The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Dat zie je niet vaak meer! NICE!Freee!! schreef op zaterdag 2 februari 2019 @ 14:38:

Alles doorgelezen, interessante kost.

Het enige wat ik zou zeggen is : Heb je nog toevallig een 3B of ouder i.p.v. de 3B+Ik ben van plan binnenkort ook Pi-hole erbij te installeren op mijn Raspberry Pi 3B+, welke ik momenteel als NAS gebruik (OpenMediaVault). Zijn er nog dingen waar ik specifiek op moet letten? Ik ben in ieder geval van plan om ook Unbound te gebruiken, maar ik moet eerst eens een paar extra SD-kaartjes kopen en voor een goede back-up van de huidige inrichting zorgen.

Ik vind namelijk dat de 3B+ veel stroom slurpt vergeleken met de 3B als je kijkt naar de performance : Magic in "Raspberry Pi - deel 2"

En ben het dus helemaal met die post eens!

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Ik ben nog van de oude stempel (en heb vaak genoeg mijn neus gestoten).

Is mijn eerste Pi, dat deel van de specs niet helemaal nauwkeurig bestudeerd. Voordeel van de 3B+ is de WiFi, scheelt me een poort op mijn modem/router (en het ding ligt er vlak naastHet enige wat ik zou zeggen is : Heb je nog toevallig een 3B of ouder i.p.v. de 3B+

Ik vind namelijk dat de 3B+ veel stroom slurpt vergeleken met de 3B als je kijkt naar de performance : Magic in "Raspberry Pi - deel 2"

En ben het dus helemaal met die post eens!

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Je zal de poort van de Pi-Hole (die ook poort 80 wil gebruiken) moeten veranderen omdat OMV poort 80 standaard gebruikt:Freee!! schreef op zaterdag 2 februari 2019 @ 14:38:

Alles doorgelezen, interessante kost. Ik ben van plan binnenkort ook Pi-hole erbij te installeren op mijn Raspberry Pi 3B+, welke ik momenteel als NAS gebruik (OpenMediaVault). Zijn er nog dingen waar ik specifiek op moet letten? Ik ben in ieder geval van plan om ook Unbound te gebruiken, maar ik moet eerst eens een paar extra SD-kaartjes kopen en voor een goede back-up van de huidige inrichting zorgen.

of natuurlijk de poort van OMV zelf (via: General settings/algemene instellingen in de web interface van OMV)cd /etc/lighttpd/

nano lighttpd.conf

Verander: Server.port 80 in 8080

sudo /etc/init.d/lighttpd restart

Voor de rest is het gewoon via SSH inloggen op je OMV en Pi-Hole instaleren via:

curl -sSL https://install.pi-hole.net | bash

Bedankt, installeren van de Pi-Hole doe ik waarschijnlijk met "Armbian-Config", staat de Pi-Hole al vermeld als optie (paar niveaus dieper in het menu).The-X schreef op zaterdag 2 februari 2019 @ 16:16:

[...]

Je zal de poort van de Pi-Hole (die ook poort 80 wil gebruiken) moeten veranderen omdat OMV poort 80 standaard gebruikt:

[...]

of natuurlijk de poort van OMV zelf (via: General settings/algemene instellingen in de web interface van OMV)

Voor de rest is het gewoon via SSH inloggen op je OMV en Pi-Hole instaleren via:

[...]

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Om na installatie van Pi-hole (via eventueel Armbian-config) het poort conflict (zoals @The-X terecht opmerkt) te voorkomen kan je:Freee!! schreef op zaterdag 2 februari 2019 @ 16:19:

[...]

Bedankt, installeren van de Pi-Hole doe ik waarschijnlijk met "Armbian-Config", staat de Pi-Hole al vermeldt als optie (paar niveaus dieper in het menu).

1. De poort van Openmediavault veranderen naar iets anders dan 80. Of;

2. Deze instructie gebruiken om de poort van Pi-hole aan te passen. Of;

3. Pi-hole in een Docker draaien.

Zelf gebruik ik optie 1.

Deze ruimte is bewust leeg gelaten

Bedankt, die waarschuwing voor poort 80 heb ik al vaker gezien (ook andere fora). Ik zal binnenkort eens kijken wat de gemakkelijkste manier is, maar ik denk dat ik voor optie twee ga, zo min mogelijk aanpassingen aan wat er al is en goed werkt. Overigens haat ik die YouTube-instructievideo's, ze nemen schermruimte in, die ik nodig heb om te werken. Normale instructies kan ik eventueel nog op papier afdrukken en op papier naast mijn toetsenbord leggen.alesandro_46 schreef op zaterdag 2 februari 2019 @ 16:45:

[...]

Om na installatie van Pi-hole (via eventueel Armbian-config) het poort conflict (zoals @The-X terecht opmerkt) te voorkomen kan je:

1. De poort van Openmediavault veranderen naar iets anders dan 80. Of;

2. Deze instructie gebruiken om de poort van Pi-hole aan te passen. Of;

3. Pi-hole in een Docker draaien.

Zelf gebruik ik optie 1.

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Freee!! schreef op zaterdag 2 februari 2019 @ 15:52:

Ik ben nog van de oude stempel (en heb vaak genoeg mijn neus gestoten).

My people!Freee!! schreef op zaterdag 2 februari 2019 @ 17:11:

Overigens haat ik die YouTube-instructievideo's, ze nemen schermruimte in, die ik nodig heb om te werken. Normale instructies kan ik eventueel nog op papier afdrukken en op papier naast mijn toetsenbord leggen.

Heb ook liever geschreven artikelen i.p.v. YouTube Tutorials die je niet effe snel kan doorlezen om te bepalen of je er überhaupt wat aan hebt!

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

https://pi-hole.net/2019/...-blocking-modes-and-more/

Edit: v4.2.1 hotfit released: downloads: Pi-hole 4.2.1

[ Voor 32% gewijzigd door crypt0rr op 04-02-2019 15:05 ]

De 3B (zonder plus) heeft ook Wi-Fi.Freee!! schreef op zaterdag 2 februari 2019 @ 15:52:

[...]

Ik ben nog van de oude stempel (en heb vaak genoeg mijn neus gestoten).

[...]

Is mijn eerste Pi, dat deel van de specs niet helemaal nauwkeurig bestudeerd. Voordeel van de 3B+ is de WiFi, scheelt me een poort op mijn modem/router (en het ding ligt er vlak naast).

Milieu? Ach man, ik kom uit een voortreffelijk milieu! / Stop de Postcodeloterij

Top, dit heeft mij zeker geholpen.nero355 schreef op donderdag 31 januari 2019 @ 19:04:

Ik heb vandaag zitten stoeien met Pi-Hole op twee netwerken tegelijk werkend krijgen en het geheel als volgt opgelost :

.

static ip_address=10.0.0.139/24

[/code]

Om ervoor te zorgen dat je VLAN interface UP komt tijdens het opstarten heb ik een bestand "vlans" gemaakt in de directory /etc/network/interfaces.d omdat het niet meer de bedoeling is om op de oude manier /etc/network/interfaces direkt aan te passen :

code:

auto eth0.10 iface eth0.10 inet manual vlan-raw-device eth0

Dit was de enige redelijk normale nieuwe manier die ik heb gevonden dus als iemand een beter alternatief heeft dat hoort bij de nieuwe dhcpcd.conf manier van configureren dan hoor ik dat graag!

En dan nog het laatste gedeelte, zodat Pi-Hole weet dat er ook op die interface geluisterd moet worden!

In de map /etc/dnsmasq.d/ heb ik een bestand "101-mijn.settings" aangemaakt met daarin alleen het volgende :

code:

Om alles te activeren zonder te rebooten :

code:

That's it!

Dit is een verkapte "Documentatie voor mezelf" post, maar er zal vast wel ooit iemand hier langskomen die er wat aan heeft!

Heb je Pi-Hole ook draaien als DHCP server? Dat wil ik namelijk wel. Maar dan welk voor allebei de netwerken.

Dus in mijn geval voor 192.168.10.x en 192.168.20.x

Voor mijn IoT wil namelijk de 20 reeks gaan gebruiken.

Later als het kan wil zelfs nog naar 3 reeksen gaan, dan komt 192.168.10.30 bij voor guest

Graag gedaan!jossie67 schreef op dinsdag 5 februari 2019 @ 12:45:

Top, dit heeft mij zeker geholpen.

Dat laat ik lekker mijn router doenHeb je Pi-Hole ook draaien als DHCP server?

Dat zal je denk ik handmatig moeten regelen in een apart config bestandje in /etc/dnsmasq.d/ zoals ik heb gedaan voor de eth0.10 bind van Pi-Hole en als dat werkt dan kan je het ook voor de andere twee ranges toepassenDat wil ik namelijk wel. Maar dan welk voor allebei de netwerken.

Dus in mijn geval voor 192.168.10.x en 192.168.20.x

Voor mijn IoT wil namelijk de 20 reeks gaan gebruiken.

Later als het kan wil zelfs nog naar 3 reeksen gaan, dan komt 192.168.10.30 bij voor guest

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Maar geen PoE - waarom is mij een raadsel aangezien "ze" van de R-Pi organisatie nog steeds claimen backwards compatible te zijn.

Vaste locatie, vast netwerk.

Dat is uitgelegd in deze blog posts: https://www.raspberrypi.org/blog/poe-hat-revision/ en https://www.raspberrypi.o...-model-bplus-sale-now-35/. Onder andere vanwege een andere ethernet poort.Comp User schreef op dinsdag 5 februari 2019 @ 21:15:

[...]

Maar geen PoE - waarom is mij een raadsel aangezien "ze" van de R-Pi organisatie nog steeds claimen backwards compatible te zijn.

Het apparaat is ook volledig backwards compatible, het kan nog steeds wat de 3B kan.

[ Voor 19% gewijzigd door gpgekko op 06-02-2019 11:24 ]

Even mezelf quoten met een update voor degenen die daar interesse in hebben:Freee!! schreef op zaterdag 2 februari 2019 @ 17:11:

[...]

Bedankt, die waarschuwing voor poort 80 heb ik al vaker gezien (ook andere fora). Ik zal binnenkort eens kijken wat de gemakkelijkste manier is, maar ik denk dat ik voor optie twee ga, zo min mogelijk aanpassingen aan wat er al is en goed werkt

Ik heb mijn oorspronkelijke planning moeten laten varen door een onvolledige installatie via Armbian-config (waarschuwing voor anderen, als je daaraan begint, moet je niet afbreken), waarbij het niet voor- of achteruit kon. Daarom maar via de Docker gegaan en dat ging uitstekend. Bijkomend voordeel daarvan is, dat er geen conflicterende poorten meer zijn omdat het via aparte IP-adressen gaat.

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Sinds een weekje draai ik PFblock op mijn PFsense met dns block list van Pi Hole.

Lijsten worden elke dag automatisch ge-update, ideaal!

Ik heb hem een meter naast de WiFi acces point liggen voor het sterkste signaal.

Maar maakt snelheid echt uit voor DNS?

Kan ik hem ook in de meterkast hangen i.p.v. de woonkamer? ( lager signaal )

Kan ik het beter op een PI 3 model B zetten en met een netwerkkabel in een switch steken voor de snelheid van DNS antwoorden?

Heb je al eens je ping ms & up en download speed bekeken?Speedboot schreef op donderdag 7 februari 2019 @ 21:58:

Ik heb de pihole draaien op een pi Zero WiFi.

Ik heb hem een meter naast de WiFi acces point liggen voor het sterkste signaal.

Maar maakt snelheid echt uit voor DNS?

Kan ik hem ook in de meterkast hangen i.p.v. de woonkamer? ( lager signaal )

Kan ik het beter op een PI 3 model B zetten en met een netwerkkabel in een switch steken voor de snelheid van DNS antwoorden?

Enige dealbreaker zou misschien de wifi op de zero kunnen zijn.

Zal verder geen donder uitmaken, Enige wat ik mijn kan bedenken is dat bedraad stabieler is ivm wifi uitval.

Had eerst PiHole en PiVPN op een RPi3 en nu op een RPi2b en merkt echt geen verschil.

Maar goed max poort snelheid op de RPi2 is 100Mbit en mijn internet is 80Mbit.

Enige wat ik merk is dat GUI van PiHole wat langzamer laad als in de admin inlog.

DNS heeft hier 18Clients te verwerken van Telefoons,Laptops, TV, thermostaat, media setupboxen tot aan 3 3 verschillende Rpi systemen.

[ Voor 3% gewijzigd door Siewert op 07-02-2019 22:28 ]

Enphase IQ8+ @ 8,1kWp (Oost/West) \-/ 7.5kWh DIY Thuisbatterij \-/ MHI SRK50ZS-WF & SCM50ZS-W - 2x SRF25ZS-W \-/ My piBattery @ GitHub

Test je PiHole met DNS maar eens met (willekeurig onbekend adres):

dig sigok.verteiltesysteme.net

en vervolgens nog eens. Let op de Query time: DNS query wordt gecached door je DNS. Bij mij 1 ms!

[ Voor 31% gewijzigd door Hulliee op 07-02-2019 22:55 ]

Mag ik vragen welke blocklisten volgens jullie goed werken tegen YT ads?

Dit zijn mijn 2 belangrijkste:

https://raw.githubusercon...lock/master/ytadblock.txt

https://raw.githubusercon...ist/master/domainlist.txt

Het werkt goed maar is nog niet waterdicht. Dus ik ben op zoek naar meer, de eeuwige blocklist honger

Maar icm uBlock Origin op mijn browser, zie ik nooit meer onderbrekende reclames in youtube.

Pi-Hole doet DNS-based blocking, hiermee kan je niet de in-stream content blokkeren van Youtube, wel de kleine pop-up reclame. YouTube wordt steeds slimmer, vroeger gebruikte ze andere DNS-lagen om reclame content te serveren, tegenwoordig gaat alles naar in-stream. Om deze in-stream reclame te ondervangen kan je gebruik maken van een content-aware blocker als uBlock Origin.Bongoarnhem schreef op vrijdag 8 februari 2019 @ 09:06:

Ik heb onder meer dit draadje en dit draadje doorgelezen en daaruit wat blocklisten en domains gebanned om YT ads te blocken.

Mag ik vragen welke blocklisten volgens jullie goed werken tegen YT ads?

Dit zijn mijn 2 belangrijkste:

https://raw.githubusercon...lock/master/ytadblock.txt

https://raw.githubusercon...ist/master/domainlist.txt

Het werkt goed maar is nog niet waterdicht. Dus ik ben op zoek naar meer, de eeuwige blocklist honger

Leuk programmatje voor op je Pi-Hole: https://github.com/jpmck/PADD

Helemaal geinig als je een Pi-Hole gebruikt met eigen scherm, dan kan je altijd de statistieken daarop volgen.

Voor mensen die van Dark-mode houden, dit thema werkt naar mijn mening ideaal: https://github.com/jacobbates/pi-hole-midnight

En als je de SD-kaart van je Raspberry een beetje wilt sparen, gezien de logs nogal wat lees/schrijf acties doen, dit programmatje laat je logs naar RAM schrijven: https://github.com/azlux/log2ram Enigste nadeel kan zijn dat als je de Raspberry herstart je de logs van dat moment kwijt bent.

[ Voor 25% gewijzigd door crypt0rr op 08-02-2019 11:23 ]

Ik ben groot voorstander van alles zoveel mogelijk bekabeld aansluiten, maar op het Pi-Hole Forum zijn er volgens mij genoeg gebruikers die zoals jij de Pi Zero via WiFi gebruiken en dat gaat over het algemeen prima!Speedboot schreef op donderdag 7 februari 2019 @ 21:58:

Ik heb de pihole draaien op een pi Zero WiFi.

Ik heb hem een meter naast de WiFi acces point liggen voor het sterkste signaal.

Maar maakt snelheid echt uit voor DNS?

Kan ik hem ook in de meterkast hangen i.p.v. de woonkamer? ( lager signaal )

Kan ik het beter op een PI 3 model B zetten en met een netwerkkabel in een switch steken voor de snelheid van DNS antwoorden?

Pretty!bardi-1 schreef op vrijdag 8 februari 2019 @ 11:17:

Voor mensen die van Dark-mode houden, dit thema werkt naar mijn mening ideaal: https://github.com/jacobbates/pi-hole-midnight

Maar IMHO moeten de developers dat gewoon standaard erin zetten en dan misschien op basis van de lokale tijd tussen Light en Dark switchen

Debian Jessie wordt daar genoemd : Is dat wel handig als je een nieuwere versie draait ?!En als je de SD-kaart van je Raspberry een beetje wilt sparen, gezien de logs nogal wat lees/schrijf acties doen, dit programmatje laat je logs naar RAM schrijven: https://github.com/azlux/log2ram Enigste nadeel kan zijn dat als je de Raspberry herstart je de logs van dat moment kwijt bent.

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Eens, een switch in de GUI of time-based is helemaal tof!nero355 schreef op vrijdag 8 februari 2019 @ 12:49:

Pretty!

Maar IMHO moeten de developers dat gewoon standaard erin zetten en dan misschien op basis van de lokale tijd tussen Light en Dark switchen

Ik gebruik het programmatje zelf op Ubuntu Server 16.04.5 LTS, daar werkt het prima op, daarvoor op de Raspberry gebruikt. Om het te testen zou ik zeggen, back-up van je SD-kaart of even een testsysteem maken.[...]

Debian Jessie wordt daar genoemd : Is dat wel handig als je een nieuwere versie draait ?!

Die krijg ik niet geïnstalleerd op een smart tv. Maar ik blijf zoeken naar een oplossing.bardi-1 schreef op vrijdag 8 februari 2019 @ 11:17:

[...]

een content-aware blocker als uBlock Origin.

Dat is inderdaad vrij lastig. Mocht je wat vinden dan hoor ik dat ook graag.Bongoarnhem schreef op vrijdag 8 februari 2019 @ 13:09:

[...]

Die krijg ik niet geïnstalleerd op een smart tv. Maar ik blijf zoeken naar een oplossing.

Waarschijnlijk had je dit al gevonden, maar YouTube streamt alles vanaf *.googlevideo.com, hier komt tegenwoordig ook het reclame materiaal vanaf.

Misschien onderstaande Bash een leuke toevoeging?bardi-1 schreef op vrijdag 8 februari 2019 @ 13:12:

[...]

Dat is inderdaad vrij lastig. Mocht je wat vinden dan hoor ik dat ook graag.

Waarschijnlijk had je dit al gevonden, maar YouTube streamt alles vanaf *.googlevideo.com, hier komt tegenwoordig ook het reclame materiaal vanaf.

Heb deze bash ooit ergens een gevonden en werkt prima.

Heb hem in cron elke 6uur staan en checkt de Pi-Hole log voor Youtube entries.

En zet deze in automatisch in je blacklist.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

| #!/bin/sh

# Update the pihole list with youtube ads

# this shell script is made by Kiro

#Thank you for using it and enjoy

# The script will create a file with all the youtube ads found in hostsearch and from the logs of the Pi-hole

# it will append the list into a file called blacklist.txt'/etc/pihole/blacklist.txt'

piholeIPV4=`hostname -I |awk '{print $1}'`

piholeIPV6=`hostname -I |awk '{print $2}'`

balckListFile='/etc/pihole/black.list'

blacklist='/etc/pihole/blacklist.txt'

# Get the domain list from hackeragent api

# change it to be r[Number]---sn--

# added to the youtubeFile

sudo curl 'https://api.hackertarget.com/hostsearch/?q=googlevideo.com' \

| awk -F, 'NR>1{print $1}'|sed "s/\(^r[[:digit:]]*\)\.\(sn\)/$piholeIPV4 \1---\2-/ ">>$balckListFile

sudo curl 'https://api.hackertarget.com/hostsearch/?q=googlevideo.com' \

| awk -F, 'NR>1{print $1}'|sed "s/\(^r[[:digit:]]*\)\.\(sn\)/$piholeIPV6 \1---\2-/ ">>$balckListFile

sudo curl 'https://api.hackertarget.com/hostsearch/?q=googlevideo.com' \

| awk -F, 'NR>1{print $1}'|sed "s/\(^r[[:digit:]]*\)\.\(sn\)/\1---\2-/ ">>$blacklist

# collecting the youtube ads website from the pihole logs and added it the blacklist.txt

sudo cat /var/log/pihole*.log |grep 'r[0-9]*-.*.googlevideo'|awk -v a=$piholeIPV4 '{print a " " $8}'|sort |uniq>> $balckListFile

sudo cat /var/log/pihole*.log |grep 'r[0-9]*-.*.googlevideo'|awk -v a=$piholeIPV6 '{print a " " $8}'|sort |uniq>> $balckListFile

sudo cat /var/log/pihole*.log |grep 'r[0-9]*-.*.googlevideo'|awk '{print $8}'|sort |uniq>> $blacklist

wait

# check to see if gawk is installed. if not it will install it

dpkg -l | grep -qw gawk || sudo apt-get install gawk

wait

# remove the duplicate records in place

gawk -i inplace '!a[$0]++' $balckListFile

wait

gawk -i inplace '!a[$0]++' $blacklist |

Enphase IQ8+ @ 8,1kWp (Oost/West) \-/ 7.5kWh DIY Thuisbatterij \-/ MHI SRK50ZS-WF & SCM50ZS-W - 2x SRF25ZS-W \-/ My piBattery @ GitHub

Handig, zal het binnenkort eens proberen. Ik zie echter een klein risico; als 'alle' .googlevideo geblokkeerd wordt zal de normale stream ook niet meer werken. Al zal het wel erg lang duren voordat je ze allemaal gevangen hebt.Siewert schreef op vrijdag 8 februari 2019 @ 18:29:

[...]

Misschien onderstaande Bash een leuke toevoeging?

Heb deze bash ooit ergens een gevonden en werkt prima.

Heb hem in cron elke 6uur staan en checkt de Pi-Hole log voor Youtube entries.

En zet deze in automatisch in je blacklist.

code:

#!/bin/sh # Update the pihole list with youtube ads # this shell script is made by Kiro #Thank you for using it and enjoy # The script will create a file with all the youtube ads found in hostsearch and from the logs of the Pi-hole # it will append the list into a file called blacklist.txt'/etc/pihole/blacklist.txt' piholeIPV4=`hostname -I |awk '{print $1}'` piholeIPV6=`hostname -I |awk '{print $2}'` balckListFile='/etc/pihole/black.list' blacklist='/etc/pihole/blacklist.txt' # Get the domain list from hackeragent api # change it to be r[Number]---sn-- # added to the youtubeFile sudo curl 'https://api.hackertarget.com/hostsearch/?q=googlevideo.com' \ | awk -F, 'NR>1{print $1}'|sed "s/\(^r[[:digit:]]*\)\.\(sn\)/$piholeIPV4 \1---\2-/ ">>$balckListFile sudo curl 'https://api.hackertarget.com/hostsearch/?q=googlevideo.com' \ | awk -F, 'NR>1{print $1}'|sed "s/\(^r[[:digit:]]*\)\.\(sn\)/$piholeIPV6 \1---\2-/ ">>$balckListFile sudo curl 'https://api.hackertarget.com/hostsearch/?q=googlevideo.com' \ | awk -F, 'NR>1{print $1}'|sed "s/\(^r[[:digit:]]*\)\.\(sn\)/\1---\2-/ ">>$blacklist # collecting the youtube ads website from the pihole logs and added it the blacklist.txt sudo cat /var/log/pihole*.log |grep 'r[0-9]*-.*.googlevideo'|awk -v a=$piholeIPV4 '{print a " " $8}'|sort |uniq>> $balckListFile sudo cat /var/log/pihole*.log |grep 'r[0-9]*-.*.googlevideo'|awk -v a=$piholeIPV6 '{print a " " $8}'|sort |uniq>> $balckListFile sudo cat /var/log/pihole*.log |grep 'r[0-9]*-.*.googlevideo'|awk '{print $8}'|sort |uniq>> $blacklist wait # check to see if gawk is installed. if not it will install it dpkg -l | grep -qw gawk || sudo apt-get install gawk wait # remove the duplicate records in place gawk -i inplace '!a[$0]++' $balckListFile wait gawk -i inplace '!a[$0]++' $blacklist

Zou kunnen maar na 4 maanden draait alles nog.bardi-1 schreef op vrijdag 8 februari 2019 @ 18:53:

[...]

Handig, zal het binnenkort eens proberen. Ik zie echter een klein risico; als 'alle' .googlevideo geblokkeerd wordt zal de normale stream ook niet meer werken. Al zal het wel erg lang duren voordat je ze allemaal gevangen hebt.

Enphase IQ8+ @ 8,1kWp (Oost/West) \-/ 7.5kWh DIY Thuisbatterij \-/ MHI SRK50ZS-WF & SCM50ZS-W - 2x SRF25ZS-W \-/ My piBattery @ GitHub

Is dit een optie : https://www.xda-developers.com/youtube-vanced-apk/Bongoarnhem schreef op vrijdag 8 februari 2019 @ 13:09:

Die krijg ik niet geïnstalleerd op een smart tv. Maar ik blijf zoeken naar een oplossing.

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Gaat mij een paar stappen te ver.nero355 schreef op zaterdag 9 februari 2019 @ 00:15:

[...]

Is dit een optie : https://www.xda-developers.com/youtube-vanced-apk/

Maar bedankt voor de tip!

De gids werkt nog wel, maar beeld krijg je niet. Behalve op Netflix.

Ik ben er nog niet achter of dit met geblokkeerde domeinen heeft te maken of met andere zaken.

Zodra ik de DNS weer aanpaste en de stb's een rest gaf werkte het weer.

Waarom zou je op de Experiabox je dns aanpassen? Gewoon op 192.168.2.254 houden en dns disablen op de Experiabox. Ik ga er vanuit dat pi-hole je DHCP server is.Bongoarnhem schreef op zaterdag 9 februari 2019 @ 20:12:

Ik ben er deze week achter gekomen dat als ik de op Experiabox van KPN de Pi-hole als dns instel de tv´s na verloop van tijd niet meer werken.

De gids werkt nog wel, maar beeld krijg je niet. Behalve op Netflix.

Ik ben er nog niet achter of dit met geblokkeerde domeinen heeft te maken of met andere zaken.

Zodra ik de DNS weer aanpaste en de stb's een rest gaf werkte het weer.

[ Voor 4% gewijzigd door Pierre_nr1 op 09-02-2019 20:53 ]

Misschien omdat dan alle apparaten in je netwerk zonder aanpassing aan hun eigen netwerk config gebruik kunnen maken van Pi-Hole.

En scheelt een hoop ellende als je laptops ergens anders gebruikt dan thuis en blijkt dat je geen internet hebt omdat de DNS instelling op de laptop de fallback dns weigert te gebruiken.

DHCP lekker door je router laten doen en Pi-Hole apart er naast.

@Bongoarnhem

Toevallig KPN iTV?

Zo ja, dhcp door de Experiabox laten doen.

DNS aanpassen naar waar jij Pi-Hole hebt.

Je tv decoders uitschakelen en netwerkkabel eruit en 1 minuut wachten.

Netwerkkabel is belangrijk om totale ontlading van de decoder te bewerkstelligen.

Na die minuut decoder weer opstarten met netwerkabel ingestoken natuurlijk en alles moet werken.

Pi-Hole blocked niks van KPN tenzij je ergens wat in de blacklist hebt gezet.

Enphase IQ8+ @ 8,1kWp (Oost/West) \-/ 7.5kWh DIY Thuisbatterij \-/ MHI SRK50ZS-WF & SCM50ZS-W - 2x SRF25ZS-W \-/ My piBattery @ GitHub

Na hoeveel tijd is dat? Ik heb het nu een paar dagen zonder problemen draaien. De Experiabox (V8) verwijst naar de (Docker) Pi-hole als DNS en die verwijst op zijn beurt naar een (ook Docker) recursive DNS server. Ik had alleen wat problemen met wat apps op de smart TV zelf toen ik cdn.samsungcloudsolution.com blokkeerde, maar dat was snel genoeg opgelost.Bongoarnhem schreef op zaterdag 9 februari 2019 @ 20:12:

Ik ben er deze week achter gekomen dat als ik de op Experiabox van KPN de Pi-hole als dns instel de tv´s na verloop van tijd niet meer werken.

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Ik heb eerst bij mijn gsm, tablet en MacBook de DNS aangepast voordat ik de experia box wil aanpassen.

(Mijn vrouw houdt niet van verandering qua techniek, dus ik test eerst alles bij mijzelf...)

Naar mijn mening ben vrij technisch maar niet met zaken zoals DNS, macadres etc etc. Dat blijft hocus pocus.

Ik zie helaas ook nergens een failsafe uitleg wat en vooral waar ik de zaken moet aanpassen in de experia box. Ik heb de modem V10a.

Wie kan mij helpen? Alvast vriendelijk bedankt

Ik heb afgelopen maandag de dns in de EB V10 gewijzigd en vanaf donderdag hadden we problemen met itv. Ik ben er nog niet achter of het door een bepaald geblokkeerd domein komt of wat anders.....Freee!! schreef op zondag 10 februari 2019 @ 01:00:

[...]

Na hoeveel tijd is dat? Ik heb het nu een paar dagen zonder problemen draaien. De Experiabox (V8) verwijst naar de (Docker) Pi-hole als DNS en die verwijst op zijn beurt naar een (ook Docker) recursive DNS server. Ik had alleen wat problemen met wat apps op de smart TV zelf toen ik cdn.samsungcloudsolution.com blokkeerde, maar dat was snel genoeg opgelost.

Ik kan als dns op de Pi-hole nog de kpn dns instellen, dat heb ik nog niet gedaan. Had nu de dns van Airvpn en opennic. Zal vd week wat gaan testen en laat het hier weten....

[ Voor 11% gewijzigd door Bongoarnhem op 10-02-2019 09:44 ]

Failsave is er wel.streamnl schreef op zondag 10 februari 2019 @ 09:02:

Na 2 weken testen ben ook ik om.

Ik heb eerst bij mijn gsm, tablet en MacBook de DNS aangepast voordat ik de experia box wil aanpassen.

(Mijn vrouw houdt niet van verandering qua techniek, dus ik test eerst alles bij mijzelf...)

Naar mijn mening ben vrij technisch maar niet met zaken zoals DNS, macadres etc etc. Dat blijft hocus pocus.

Ik zie helaas ook nergens een failsafe uitleg wat en vooral waar ik de zaken moet aanpassen in de experia box. Ik heb de modem V10a.

Wie kan mij helpen? Alvast vriendelijk bedankt

Heeft hier nog niet geweigerd maar failsave is de google dns server waarop Pi-Hole terug valt en is standaard ingesteld.

EBv10 dns aanpassen vind je in instellingen->dhcp en zet een vinkje op UIT bij "

ISP DNS"

En voer dan het IP-Nummer in van je Pi-Hole

Enphase IQ8+ @ 8,1kWp (Oost/West) \-/ 7.5kWh DIY Thuisbatterij \-/ MHI SRK50ZS-WF & SCM50ZS-W - 2x SRF25ZS-W \-/ My piBattery @ GitHub

Hoe heb je dit gedaan in de V8?Freee!! schreef op zondag 10 februari 2019 @ 01:00:

[...]

Na hoeveel tijd is dat? Ik heb het nu een paar dagen zonder problemen draaien. De Experiabox (V8) verwijst naar de (Docker) Pi-hole als DNS en die verwijst op zijn beurt naar een (ook Docker) recursive DNS server. Ik had alleen wat problemen met wat apps op de smart TV zelf toen ik cdn.samsungcloudsolution.com blokkeerde, maar dat was snel genoeg opgelost.

Hier ook een V8 (van KPN) maar kan nergens terug vinden en/of aanpassen wat de DNS servers zijn van dat ding zelf. Kan ook geen DNS configureren voor clients, verder dan een IP range, lease time en domain name kom je niet op dat ding.

Heb nu op de clients die ik via de pi-hole wil laten lopen handmatig de DNS ingesteld.

Maar ik zal kijken wat ik nu kan met jouw info. Thanks!

Edit: Ik lees hier dat ik de DNS niet kan aanpassen op de V10a.Siewert schreef op zondag 10 februari 2019 @ 09:53:

[...]

Failsave is er wel.

Heeft hier nog niet geweigerd maar failsave is de google dns server waarop Pi-Hole terug valt en is standaard ingesteld.

EBv10 dns aanpassen vind je in instellingen->dhcp en zet een vinkje op UIT bij "

ISP DNS"

En voer dan het IP-Nummer in van je Pi-Hole

[ Voor 13% gewijzigd door streamnl op 10-02-2019 13:19 ]

Kijk eens onder "DATA" bij "DNS & DDNS".ninjazx9r98 schreef op zondag 10 februari 2019 @ 10:24:

[...]

Hoe heb je dit gedaan in de V8?

Hier ook een V8 (van KPN) maar kan nergens terug vinden en/of aanpassen wat de DNS servers zijn van dat ding zelf. Kan ook geen DNS configureren voor clients, verder dan een IP range, lease time en domain name kom je niet op dat ding.

Heb nu op de clients die ik via de pi-hole wil laten lopen handmatig de DNS ingesteld.

EDIT:

Ik heb de IP range van de V8 aan de bovenkant behoorlijk afgeknepen en een aantal apparaten daarin een vast IP gegeven (via de instellingen van het apparaat zelf).

Het modem heeft zelf 192.168.2.254 in gebruik en claimt ook 253 voor shares op de USB. Op 252 en 251 draait de Raspberry Pi zelf (ethernet en wireless), op 250 draait een TP-Link switch, de Pi-hole draait op 249 en de recursive DNS-server draait op 248. Daarnaast draait op 241 nog een access point (EAP225-Wall van TP-Link) en is het de bedoeling dat op 242 nog een access point komt.

[ Voor 32% gewijzigd door Freee!! op 10-02-2019 14:24 ]

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Wat is er mis mee om DHCP en DNS op de Experiabox uit te schakelen en de DHCP en DNS van pi-hole te gebruiken?Siewert schreef op zaterdag 9 februari 2019 @ 22:52:

@Pierre_nr1

Misschien omdat dan alle apparaten in je netwerk zonder aanpassing aan hun eigen netwerk config gebruik kunnen maken van Pi-Hole.

En scheelt een hoop ellende als je laptops ergens anders gebruikt dan thuis en blijkt dat je geen internet hebt omdat de DNS instelling op de laptop de fallback dns weigert te gebruiken.

DHCP lekker door je router laten doen en Pi-Hole apart er naast.

@Bongoarnhem

Toevallig KPN iTV?

Zo ja, dhcp door de Experiabox laten doen.

DNS aanpassen naar waar jij Pi-Hole hebt.

Je tv decoders uitschakelen en netwerkkabel eruit en 1 minuut wachten.

Netwerkkabel is belangrijk om totale ontlading van de decoder te bewerkstelligen.

Na die minuut decoder weer opstarten met netwerkabel ingestoken natuurlijk en alles moet werken.

Pi-Hole blocked niks van KPN tenzij je ergens wat in de blacklist hebt gezet.

Vrij weinig. Ik laat bewust de DHCP op de Experiabox, hoef ik minder te doen en heb ik minder werk als ik de Pi-hole er ooit weer uit zou willen halen.Pierre_nr1 schreef op zondag 10 februari 2019 @ 14:43:

[...]

Wat is er mis mee om DHCP en DNS op de Experiabox uit te schakelen en de DHCP en DNS van pi-hole te gebruiken?

EDIT:

Het is ook wel gemakkelijk als het netwerk gewoon door draait, als ik de Raspberry Pi uitschakel voor onderhoud/backup van de SD-kaart.

[ Voor 15% gewijzigd door Freee!! op 10-02-2019 14:50 ]

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

En dat is een V8 die ook geleverd is door KPN?Freee!! schreef op zondag 10 februari 2019 @ 14:11:

[...]

Kijk eens onder "DATA" bij "DNS & DDNS".

[Afbeelding]

Die opties heb ik daar niet en de firmware versie is ook anders, ik heb 02.00.138 en niet 02.00.138v2W4

https://imgur.com/a/dSPB4fu

Telfort, zoveel verschil verwacht ik daar niet.ninjazx9r98 schreef op zondag 10 februari 2019 @ 14:51:

[...]

En dat is een V8 die ook geleverd is door KPN?

Over die opties kan ik niet veel vertellen en firmware onderhoud ligt wmb bij Telfort (en gebeurt geregeld).Die opties heb ik daar niet en de firmware versie is ook anders, ik heb 02.00.138 en niet 02.00.138v2W4

https://imgur.com/a/dSPB4fu

EDIT:

Is het wel een Arcadyan

[ Voor 3% gewijzigd door Freee!! op 10-02-2019 14:59 ]

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Had daar ook niet zoveel verschil verwacht maar kennelijk is het er wel, het is inderdaad een Arcadyan en ook exact hetzelfde type.

Ik zou daar eens over klagen bij je provider (KPNninjazx9r98 schreef op zondag 10 februari 2019 @ 15:22:

@Freee!!

Had daar ook niet zoveel verschil verwacht maar kennelijk is het er wel, het is inderdaad een Arcadyan en ook exact hetzelfde type.

Kijk ook eens naar Vrije router keuze - hulp van je provider obv besluit ACM (en eventueel Vrije modem keuze, komt dat er nog).

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Helemaal niks. Ook ik laat bewust de DHCP door de Experiabox regelen.

Dit ingeval als ik onderhoud moet plegen aan de RPi dan zit de familie niet zonder interpret.

Enphase IQ8+ @ 8,1kWp (Oost/West) \-/ 7.5kWh DIY Thuisbatterij \-/ MHI SRK50ZS-WF & SCM50ZS-W - 2x SRF25ZS-W \-/ My piBattery @ GitHub

Als je onderhoud wilt plegen aan de RPi kan je op dat moment ook even de DHCP van de Experiabox aanzetten. Zo gepiept en de famile piept nietSiewert schreef op dinsdag 12 februari 2019 @ 19:16:

@Pierre_nr1

Helemaal niks. Ook ik laat bewust de DHCP door de Experiabox regelen.

Dit ingeval als ik onderhoud moet plegen aan de RPi dan zit de familie niet zonder interpret.

Nope dat gaat niet werken, cache van de iTV decoders blijven zoeken naar de Rpi met als gevolg geen tv meer.Pierre_nr1 schreef op dinsdag 12 februari 2019 @ 19:43:

[...]

Als je onderhoud wilt plegen aan de RPi kan je op dat moment ook even de DHCP van de Experiabox aanzetten. Zo gepiept en de famile piept niet

En dan kun je alles weer uitzetten en opnieuw opstarten.

Enphase IQ8+ @ 8,1kWp (Oost/West) \-/ 7.5kWh DIY Thuisbatterij \-/ MHI SRK50ZS-WF & SCM50ZS-W - 2x SRF25ZS-W \-/ My piBattery @ GitHub

Hoe lang duurt voordat de iTV decoders ermee stoppen vanwege de DHCP wissel?Siewert schreef op dinsdag 12 februari 2019 @ 20:05:

[...]

Nope dat gaat niet werken, cache van de iTV decoders blijven zoeken naar de Rpi met als gevolg geen tv meer.

En dan kun je alles weer uitzetten en opnieuw opstarten.

Vervolgens als je geluk hebt dan gaat TV weer verder na een minuut of 10.

Enphase IQ8+ @ 8,1kWp (Oost/West) \-/ 7.5kWh DIY Thuisbatterij \-/ MHI SRK50ZS-WF & SCM50ZS-W - 2x SRF25ZS-W \-/ My piBattery @ GitHub

Ik heb om 20:10 de DHCP op de RPi disabled en direct daarna de DHCP op Experiabox enabled. De beide iTV boxen doen het nu(21:28) nog steeds. Hoe verklaar je dat dan?Siewert schreef op dinsdag 12 februari 2019 @ 21:12:

@Pierre_nr1 vrijwel met nadat de play buffer van de decoder leeg is, 2 minuten ongeveer.

Vervolgens als je geluk hebt dan gaat TV weer verder na een minuut of 10.

Zou het niet weten ;-)

Enphase IQ8+ @ 8,1kWp (Oost/West) \-/ 7.5kWh DIY Thuisbatterij \-/ MHI SRK50ZS-WF & SCM50ZS-W - 2x SRF25ZS-W \-/ My piBattery @ GitHub

Totdat de lease van je uitgedeelde ip verloopt dan is het afgelopen,Pierre_nr1 schreef op dinsdag 12 februari 2019 @ 21:28:

[...]

Ik heb om 20:10 de DHCP op de RPi disabled en direct daarna de DHCP op Experiabox enabled. De beide iTV boxen doen het nu(21:28) nog steeds. Hoe verklaar je dat dan?

Dank voor de verklaring. Die staat op de standaardwaarde, 86400s. Dat is 24 uur.Cybermage2you schreef op dinsdag 12 februari 2019 @ 21:33:

[...]

Totdat de lease van je uitgedeelde ip verloopt dan is het afgelopen,

@Siewert Meer dan genoeg tijd om zonder de familie lastig te vallen van DHCP server te wisselen en onderhoud te plegen op de RBi.

Ik probeer via de webUI de bovenstaande blocklists toe te voegen maar het lukt me niet. Via settings -> blocklists voeg ik https://raw.githubusercon...ist/master/domainlist.txt toe maar de 7 blocklists die al standaard staan ingesteld, blijven hetzelfde. Ik save, update en heb de pihole al opnieuw opgestart. Weet iemand wat ik fout doe?Bongoarnhem schreef op vrijdag 8 februari 2019 @ 09:06:

Ik heb onder meer dit draadje en dit draadje doorgelezen en daaruit wat blocklisten en domains gebanned om YT ads te blocken.

Mag ik vragen welke blocklisten volgens jullie goed werken tegen YT ads?

Dit zijn mijn 2 belangrijkste:

https://raw.githubusercon...lock/master/ytadblock.txt

https://raw.githubusercon...ist/master/domainlist.txt

Het werkt goed maar is nog niet waterdicht. Dus ik ben op zoek naar meer, de eeuwige blocklist honger

Eerst gesaved en dan geupdate?Noachdehaas schreef op woensdag 13 februari 2019 @ 15:34:

[...]

Ik probeer via de webUI de bovenstaande blocklists toe te voegen maar het lukt me niet. Via settings -> blocklists voeg ik https://raw.githubusercon...ist/master/domainlist.txt toe maar de 7 blocklists die al standaard staan ingesteld, blijven hetzelfde. Ik save, update en heb de pihole al opnieuw opgestart. Weet iemand wat ik fout doe?

Staan de vinkjes ook aan?

Heb je Pi-hole ook opnieuw opgestart?

Beide werken namelijk op Pi-Hole zo te zien, maar het lijkt erop dat DoH zo'n beetje de standaard is op dit moment.

DNSCrypt ondersteund zowel DNS over TLS en DNS over HTTPS. In het artikel wat ik hieronder gelinkt heb kan je de verschillen nalezen.HollowGamer schreef op zondag 17 februari 2019 @ 11:13:

Heb je nog steeds DNSCrypt nodig nu er DoH is? Of haal ik deze twee nu door elkaar?

Beide werken namelijk op Pi-Hole zo te zien, maar het lijkt erop dat DoH zo'n beetje de standaard is op dit moment.

Op Pi-Hole kan je natuurlijk ook gebruik maken van andere tools, bijvoorbeeld de DOH-software van Cloudflare, zie hiervoor: https://docs.pi-hole.net/guides/dns-over-https/

https://www.thesslstore.c...er-tls-vs-dns-over-https/

[ Voor 14% gewijzigd door crypt0rr op 18-02-2019 13:56 ]

Dank voor de documentatie en de Cloudflare link! Net DOH op mijn pi-hole geinstalleerd en geconfigureerd.bardi-1 schreef op maandag 18 februari 2019 @ 13:55:

[...]

DNSCrypt ondersteund zowel DNS over TLS en DNS over HTTPS. In het artikel wat ik hieronder gelinkt heb kan je de verschillen nalezen.

Op Pi-Hole kan je natuurlijk ook gebruik maken van andere tools, bijvoorbeeld de DOH-software van Cloudflare, zie hiervoor: https://docs.pi-hole.net/guides/dns-over-https/

https://www.thesslstore.c...er-tls-vs-dns-over-https/

Waar ik wel eens benieuwd naar ben zijn cijfers omtrent de Query Times als je gebruik maakt van DNS over HTTPS. Heb je dit toevallig wel eens vergeleken met een traditionele situatie?crypt0rr schreef op maandag 18 februari 2019 @ 13:55:

[...]

DNSCrypt ondersteund zowel DNS over TLS en DNS over HTTPS. In het artikel wat ik hieronder gelinkt heb kan je de verschillen nalezen.

Op Pi-Hole kan je natuurlijk ook gebruik maken van andere tools, bijvoorbeeld de DOH-software van Cloudflare, zie hiervoor: https://docs.pi-hole.net/guides/dns-over-https/

https://www.thesslstore.c...er-tls-vs-dns-over-https/

Ondertussen ook maar eens even zoeken op het grote boze internet naar meer informatie, ik kan me toch zo voorstellen dat het gebruik van SSL/TLS de nodige vertraging geeft bij het resolven.

Laat ik voorop stellen dat ik niet geheel bekend ben met DNS over HTTPS dus wellicht dat ik mezelf eerst moet verdiepen voordat ik dit soort vragen stel

edit:

Grappig dat een google search me meer vragen geeft dan antwoorden (omtrent performance)

De 1 zegt A & de ander B

[ Voor 14% gewijzigd door Re-FleX_NL op 21-02-2019 01:31 ]

Het is natuurlijk van meerdere factoren afhankelijk welke snelheid je haalt met je DNS, denk aan de hardware die je gebruikt, maar ook de internetlijn die je hebt thuis. Heb je een ADSL lijntje of glasvezel, dat maakt een enorm verschil.Re-FleX_NL schreef op donderdag 21 februari 2019 @ 01:04:

[...]

Waar ik wel eens benieuwd naar ben zijn cijfers omtrent de Query Times als je gebruik maakt van DNS over HTTPS. Heb je dit toevallig wel eens vergeleken met een traditionele situatie?

Ondertussen ook maar eens even zoeken op het grote boze internet naar meer informatie, ik kan me toch zo voorstellen dat het gebruik van SSL/TLS de nodige vertraging geeft bij het resolven.

Laat ik voorop stellen dat ik niet geheel bekend ben met DNS over HTTPS dus wellicht dat ik mezelf eerst moet verdiepen voordat ik dit soort vragen stel

edit:

Grappig dat een google search me meer vragen geeft dan antwoorden (omtrent performance)

De 1 zegt A & de ander B

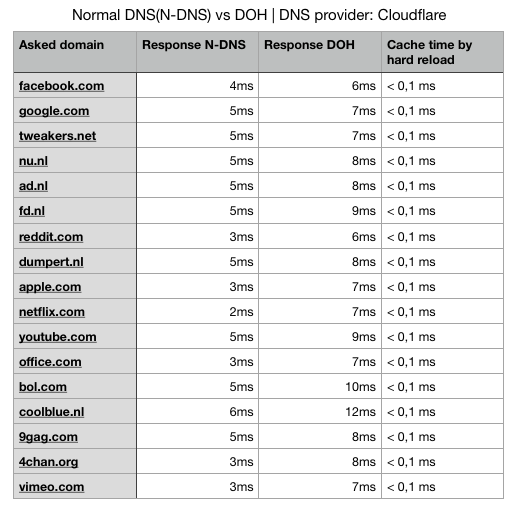

Mijn test set-up:

- Virtuele machine

- Ubuntu Server 16.04.5 LTS

- Pi-Hole 4.1 (toen heb ik de test uitgevoerd)

- Domains on blocklist: 5.5 mil

- CPU: 2 cores i3-5010u (draait op een Intel NUC)

- RAM: 3GB

- Bedraad aangesloten, internet via glasvezel 400/400 down/upload

- Test 1: schone installatie Pi-Hole + blocklists en Cloudflare als upstream DNS op 1.1.1.1 en 1.0.0.1

- Test 2: schone installatie Pi-Hole + blocklists en Cloudflare DOH als upstream op 1.1.1.1 en 1.0.0.1

Info over hard reload, hierbij wordt het record nogmaals aan Pi-Hole opgevraagd, nu zit het record in de cache en is daardoor instant: https://www.getfilecloud....hard-refresh-in-browsers/

Aanvulling: ik merk in dagelijks gebruik vrijwel geen verschil.

[ Voor 6% gewijzigd door crypt0rr op 21-02-2019 09:33 ]

Grappig om te zien dat je dezelfde vraag had als ik, bedankt voor het delen van je testresultaten interessant om te zien dan het verschill inderdaad maar klein is.crypt0rr schreef op donderdag 21 februari 2019 @ 09:30:

[...]

Het is natuurlijk van meerdere factoren afhankelijk welke snelheid je haalt met je DNS, denk aan de hardware die je gebruikt, maar ook de internetlijn die je hebt thuis. Heb je een ADSL lijntje of glasvezel, dat maakt een enorm verschil.

Mijn test set-up:

- Virtuele machine

- Ubuntu Server 16.04.5 LTS

- Pi-Hole 4.1 (toen heb ik de test uitgevoerd)

- Domains on blocklist: 5.5 mil

- CPU: 2 cores i3-5010u (draait op een Intel NUC)

- RAM: 3GB

- Bedraad aangesloten, internet via glasvezel 400/400 down/upload

- Test 1: schone installatie Pi-Hole + blocklists en Cloudflare als upstream DNS op 1.1.1.1 en 1.0.0.1

- Test 2: schone installatie Pi-Hole + blocklists en Cloudflare DOH als upstream op 1.1.1.1 en 1.0.0.1

Info over hard reload, hierbij wordt het record nogmaals aan Pi-Hole opgevraagd, nu zit het record in de cache en is daardoor instant: https://www.getfilecloud....hard-refresh-in-browsers/

[Afbeelding]

Aanvulling: ik merk in dagelijks gebruik vrijwel geen verschil.

Ik maak gebruik van de standaard blocklist. Kan iemand me up-to-date URL’s geven waardoor ik Twitch zonder reclame kan bekijken?

Het is interessant om meer blocklists toe te voegen dan standaard. Een interessant en continue up-to-date project met blocklists is bijvoorbeeld: https://blocklist.site/app/ Je kunt de toe te voegen URL's vinden door op de 'More info...' te klikken van een categorie.Beunhaas91 schreef op zaterdag 23 februari 2019 @ 08:33:

Ik heb sinds een tijd PiHole draaien op een VM, werkt perfect. Echter, ik blijft last hebben van Twitch advertenties. Zowel op mijn telefoon (iPhone) als een laptop/computer.

Ik maak gebruik van de standaard blocklist. Kan iemand me up-to-date URL’s geven waardoor ik Twitch zonder reclame kan bekijken?

Voor Twitch specifiek: Twitch serveert 99% van de advertenties vanaf hetzelfde domein als de videostreams, het is dan onmogelijk om dit via Pi-Hole te blokkeren. Je kan wel proberen of een plug-in als uBlock Origin op je laptop/computer helpt. Op je iPhone kom je er helaas niet vanaf.

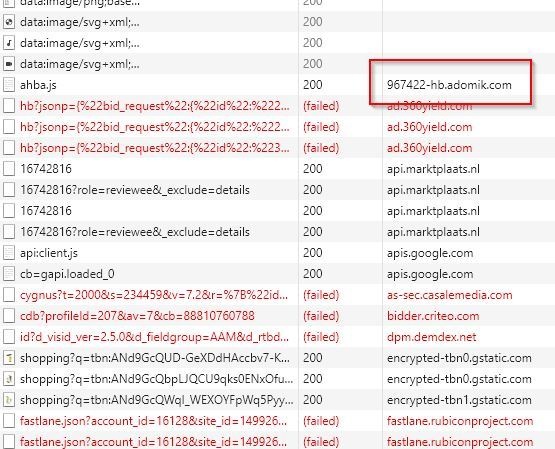

Ik kijk eens in de zoveel tijd in de developer console van Chrome (F12 drukken) en dan bij het tabje 'Network' wat er allemaal wordt geladen bij het openen van een website. Beetje controleren of Pi-hole z'n werk doet

Een goede test is Marktplaats, daar wordt veel meuk ingeladen. Gelukkig wordt dit tegengehouden door Pi-hole, maar schijnbaar niet alles.

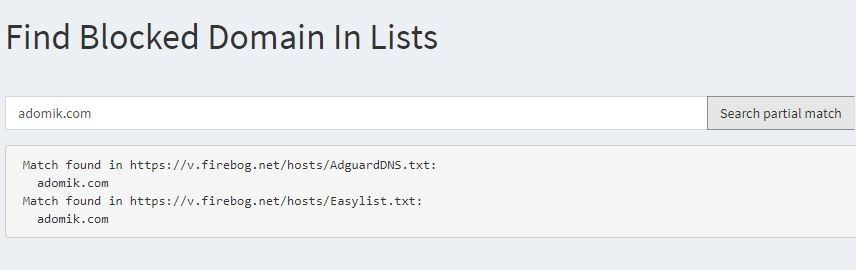

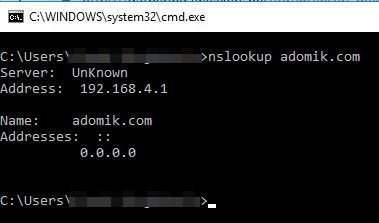

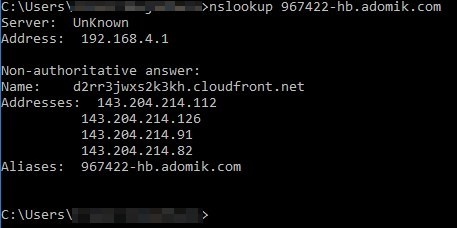

*.adomik.com wordt gewoon ingeladen

Domein staat op blacklist(s) (geklikt op 'Search partial match', ik wil immers dat deze als wildcard erin staat):

En kan ook niet geresolved worden

Het betreffende domein wordt echter wél geresolved:

Ik kan het Javascript bestand daardoor ook gewoon openen: https://967422-hb.adomik.com/ahba.js

Wat gaat hier mis? Heb al een ipconfig /flushdns gedaan, maar ik kan het domein nog steeds gewoon openen (ook in Firefox en Edge).

[ Voor 10% gewijzigd door ThinkPad op 23-02-2019 12:27 ]

Wellicht kun je iets doen met wildcard blocking of regex blocking? https://discourse.pi-hole...t/337?source_topic_id=427

Als het sub-domein hard opgezocht wordt door de site, dus niet via het hoofddomein gaat, zal je blokkade op adomik.com niet werken. Je blokkeert namelijk alleen het hoofddomein, geen sub-domeinen. Je zou een wildcard block op het hele domein kunnen doen.ThinkPadd schreef op zaterdag 23 februari 2019 @ 12:20:

Ik snap iets niet helemaal.

Ik kijk eens in de zoveel tijd in de developer console van Chrome (F12 drukken) en dan bij het tabje 'Network' wat er allemaal wordt geladen bij het openen van een website. Beetje controleren of Pi-hole z'n werk doet

Een goede test is Marktplaats, daar wordt veel meuk ingeladen. Gelukkig wordt dit tegengehouden door Pi-hole, maar schijnbaar niet alles.

[Afbeelding]

*.adomik.com wordt gewoon ingeladen

Domein staat op blacklist(s) (geklikt op 'Search partial match', ik wil immers dat deze als wildcard erin staat):

[Afbeelding]

En kan ook niet geresolved worden

[Afbeelding]

Het betreffende domein wordt echter wél geresolved:

[Afbeelding]

Ik kan het Javascript bestand daardoor ook gewoon openen: https://967422-hb.adomik.com/ahba.js

Wat gaat hier mis? Heb al een ipconfig /flushdns gedaan, maar ik kan het domein nog steeds gewoon openen (ook in Firefox en Edge).

Wildcard toevoegen > Inloggen op webinterface > blacklist > domein invoeren adomik.com > klik op Add (wildcard)

Of deze lijst gebruiken, hier komen de specifieke domeinen van adomik.com in voor: https://blocklist.site/app/dl/ads

[ Voor 4% gewijzigd door crypt0rr op 23-02-2019 15:45 ]

Op moment dat je een virtuele machine hebt draaien gaan de schijven van de Synologie niet uit. Dit kost me minder stroom en ik heb 5 Raspberry Pi's nu boven mekaar in een soort mini server case met alle kabels klaar. Hoef alleen de muis en beeld te doen.

Aangezien ik een bestaande setup heb van Pihole vraag ik me af hoe kan ik DNScrypt erbij doen?

Is dat veilig te doen met onderstaande commando's en pakt Pihole dit dan ook op? Ergens te zien?

Install location shall be /opt. This is where we will place the dnscrypt-proxy files.

cd /opt

Download DNSCrypt.

sudo wget https://github.com/jedisc...y-linux_arm-2.0.19.tar.gz

Extract prebuilt binary.

sudo tar -xf dnscrypt-proxy-linux_arm-2.0.19.tar.gz`

Rename the extracted folder.

sudo mv linux-arm dnscrypt-proxy

cd into extracted directory.

cd dnscrypt-proxy

Create a configuration file based on the example one.

sudo cp example-dnscrypt-proxy.toml dnscrypt-proxy.toml

Edit the toml file.

sudo nano dnscrypt-proxy.toml

Edit the port, since 53 is already being used by Pi-Hole. This is the listen_addresses line.

I set listen_addresses = ['127.0.0.1:54','[::1]:54'].

I set require_dnssec = true.

I set server_names = ['dnscrypt.nl-ns0'].

Install dnscrypt-proxy service.

sudo ./dnscrypt-proxy -service install

Start the new service.

sudo ./dnscrypt-proxy -service start

Ik hoop dat iemand mijn een antwoord erop kan geven. Ga het denk morgen proberen. eerst een kopie van de SD maken.

Leuk om je ervaring te lezen!Cave_Boy schreef op zaterdag 23 februari 2019 @ 16:15:

Heb zelf inmiddels ook lange tijd al Pihole draaien. Werkt fantastich. Eerst op een oude Raspberry Pi (meen 2) en daarna virtueel op een Synology en nu weer een Raspberry Pi 3. Waarom weer op een Raspberry zul je misschien afvragen?

Op moment dat je een virtuele machine hebt draaien gaan de schijven van de Synologie niet uit. Dit kost me minder stroom en ik heb 5 Raspberry Pi's nu boven mekaar in een soort mini server case met alle kabels klaar. Hoef alleen de muis en beeld te doen.

Aangezien ik een bestaande setup heb van Pihole vraag ik me af hoe kan ik DNScrypt erbij doen?

Is dat veilig te doen met onderstaande commando's en pakt Pihole dit dan ook op? Ergens te zien?

Install location shall be /opt. This is where we will place the dnscrypt-proxy files.

cd /opt

Download DNSCrypt.

sudo wget https://github.com/jedisc...y-linux_arm-2.0.19.tar.gz

Extract prebuilt binary.

sudo tar -xf dnscrypt-proxy-linux_arm-2.0.19.tar.gz`

Rename the extracted folder.

sudo mv linux-arm dnscrypt-proxy

cd into extracted directory.

cd dnscrypt-proxy

Create a configuration file based on the example one.

sudo cp example-dnscrypt-proxy.toml dnscrypt-proxy.toml

Edit the toml file.

sudo nano dnscrypt-proxy.toml

Edit the port, since 53 is already being used by Pi-Hole. This is the listen_addresses line.

I set listen_addresses = ['127.0.0.1:54','[::1]:54'].

I set require_dnssec = true.

I set server_names = ['dnscrypt.nl-ns0'].

Install dnscrypt-proxy service.

sudo ./dnscrypt-proxy -service install

Start the new service.

sudo ./dnscrypt-proxy -service start

Ik hoop dat iemand mijn een antwoord erop kan geven. Ga het denk morgen proberen. eerst een kopie van de SD maken.

Jouw vraag over DNSCrypt beantwoorden kan Pi-Hole het beste zelf, hierbij de handleiding voor het installeren en configureren; https://github.com/pi-hole/pi-hole/wiki/DNSCrypt-2.0

darkrain schreef op zaterdag 23 februari 2019 @ 13:04:

adomik.com is een ander domein dan 967422-hb.adomik.com de één staat op de block list de andere niet gok ik.

Wellicht kun je iets doen met wildcard blocking of regex blocking? https://discourse.pi-hole...t/337?source_topic_id=427

Heb nu 'adomik.com' op de blacklist gezet 'Add (wildcard)' en wordt nu geblokkeerd.crypt0rr schreef op zaterdag 23 februari 2019 @ 15:44:

[...]

Als het sub-domein hard opgezocht wordt door de site, dus niet via het hoofddomein gaat, zal je blokkade op adomik.com niet werken. Je blokkeert namelijk alleen het hoofddomein, geen sub-domeinen. Je zou een wildcard block op het hele domein kunnen doen.

Wildcard toevoegen > Inloggen op webinterface > blacklist > domein invoeren adomik.com > klik op Add (wildcard)

Of deze lijst gebruiken, hier komen de specifieke domeinen van adomik.com in voor: https://blocklist.site/app/dl/ads

Ik was in de war met 'search partial match' bij 'query list'. Dat is meer dat hij ook resultaten toont wat er op lijkt (adomi / domik ipv adomik.com). Ik dacht dat dat een knop was om de wildcard blacklists te laten zien.

Opgelost dus

[ Voor 3% gewijzigd door ThinkPad op 23-02-2019 17:00 ]

Waarom kijk je niet gewoon in de Query Log van Pi-HoleThinkPadd schreef op zaterdag 23 februari 2019 @ 12:20:

Ik snap iets niet helemaal.

Ik kijk eens in de zoveel tijd in de developer console van Chrome (F12 drukken) en dan bij het tabje 'Network' wat er allemaal wordt geladen bij het openen van een website. Beetje controleren of Pi-hole z'n werk doet

Een goede test is Marktplaats, daar wordt veel meuk ingeladen. Gelukkig wordt dit tegengehouden door Pi-hole, maar schijnbaar niet alles.

[Afbeelding]

*.adomik.com wordt gewoon ingeladen

Domein staat op blacklist(s) (geklikt op 'Search partial match', ik wil immers dat deze als wildcard erin staat):

[Afbeelding]

En kan ook niet geresolved worden

[Afbeelding]

Het betreffende domein wordt echter wél geresolved:

[Afbeelding]

Ik kan het Javascript bestand daardoor ook gewoon openen: https://967422-hb.adomik.com/ahba.js

Wat gaat hier mis? Heb al een ipconfig /flushdns gedaan, maar ik kan het domein nog steeds gewoon openen (ook in Firefox en Edge).

Lijkt mij de betrouwbaarste plek om zoiets te checken

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

| https://raw.githubusercontent.com/StevenBlack/hosts/master/hosts https://mirror1.malwaredomains.com/files/justdomains http://sysctl.org/cameleon/hosts https://zeustracker.abuse.ch/blocklist.php?download=domainblocklist https://s3.amazonaws.com/lists.disconnect.me/simple_tracking.txt https://s3.amazonaws.com/lists.disconnect.me/simple_ad.txt https://adaway.org/hosts.txt https://hosts-file.net/grm.txt https://v.firebog.net/hosts/static/w3kbl.txt https://v.firebog.net/hosts/BillStearns.txt https://v.firebog.net/hosts/AdguardDNS.txt https://s3.amazonaws.com/lists.disconnect.me/simple_ad.txt https://v.firebog.net/hosts/Easyprivacy.txt https://v.firebog.net/hosts/Airelle-trc.txt https://raw.githubusercontent.com/CHEF-KOCH/Canvas-Font-Fingerprinting-pages/master/Canvas.txt https://raw.githubusercontent.com/CHEF-KOCH/Audio-fingerprint-pages/master/AudioFp.txt https://v.firebog.net/hosts/Airelle-hrsk.txt https://s3.amazonaws.com/lists.disconnect.me/simple_malvertising.txt https://mirror.cedia.org.ec/malwaredomains/immortal_domains.txt https://www.malwaredomainlist.com/hostslist/hosts.txt https://v.firebog.net/hosts/Prigent-Malware.txt https://v.firebog.net/hosts/Prigent-Phishing.txt https://hosts-file.net/ad_servers.txt https://hosts-file.net/exp.txt https://hosts-file.net/emd.txt https://hosts-file.net/psh.txt https://v.firebog.net/hosts/Shalla-mal.txt https://ransomwaretracker.abuse.ch/downloads/RW_DOMBL.txt https://ransomwaretracker.abuse.ch/downloads/LY_C2_DOMBL.txt https://ransomwaretracker.abuse.ch/downloads/CW_C2_DOMBL.txt https://ransomwaretracker.abuse.ch/downloads/TC_C2_DOMBL.txt https://ransomwaretracker.abuse.ch/downloads/TL_C2_DOMBL.txt https://isc.sans.edu/feeds/suspiciousdomains_Medium.txt https://someonewhocares.org/hosts/hosts https://reddestdream.github.io/Projects/MinimalHosts/etc/MinimalHostsBlocker/minimalhosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Spam/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/KADhosts/hosts https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV.txt https://raw.githubusercontent.com/rsnitsch/antiporn/master/lists/porn-wwwprefix-only-canonical-blogspot-domains.list.txt https://raw.githubusercontent.com/rsnitsch/antiporn/master/lists/porn.list.txt http://someonewhocares.org/hosts/zero/hosts https://raw.githubusercontent.com/anudeepND/blacklist/master/CoinMiner.txt https://raw.githubusercontent.com/CHEF-KOCH/WebRTC-tracking/master/WebRTC.txt https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt https://raw.githubusercontent.com/tyzbit/hosts/master/data/tyzbit/hosts https://www.joewein.net/dl/bl/dom-bl-base.txt https://raw.githubusercontent.com/CamelCase11/UnifiedHosts/master/hosts.all http://winspyblocker.crazyws.fr/data/hosts/spy.txt https://v.firebog.net/hosts/Cybercrime.txt https://v.firebog.net/hosts/SBRisk.txt https://v.firebog.net/hosts/Openphish.txt https://phishing.army/download/phishing_army_blocklist_extended.txt https://adblock.amroemischengutshof.de/youtube-ads-list.txt https://jasonhill.co.uk/pfsense/ytadblock.txt https://raw.githubusercontent.com/HenningVanRaumle/pihole-ytadblock/master/ytadblock.txt https://github.com/matomo-org/referrer-spam-blacklist/blob/master/spammers.txt https://raw.githubusercontent.com/anudeepND/youtubeadsblacklist/master/domainlist.txt https://raw.githubusercontent.com/kevle2/XiaomiSpywareBlockList/master/xiaomiblock.txt https://blocklist.site/app/dl/ads https://blocklist.site/app/dl/drugs https://blocklist.site/app/dl/gambling https://blocklist.site/app/dl/fraud https://blocklist.site/app/dl/malware https://blocklist.site/app/dl/phishing https://blocklist.site/app/dl/piracy https://blocklist.site/app/dl/porn https://blocklist.site/app/dl/redirect https://blocklist.site/app/dl/scam https://blocklist.site/app/dl/proxy https://blocklist.site/app/dl/ransomware https://blocklist.site/app/dl/spam https://blocklist.site/app/dl/tracking |

De 5.5 miljoen uit de eerdere post was met deze lijst: https://tspprs.com/dl/cl1 deze gebruik ik niet meer omdat hier teveel goede domeinen in geblokkeerd worden.

Hierbij mijn eigen blocklists waarmee ik momenteel in totaal 2,378,732 domeinen blokkeer. Momenteel kijk ik verder naar zaken zoals deze om daarmee hopelijk ooit een gedegen whitelist te kunnen creëren.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

| http://sysctl.org/cameleon/hosts https://zeustracker.abuse.ch/blocklist.php?download=domainblocklist https://s3.amazonaws.com/lists.disconnect.me/simple_tracking.txt https://s3.amazonaws.com/lists.disconnect.me/simple_ad.txt http://pilotfiber.dl.sourceforge.net/project/adzhosts/HOSTS.txt https://raw.githubusercontent.com/BreakingTheNews/BreakingTheNews.github.io/master/hosts https://raw.githubusercontent.com/reek/anti-adblock-killer/master/anti-adblock-killer-filters.txt https://raw.githubusercontent.com/Dawsey21/Lists/master/main-blacklist.txt https://raw.githubusercontent.com/mat1th/Dns-add-block/master/hosts https://raw.githubusercontent.com/AdAway/adaway.github.io/master/hosts.txt https://s3.amazonaws.com/lists.disconnect.me/simple_malvertising.txt https://bitbucket.org/ethanr/dns-blacklists/raw/8575c9f96e5b4a1308f2f12394abd86d0927a4a0/bad_lists/Mandiant_APT1_Report_Appendix_D.txt https://openphish.com/feed.txt https://ransomwaretracker.abuse.ch/downloads/RW_DOMBL.txt https://www.fanboy.co.nz/r/fanboy-ultimate.txt https://www.fanboy.co.nz/enhancedstats.txt https://raw.githubusercontent.com/jspenguin2017/uBlockProtector/master/uBlockProtectorList.txt https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV.txt https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/android-tracking.txt https://smokingwheels.github.io/Pi-hole/allhosts https://smokingwheels.github.io/Pi-hole/searchengine https://smokingwheels.github.io/Pi-hole/searchengine1 https://smokingwheels.github.io/Pi-hole/searchengine2 https://smokingwheels.github.io/Pi-hole/yacysearchengine https://smokingwheels.github.io/Pi-hole/fromlog https://smokingwheels.github.io/Pi-hole/fromlogtosh https://raw.githubusercontent.com/abp-filters/abp-filters-anti-cv/master/dutch.txt https://raw.githubusercontent.com/abp-filters/abp-filters-anti-cv/master/english.txt http://winhelp2002.mvps.org/hosts.txt http://adaway.org/hosts.txt http://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts&mimetype=plaintext https://raw.githubusercontent.com/WindowsLies/BlockWindows/master/hosts https://someonewhocares.org/hosts/hosts https://someonewhocares.org/hosts/zero/hosts https://someonewhocares.org/hosts/mac/ https://someonewhocares.org/hosts/zero/mac/ https://someonewhocares.org/hosts/ipv6/hosts https://reddestdream.github.io/Projects/MinimalHosts/etc/MinimalHostsBlocker/minimalhosts https://adaway.org/hosts.txt https://raw.githubusercontent.com/anudeepND/blacklist/master/adservers.txt https://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts;showintro=0 https://www.squidblacklist.org/downloads/dg-ads.acl https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-blocklist.txt https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-malware.txt https://ransomwaretracker.abuse.ch/downloads/CW_C2_DOMBL.txt https://ransomwaretracker.abuse.ch/downloads/LY_C2_DOMBL.txt https://ransomwaretracker.abuse.ch/downloads/TC_C2_DOMBL.txt https://ransomwaretracker.abuse.ch/downloads/TL_C2_DOMBL.txt https://www.squidblacklist.org/downloads/dg-malicious.acl https://zerodot1.gitlab.io/CoinBlockerLists/hosts https://raw.githubusercontent.com/Ultimate-Hosts-Blacklist/adblock.mahakala.is/master/domains.list http://support.it-mate.co.uk/downloads/hosts.txt http://adblock.mahakala.is/ https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/hosts_browser https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/hosts_optional https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/hosts https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/list.txt https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/list_optional.txt https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/list_browser.txt https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/invalid_hosts.txt http://www.sysctl.org/cameleon/hosts http://szojox.ugu.pl/hosts https://raw.githubusercontent.com/anudeepND/blacklist/master/CoinMiner.txt https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/list_browser_UBO.txt https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/extra.txt https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/update.txt https://hosts-file.net/exp.txt https://hosts-file.net/emd.txt https://hosts-file.net/psh.txt https://hosts-file.net/grm.txt https://hosts-file.net/mmt.txt https://hosts-file.net/hphosts-partial.txt https://hosts-file.net/ad_servers.txt https://isc.sans.edu/feeds/suspiciousdomains_Medium.txt https://raw.githubusercontent.com/rsnitsch/antiporn/master/lists/porn-wwwprefix-only-canonical-blogspot-domains.list.txt https://raw.githubusercontent.com/rsnitsch/antiporn/master/lists/porn.list.txt https://raw.githubusercontent.com/tyzbit/hosts/master/data/tyzbit/hosts https://www.joewein.net/dl/bl/dom-bl-base.txt https://raw.githubusercontent.com/CamelCase11/UnifiedHosts/master/hosts.all http://winspyblocker.crazyws.fr/data/hosts/spy.txt https://phishing.army/download/phishing_army_blocklist_extended.txt https://adblock.amroemischengutshof.de/youtube-ads-list.txt https://jasonhill.co.uk/pfsense/ytadblock.txt https://raw.githubusercontent.com/HenningVanRaumle/pihole-ytadblock/master/ytadblock.txt https://github.com/matomo-org/referrer-spam-blacklist/blob/master/spammers.txt https://raw.githubusercontent.com/anudeepND/youtubeadsblacklist/master/domainlist.txt https://raw.githubusercontent.com/kevle2/XiaomiSpywareBlockList/master/xiaomiblock.txt https://blocklist.site/app/dl/ads https://blocklist.site/app/dl/drugs https://blocklist.site/app/dl/gambling https://blocklist.site/app/dl/fraud https://blocklist.site/app/dl/malware https://blocklist.site/app/dl/phishing https://blocklist.site/app/dl/piracy https://blocklist.site/app/dl/porn https://blocklist.site/app/dl/redirect https://blocklist.site/app/dl/scam https://blocklist.site/app/dl/proxy https://blocklist.site/app/dl/ransomware https://blocklist.site/app/dl/spam https://blocklist.site/app/dl/tracking #https://raw.githubusercontent.com/imkarthikk/pihole-facebook/master/pihole-facebook.txt #https://raw.githubusercontent.com/imkarthikk/pihole-facebook/master/pihole-whatsapp.txt #https://raw.githubusercontent.com/anudeepND/blacklist/master/facebook.txt #https://tspprs.com/dl/cl1 https://gist.githubusercontent.com/mattradford/50a6f8331a920afe9c8471e12414831f/raw/2d45c7a798b49ca89a5c1bf1005e5abce67f6ac5/exodus-list https://raw.githubusercontent.com/chadmayfield/my-pihole-blocklists/master/lists/pi_blocklist_porn_all.list https://github.com/chadmayfield/pihole-blocklists/raw/master/lists/pi_blocklist_porn_all.list https://raw.githubusercontent.com/vokins/yhosts/master/hosts https://hostsfile.org/Downloads/hosts.txt https://www.dshield.org/feeds/suspiciousdomains_Low.txt #https://adblock.mahakala.is https://raw.githubusercontent.com/StevenBlack/hosts/master/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/KADhosts/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Spam/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/add.2o7Net/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Risk/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/alternates/fakenews/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/alternates/gambling/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/alternates/porn/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/alternates/social/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/alternates/fakenews-gambling-porn-social/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/UncheckyAds/hosts https://v.firebog.net/hosts/static/SamsungSmart.txt https://v.firebog.net/hosts/Easylist.txt https://v.firebog.net/hosts/Easyprivacy.txt https://v.firebog.net/hosts/Airelle-trc.txt https://v.firebog.net/hosts/Airelle-hrsk.txt https://v.firebog.net/hosts/static/w3kbl.txt https://v.firebog.net/hosts/AdguardDNS.txt https://v.firebog.net/hosts/Prigent-Ads.txt https://v.firebog.net/hosts/Prigent-Malware.txt https://v.firebog.net/hosts/Prigent-Phishing.txt https://v.firebog.net/hosts/Shalla-mal.txt https://v.firebog.net/hosts/BillStearns.txt https://v.firebog.net/hosts/Cybercrime.txt https://v.firebog.net/hosts/SBRisk.txt https://v.firebog.net/hosts/Openphish.txt https://v.firebog.net/hosts/Kowabit.txt https://raw.githubusercontent.com/notracking/hosts-blocklists/master/domains.txt https://raw.githubusercontent.com/notracking/hosts-blocklists/master/hostnames.txt https://hostsfile.mine.nu/hosts.txt https://hostsfile.mine.nu/hosts0.txt http://malwaredomains.lehigh.edu/files/domains.txt http://malwaredomains.lehigh.edu/files/immortal_domains.txt https://mirror.cedia.org.ec/malwaredomains/immortal_domains.txt https://www.malwaredomainlist.com/hostslist/hosts.txt https://mirror1.malwaredomains.com/files/immortal_domains.txt https://mirror1.malwaredomains.com/files/domains.txt https://mirror1.malwaredomains.com/files/justdomains https://mirror1.malwaredomains.com/files/malwaredomains.zones https://mirror1.malwaredomains.com/files/spywaredomains.zones https://raw.githubusercontent.com/CHEF-KOCH/NSABlocklist/master/HOSTS https://raw.githubusercontent.com/CHEF-KOCH/NSABlocklist/master/test/AdBlock/Adblock.txt https://raw.githubusercontent.com/CHEF-KOCH/NSABlocklist/master/Trackers/webrtc%20tracking.txt https://raw.githubusercontent.com/CHEF-KOCH/NSABlocklist/master/Trackers/trackers.txt https://raw.githubusercontent.com/CHEF-KOCH/NSABlocklist/master/Trackers/canvas%20fingerprinting%20pages.txt https://raw.githubusercontent.com/CHEF-KOCH/NSABlocklist/master/Trackers/audio%20fingerporint%20pages.txt https://raw.githubusercontent.com/CHEF-KOCH/NSABlocklist/master/Trackers/Canvas%20font%20fingerprinting.txt https://raw.githubusercontent.com/CHEF-KOCH/CKs-FilterList/master/Anti-Corp/hosts/NSABlocklist.txt https://raw.githubusercontent.com/CHEF-KOCH/CKs-FilterList/master/HOSTS/Ads-tracker.txt https://raw.githubusercontent.com/CHEF-KOCH/CKs-FilterList/master/HOSTS/Game.txt https://raw.githubusercontent.com/CHEF-KOCH/CKs-FilterList/master/HOSTS/Malware.txt https://raw.githubusercontent.com/CHEF-KOCH/CKs-FilterList/master/HOSTS/Popads.txt https://raw.githubusercontent.com/CHEF-KOCH/CKs-FilterList/master/HOSTS/Windows%2010.txt https://raw.githubusercontent.com/CHEF-KOCH/CKs-FilterList/master/HOSTS/coinminer.txt https://raw.githubusercontent.com/CHEF-KOCH/CKs-FilterList/275cce70a481ae422f987eb8a5c4e2669d9d3a5f/Anti-Corp/Spotify/Spotify-HOSTS.txt https://raw.githubusercontent.com/CHEF-KOCH/CKs-FilterList/1b43b1863f2674fffc9dc11bfa419c96f1d822da/Anti-Corp/Spotify/Spotify-AdBlock.txt https://raw.githubusercontent.com/CHEF-KOCH/BarbBlock-filter-list/master/HOSTS.txt https://raw.githubusercontent.com/CHEF-KOCH/Canvas-Font-Fingerprinting-pages/master/Canvas.txt https://raw.githubusercontent.com/CHEF-KOCH/Audio-fingerprint-pages/master/AudioFp.txt https://raw.githubusercontent.com/CHEF-KOCH/Canvas-fingerprinting-pages/master/Canvas.txt https://raw.githubusercontent.com/CHEF-KOCH/WebRTC-tracking/master/WebRTC.txt https://www.stopforumspam.com/downloads/toxic_domains_whole.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/zeustracker.abuse.ch/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/zerodot1-coinblockerlists-browser/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/winhelp2002.mvps.org/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/stevenblack/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/spam404.com/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/someonewhocares.org/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/ransomwaretracker.abuse.ch/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/pgl.yoyo.org/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/adaway.org/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/adblock-nocoin-list/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/adguard-simplified/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/anudeepnd-adservers/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/disconnect.me-ad/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/disconnect.me-malvertising/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/disconnect.me-malware/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/disconnect.me-tracking/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/easylist/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/easyprivacy/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/eth-phishing-detect/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/fademind-add.2o7net/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/fademind-add.dead/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/fademind-add.risk/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/fademind-add.spam/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/kadhosts/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/malwaredomainlist.com/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/malwaredomains.com-immortaldomains/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/malwaredomains.com-justdomains/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/matomo.org-spammers/list.txt https://raw.githubusercontent.com/hectorm/hmirror/master/data/mitchellkrogza-badd-boyz-hosts/list.txt https://zerodot1.gitlab.io/CoinBlockerLists/list.txt https://zerodot1.gitlab.io/CoinBlockerLists/list_browser.txt https://raw.githubusercontent.com/mitchellkrogza/Badd-Boyz-Hosts/master/hosts https://raw.githubusercontent.com/mitchellkrogza/The-Big-List-of-Hacked-Malware-Web-Sites/master/hacked-domains.list https://raw.githubusercontent.com/EnergizedProtection/block/master/ultimate/formats/hosts.txt https://raw.githubusercontent.com/r-a-y/mobile-hosts/master/AdguardMobileAds.txt https://raw.githubusercontent.com/r-a-y/mobile-hosts/master/AdguardMobileSpyware.txt https://raw.githubusercontent.com/hoshsadiq/adblock-nocoin-list/master/hosts.txt https://raw.githubusercontent.com/hoshsadiq/adblock-nocoin-list/master/nocoin.txt https://dbl.oisd.nl/ |

[ Voor 55% gewijzigd door Indir op 03-03-2019 14:10 . Reden: Bepaalde duplicaten uit de blocklists verwijderd en nieuwe lijsten toegevoegd ]

Deze is inderdaad een handige pagina. Wat ben je precies van plan hiermee?Indir schreef op zondag 24 februari 2019 @ 16:24:

@crypt0rr bedankt voor het delen van je blocklists, dat is een vrij mooie lijst al zeg ik het zelf.

Hierbij mijn eigen blocklists waarmee ik momenteel in totaal 2,378,732 domeinen blokkeer. Momenteel kijk ik verder naar zaken zoals deze om daarmee hopelijk ooit een gedegen whitelist te kunnen creëren.

code:

Domeinen die van essentieel belang zijn voor het functioneren van bepaalde services zoals bijv. voor het uitvoeren van updates van Windows en/of Microsoft Office bleken in het verleden weleens geblokkeerd te worden door mijn blocklists, waardoor ik ze uiteindelijk heb moeten whitelisten. Dat is maar één voorbeeld die ik zo even uit het m'n hoofd kan aanhalen, al heb ik dat ook wel eens met andere zaken gehad zoals het updaten van m'n DietPi. Of dat de Blackboard van mijn broertje zijn school werd geblokkeerd. Eer ik door had dat het kan liggen aan de Pi-hole was ik weer een aantal uur of dagen verder. Al heb ik nu gelukkig vaker de neiging om gelijk eens te kijken of Pi-hole daar de oorzaak van is.crypt0rr schreef op zondag 24 februari 2019 @ 17:14:

[...]

Deze is inderdaad een handige pagina. Wat ben je precies van plan hiermee?

Na het inladen van jouw blocklists in Pi-hole was het RAM gebruik van mijn Raspberry Pi 2 van 40% naar over de 80% gestegen. Even snel Googlen gaf mij het volgende weer. Toen ben ik mij maar even in de volgende materie gaan inlezen. Wat blijkt, normaliter zou de Pi-hole ingesteld moeten staan om van het volgende gebruik te maken

1

| BLOCKINGMODE=NULL |

Maar toen ik keek in

1

| /etc/pihole/pihole-FTL.conf |

bleek er juist gebruik te worden gemaakt van

1

| BLOCKINGMODE=IP-NODATA-AAAA |

Ik heb geen flauw idee of dat sinds de laatste Pi-hole update de standaard is geworden aangezien ik hier nog nooit mee heb gerommeld. Dus mocht iemand hier verdere ervaring mee hebben dan hoor ik dat graag.

Volgens de docs is de blockingmode standaard 'null', dit was bij mij ook het geval. Ik heb deze handmatig naar IP-NODATA-AAAA gezet wegens deze feature: Shows blocking page from which blocked domains can be whitelisted. Verder zou ik even in die materie moeten duiken om je wat meer detail te kunnen geven. Pi-Hole draait bij mij ook met aanzienlijk meer RAM (3GB) dan een Pi je biedt.Indir schreef op zondag 24 februari 2019 @ 18:04:

[...]