|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

- nero355

- Registratie: Februari 2002

- Laatst online: 22-02 18:06

ph34r my [WCG] Cows :P

- Netwerk switches

- Unifi

- Amplifi

- Accesspoints

- Ubiquiti UniFi AC HD

- Ubiquiti EdgeRouter X

- Ubiquiti EdgeRouter Lite 3-Poort Router

- Ubiquiti UniFi AC In-Wall

- Ubiquiti UniFi AC In-Wall Pro

- Ubiquiti EdgePoint Router

- Amplifi High Density WiFi Router

- Ubiquiti EdgeRouter Infinity

- Netwerkaccessoires

- Ubiquiti

- Amplifi High Density WiFi System (2 mesh points)

- Modems en routers

:strip_exif()/u/49248/DPCkoeienUD.gif?f=community)

En die laatste reactie van @Samplex! Ben benieuwd naar het antwoord van Ubiquiti!djkavaa schreef op vrijdag 7 juli 2017 @ 20:46:

Beetje leesvoer: https://community.ubnt.co...uckus/m-p/1984439#M236727

Vergelijking tussen Aerohive vs UniFi vs Ruckus etc.

Gelijk kreeg ik al een PM:

Issues with MBP/UAP-AC-PRO

From: Ubiquiti Employee UBNT-APieper

Sent: 07-07-2017 12:47 PM

Hi- I wanted to reach out to see if we could inspect your AC-PRO to see why it isn't getting a better speed with your MacBook Pro we have tested it on the same unit and gotten 1300 Mbps in our tests.

Can I send you a replacement and then give you a return label to return the unit to us for inspection? If so, please file an RMA here and then provide me the RMA number, which should be given to via an automated response: https://www.ubnt.com/support/warranty/

Once you have provided that RMA# to me I will get you a replacement unit and you can return the unit in the same box with the return label I provide. How does that sound? Thanks!

Best regards,

Andrew

Heeft geen zin de RMA, heb al een test date 2017 model getest maar maakt niks uit. Zelfde probleem als @stormfly . Volgens mij is de CPU te traag/verouderd in die AP's..

- nero355

- Registratie: Februari 2002

- Laatst online: 22-02 18:06

ph34r my [WCG] Cows :P

- Netwerk switches

- Unifi

- Amplifi

- Accesspoints

- Ubiquiti UniFi AC HD

- Ubiquiti EdgeRouter X

- Ubiquiti EdgeRouter Lite 3-Poort Router

- Ubiquiti UniFi AC In-Wall

- Ubiquiti UniFi AC In-Wall Pro

- Ubiquiti EdgePoint Router

- Amplifi High Density WiFi Router

- Ubiquiti EdgeRouter Infinity

- Netwerkaccessoires

- Ubiquiti

- Amplifi High Density WiFi System (2 mesh points)

- Modems en routers

:strip_exif()/u/49248/DPCkoeienUD.gif?f=community)

Eerlijk gezegd denk ik eerder aan een Apple gerelateerd probleem.Samplex schreef op vrijdag 7 juli 2017 @ 22:05:

Volgens mij is de CPU te traag/verouderd in die AP's..

Kan me nog goed herinneren hoeveel mensen hier problemen hadden met iPhone's die wel verbinding hadden, maar geen IP kregen en dus ook geen data konden verzenden

Wat dat betreft vind ik het ook erg jammer dat Apple zelf gestopt is met netwerk produkten maken : "Apple apparaten thuis ? Koop lekker ook hun netwerkprodukten voor optimale compatibility!" zou dan mijn advies zijn over het algemeen

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Bedankt. Ik heb alles weer aan de praat. Het lukt echter niet om de cloud access aan te zetten. Hij geeft dan een error dat dit niet wordt ondersteund met mijn OS (windows 10). Ik heb de nieuwste versie van de controller geinstalleerd. Klopt deze foutmelding of doe ik iets verkeerd?Shaggie_NB schreef op vrijdag 7 juli 2017 @ 16:55:

[...]

In je controller kun je cloud toegang aanzetten, heeft niets met je ap te maken.

Anders gewoon de controller software de-installeren, je AP resetten, opnieuw controller software installeren en dan meteen cloud toegang aanzetten.

De Fans draaien, en hij maakt wat lawaai.DenBenny schreef op vrijdag 7 juli 2017 @ 23:26:

vraagje, de ES-24-250W, maakt deze veel lawaai? of draaien de fans niet veel?

Het is lastig in te schatten of hij voor jou te veel lawaai maakt.

Ik zou hem in elk geval niet naast mij willen hebben staan.

De Edgeswitch 16 Port 150W maakt na het booten geen geluid meer, de fans gaan dan enkel aan als hij het echt te warm krijgt.

Bij de Edgeswitch 250W en hoger modellen voor de zowel 24 als 48 poorten en UniFi modellen draaien de fans constant.

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

Op het forum van Ubiquiti staat het volgende:ventusGallus schreef op vrijdag 7 juli 2017 @ 22:34:

[...]

Bedankt. Ik heb alles weer aan de praat. Het lukt echter niet om de cloud access aan te zetten. Hij geeft dan een error dat dit niet wordt ondersteund met mijn OS (windows 10). Ik heb de nieuwste versie van de controller geinstalleerd. Klopt deze foutmelding of doe ik iets verkeerd?

Whether you run the controller as a service or not, having both x86 & x64 versions of the JRE makes all the difference in being able to add your cloud account.

- nero355

- Registratie: Februari 2002

- Laatst online: 22-02 18:06

ph34r my [WCG] Cows :P

- Netwerk switches

- Unifi

- Amplifi

- Accesspoints

- Ubiquiti UniFi AC HD

- Ubiquiti EdgeRouter X

- Ubiquiti EdgeRouter Lite 3-Poort Router

- Ubiquiti UniFi AC In-Wall

- Ubiquiti UniFi AC In-Wall Pro

- Ubiquiti EdgePoint Router

- Amplifi High Density WiFi Router

- Ubiquiti EdgeRouter Infinity

- Netwerkaccessoires

- Ubiquiti

- Amplifi High Density WiFi System (2 mesh points)

- Modems en routers

:strip_exif()/u/49248/DPCkoeienUD.gif?f=community)

Mja, en toen gaf ik je een Fritz!Box die weer wel allerlei problemen heeft met alleen Apple devices... het is allemaal een grote gok somsSamplex schreef op vrijdag 7 juli 2017 @ 22:44:

@nero355 Het is geen Apple probleem, 3 andere merken routers in AP mode getest en verbinden zonder problemen op 1300Mbps met mijn Macbook.

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Ja je geeft feedback in het topic wat ze over twitter aankondigen en trots op zijn, als je de swap accepteert zal je de post moeten verwijderen denk ikSamplex schreef op vrijdag 7 juli 2017 @ 22:05:

@Shaggie_NB

Gelijk kreeg ik al een PM:

Issues with MBP/UAP-AC-PRO

From: Ubiquiti Employee UBNT-APieper

Sent: 07-07-2017 12:47 PM

Hi- I wanted to reach out to see if we could inspect your AC-PRO to see why it isn't getting a better speed with your MacBook Pro we have tested it on the same unit and gotten 1300 Mbps in our tests.

Can I send you a replacement and then give you a return label to return the unit to us for inspection? If so, please file an RMA here and then provide me the RMA number, which should be given to via an automated response: https://www.ubnt.com/support/warranty/

Once you have provided that RMA# to me I will get you a replacement unit and you can return the unit in the same box with the return label I provide. How does that sound? Thanks!

Best regards,

Andrew

Heeft geen zin de RMA, heb al een test date 2017 model getest maar maakt niks uit. Zelfde probleem als @stormfly . Volgens mij is de CPU te traag/verouderd in die AP's..

Maar het brengt mij wel op ideeën dat ik zo nog even boven test met de MacBook bij een iets ouder UAP-AC-PRO device.

Andrew wil me nu helpen om t probleem te onderzoeken, eerst hoor je niks van ze...

De doorvoersnelheid blijft steken op 300 350Mbps

ook was het mij ook al op gevallen dat de iphone 7 geen 500mbit meer haalden tijdens tijdens de speed test.

deze blijft hangen rond de 300mbit. onder tussen ook al keer de ac pro vervangen maar geen verschil. ik ben ook al opzoek geweest naar oude firmware waar wel weer 500 mee gehaald wordt maar niet gevonden. ik begon een beetje aan mijn waarneming te twijfelen en dat die 500mbit verkeert in mijn geheugen zat ;-)

[ Voor 78% gewijzigd door xbeam op 08-07-2017 17:45 ]

Lesdictische is mijn hash#

YouTube: EXPOSING DEADMAU5's STUDIO - *SPOILER* He's a huge Geek!

[ Voor 3% gewijzigd door xbeam op 08-07-2017 20:02 ]

Lesdictische is mijn hash#

Bedankt voor de tip. Cloud access werkt!Shaggie_NB schreef op zaterdag 8 juli 2017 @ 00:40:

[...]

Op het forum van Ubiquiti staat het volgende:

Whether you run the controller as a service or not, having both x86 & x64 versions of the JRE makes all the difference in being able to add your cloud account.

Er is nu ook geen log waar ik kan kijken wat er mis gaat? Want in de controler zie ik hier niks voorbij komen.

Opgelost:

Ik moest kennelijk iets langer wachten in de controler na de reset. Kennelijk was hij nog niet verdwenen, waardoor het aannemen niet meer lekker ging.

[ Voor 24% gewijzigd door grote_oever op 09-07-2017 09:18 ]

1) Kan dat?

2) Hoe moet ik dat instellen op de USG’s?

Afhankelijk van de duur van de outage kan alles dan plat komen te liggen.

Bovendien wekt de "primaire" site dan als proxy en gaat all het externe verkeer via deze "hoofdsite" die dus extra belast wordt.

http://www.deyterra.com

Ik zou dat voor sommige site ook wel out of the box willen.rally schreef op zondag 9 juli 2017 @ 18:48:

Weet je zeker dat je dat wil? Want als de VPN plat is (bijv. vanwege een storing), dan krijgen de nodes aan de andere kant geen IP meer.

Afhankelijk van de duur van de outage kan alles dan plat komen te liggen.

Bovendien wekt de "primaire" site dan als proxy en gaat all het externe verkeer via deze "hoofdsite" die dus extra belast wordt.

Want dan is het bijv mogelijk om igmp proxy over vpn te routeren. En kan je op meerdere locaties (buitenland) gewoon kpn tv kijken via de setup box.

Lesdictische is mijn hash#

Zeker. Maar zou het ook een oplossing zijn als ik bij de ene site een range opgeef van 192.168.1.1 t/m 192.168.1.120 en bij de andere site 192.168.1.121 t/m 192.168.1.254?rally schreef op zondag 9 juli 2017 @ 18:48:

Weet je zeker dat je dat wil? Want als de VPN plat is (bijv. vanwege een storing), dan krijgen de nodes aan de andere kant geen IP meer.

Afhankelijk van de duur van de outage kan alles dan plat komen te liggen.

Bovendien wekt de "primaire" site dan als proxy en gaat all het externe verkeer via deze "hoofdsite" die dus extra belast wordt.

Let je wel op dat je Om gebruik te kunnen maken van netbios name mapping / file and print sharing over vpn (//servernaam/share/)) je ook een WINSservice moet opzetten. Anders moet je nog steeds ipadressen gebruiker (//192.168.1.121/share/).Basmeg schreef op zondag 9 juli 2017 @ 22:49:

[...]

Zeker. Maar zou het ook een oplossing zijn als ik bij de ene site een range opgeef van 192.168.1.1 t/m 192.168.1.120 en bij de andere site 192.168.1.121 t/m 192.168.1.254?

Als je van WINS gebruik maakt hoeven de 2 sites niet in de zelfde ip range.

https://technet.microsoft...ry/cc784180(v=ws.10).aspx

Dus of het een goede oplossing is ligt aan het doel dat je wil bereiken. Wanaar het voor file en print sharing (//servernaam/share/) is dan is het antwoord nee.

[ Voor 13% gewijzigd door xbeam op 10-07-2017 09:06 ]

Lesdictische is mijn hash#

In mijn nieuwe woning wil ik de AC Lite gaan toepassen (2 stuks), ik zie de meerwaarde van de AC Pro qua snelheid en de extra network poort niet echt in mijn geval.

Voorlopig blijf ik de Experiabox van KPN gebruiken (mogelijk dat er in de toekomst wel een USG of Edgerouter Lite tussenkomt. Nu ben ik alleen opzoek naar een Switch met minimaal 17 poorten (dus je komt automatisch al op de 24poorts switches uit).

De US-24 (zonder POE) vind ik toch redelijk prijzig. Ik heb begrepen dat KPN Routed TV gebruikt waardoor je vlans nodig hebt op een switch. Ik ben dus opzoek naar een betaalbaardere 24poorts switch (POE is niet nodig) welke ook een fatsoenlijk stroomgebruik heeft.

De US-24 verbruikt max bijvoorbeeld 25Watt, weet iemand wat de switch in de praktijk gebruikt?

Voor routed iptv heb juist GEEN vlan op de switch nodig maar wel igmp snooping.prekz schreef op maandag 10 juli 2017 @ 10:35:

Ik heb al wat ervaring met Unifi (voornamelijk met de eerste generatie UAP).

In mijn nieuwe woning wil ik de AC Lite gaan toepassen (2 stuks), ik zie de meerwaarde van de AC Pro qua snelheid en de extra network poort niet echt in mijn geval.

Voorlopig blijf ik de Experiabox van KPN gebruiken (mogelijk dat er in de toekomst wel een USG of Edgerouter Lite tussenkomt. Nu ben ik alleen opzoek naar een Switch met minimaal 17 poorten (dus je komt automatisch al op de 24poorts switches uit).

De US-24 (zonder POE) vind ik toch redelijk prijzig. Ik heb begrepen dat KPN Routed TV gebruikt waardoor je vlans nodig hebt op een switch. Ik ben dus opzoek naar een betaalbaardere 24poorts switch (POE is niet nodig) welke ook een fatsoenlijk stroomgebruik heeft.

De US-24 verbruikt max bijvoorbeeld 25Watt, weet iemand wat de switch in de praktijk gebruikt?

Routed iptv zorgt er juist voor dat tv die binnen komt via een vlan word omgezet (routed) naar je local lan

hier door is het makelijker om zelf tv kastje aan te sluiten, het werkt namelijk met elke switch. Ook zorgt het er voor dat internet toegangkelijk wordt op de stb zo dat je meer tv en netflix kan gebruiken.

Maar waneer je een extra AP toevoegd tot je netwerk moet je opletten dat hij multicast tegenhoud. anders gaat de tv ook over wifi en loopt de wifi vast. dit kunnen sommige aps zelf maar meestal moet je daar een igmp switch voor gebruiken. Nu kunnen de meeste igmp switches vlan maar niet alle vlan switches igmp let daar dus goed op.

Als je geen 24port nodig hebt dan kun je ook unif 8port nemen deze zijn maar 99 euro en kunnen vlan en igmp vanuit de controller en werken als een trein met kpn routed iptv.

plus een voordeel als je bijv kinderen hebt die moeten slapen zet je via de telefoon app met 1 druk op de knop de port uit van de tv of de hele switch :-) of je blokt de stb.

[ Voor 16% gewijzigd door xbeam op 10-07-2017 12:37 ]

Lesdictische is mijn hash#

| Feature | Edgerouter 4 | Edgerouter 6 |

| Processor | 4core 1Ghz | 4core 1Ghz |

| Memory | 1Gb | 1Gb |

| RJ45 | 3 | 5 |

| SPF | 1 | 1 |

| POE | No | 24V |

| USB | yes | yes |

Prijs verschil in de beta store is maar 30 dollar. (149 voor de ER4 en 179 voor de ER6)

Helder, ik meende dat het dus wel nodig was. Echter om eens goed met gasten netwerken te stoeien wil ik toch Vlans gaan gebruiken.xbeam schreef op maandag 10 juli 2017 @ 12:20:

[...]

Voor routed iptv heb juist GEEN vlan op de switch nodig maar wel igmp snooping.

Routed iptv zorgt er juist voor dat tv die binnen komt via een vlan word omgezet (routed) naar je local lan

hier door is het makelijker om zelf tv kastje aan te sluiten, het werkt namelijk met elke switch. Ook zorgt het er voor dat internet toegangkelijk wordt op de stb zo dat je meer tv en netflix kan gebruiken.

Ook helder, heb je eventueel tips voor een niet ubiquiti switch? Aangezien ik echt in de techssheets moet duiken om erachter te komen of IGMP wel of niet kan (is geen filter in de tweakers pricewatch helaas)Maar waneer je een extra AP toevoegd tot je netwerk moet je opletten dat hij multicast tegenhoud. anders gaat de tv ook over wifi en loopt de wifi vast. dit kunnen sommige aps zelf maar meestal moet je daar een igmp switch voor gebruiken. Nu kunnen de meeste igmp switches vlan maar niet alle vlan switches igmp let daar dus goed op.

Helaas geen optie, ik wil niet met 2 of meerdere switches zitten, alles centraal op 1 plaats. Ik heb nu 16 netwerk poorten en dan nog 1 uplink naar de router/modem.Als je geen 24port nodig hebt dan kun je ook unif 8port nemen deze zijn maar 99 euro en kunnen vlan en igmp vanuit de controller en werken als een trein met kpn routed iptv.

Leuke feature inderdaad maar niet direct noodzakelijk.plus een voordeel als je bijv kinderen hebt die moeten slapen zet je via de telefoon app met 1 druk op de knop de port uit van de tv of de hele switch :-) of je blokt de stb.

Alvast bedankt voor het gegeven antwoord! Ben weer wat wijzer

Volgens dit topic TP-LINK TL-SG2216prekz schreef op maandag 10 juli 2017 @ 12:43:

[...]

Ook helder, heb je eventueel tips voor een niet ubiquiti switch? Aangezien ik echt in de techssheets moet duiken om erachter te komen of IGMP wel of niet kan (is geen filter in de tweakers pricewatch helaas)

[...]

Helaas geen optie, ik wil niet met 2 of meerdere switches zitten, alles centraal op 1 plaats. Ik heb nu 16 netwerk poorten en dan nog 1 uplink naar de router/modem.

[...]

Leuke feature inderdaad maar niet direct noodzakelijk.

Alvast bedankt voor het gegeven antwoord! Ben weer wat wijzer

[ Voor 9% gewijzigd door Eboman op 10-07-2017 13:30 ]

Signature

Beter is van wel omdat omdat een niet igmp switch het tv signaal (multicast) naar alle apparaten aangesloten op de switch zal sturen en zo ontstaat er een multicast storm zolang deze minder is dan de band breedte die je switchjes op je netwerk aankunnen merk je er niet zo veel van. tenzij de multicast over je wifi gaat dan ligt deze gelijk plat. technische volstaat volgens mij een igmp switch voor het apparaart (wifi accespoint) waarvoor je wil voorkomen dat er multicast verkeer overeen gaat. Maar om te zorgen dat je netwerk multicast vrij blijft is het beter om alle switch te voorzien van igmp snoopingtyfoon_2 schreef op maandag 10 juli 2017 @ 15:56:

Even een Noob vraag mbt igmp snooping en switches : moet je hele switch keten igmp snooping ondersteunen of hoeft de switch direct NA een switch MET igmp snooping deze functionaliteit niet te hebben?

Lesdictische is mijn hash#

Mhh, Ik heb nu een POE toughswitch (die geen igmp snooping heeft) waar de AP's en een paar IP cams op zitten (allemaal Poe).xbeam schreef op maandag 10 juli 2017 @ 16:37:

[...]

Beter is van wel omdat omdat een niet igmp switch het tv signaal (multicast) naar alle apparaten aangesloten op de switch zal sturen en zo ontstaat er een multicast storm zolang deze minder is dan de band breedte die je switchjes op je netwerk aankunnen merk je er niet zo veel van. tenzij de multicast over je wifi gaat dan ligt deze gelijk plat. technische volstaat volgens mij een igmp switch voor het apparaart (wifi accespoint) waarvoor je wil voorkomen dat er multicast verkeer overeen gaat. Maar om te zorgen dat je netwerk multicast vrij blijft is het beter om alle switch te voorzien van igmp snooping

Mijn andere switches (1x 8 ports zonder igmp en zonder poe staat naast de toughswitch naast de router , en 1x 8 ports met igmp maar geen poe op zolder).

Ik dacht dat ik de toughswitch achter een switch met igmp snooping kon zetten maar jij geeft aan dat de APs direct op de igmp switch moet (en ik dus een nieuwe Poe switch moet kopen met igmp). Of begrijp ik het verkeerd?

ja je begrijpt het verkeerdtyfoon_2 schreef op maandag 10 juli 2017 @ 17:11:

[...]

Mhh, Ik heb nu een POE toughswitch (die geen igmp snooping heeft) waar de AP's en een paar IP cams op zitten (allemaal Poe).

Mijn andere switches (1x 8 ports zonder igmp en zonder poe staat naast de toughswitch naast de router , en 1x 8 ports met igmp maar geen poe op zolder).

Ik dacht dat ik de toughswitch achter een switch met igmp snooping kon zetten maar jij geeft aan dat de APs direct op de igmp switch moet (en ik dus een nieuwe Poe switch moet kopen met igmp). Of begrijp ik het verkeerd?

Lesdictische is mijn hash#

https://gist.github.com/p...b2b9637ef61f4a7413dde6e43

Bij require: mschap-v2 invullen dus.... Nu kan ik dus ook mijn l2tp vpn opzetten vanaf mijn Lumia 950XL

XBL: MRE Inc

Een argument wat ik online las is dat je maar moest zorgen dat het lijntje tussen je router en je domeincontroller/radius server maar gewoon veilig moet zijn...

Iemand wel gelukt om Radius met een protocol anders dan PAP te gebruiken?

[Te koop: 3D printers] [Website] Agile tools: [Return: retrospectives] [Pokertime: planning poker]

Maar het lukt me niet om op de router aan de wan zijde een ip adres te krijgen.

Ik vermoed dat dit met slaac over pppoe te maken heeft. Deze wil niet gezet worden (de usg gaat dan in een provisioning loop)

Misschien is het dit issue: https://community.ubnt.co...Wan-Interface/td-p/980451

Maar ik vermoed dat tweakers het beter voor elkaar hebben. Kan iemand een stukje config.json opgooien die wel voorziet in een wqn ip6 adres?

Ik heb nu guest policy op het gasten netwerk ingesteld in de controller, dus zonder vlans te gebruiken. De clients die connecten via het gasten netwerk krijgen dus een ip adres uit dezelfde range als de normale lan clients. Eigenlijk wil ik het niet zo hebben, maar mijn netwerk bestaat uit:djkavaa schreef op donderdag 30 maart 2017 @ 16:49:

[...]

VLAN's ga je niet krijgen zonder een router die daar weer DHCP etc. op gaat doen of je moet een managed switch hebben die dat kan doen.

Maar dat is niet echt aan te bevelen, beter dus een Edgerouter nemen. En daar je VLAN op configureren en die dan meegeven aan de Access Points op het Gasten netwerk.

Je stelt dan op je Edgerouter ook Block rules in zodat je niet bij het andere VLAN kunt.

Je kunt dan ook in de Edgerouter FireWall Rules maken zodat alles geblokkeerd wordt op het gasten netwerk behalve wat je open zet.

We hebben dat zelf bij alle klanten draaien en werkt perfect.

Als er toch vaak een gast komt die iets niet kan of een bepaalde poort nodig heeft, dan kunnen we die op afstand open zetten voor de klant.

Je kunt ook werken zonder VLAN's dan zet je de Guest Policy aan op het Gasten netwerk in de Controller.

Maar dan kakt de snelheid wel in van je Access Point, nu is dat met een Pro minimaal maar wil het er toch bij vermelden.

ERL ------> Unmanaged Switch ---------> UAP Lite

Bedoel je met je opmerking hierboven dat je dus alleen op de ERL 1 extra vlan hoeft aan te maken en deze dient op te geven in de controller zodat de guest policy dan over het vlan gaat ? Nogmaals, mijn switch is unmanaged en heeft dus geen vlan support. Ik vraag me dus af of je het gasten netwerk dus ook zonder managed switch die vlan ondersteuning heeft, kunt instellen.

Heb dit filmpje overigens bekeken en daar heeft die gast ook een managed switch die vlans ondersteunt.

[YouTube: https://www.youtube.com/watch?v=C7CGY0BTFCM]

XBL: MRE Inc

Klopt een Unmanaged Switch laat alles door.MRE-Inc schreef op dinsdag 11 juli 2017 @ 15:17:

[...]

Ik heb nu guest policy op het gasten netwerk ingesteld in de controller, dus zonder vlans te gebruiken. De clients die connecten via het gasten netwerk krijgen dus een ip adres uit dezelfde range als de normale lan clients. Eigenlijk wil ik het niet zo hebben, maar mijn netwerk bestaat uit:

ERL ------> Unmanaged Switch ---------> UAP Lite

Bedoel je met je opmerking hierboven dat je dus alleen op de ERL 1 extra vlan hoeft aan te maken en deze dient op te geven in de controller zodat de guest policy dan over het vlan gaat ? Nogmaals, mijn switch is unmanaged en heeft dus geen vlan support. Ik vraag me dus af of je het gasten netwerk dus ook zonder managed switch die vlan ondersteuning heeft, kunt instellen.

Heb dit filmpje overigens bekeken en daar heeft die gast ook een managed switch die vlans ondersteunt.

[video]

Let er dan dus wel op dat het VLAN in de edgerouter Tagged over je lijntje heen gaat anders heb je geen netwerk meer

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

Ja maar hoe markeer ik het verkeer als Tagged ? Ik heb immers geen switch die vlans ondersteunt en normaal gesproken geef je per poort op de switch toch aan of iets trunked/tagged etc moet zijn ? Of kan je dat ook op de ERL instellen ?djkavaa schreef op dinsdag 11 juli 2017 @ 15:28:

[...]

Klopt een Unmanaged Switch laat alles door.

Let er dan dus wel op dat het VLAN in de edgerouter Tagged over je lijntje heen gaat anders heb je geen netwerk meer

XBL: MRE Inc

Tagged geef je dan aan op de Edgerouter. En dan gooit hij het er tagged over heen.MRE-Inc schreef op dinsdag 11 juli 2017 @ 15:34:

[...]

Ja maar hoe markeer ik het verkeer als Tagged ? Ik heb immers geen switch die vlans ondersteunt en normaal gesproken geef je per poort op de switch toch aan of iets trunked/tagged etc moet zijn ? Of kan je dat ook op de ERL instellen ?

Je switch doet er niets mee die geeft het gewoon door.

En dan tagged op pakken door het in te stellen in de controller zoals je aangaf.

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

Op de controller zie ik het volgende verbruik (slechts 1 poort gebruikt PoE):prekz schreef op maandag 10 juli 2017 @ 10:35:

Ik heb al wat ervaring met Unifi (voornamelijk met de eerste generatie UAP).

In mijn nieuwe woning wil ik de AC Lite gaan toepassen (2 stuks), ik zie de meerwaarde van de AC Pro qua snelheid en de extra network poort niet echt in mijn geval.

Voorlopig blijf ik de Experiabox van KPN gebruiken (mogelijk dat er in de toekomst wel een USG of Edgerouter Lite tussenkomt. Nu ben ik alleen opzoek naar een Switch met minimaal 17 poorten (dus je komt automatisch al op de 24poorts switches uit).

De US-24 (zonder POE) vind ik toch redelijk prijzig. Ik heb begrepen dat KPN Routed TV gebruikt waardoor je vlans nodig hebt op een switch. Ik ben dus opzoek naar een betaalbaardere 24poorts switch (POE is niet nodig) welke ook een fatsoenlijk stroomgebruik heeft.

De US-24 verbruikt max bijvoorbeeld 25Watt, weet iemand wat de switch in de praktijk gebruikt?

Power Consumption 12.65W

Ik zie in de gui en de in de Config tree nergens een optie om tagging in te stellen. Enig idee hoe ik dit moet doen ? De help van UBNT heeft het eigenlijk alleen maar over managed switches waarop dat ingesteld moet worden.

XBL: MRE Inc

GS1200-8HP datasheet:

ftp://ftp.zyxel.com/GS1200-8HP/datasheet/GS1200-8HP_4.pdf

• IEEE 802.3af PoE

• IEEE 802.3at PoE Plus (30 W per port)

UBNT datasheet:

https://dl.ubnt.com/datasheets/unifi/UniFi_UAP-AC-HD_DS.pdf

PoE Standard The UniFi AC HD AP is compatible with

an 802.3at PoE+ compliant switch. We recommend

powering your UniFi devices with a UniFi PoE Switch (sold

separately).

Power Method Power over Ethernet (48V), 802.3at PoE+ Supported

Als je het zo instelt zou het moeten werken.MRE-Inc schreef op dinsdag 11 juli 2017 @ 17:07:

[...]

Ik zie in de gui en de in de Config tree nergens een optie om tagging in te stellen. Enig idee hoe ik dit moet doen ? De help van UBNT heeft het eigenlijk alleen maar over managed switches waarop dat ingesteld moet worden.

Je hebt dan wel nog geen Guest Firewall Rules etc. etc. Dus die moet je dan ook nog maken en toekennen etc.

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

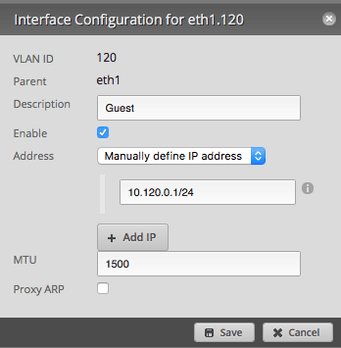

Ik mag elk willekeurig vlan nummer gebruiken ? Of moet het specifiek 120 zijn ? Ik had zelf in gedachten vlan 50 dus dan zou het eth1.50 worden bij mij.djkavaa schreef op dinsdag 11 juli 2017 @ 20:18:

[...]

Als je het zo instelt zou het moeten werken.

[afbeelding]

Je hebt dan wel nog geen Guest Firewall Rules etc. etc. Dus die moet je dan ook nog maken en toekennen etc.

Iig dank

XBL: MRE Inc

Ik heb de Zyxel GS1100-8HP icm AC LR. Werkt primaSamplex schreef op dinsdag 11 juli 2017 @ 18:09:

Werkt de PoE van een ZyXEL GS1200-8HP switch goed met een Unifi AC HD?

Al het goeie.......

Mag ik vragen waarom je voor 30 euro extra niet voor de Unifi switch gaat?Samplex schreef op dinsdag 11 juli 2017 @ 18:09:

Werkt de PoE van een ZyXEL GS1200-8HP switch goed met een Unifi AC HD?

Dat mag je zelf bepalen al maakt je er 112 vanMRE-Inc schreef op dinsdag 11 juli 2017 @ 20:22:

[...]

Ik mag elk willekeurig vlan nummer gebruiken ? Of moet het specifiek 120 zijn ? Ik had zelf in gedachten vlan 50 dus dan zou het eth1.50 worden bij mij.

Iig dank

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

Omdat die geen PoE voor de AC HD ondersteund en de US‑8‑150W kan dat wel maar 220 euro voor 8 poort switch vind ik te duur worden..grote_oever schreef op dinsdag 11 juli 2017 @ 20:31:

[...]

Mag ik vragen waarom je voor 30 euro extra niet voor de Unifi switch gaat?

Wel goed de specs lezen want 802.3at plus of niet-plus is een fors verschil.Beyond schreef op dinsdag 11 juli 2017 @ 20:24:

[...]

Ik heb de Zyxel GS1100-8HP icm AC LR. Werkt prima

Dat jouw (niet plus) LR het doet geeft niet aan dat zijn HD (met plus behoefte) het doet. Daardoor moet je echt de specs doornemen en vergelijken.

Just to let you know.

Onze nieuwe woning heeft een meterkast in de keuken, die we gaan integreren in de keukenkasten, dus het zo mooi zijn als het accesspoint hier niet perse zichtbaar opgehangen hoeft te worden....

Nou het is gelukt voor 99,9%djkavaa schreef op dinsdag 11 juli 2017 @ 20:36:

[...]

Dat mag je zelf bepalen al maakt je er 112 van

Vlan 1.50 aangemaakt met ip range 192.168.50.0/24

DHCP aangemaakt met scope 192.168.50.1 - 100 /24 met als DNS server 192.168.50.1 en 8.8.4.4

NAT rule aangemaakt voor VLAN_50 masquerade for WAN

Firewall rules aangemaakt die verkeer van VLAN_50 naar interne lan blokkeert en uitzondering voor DNS 53 en naar de webinterface van de ERL zelf en naar de guest portal.

Het enige wat nu niet werkt is DNS en dan met name de static host name die ik voor de Guest Portal heb gemaakt.

Op de Unifi controller bij Guest Control de optie aangezet Redirect to Hostname: http://gasten-netwerk

Op de ERL heb ik in de DNS Static Host names lijst een entry aangemaakt: 192.168.1.3 gasten-netwerk. De firewall daarnaar toe staat ook open want op ip adres werkt het wel. Dus als een client met het gasten netwerk verbindt, dan wordt hij geredirect naar de portal als ik dat redirect naar http://192.168.1.3 ipv http://gasten-netwerk . Op ip adres werkt dat, op DNS host naam dus niet

Ook staat in de config tree bij DNS dat eth1.50 listening adres is. Wanneer de clients op het gasten netwerk het wachtwoord invullen, dan kunnen ze gewoon het internet op via http://www.google.nl of elke andere host naam.

Alleen de lokale hostnaam http://gasten-netwerk wordt dus niet geresolved.

Iemand enig idee waar dat aan kan liggen ? Zie ik 1 kleine instelling over het hoofd ?

EDIT: in de config tree bij service / dns / forwarding : DNS forwarding zie ik nog een optie OPTIONS staan waar listen-address=192.168.1.1 staat. Wellicht dat daar ook listen-address=192.168.50.1 als extra optie bij moet ?

[ Voor 6% gewijzigd door MRE-Inc op 12-07-2017 00:44 ]

XBL: MRE Inc

Heb ik iets gemist ?Samplex schreef op dinsdag 11 juli 2017 @ 21:24:

[...]

Omdat die geen PoE voor de AC HD ondersteund en de US‑8‑150W kan dat wel maar 220 euro voor 8 poort switch vind ik te duur worden..

Ik heb de HD’s gewoon via poe op unifi 8 60wat en via de unifi 8port non poe via passtrough

AT is volgens de specs toch altijd AF backwards compatible.

De HD’s werken prima en stabiel.

[ Voor 11% gewijzigd door xbeam op 12-07-2017 00:57 ]

Lesdictische is mijn hash#

Hoe kan ik alles alsnog updaten zodat ik gebruik kan maken van de extra VPN functionaliteiten van de nieuwe versie?

Op het UBNT forum las ik dat ik nóg meer geduld moet hebben totdat er een kant en klare update is voor de Cloud Key.

[ Voor 17% gewijzigd door nielsn op 12-07-2017 06:25 . Reden: Toevoeging ]

Eerst het probleem, dan de oplossing

Die HD's kunnen op vrijwel iedere PoE switch aangesloten worden. De USW-8-60W heeft meer dan voldoende vermogen om 2 AP AC HD's van voeding te voorzien.Samplex schreef op dinsdag 11 juli 2017 @ 21:24:

[...]

Omdat die geen PoE voor de AC HD ondersteund en de US‑8‑150W kan dat wel maar 220 euro voor 8 poort switch vind ik te duur worden..

http://www.deyterra.com

EDIT: in de config tree bij service / dns / forwarding : DNS forwarding zie ik nog een optie OPTIONS staan waar listen-address=192.168.1.1 staat. Wellicht dat daar ook listen-address=192.168.50.1 als extra optie bij moet ?MRE-Inc schreef op woensdag 12 juli 2017 @ 00:41:

[...]

Nou het is gelukt voor 99,9%

Vlan 1.50 aangemaakt met ip range 192.168.50.0/24

DHCP aangemaakt met scope 192.168.50.1 - 100 /24 met als DNS server 192.168.50.1 en 8.8.4.4

NAT rule aangemaakt voor VLAN_50 masquerade for WAN

Firewall rules aangemaakt die verkeer van VLAN_50 naar interne lan blokkeert en uitzondering voor DNS 53 en naar de webinterface van de ERL zelf en naar de guest portal.

Het enige wat nu niet werkt is DNS en dan met name de static host name die ik voor de Guest Portal heb gemaakt.

Op de Unifi controller bij Guest Control de optie aangezet Redirect to Hostname: http://gasten-netwerk

Op de ERL heb ik in de DNS Static Host names lijst een entry aangemaakt: 192.168.1.3 gasten-netwerk. De firewall daarnaar toe staat ook open want op ip adres werkt het wel. Dus als een client met het gasten netwerk verbindt, dan wordt hij geredirect naar de portal als ik dat redirect naar http://192.168.1.3 ipv http://gasten-netwerk . Op ip adres werkt dat, op DNS host naam dus niet

Ook staat in de config tree bij DNS dat eth1.50 listening adres is. Wanneer de clients op het gasten netwerk het wachtwoord invullen, dan kunnen ze gewoon het internet op via http://www.google.nl of elke andere host naam.

Alleen de lokale hostnaam http://gasten-netwerk wordt dus niet geresolved.

Iemand enig idee waar dat aan kan liggen ? Zie ik 1 kleine instelling over het hoofd ?

EDIT: in de config tree bij service / dns / forwarding : DNS forwarding zie ik nog een optie OPTIONS staan waar listen-address=192.168.1.1 staat. Wellicht dat daar ook listen-address=192.168.50.1 als extra optie bij moet ?

Dat kun je even proberen idd.

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

xbeam schreef op woensdag 12 juli 2017 @ 00:42:

[...]

Heb ik iets gemist ?

Ik heb de HD’s gewoon via poe op unifi 8 60wat en via de unifi 8port non poe via passtrough

AT is volgens de specs toch altijd AF backwards compatible.

De HD’s werken prima en stabiel.

Toch denk ik van niet, het gaat niet om het totale vermogen van de switch maar om het totale vermogen per port bij 802.3at + (plus). En UBNT is er vrij helder over dat het niet werk zie onderstaande screenshot. Overigens, ja, in passtrough modus zou het kunnen werken maar dan is jouw "hoofdswitch" 802.3at + capabel.rally schreef op woensdag 12 juli 2017 @ 08:05:

[...]

Die HD's kunnen op vrijwel iedere PoE switch aangesloten worden. De USW-8-60W heeft meer dan voldoende vermogen om 2 AP AC HD's van voeding te voorzien.

@Samplex jij had een HD 14 dagen op proef he? Deed die het op jouw US8-60 switch, of deed hij helemaal niets? Laten we de praktijk erbij halen

https://dl.ubnt.com/datasheets/unifi/UniFi_UAP-AC-HD_DS.pdf

Wikipedia: Power over Ethernet

The original IEEE 802.3af-2003[2] PoE standard provides up to 15.4 W of DC power (minimum 44 V DC and 350 mA[3][4]) on each port.[5] Only 12.95 W is assured to be available at the powered device as some power dissipates in the cable.[6]

The updated IEEE 802.3at-2009[7] PoE standard also known as PoE+ or PoE plus, provides up to 25.5 W of power for "Type 2" devices.[8] The 2009 standard prohibits a powered device from using all four pairs for power.[9]

En dat klopt weer want de UAP-AC-HD staat als specs voor 17watt power consumption, dat is boven de reguliere 802.3at standaard en daarom heb je + nodig.

[ Voor 29% gewijzigd door stormfly op 12-07-2017 08:29 ]

(06:02:38 AM) Samplex: Is af compatible with at?

(06:02:55 AM) Vivian N.: Yes

(06:05:20 AM) Samplex: Strange, as i read it in the pdf there was no checkmark in the overview using the ac hd with a us8-60w

(06:05:46 AM) Samplex: I needed the us8 150w for this

(06:07:36 AM) Vivian N.: Yes, it is not mentioned in that article. But we've tried powering it by using US 8 60W in our lab

(06:08:12 AM) Samplex: So its supported with us8 60w?

(06:08:33 AM) Vivian N.: Yes but only one not more than that

(06:09:10 AM) Samplex: One AC HD per us8 60w switch?

(06:09:29 AM) Vivian N.: Yes

(06:09:52 AM) Vivian N.: If you want to power more that one then you need to go for US 8 150W.

(06:09:58 AM) Vivian N.: *than

(06:10:22 AM) Samplex: Ahh oke

(06:11:06 AM) Samplex: Can i also do 1 x AC HD + 1 AC Pro ?

(06:12:03 AM) Vivian N.: Yes

Als ik weer thuis ben dan ga ik het proberen maar @xbeam heeft dus wel gelijk..

Eens kijken of dat makkelijk gaat.lier schreef op woensdag 12 juli 2017 @ 07:39:

Je kan via ssh een handmatige update doen, @nielsn

Dat was nog niet de oplossing. Zag dat de firewall rules ook standaard op Accept stonden, dus de default action op Drop gezet en voor zowel de ruleset VLAN_50_IN en VLAN_50_LOCAL de DNS regels ingesteld voor tcp_udp 53 met allow. Deze regel stond eerst alleen in de VLAN_50_LOCAL ruleset.djkavaa schreef op woensdag 12 juli 2017 @ 08:17:

[...]

EDIT: in de config tree bij service / dns / forwarding : DNS forwarding zie ik nog een optie OPTIONS staan waar listen-address=192.168.1.1 staat. Wellicht dat daar ook listen-address=192.168.50.1 als extra optie bij moet ?

Dat kun je even proberen idd.

Tevens nog even een set service dns forwarding listen-on eth1.50 uitgevoerd, maar kreeg de melding dat die al bestond. Vraag me alleen af of dit commando instelt dat eth1.50 moet luisteren naar DNS queries en ze ook beantwoord als eth1.50 bv een request krijgt voor een lokale host naam of dat ze direct worden doorgestuurd naar een upstream DNS server. Die upstream DNS server is de DNS van mijn provider, dus die kent sowieso mijn lokale hosts niet.

Iets vreemds aan deze firewall rules ? Weet ook niet of alleen poort 8880 door de Guest Portal gebruikt wordt, of misschien op de achtergrond nog meer.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

| name VLAN_50_IN {

default-action drop

description ""

rule 10 {

action accept

description "Allow VLAN50 DNS"

destination {

port 53

}

log disable

protocol tcp_udp

}

rule 20 {

action accept

description "Allow access Guest Portal"

destination {

address 192.168.1.3

port 8880

}

log disable

protocol tcp_udp

}

rule 30 {

action drop

description "DROP access LAN"

destination {

address 192.168.1.0/24

}

log disable

protocol all

}

}

name VLAN_50_LOCAL {

default-action drop

description ""

rule 10 {

action accept

description "Allow VLAN50 DNS"

destination {

port 53

}

log disable

protocol tcp_udp

}

rule 20 {

action drop

description "DROP access to Edge Router Interface"

destination {

address 192.168.50.1

}

log disable

protocol all

}

} |

[ Voor 6% gewijzigd door MRE-Inc op 12-07-2017 08:52 ]

XBL: MRE Inc

Ik heb een Unifi AP AC HD via een USW-8 doorgelust. En op mijn USW16-PoE is het vermogen nu 12.61W (dat is dus de switch en het AP).

Mijn andere AP gebruikt 6.78W

Op kantoor gebruikt de HD 6.98W, met pieken naar 7.59W. Dus als je maar een beperkt aantal clients hebt (<50 per AP) dan denk ik niet dat je boven de 12W uit gaat komen.

http://www.deyterra.com

Hmmm dan doen ze denk ik iets UBNT-speciaals, want als je dit reflecteert op Cisco spul (wat een klein deel van mijn dagelijks werk is) dan klopt mijn verhaal volledig. Cisco lost dat slim op door een 3x3 radio terug te zetten naar 2x2 als je niet POE+ kunt praten en slechts regulier POE aanbiedt omdat je bijvoorbeeld oudere switches hebt.Samplex schreef op woensdag 12 juli 2017 @ 08:44:

Zojuist even en chat gestart met Ubiquiti en gevraagd hoe het nou zit..

Als ik weer thuis ben dan ga ik het proberen maar @xbeam heeft dus wel gelijk..

Want stel dat de UAP-AC-HD 17 watt vraagt, met alle toeters en bellen aan en vele gebruikers. Dan heeft jouw port net 2 watt te weinig. Stel dat ze de specs ruim genomen hebben en je zit slechts op 15 watt max in de praktijk, tja dan gaat het inderdaad goed werken.

Zou je voor mij, als het allemaal opstart, eens het vermogen op de port uit willen lezen in de UniFi controller? De UAP-AC-PRO pakt bij mij 3-4,5 watt gemeten in de GUI.

8843 wordt ook gebruikt volgens mij.MRE-Inc schreef op woensdag 12 juli 2017 @ 08:47:

[...]

Dat was nog niet de oplossing. Zag dat de firewall rules ook standaard op Accept stonden, dus de default action op Drop gezet en voor zowel de ruleset VLAN_50_IN en VLAN_50_LOCAL de DNS regels ingesteld voor tcp_udp 53 met allow. Deze regel stond eerst alleen in de VLAN_50_LOCAL ruleset.

Tevens nog even een set service dns forwarding listen-on eth1.50 uitgevoerd, maar kreeg de melding dat die al bestond. Vraag me alleen af of dit commando instelt dat eth1.50 moet luisteren naar DNS queries en ze ook beantwoord als eth1.50 bv een request krijgt voor een lokale host naam of dat ze direct worden doorgestuurd naar een upstream DNS server. Die upstream DNS server is de DNS van mijn provider, dus die kent sowieso mijn lokale hosts niet.

Iets vreemds aan deze firewall rules ? Weet ook niet of alleen poort 8880 door de Guest Portal gebruikt wordt, of misschien op de achtergrond nog meer.

code:

name VLAN_50_IN { default-action drop description "" rule 10 { action accept description "Allow VLAN50 DNS" destination { port 53 } log disable protocol tcp_udp } rule 20 { action accept description "Allow access Guest Portal" destination { address 192.168.1.3 port 8880 } log disable protocol tcp_udp } rule 30 { action drop description "DROP access LAN" destination { address 192.168.1.0/24 } log disable protocol all } } name VLAN_50_LOCAL { default-action drop description "" rule 10 { action accept description "Allow VLAN50 DNS" destination { port 53 } log disable protocol tcp_udp } rule 20 { action drop description "DROP access to Edge Router Interface" destination { address 192.168.50.1 } log disable protocol all } }

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

De "andere AP" is dat ook een UBNT device en welke dan ook een HD? Eigenlijk is een HD een verbruiker van +/- 8 watt.rally schreef op woensdag 12 juli 2017 @ 09:03:

@stormfly Al je informatie klopt.

Ik heb een Unifi AP AC HD via een USW-8 doorgelust. En op mijn USW16-PoE is het vermogen nu 12.61W (dat is dus de switch en het AP).

Mijn andere AP gebruikt 6.78W

Op kantoor gebruikt de HD 6.98W, met pieken naar 7.59W. Dus als je maar een beperkt aantal clients hebt (<50 per AP) dan denk ik niet dat je boven de 12W uit gaat komen.

Ja, alle opgenomen vermogens waren van AP AC HD's. Daarvan heb ik er 4 draaien.stormfly schreef op woensdag 12 juli 2017 @ 09:26:

[...]

De "andere AP" is dat ook een UBNT device en welke dan ook een HD? Eigenlijk is een HD een verbruiker van +/- 8 watt.

In de "drukste" omgeving (kantoor waar er op het drukste AP zo'n 30-40 mensen verbinden) verbruikt hij nog steeds <8W

http://www.deyterra.com

Okey cool, vreemd dat ze dan over 17watt in de specs praten heel bijzonder.rally schreef op woensdag 12 juli 2017 @ 09:32:

[...]

Ja, alle opgenomen vermogens waren van AP AC HD's. Daarvan heb ik er 4 draaien.

In de "drukste" omgeving (kantoor waar er op het drukste AP zo'n 30-40 mensen verbinden) verbruikt hij nog steeds <8W

Bewust de HD gekozen ipv de PRO, of had je eerst de PRO's en nu HD's? Jammer dat de HD zo duur is voor thuis.

Bijna net zo eenvoudig als via de GUI:nielsn schreef op woensdag 12 juli 2017 @ 08:47:

Eens kijken of dat makkelijk gaat.

https://help.ubnt.com/hc/...ontroller-Version-via-SSH

Eerst het probleem, dan de oplossing

En op die éne poort hangt daar een AP aan of de Cloud key bijvoorbeeld?Jkremer schreef op dinsdag 11 juli 2017 @ 16:07:

[...]

Op de controller zie ik het volgende verbruik (slechts 1 poort gebruikt PoE):

Power Consumption 12.65W

En hoeveel overige links zijn er actief? Mijn ervaring met switches, hoe meer poorten er actief (waar endpoint device aan staat) zijn hoe hoger het stroomverbruik.

Ik neem aan dat je overigens de 24 poort switch bedoelt toch?

[ Voor 13% gewijzigd door prekz op 12-07-2017 09:56 ]

@rally @stormfly @Samplexstormfly schreef op woensdag 12 juli 2017 @ 09:05:

[...]

Hmmm dan doen ze denk ik iets UBNT-speciaals, want als je dit reflecteert op Cisco spul (wat een klein deel van mijn dagelijks werk is) dan klopt mijn verhaal volledig. Cisco lost dat slim op door een 3x3 radio terug te zetten naar 2x2 als je niet POE+ kunt praten en slechts regulier POE aanbiedt omdat je bijvoorbeeld oudere switches hebt.

Want stel dat de UAP-AC-HD 17 watt vraagt, met alle toeters en bellen aan en vele gebruikers. Dan heeft jouw port net 2 watt te weinig. Stel dat ze de specs ruim genomen hebben en je zit slechts op 15 watt max in de praktijk, tja dan gaat het inderdaad goed werken.

Zou je voor mij, als het allemaal opstart, eens het vermogen op de port uit willen lezen in de UniFi controller? De UAP-AC-PRO pakt bij mij 3-4,5 watt gemeten in de GUI.

Ik zit nu even naar de stats en settings van de port op de switch kijken en het zal me niets verbazen als ze iets geks doen.

Port geeft het 24pasief logo maar in uit geklapte specs geeft de port aan dat hij poe+ (at) levert.

Ook als ik even vol gas geef op de HD krijg ik hem niet boven 8.51 watt. Mischien dat ze iets detecteren dat de HD zijn power management aan past.

[speculatief]

Misschien met de gedachten dat wanneer je de 8 port switch gebruikt deze niet in een echte HD (100+ omgeving) gebruikt wordt.

[/speculatief]

[ Voor 12% gewijzigd door xbeam op 12-07-2017 10:18 ]

Lesdictische is mijn hash#

\

Dat ligt er aan wat je wil gebruiken en waarvoor?Hoicks schreef op woensdag 12 juli 2017 @ 10:23:

Deze apparatuur is ook gewoon standalone (dus zonder controller) te gebruiken neem ik aan?

\

Unifi Accepoints kan je beperkt instellen en gebruiken zonder controller.

Unifi Gatways en switche kan je niet instellen zonder controller maar kunnen daarna wel zonder controller draaien.

Edmax en Airmax producten werken en allemaal zonder controller en zijn volledig standalone

Lesdictische is mijn hash#

Voor een kleine instelling wil ik twee of drie accesspoints plaatsen zodat mensen vanaf hun mobiel een beetje kunnen internetten. Moet goed bereik hebben, POE is een pré en tientallen mensen kunnen bedienen. Moet guest network functionaliteit hebben zodat de clients onderling niet kunnen babbelen.xbeam schreef op woensdag 12 juli 2017 @ 10:51:

[...]

Dat ligt er aan wat je wil gebruiken en waarvoor?

Unifi Accepoints kan je beperkt instellen en gebruiken zonder controller.

Unifi Gatways en switche kan je niet instellen zonder controller maar kunnen daarna wel zonder controller draaien.

Edmax en Airmax producten werken en allemaal zonder controller en zijn volledig standalone

Budget voor (beheer van) controllers e.d. is er niet.

Simpel gezegd:

AP's configureren met zelfde SSID en wachtwoord

DHCP vanaf het DSL modem

Gebruikers kunnen alleen aanmelden in Guest SSID mode middels SSID en wachtwoord om te internetten

Alle AP's via een POE switch naar DSL modem

Verder geen controle, firewalling o.i.d. Kleine beetje kunnen instellen wat betreft max bandbreedte zou mooi zijn.

[ Voor 23% gewijzigd door Hoicks op 12-07-2017 11:13 ]

Nee, ik heb de 16-poorts switch (150W)prekz schreef op woensdag 12 juli 2017 @ 09:55:

[...]

En op die éne poort hangt daar een AP aan of de Cloud key bijvoorbeeld?

En hoeveel overige links zijn er actief? Mijn ervaring met switches, hoe meer poorten er actief (waar endpoint device aan staat) zijn hoe hoger het stroomverbruik.

Ik neem aan dat je overigens de 24 poort switch bedoelt toch?

Op de poort die 12W gebruikt hangt een USW-8 en op die USW-8 is de Unifi AP AC HD aangesloten.

Dus als de HD zo'n 7-8W gebruikt, gebruikt de switch slechts 4-5W.

Wel ideaal die pass-through PoE poort.

http://www.deyterra.com

Even je eigen laptop mee nemen waar je de controller op installeert/geïnstalleerd hebt, deze evt. even een Static DHCP geven voor als je er weer eens bij moet op die locatieHoicks schreef op woensdag 12 juli 2017 @ 11:09:

[...]

Voor een kleine instelling wil ik twee of drie accesspoints plaatsen zodat mensen vanaf hun mobiel een beetje kunnen internetten. Moet goed bereik hebben, POE is een pré en tientallen mensen kunnen bedienen. Moet guest network functionaliteit hebben zodat de clients onderling niet kunnen babbelen.

Budget voor (beheer van) controllers e.d. is er niet.

Simpel gezegd:

AP's configureren met zelfde SSID en wachtwoord

DHCP vanaf het DSL modem

Gebruikers kunnen alleen aanmelden in Guest SSID mode middels SSID en wachtwoord om te internetten

Alle AP's via een POE switch naar DSL modem

Verder geen controle, firewalling o.i.d. Kleine beetje kunnen instellen wat betreft max bandbreedte zou mooi zijn.

Dan is het een kwestie van aansluiten, instellen en gaan. Controller hoeft niet continue te draaien o.i.d. is puur voor stats en het instellen ben je even de controller voor nodig.

* Je moet wel een controller draaien als je een landingspage e.d. wilt gebruiken, maar ik neem aan dat dat niet nodig is in dit geval...

Vake beej te bange! Maar soms beej oek te dapper! ;)

Zonder de agrariër ook geen eten voor de vegetariër!

Hmmm interessant, blijft vreemd dat ze dan 17 watt delen in de speksheet. Iemand op het forum stak zijn nieuwe HD in een 24passive port. Nadat hij eerst zijn maag voelde krimpen en draaien, rook hij geen verbrande elektronica lucht. Ze zijn dus in staat om je te beschermen van foutjes. Waarschijnlijk andere aders oid...xbeam schreef op woensdag 12 juli 2017 @ 10:09:

[...]

@rally @stormfly @Samplex

Ik zit nu even naar de stats en settings van de port op de switch kijken en het zal me niets verbazen als ze iets geks doen.

Port geeft het 24pasief logo maar in uit geklapte specs geeft de port aan dat hij poe+ (at) levert.

Ook als ik even vol gas geef op de HD krijg ik hem niet boven 8.51 watt. Mischien dat ze iets detecteren dat de HD zijn power management aan past.

[speculatief]

Misschien met de gedachten dat wanneer je de 8 port switch gebruikt deze niet in een echte HD (100+ omgeving) gebruikt wordt.

[/speculatief]

[afbeelding]

Als je in de echte controller kijkt vanaf je PC, wat staat er dan op de port ingesteld? 24V maar dat hij toch POE uit onderhandeld, 802.3at is immers een dynamisch protocol.

Vergeet niet dat deze controller al draait op een raspberry pi van 50euro ;-) dus sluit het niet uit. Je wilt ook actief bij blijven met firmware verbeteringen naar de toekomst toe lijkt mij.Hoicks schreef op woensdag 12 juli 2017 @ 11:09:

[...]

Voor een kleine instelling wil ik twee of drie accesspoints plaatsen zodat mensen vanaf hun mobiel een beetje kunnen internetten. Moet goed bereik hebben, POE is een pré en tientallen mensen kunnen bedienen. Moet guest network functionaliteit hebben zodat de clients onderling niet kunnen babbelen.

Budget voor (beheer van) controllers e.d. is er niet.

Simpel gezegd:

AP's configureren met zelfde SSID en wachtwoord

DHCP vanaf het DSL modem

Gebruikers kunnen alleen aanmelden in Guest SSID mode middels SSID en wachtwoord om te internetten

Alle AP's via een POE switch naar DSL modem

Verder geen controle, firewalling o.i.d. Kleine beetje kunnen instellen wat betreft max bandbreedte zou mooi zijn.

Volgens mij kan alles wat je wilt zonder controller.

Momenteel heb ik eth6 en eth7 (sfp) als router, afhangelijk van het vlan waar de gebruiker op zit.

De Unifi switch lijkt dit niet leuk te vinden (eth6 wordt als uplink gezien, waardoor eth7 dit dus niet is? en hierdoor niet online kan?)

Ik wil nu alles via de vlan's laten lopen over de SFP (eth7).

Deze config ga ik er zo tijdens de pauze inschieten... wil alleen zeker weten dat ie werkt.

code:

firewall { all-ping enable broadcast-ping disable group { address-group A4_BoekhSrv { address *** address 192.168.13.10 } address-group A4_BoekhWin7 { address 192.168.13.19 address *** } address-group A4_ELTO17 { address 192.168.16.17 } address-group A4_ELTO23 { address 192.168.16.23 } address-group A4_Files { address 192.168.16.5 address *** } address-group A4_NAS110J { address 192.168.16.16 } address-group A4_NAS409 { address 192.168.16.13 } address-group A4_OVPN { address *** address 192.168.16.9 } address-group A4_OpenVPN { address *** address 192.168.16.4 } address-group A4_PSP { address *** address 192.168.16.20 } address-group A4_SBS { address 192.168.16.8 } address-group A4_Unifi_Allow { address *** address *** description "Clients to Allow to Unifi" } address-group A4_WOL { address *** address 192.168.16.29 } address-group A4_Webserver { address 192.168.2.2 address *** } address-group A4_WouterPrive { address *** } address-group A4_est { address *** } address-group FTP_Allow { address *** } address-group SBS_Clone { address 192.168.100.20 address 192.168.100.23 description "IPs voor de SBS clone gebruikers" } ipv6-address-group A6_BoekhSrv { description "Boekhoud Server IPv6" ipv6-address 2001:981:***:13::10 } ipv6-address-group A6_BoekhWin7 { description "Boekhoud Win7 IPv6" ipv6-address 2001:981:***:13::19 } ipv6-address-group A6_ELTO17 { description "ELTO17 IPv6" ipv6-address 2001:981:***:1::17 } ipv6-address-group A6_ELTO23 { description "ELTO23 IPv6" ipv6-address 2001:981:***:1::23 } ipv6-address-group A6_Files { description "Files IPv6" ipv6-address 2001:981:***:1::5 } ipv6-address-group A6_NAS110J { description "NAS110J IPv6" ipv6-address 2001:981:***:1::16 } ipv6-address-group A6_NAS409 { description "NAS409 IPv6" ipv6-address 2001:981:***:1::13 } ipv6-address-group A6_OVPN { description "OVPN IPv6" ipv6-address 2001:981:***:1::9 } ipv6-address-group A6_OpenVPN { description "OpenVPN IPv6" ipv6-address 2001:981:***:1::4 } ipv6-address-group A6_PSP { description "PSP IPv6" ipv6-address 2001:981:***:1::20 } ipv6-address-group A6_SBS { description "SBS IPv6" ipv6-address 2001:981:***:1::8 } ipv6-address-group A6_WOL { ipv6-address 2001:981:***:1::29 } ipv6-address-group A6_Webserver { description "Webserver IPv6" ipv6-address 2001:981:***:2::2 } ipv6-network-group GASTv6 { description "Gast IPv6" ipv6-network 2001:981:***:5::0/64 } ipv6-network-group LAN2v6 { description "LAN2 IPv6" ipv6-network 2001:981:***:2::0/64 } ipv6-network-group LAN13v6 { description "Boekh IPv6" ipv6-network 2001:981:***:13::0/64 } ipv6-network-group LAN16v6 { description "Main IPv6" ipv6-network 2001:981:***:1::0/64 } ipv6-network-group MGNTv6 { description "Management IPv6" ipv6-network 2001:981:***:99::0/64 } ipv6-network-group WouterPrivev6 { ipv6-network 2a***02:***:e513::/48 } network-group BOGONS { description "Invalid WAN networks" network 100.64.0.0/10 network 127.0.0.0/8 network 169.254.0.0/16 network 172.16.0.0/12 network 192.0.0.0/24 network 192.0.2.0/24 network 192.168.0.0/16 network 198.18.0.0/15 network 198.51.100.0/24 network 203.0.113.0/24 network 224.0.0.0/3 network 10.0.0.0/8 } network-group GAST { network 192.168.5.0/24 } network-group LAN2 { network 192.168.2.0/24 } network-group LAN13 { description Boekh network 192.168.13.0/24 } network-group LAN16 { description Main network 192.168.16.0/24 } network-group MGNT { description Management network 192.168.1.0/24 } network-group PRIVATE_NETS { network 192.168.0.0/16 network 172.16.0.0/12 network 10.0.0.0/8 network 80.127.97.112/29 } port-group P_BoekhSrv { port 80 } port-group P_BoekhWin7 { port 3389 } port-group P_ELTO17 { port 3389 } port-group P_ELTO23 { port 3389 } port-group P_Files { port 80 port 443 } port-group P_NAS110J { } port-group P_NAS409 { port 21 port 55536-55567 port 25 port 587 } port-group P_OpenVPN { port 443 port 943 port 1194 } port-group P_PSP { port 80 port 443 } port-group P_SBS { port 80 port 443 port 987 } port-group P_Unifi { description "Ports for Unifi" port 8443 port 8880 port 8843 port 8881 port 8882 port 3478 port 8080 } port-group P_WOL { port 443 } port-group P_Webserver { port 80 port 443 } } ipv6-name GASTv6_IN { default-action accept rule 1 { action accept description "Allow established related" state { established enable new enable related enable } } rule 2 { action drop description invalid state { invalid enable } } rule 3 { action accept description Files destination { group { ipv6-address-group A6_Files port-group P_Files } } protocol tcp_udp } rule 4 { action drop description "Block LAN13" destination { group { ipv6-network-group LAN13v6 } } protocol all } rule 5 { action drop description "Block LAN16" destination { group { ipv6-network-group LAN16v6 } } protocol all } rule 6 { action drop description "Block MGNT" destination { group { ipv6-network-group MGNTv6 } } protocol all } rule 7 { action accept description ipv6-icmp disable protocol ipv6-icmp } rule 8 { action accept description Webserver destination { group { ipv6-address-group A6_Webserver port-group P_Webserver } } protocol tcp_udp } rule 9 { action accept description Files destination { group { ipv6-address-group A6_Files port-group P_Files } } protocol tcp_udp } } ipv6-name GASTv6_LOCAL { default-action accept rule 1 { action accept description "Allow established related" state { established enable new enable related enable } } rule 2 { action drop description invalid state { invalid enable } } rule 3 { action accept description DNS_DHCP destination { port 53,67 } protocol udp } rule 4 { action accept description ipv6-icmp protocol ipv6-icmp } } ipv6-name LAN2v6_IN { default-action drop rule 1 { action accept description "Allow established related" state { established enable new enable related enable } } rule 2 { action drop description "Drop invalid" state { invalid enable } } rule 3 { action drop description "Drop to GAST" destination { group { ipv6-network-group GASTv6 } } protocol all } rule 4 { action drop description "Drop to LAN13" destination { group { ipv6-network-group LAN13v6 } } protocol all } rule 5 { action drop description "Drop to LAN16" destination { group { ipv6-network-group LAN16v6 } } protocol all } rule 6 { action drop description "Drop to LAN MGNT" destination { group { ipv6-network-group MGNTv6 } } protocol all } rule 7 { action accept description ipv6-icmp disable protocol ipv6-icmp } } ipv6-name LAN2v6_LOCAL { default-action drop rule 1 { action accept description "Allow established related" state { established enable related enable } } rule 2 { action drop description "Drop invalid" state { invalid enable } } rule 3 { action accept description "DNS DHCP" destination { port 53,67 } disable protocol udp } rule 4 { action accept description ipv6-icmp protocol ipv6-icmp } } ipv6-name LAN13v6_OUT { default-action drop rule 1 { action accept description "Allow established related" state { established enable related enable } } rule 2 { action reject state { invalid enable } } rule 3 { action accept destination { group { ipv6-address-group A6_BoekhSrv port-group P_BoekhSrv } } } rule 4 { action accept description ipv6-icmp disable protocol ipv6-icmp } rule 5 { action accept description BoekhWin7 destination { group { ipv6-address-group A6_BoekhWin7 port-group P_BoekhWin7 } } protocol tcp } } ipv6-name LAN16v6_IN { default-action reject rule 1 { action accept description "Allow established related" state { established enable new enable related enable } } rule 2 { action reject state { invalid enable } } rule 30 { action accept protocol ipv6-icmp } rule 31 { action accept destination { group { ipv6-address-group A6_BoekhSrv port-group P_BoekhSrv } } log enable protocol tcp } rule 32 { action accept destination { group { ipv6-address-group A6_Webserver } } protocol tcp_udp } rule 50 { action drop destination { group { ipv6-network-group LAN13v6 } } } } ipv6-name LAN16v6_LOCAL { default-action reject rule 1 { action accept description "Allow established related" state { established enable new enable related enable } } rule 2 { action reject state { invalid enable } } rule 30 { action accept protocol ipv6-icmp } rule 40 { action accept destination { port 546 } protocol udp source { port 547 } } } ipv6-name MGNTv6_IN { default-action accept } ipv6-name MGNTv6_LOCAL { default-action accept } ipv6-name WANv6_IN { default-action drop rule 10 { action accept description "Allow established related" state { established enable related enable } } rule 20 { action drop description "Drop invalid state" state { invalid enable } } rule 30 { action accept description "ICMP v6" protocol ipv6-icmp } rule 40 { action accept description Webserver destination { group { ipv6-address-group A6_Webserver port-group P_Webserver } } protocol tcp_udp } rule 41 { action accept description Files destination { group { ipv6-address-group A6_Files port-group P_Files } } protocol tcp_udp } rule 42 { action accept description BoekhSrv destination { group { ipv6-address-group A6_BoekhSrv port-group P_BoekhSrv } } protocol tcp } rule 43 { action accept description PSP destination { group { ipv6-address-group A6_PSP port-group P_PSP } } protocol tcp_udp } rule 44 { action accept description SBS destination { group { ipv6-address-group A6_SBS port-group P_SBS } } } rule 45 { action accept description OVPN destination { group { ipv6-address-group A6_OVPN port-group P_OpenVPN } } protocol tcp_udp } rule 46 { action accept description OpenVPN destination { group { ipv6-address-group A6_OpenVPN port-group P_OpenVPN } } protocol tcp_udp } rule 47 { action accept description BoekhWin7 destination { group { ipv6-address-group A6_BoekhWin7 port-group P_BoekhWin7 } } protocol all } rule 48 { action accept description NAS409 destination { group { ipv6-address-group A6_NAS409 port-group P_NAS409 } } } rule 49 { action accept description ELTO17 destination { group { ipv6-address-group A6_ELTO17 port-group P_ELTO17 } } protocol all } rule 50 { action accept description ELTO23 destination { group { ipv6-address-group A6_ELTO23 port-group P_ELTO23 } } protocol all } rule 51 { action accept description WOL destination { group { ipv6-address-group A6_WOL port-group P_WOL } } protocol tcp_udp } rule 52 { action accept description "Wouter Prive naar s2016" destination { address 2001:981:***:1::254 } protocol all source { group { ipv6-network-group WouterPrivev6 } } } } ipv6-name WANv6_LOCAL { default-action drop rule 10 { action accept description "Allow established related" state { established enable related enable } } rule 20 { action drop description "drop invalid state" state { invalid enable } } rule 30 { action accept description "allow ipv6 icmp" protocol ipv6-icmp } rule 40 { action accept description "allow dhcpv6" destination { port 546 } protocol udp source { port 547 } } } ipv6-receive-redirects disable ipv6-src-route disable ip-src-route disable log-martians enable modify balance { rule 10 { action modify description "do NOT load balance lan to lan" destination { group { network-group PRIVATE_NETS } } modify { table main } } rule 20 { action modify description "do NOT load balance destination public address" destination { group { address-group ADDRv4_pppoe0 } } modify { table main } } rule 30 { action modify description "do NOT load balance destination public address" destination { group { address-group ADDRv4_eth2 } } modify { table main } } rule 40 { action modify modify { lb-group G } } } name GAST_IN { default-action drop rule 1 { action accept description "Allow established related" log disable protocol all state { established enable invalid disable new enable related enable } } rule 2 { action drop description invalid log disable protocol all state { established disable invalid enable new disable related disable } } rule 3 { action accept description Files destination { group { address-group A4_Files port-group P_Files } } log disable protocol tcp_udp } rule 4 { action accept description Webserver destination { group { address-group A4_Webserver port-group P_Webserver } } log disable protocol tcp_udp } rule 6 { action drop description "Block LAN13" destination { group { network-group LAN13 } } log disable protocol all } rule 7 { action drop description "Block LAN16" destination { group { network-group LAN16 } } log disable protocol all } rule 8 { action drop description "Block MGNT" destination { group { network-group MGNT } } log disable protocol all } rule 9 { action accept description "Naar XS4All" destination { group { address-group ADDRv4_pppoe0 } } log disable protocol all source { group { network-group GAST } } } rule 10 { action accept description "Naar Ziggo" destination { group { address-group ADDRv4_eth2 } } log disable protocol all source { group { network-group GAST } } } } name GAST_LOCAL { default-action drop rule 10 { action accept description "Allow established related" log disable protocol all state { established enable invalid disable new disable related enable } } rule 20 { action accept description "Allow DNS" destination { port 53 } log disable protocol udp } rule 30 { action drop description Invalid log disable protocol all state { established disable invalid enable new disable related disable } } rule 40 { action accept description "Allow DHCP" destination { port 67 } log disable protocol udp } } name LAN2_IN { default-action drop rule 10 { action accept description "Allow established related" state { established enable new enable related enable } } rule 20 { action drop description "Drop Invalid" log disable state { invalid enable } } rule 50 { action drop description "Block GAST" destination { group { network-group GAST } } protocol all } rule 60 { action drop description "Block LAN13" destination { group { network-group LAN13 } } protocol all } rule 70 { action drop description "Block LAN16" destination { group { network-group LAN16 } } protocol all } rule 80 { action drop description "Block MGNT" destination { group { network-group MGNT } } protocol all } rule 90 { action accept description "Allow to XS4All" destination { group { address-group ADDRv4_pppoe0 } } log disable protocol all } rule 100 { action accept description "Allow to Ziggo" destination { group { address-group ADDRv4_eth2 } } log disable protocol all } } name LAN2_LOCAL { default-action drop rule 1 { action accept description "Allow established related" state { established enable related enable } } rule 2 { action drop description "Drop invalid" state { invalid enable } } rule 3 { action accept description "DHCP DNS" destination { port 53,67 } disable protocol udp } } name LAN13_OUT { default-action reject rule 1 { action accept description "Allow established related" log disable protocol all state { established enable invalid disable new disable related enable } } rule 2 { action reject log disable protocol all state { established disable invalid enable new disable related disable } } rule 3 { action accept description Weburen destination { group { address-group A4_BoekhSrv port-group P_BoekhSrv } } log disable protocol tcp } rule 4 { action accept description BoekhWin7 destination { group { address-group A4_BoekhWin7 port-group P_BoekhWin7 } } log disable protocol tcp } rule 5 { action accept description SNMP destination { group { address-group A4_BoekhSrv } port 161-162 } log disable protocol udp source { address 192.168.16.29 } } rule 6 { action accept description SNMP destination { group { address-group A4_BoekhWin7 } port 161-162 } log disable protocol udp source { address 192.168.16.29 } } rule 7 { action accept description ICMP destination { group { address-group A4_BoekhSrv } } log disable protocol icmp source { address 192.168.16.29 } } rule 8 { action accept description ICMP destination { group { address-group A4_BoekhWin7 } } log disable protocol icmp source { address 192.168.16.29 } } rule 9 { action accept disable protocol icmp } } name LAN16_IN { default-action reject rule 1 { action accept description "Allow established related" log disable protocol all state { established enable invalid disable new enable related enable } } rule 2 { action reject log disable protocol all state { established disable invalid enable new disable related disable } } rule 3 { action accept description Webserver destination { group { address-group A4_Webserver port-group P_Webserver } } log disable protocol tcp_udp } rule 4 { action accept description Weburen destination { group { address-group A4_BoekhSrv port-group P_BoekhSrv } } log disable protocol tcp } rule 5 { action accept description BoekhWin7 destination { group { address-group A4_BoekhWin7 port-group P_BoekhWin7 } } log disable protocol tcp } rule 6 { action accept description "Naar XS4All" destination { group { address-group ADDRv4_pppoe0 } } log disable protocol all source { group { network-group LAN16 } } } rule 7 { action accept description "Naar Ziggo" destination { group { address-group ADDRv4_eth2 } } log disable protocol all source { group { network-group LAN16 } } } rule 8 { action accept description "SNMP Webserver" destination { address 192.168.2.2 port 161 } log disable protocol udp source { group { network-group LAN16 } } } rule 9 { action accept description WOL destination { group { network-group LAN16 } port 9 } log disable protocol udp source { group { address-group A4_Webserver } } } } name LAN16_LOCAL { default-action reject rule 1 { action accept description "Allow established related" log disable protocol all state { established enable invalid disable new enable related enable } } rule 2 { action reject log disable protocol all state { established disable invalid enable new disable related disable } } rule 3 { action accept description DNS_DHCP destination { port 53,67 } log disable protocol udp } rule 4 { action accept description "443 en ssh" destination { port 22,443 } log disable protocol tcp_udp source { group { network-group LAN16 } } } } name MGT_IN { default-action accept } name MGT_LOCAL { default-action accept description "Management eth0" } name TEST_IN { default-action drop description "TestLAN In" rule 10 { action drop description "Block LAN13" destination { group { address-group NETv4_eth7.13 } } log disable protocol all } rule 20 { action accept description OpenVPN destination { group { address-group A4_OpenVPN port-group P_OpenVPN } } log disable protocol tcp_udp source { group { address-group NETv4_eth7.100 } } } rule 30 { action drop description "Block LAN16" destination { group { address-group NETv4_eth7 } } log disable protocol all } rule 40 { action drop description "Block LAN2" destination { group { address-group NETv4_eth7.100 } } log disable protocol all } rule 50 { action accept description "Allow WAN" log disable protocol all source { group { address-group NETv4_eth7.100 } } } } name TEST_LOCAL { default-action drop description "TestLAN Local" rule 1 { action accept description "Allow DNS" destination { group { address-group ADDRv4_eth7.100 } port 53 } log disable protocol udp source { group { address-group NETv4_eth7.100 } } } rule 2 { action accept description "Allow DHCP" destination { group { address-group ADDRv4_eth7.100 } port 67-68 } log disable protocol udp source { group { address-group NETv4_eth7.100 } } } } name TEST_OUT { default-action drop description "TestLAN Out" rule 10 { action drop description "Block from LAN13" log disable protocol all source { group { address-group NETv4_eth7.13 } } } rule 30 { action drop description "Block from LAN16" log disable protocol all source { group { address-group NETv4_eth7 } } } rule 40 { action drop description "Block from LAN2" log disable protocol all source { group { address-group NETv4_eth7.2 } } } rule 50 { action accept description "Allow from WAN" destination { group { address-group NETv4_eth7.100 } } log disable protocol all } } name WAN_IN { default-action drop description "WAN to internal" rule 1 { action accept description "Allow established/related" state { established enable related enable } } rule 2 { action drop description "Drop invalid state" state { invalid enable } } rule 3 { action drop description "drop BOGON source" protocol all source { group { network-group BOGONS } } } rule 4 { action accept description Webserver destination { group { address-group A4_Webserver port-group P_Webserver } } protocol tcp_udp } rule 5 { action accept description SBS destination { group { address-group A4_SBS port-group P_SBS } } log disable protocol tcp_udp } rule 6 { action accept description "File server" destination { group { address-group A4_Files port-group P_Files } } log disable protocol tcp_udp } rule 7 { action accept description BoekhSrv destination { group { address-group A4_BoekhSrv port-group P_BoekhSrv } } log disable protocol tcp } rule 8 { action accept description BoekhWin7 destination { group { address-group A4_BoekhWin7 port-group P_BoekhWin7 } } log disable protocol all } rule 9 { action accept description PSP destination { group { address-group A4_PSP port-group P_PSP } } log disable protocol tcp_udp } rule 10 { action accept description OVPN destination { group { address-group A4_OVPN port-group P_OpenVPN } } log disable protocol tcp_udp } rule 11 { action accept description OpenVPN destination { group { address-group A4_OpenVPN port-group P_OpenVPN } } log disable protocol tcp_udp } rule 12 { action accept description NAS409 destination { group { address-group A4_NAS409 port-group P_NAS409 } } log disable protocol tcp source { group { address-group FTP_Allow } } } rule 14 { action accept description ELTO17 destination { group { address-group A4_ELTO17 port-group P_ELTO17 } } log disable protocol tcp } rule 15 { action accept description EST destination { group { address-group A4_NAS110J } port 22 } log disable protocol tcp_udp source { group { address-group A4_est } } } rule 16 { action accept description Unifi destination { address 192.168.16.200 group { port-group P_Unifi } } log disable protocol tcp_udp source { group { address-group A4_Unifi_Allow } } } rule 17 { action accept description WOL destination { group { address-group A4_WOL port-group P_WOL } } log disable protocol tcp_udp } rule 18 { action accept description "WouterPrive naar s2016" destination { address 192.168.16.254 } protocol all source { group { address-group A4_WouterPrive } } } } name WAN_LOCAL { default-action drop description "WAN to router" rule 1 { action accept description "Allow established/related" state { established enable related enable } } rule 2 { action drop description "Drop invalid state" state { invalid enable } } rule 3 { action accept description "Allow L2TP" destination { port 500,1701,4500 } log disable protocol udp } rule 4 { action accept description "Allow ESP for VPN" log disable protocol esp } rule 5 { action accept description ICMP limit { burst 1 rate 50/minute } log disable protocol icmp } rule 6 { action drop description "drop BOGON source" protocol all source { group { network-group BOGONS } } } rule 7 { action drop description "Drop 443 en 22" destination { port 443,22 } log disable protocol tcp_udp } } options { mss-clamp { mss 1412 } } receive-redirects disable send-redirects enable source-validation disable syn-cookies enable }

[ Voor 0% gewijzigd door Equator op 12-07-2017 13:42 . Reden: Enorme lap code in quote geplaatst ]

Scientia Potentia Est

Xbox-Live GamerTag: H3llStorm666

19x Q.Cell G5 325wp op APsystems QS1

code: