Maar die kan je met PoE voeden quote: Kan ook gevoed worden met 802.11af/at.

De PoE poort is alleen 802.11af (bij at-input) of 48V passief (adapter).

De PoE poort is alleen 802.11af (bij at-input) of 48V passief (adapter).

Kijk eens hier : BigEagle in "Zelfbouw project: Firewall / Router / AP"LightStar schreef op woensdag 20 februari 2019 @ 11:01:

Klopt idd, ik ben voor deze oplossing gegaan gezien het via de USG voor geen meter werkte (ook met een pfsense router werkte het niet..), nu ben ik net overgestapt met de tv richting xs4all (had eerder een los Ziggo tv pakket echter was dit best kostbaar om er los bij te hebben).

Hoop dat het dan snel wat makkelijker wordt om te kunnen configuren in de USG (zonder losse json imports)

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

LightStar schreef op woensdag 20 februari 2019 @ 14:34:

Maar die kan je met PoE voeden quote: Kan ook gevoed worden met 802.11af/at.

De PoE poort is alleen 802.11af (bij at-input) of 48V passief (adapter).

Ah dat wist ik niet. Thanks!Greebs schreef op woensdag 20 februari 2019 @ 14:37:

Dit kan ik bevestigen, ik voed de gelinkte switch over ethernet vanuit een PoE-port op een US-8-60W.

Ok, dan is mijn situatie iets anders. Tot een maand geleden had ik ook glas maar nu heb ik VDSL waardoor ik altijd een extra modem moet hebben. Met de FritzBox als modem werkt het iig niet.LightStar schreef op woensdag 20 februari 2019 @ 12:46:

[...]

Nope geen beeld, ga er wel weer mee bezig om te kijken of ik het werkend kan krijgen.

Ik heb het nu als volgt: NTU (Glas) -> TPlink sg105 (vlan4 tagged op poort 3 en 4, vlan6 tagged op poort 2) -> Usg -> rest netwerk

In deze situatie heb ik dus iptv bridged echter gaat dit bij xs4all aangepast worden waardoor deze situatie niet meer werkend zal zijn.

ingen vill veta var du köpt din tröja

[ Voor 92% gewijzigd door nero355 op 21-02-2019 15:11 ]

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Die gaan beide niet werken want ik heb bonding. Ik krijg morgen een Zyxel SBG3500 binnen waar ik het mee ga proberen. Eventueel kan ik nog een DrayTek Vigor 2862B proberen.nero355 schreef op woensdag 20 februari 2019 @ 22:36:

[...]

Dan neem je een DrayTek 130 (alleen een modem!) of 2860 (ook een router!) en dan komt het wel goed denk ik

Zelf heb ik heel lang een 2860 gebruikt op het KPN Netwerk voor VDSL2 voor alleen Internet en dat werkte prima!

De 130 heb ik wel vaker voorbij zien komen i.c.m. de USG als werkend IPTV setje, maar IMHO zou dat ook wel i.c.m. de 2860 moeten lukken : T-Mobile gebruikt een soortgelijk model voor hun Internet+IPTV abonnees.

ingen vill veta var du köpt din tröja

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Lol, dat had ik ook niet door.nero355 schreef op donderdag 21 februari 2019 @ 15:10:

Oww... crap... daar hadden we het inderdaad eerder over : nero355 in "[Ubiquiti & IPTV] Ervaringen & Discussie"

My bad...

ingen vill veta var du köpt din tröja

[ Voor 6% gewijzigd door LightStar op 21-02-2019 18:07 ]

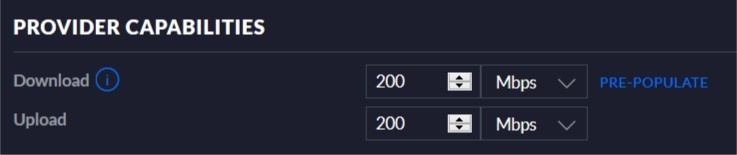

Die moet je invullen onder settings ->Site info -> PROVIDER CAPABILITIESharrytasker schreef op donderdag 21 februari 2019 @ 21:05:

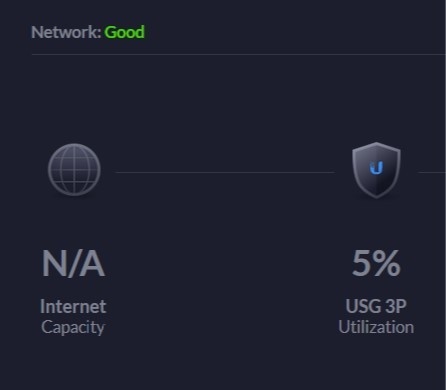

Iemand een idee waarom in Unifi Network in het Home scherm bij Internet Capacity altijd N/A staat?

Had ik al gedaan maar doet niets....LightStar schreef op donderdag 21 februari 2019 @ 21:08:

[...]

Die moet je invullen onder settings ->Site info -> PROVIDER CAPABILITIES

[ Voor 34% gewijzigd door harrytasker op 21-02-2019 21:17 ]

[ Voor 34% gewijzigd door LightStar op 21-02-2019 21:20 ]

Dat is inderdaad het geval, verklaart het probleem. Wel een beetje suf als je het mij vraagt.Greebs schreef op donderdag 21 februari 2019 @ 21:55:

Als je via een (json) config je WAN uitgesplitst hebt in VLAN's, bijvoorbeeld dus voor Internet en IPTV, dan staat er volgens mij altijd N/A bij deze statistiek.

De Zyxel SBG3500 vertikt het om meerdere VLANs door te geven, dus op die manier is IPTV ook onmogelijk. Ik moet 'm dus retourneren en alsnog een Draytek proberen aangezien ik daar betere verhalen over hoor icm IPTV. De Zyxel wordt her en der redelijk afgebrand op dit punt.nero355 schreef op zaterdag 16 februari 2019 @ 19:21:

[...]

NIET DOEN!!!

Hoewel ik groot fan ben van DrayTek xDSL modellen moet ik je helaas afraden om de 2862B te kopen :

Deze is namelijk NIET COMPATIBLE met de Nederlandse xDSL Centrales voor Bonded VDSL2 !!!

Erg jammer, maar het is helaas niet anders

Zie ook dit Topic : Het grote xDSL-topic

Een beter alternatief is de ZyXEL 3500/3600 :

code:

Moet je effe goed doorlezen

Er was ook een verhaal over zo'n Fritz onding in Bridge Mode zetten op een soort gehackte manier waar je normaal gesproken niet bij kan komen!

[ Voor 7% gewijzigd door gday op 22-02-2019 02:42 ]

ingen vill veta var du köpt din tröja

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

| {

“interfaces”: {

“ethernet”: {

“eth2”: {

“dhcp-options”: {

“default-route”: “no-update”,

“default-route-distance”: “1”,

“name-server”: “no-update”

},

“vif”: {

“4”: {

“address”: [

“dhcp”

],

“description”: “WAN”,

“dhcp-options”: {

“client-option”: [

“send vendor-class-identifier "IPTV_RG";”,

“request subnet-mask, routers, rfc3442-classless-static-routes;”

],

“default-route”: “no-update”,

“default-route-distance”: “210”,

“name-server”: “no-update”

},

“ip”: {

“source-validation”: “loose”

}

},

“6”: {

“description”: “WAN”,

“firewall”: {

“in”: {

“ipv6-name”: “WANv6_IN”,

“name”: “WAN_IN”

},

“local”: {

“ipv6-name”: “WANv6_LOCAL”,

“name”: “WAN_LOCAL”

},

“out”: {

“ipv6-name”: “WANv6_OUT”,

“name”: “WAN_OUT”

}

},

“pppoe”: {

“2”: {

“default-route”: “auto”,

“firewall”: {

“in”: {

“ipv6-name”: “WANv6_IN”,

“name”: “WAN_IN”

},

“local”: {

“ipv6-name”: “WANv6_LOCAL”,

“name”: “WAN_LOCAL”

},

“out”: {

“ipv6-name”: “WANv6_OUT”,

“name”: “WAN_OUT”

}

},

“name-server”: “auto”,

“password”: “1234”,

“user-id”: “fb7490@xs4all.nl”

}

}

}

}

}

}

},

“protocols”: {

“igmp-proxy”: {

“interface”: {

“eth2.4”: {

“alt-subnet”: [

“0.0.0.0/0”

],

“role”: “upstream”,

“threshold”: “1”

},

“eth0”: {

“alt-subnet”: [

“0.0.0.0/24”

],

“role”: “downstream”,

“threshold”: “1”

}

}

},

“static”: {

“route”: {

“213.75.112.0/21”: {

“next-hop”: {

“10.59.152.1”: “‘‘“

}

}

}

}

},

“port-forward”: {

“wan-interface”: “pppoe2”

},

“service”: {

“dns”: {

“forwarding”: {

“except-interface”: [

“pppoe2”

]

}

},

“nat”: {

“rule”: {

“5000”: {

“description”: “MASQ corporate_network to IPTV network”,

“destination”: {

“address”: “213.75.112.0/21”

},

“log”: “disable”,

“outbound-interface”: “eth2.4”,

“protocol”: “all”,

“type”: “masquerade”

},

“6001”: {

“outbound-interface”: “pppoe2”

},

“6002”: {

“outbound-interface”: “pppoe2”

},

“6003”: {

“outbound-interface”: “pppoe2”

}

}

}

}

} |

1

2

3

4

| admin@UBNT-USGRouter:~$ show dhcp client leases interface eth2.6 interface : eth2.6 last update: Sun Feb 24 23:44:56 CET 2019 reason : FAIL |

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

| Feb 24 23:43:38 UBNT-USGRouter zebra[641]: interface pppoe2 index 24 changed <POINTOPOINT,NOARP,MULTICAST>. Feb 24 23:43:38 UBNT-USGRouter zebra[641]: interface pppoe2 mtu changed from 1492 to 1500 Feb 24 23:43:38 UBNT-USGRouter pppd[21734]: Connection terminated: no multilink. Feb 24 23:43:38 UBNT-USGRouter zebra[641]: interface pppoe2 index 24 deleted. Feb 24 23:43:39 UBNT-USGRouter ntpd[21895]: ntpd exiting on signal 15 Feb 24 23:43:41 UBNT-USGRouter ntpd[22958]: ntpd 4.2.6p2@1.2194-o Wed Dec 5 04:33:35 UTC 2018 (1) Feb 24 23:43:41 UBNT-USGRouter ntpd[22959]: proto: precision = 30.200 usec Feb 24 23:43:43 UBNT-USGRouter ntpd_intres[22964]: host name not found: 0.europe.pool.ntp.org Feb 24 23:43:43 UBNT-USGRouter ntpd_intres[22964]: host name not found: 0.pool.ntp.org Feb 24 23:43:43 UBNT-USGRouter ntpd_intres[22964]: host name not found: 0.ubnt.pool.ntp.org Feb 24 23:43:54 UBNT-USGRouter pppd[23053]: pppd 2.4.4 started by root, uid 0 Feb 24 23:43:54 UBNT-USGRouter pppd[23053]: Connected to 54:1e:56:3c:68:62 via interface eth2.6 Feb 24 23:43:54 UBNT-USGRouter zebra[641]: interface ppp0 index 25 <POINTOPOINT,NOARP,MULTICAST> added. Feb 24 23:43:54 UBNT-USGRouter pppd[23053]: Connect: ppp0 <--> eth2.6 Feb 24 23:43:54 UBNT-USGRouter zebra[641]: interface ppp0 mtu changed from 1500 to 1492 Feb 24 23:43:54 UBNT-USGRouter zebra[641]: interface ppp0 mtu changed from 1492 to 1500 Feb 24 23:43:54 UBNT-USGRouter pppd[23053]: PAP authentication succeeded Feb 24 23:43:54 UBNT-USGRouter pppd[23053]: peer from calling number 54:1E:56:3C:68:62 authorized Feb 24 23:43:54 UBNT-USGRouter zebra[641]: warning: PtP interface ppp0 with addr xx.xxx.xxx.xxx (pub IP klopt) needs a peer address Feb 24 23:43:54 UBNT-USGRouter zebra[641]: interface index 25 was renamed from ppp0 to pppoe2 Feb 24 23:43:54 UBNT-USGRouter zebra[641]: interface pppoe2 mtu changed from 1500 to 1492 Feb 24 23:43:54 UBNT-USGRouter zebra[641]: interface pppoe2 index 25 changed <UP,POINTOPOINT,RUNNING,NOARP,MULTICAST>. Feb 24 23:43:54 UBNT-USGRouter pppd[23053]: local IP address xx.xxx.xxx.xxx (adres klopt) Feb 24 23:43:54 UBNT-USGRouter pppd[23053]: remote IP address 194.109.5.227 Feb 24 23:43:54 UBNT-USGRouter pppd[23053]: primary DNS address 194.109.6.66 Feb 24 23:43:54 UBNT-USGRouter pppd[23053]: secondary DNS address 194.109.9.99 Feb 24 23:43:55 UBNT-USGRouter ubnt-service-igmpproxy: starting the IGMP proxy service (see messages from igmpproxy). Feb 24 23:43:56 UBNT-USGRouter ntpd[22959]: ntpd exiting on signal 15 |

[ Voor 21% gewijzigd door Froos op 24-02-2019 23:58 ]

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

| {

"interfaces": {

"ethernet": {

"eth2": {

"dhcp-options": {

"default-route": "no-update",

"default-route-distance": "1",

"name-server": "no-update"

},

"vif": {

"4": {

"address": [

"dhcp"

],

"description": "WAN",

"dhcp-options": {

"client-option": [

"send vendor-class-identifier "IPTV_RG";",

"request subnet-mask, routers, rfc3442-classless-static-routes;"

],

"default-route": "no-update",

"default-route-distance": "210",

"name-server": "no-update"

},

"ip": {

"source-validation": "loose"

}

},

"6": {

"description": "WAN",

"firewall": {

"in": {

"ipv6-name": "WANv6_IN",

"name": "WAN_IN"

},

"local": {

"ipv6-name": "WANv6_LOCAL",

"name": "WAN_LOCAL"

},

"out": {

"ipv6-name": "WANv6_OUT",

"name": "WAN_OUT"

}

},

"pppoe": {

"2": {

"default-route": "auto",

"firewall": {

"in": {

"ipv6-name": "WANv6_IN",

"name": "WAN_IN"

},

"local": {

"ipv6-name": "WANv6_LOCAL",

"name": "WAN_LOCAL"

},

"out": {

"ipv6-name": "WANv6_OUT",

"name": "WAN_OUT"

}

},

"name-server": "auto",

"password": "kpn",

"user-id": "kpn"

}

}

}

}

}

}

},

"protocols": {

"igmp-proxy": {

"interface": {

"eth2.4": {

"alt-subnet": [

"0.0.0.0/0"

],

"role": "upstream",

"threshold": "1"

},

"eth0": {

"alt-subnet": [

"0.0.0.0/24"

],

"role": "downstream",

"threshold": "1"

}

}

},

"static": {

"route": {

"213.75.112.0/21": {

"next-hop": {

"10.144.172.1": "''"

}

}

}

}

},

"port-forward": {

"wan-interface": "pppoe2"

},

"service": {

"dns": {

"forwarding": {

"except-interface": [

"pppoe2"

]

}

},

"nat": {

"rule": {

"5000": {

"description": "MASQ corporate_network to IPTV network",

"destination": {

"address": "213.75.112.0/21"

},

"log": "disable",

"outbound-interface": "eth2.4",

"protocol": "all",

"type": "masquerade"

},

"6001": {

"outbound-interface": "pppoe2"

},

"6002": {

"outbound-interface": "pppoe2"

},

"6003": {

"outbound-interface": "pppoe2"

},

"task-scheduler": {

"task": {

"updateIPTVroute": {

"executable": {

"path": "/config/scripts/tvroute.sh"

},

"interval": "5m"

}

}

}

}

}

}

} |

In de TS staat tegenwoordig een andere json genoemd dan die jij gebruikt.Hindelaufen schreef op maandag 25 februari 2019 @ 20:29:

Bij mij werkt de JSON van de topic starter prima, internet & TV van KPN. Echter zolang ik de USG Pro niet opnieuw opstart. Het script van Kriegsman.io stopt dan omdat crontab wordt overschreven door de default crontab. Dus start de STB van KPN niet meer op na een dag van huis geweest te zijn (code 561).

Volgens mij staat jou script stukje op het verkeerde nivo. Volgens mij is deze niet beschikbaar onder de NAT module. en moet deze dus paar haakjes lager staan. Zeg op hetzelfde nivo als de Service of valt de taskscheduler daar ook onder dan moet deze op het zelfde nivo als de NAT. Je kunt dit uit proberen door te kijken hoe je het commando op de USG op de command prompt moet uitvoeren.Hindelaufen schreef op dinsdag 26 februari 2019 @ 09:09:

@job Bedoel je de json van https://free2wifi.nl/2018/09/25/ubnt-usg-iptv/ ? Ik heb ze naast elkaar staan maar ze zien er -op het script gedeelte na- hetzelfde uit. Of kijk ik ergens vreselijk langs?

[ Voor 30% gewijzigd door rjhilbrink op 26-02-2019 13:40 ]

PV: Panasonic HIT Kuro/SolarEdge HD Wave 4.225 kWp verdeeld over 2600 Zuid Oost en 1625 Noord West

1

| tail -f /var/log/messages | grep tvroute.sh |

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

| {

"interfaces": {

"ethernet": {

"eth2": {

"dhcp-options": {

"default-route": "no-update",

"default-route-distance": "1",

"name-server": "no-update"

},

"vif": {

"4": {

"address": [

"dhcp"

],

"description": "WAN",

"dhcp-options": {

"client-option": [

"send vendor-class-identifier "IPTV_RG";",

"request subnet-mask, routers, rfc3442-classless-static-routes;"

],

"default-route": "no-update",

"default-route-distance": "210",

"name-server": "no-update"

},

"ip": {

"source-validation": "loose"

}

},

"6": {

"description": "WAN",

"firewall": {

"in": {

"ipv6-name": "WANv6_IN",

"name": "WAN_IN"

},

"local": {

"ipv6-name": "WANv6_LOCAL",

"name": "WAN_LOCAL"

},

"out": {

"ipv6-name": "WANv6_OUT",

"name": "WAN_OUT"

}

},

"pppoe": {

"2": {

"default-route": "auto",

"firewall": {

"in": {

"ipv6-name": "WANv6_IN",

"name": "WAN_IN"

},

"local": {

"ipv6-name": "WANv6_LOCAL",

"name": "WAN_LOCAL"

},

"out": {

"ipv6-name": "WANv6_OUT",

"name": "WAN_OUT"

}

},

"name-server": "auto",

"password": "kpn",

"user-id": "kpn"

}

}

}

}

}

}

},

"protocols": {

"igmp-proxy": {

"interface": {

"eth2.4": {

"alt-subnet": [

"0.0.0.0/0"

],

"role": "upstream",

"threshold": "1"

},

"eth0": {

"alt-subnet": [

"0.0.0.0/24"

],

"role": "downstream",

"threshold": "1"

}

}

},

"static": {

"route": {

"213.75.112.0/21": {

"next-hop": {

"10.144.172.1": "''"

}

}

}

}

},

"port-forward": {

"wan-interface": "pppoe2"

},

"service": {

"dns": {

"forwarding": {

"except-interface": [

"pppoe2"

]

}

},

"nat": {

"rule": {

"5000": {

"description": "MASQ corporate_network to IPTV network",

"destination": {

"address": "213.75.112.0/21"

},

"log": "disable",

"outbound-interface": "eth2.4",

"protocol": "all",

"type": "masquerade"

},

"6001": {

"outbound-interface": "pppoe2"

},

"6002": {

"outbound-interface": "pppoe2"

},

"6003": {

"outbound-interface": "pppoe2"

}

}

}

},

"system": {

"task-scheduler": {

"task": {

"updateIPTVroute": {

"executable": {

"path": "/config/scripts/tvroute.sh"

},

"interval": "5m"

}

}

}

}

} |

[ Voor 101% gewijzigd door Hindelaufen op 26-02-2019 17:51 . Reden: Aanvullingen ]

De ZyXEL 3600 werkt op dat punt voor zover ik weet niet anders helaas. ZyXEL doet geen moeite om triple play-diensten te ondersteunen vanwege het zakelijke karakter van de hardware.nero355 schreef op vrijdag 22 februari 2019 @ 14:51:

@gday Dat is mooi klote...

Heb je nog naar de ZyXEL 3600 gekeken ?

Met de DrayTek 2862B heb ik zowel bonding als bridged IPTV aan het werk gekregen. Routed nog niet, maar dat is dan een kwestie van settings neem ik aan.Zou opzich wel het mooist zijn als de DrayTek 2862B gewoon zou werken, want dat is toch wel een beetje mijn "Go to merk" voor xDSL verbindingen

[ Voor 28% gewijzigd door gday op 26-02-2019 17:48 ]

ingen vill veta var du köpt din tröja

Ziet er goed uit. Wel door de json checker gehaald?Hindelaufen schreef op dinsdag 26 februari 2019 @ 13:47:

Ah, werkt dat zo. Straks thuis meteen ff proberen. Bedankt!

edit:

@rjhilbrink Dus dat moet er dan zo ongeveer uitzien? De json file wordt geaccepteerd dus ik denk dat het zo goed is. De USG gereboot en IPTV doet het. Dus hartelijk bedank voor je hulp!

Is er een manier om te zien of tvroute.sh ook echt elke 5 minuten wordt aangeroepen? Viacode:zie ik in iedergeval niks.

code:

{ "interfaces": { "ethernet": { "eth2": { "dhcp-options": { "default-route": "no-update", "default-route-distance": "1", "name-server": "no-update" }, "vif": { "4": { "address": [ "dhcp" ], "description": "WAN", "dhcp-options": { "client-option": [ "send vendor-class-identifier "IPTV_RG";", "request subnet-mask, routers, rfc3442-classless-static-routes;" ], "default-route": "no-update", "default-route-distance": "210", "name-server": "no-update" }, "ip": { "source-validation": "loose" } }, "6": { "description": "WAN", "firewall": { "in": { "ipv6-name": "WANv6_IN", "name": "WAN_IN" }, "local": { "ipv6-name": "WANv6_LOCAL", "name": "WAN_LOCAL" }, "out": { "ipv6-name": "WANv6_OUT", "name": "WAN_OUT" } }, "pppoe": { "2": { "default-route": "auto", "firewall": { "in": { "ipv6-name": "WANv6_IN", "name": "WAN_IN" }, "local": { "ipv6-name": "WANv6_LOCAL", "name": "WAN_LOCAL" }, "out": { "ipv6-name": "WANv6_OUT", "name": "WAN_OUT" } }, "name-server": "auto", "password": "kpn", "user-id": "kpn" } } } } } } }, "protocols": { "igmp-proxy": { "interface": { "eth2.4": { "alt-subnet": [ "0.0.0.0/0" ], "role": "upstream", "threshold": "1" }, "eth0": { "alt-subnet": [ "0.0.0.0/24" ], "role": "downstream", "threshold": "1" } } }, "static": { "route": { "213.75.112.0/21": { "next-hop": { "10.144.172.1": "''" } } } } }, "port-forward": { "wan-interface": "pppoe2" }, "service": { "dns": { "forwarding": { "except-interface": [ "pppoe2" ] } }, "nat": { "rule": { "5000": { "description": "MASQ corporate_network to IPTV network", "destination": { "address": "213.75.112.0/21" }, "log": "disable", "outbound-interface": "eth2.4", "protocol": "all", "type": "masquerade" }, "6001": { "outbound-interface": "pppoe2" }, "6002": { "outbound-interface": "pppoe2" }, "6003": { "outbound-interface": "pppoe2" } } } }, "system": { "task-scheduler": { "task": { "updateIPTVroute": { "executable": { "path": "/config/scripts/tvroute.sh" }, "interval": "5m" } } } } }

PV: Panasonic HIT Kuro/SolarEdge HD Wave 4.225 kWp verdeeld over 2600 Zuid Oost en 1625 Noord West

Iemand toevallig nog iets kunnen vinden over het activeren van LAN/WAN 2 via een JSON zonder IP adres?djrednas schreef op dinsdag 19 februari 2019 @ 21:21:

[...]

Maar als ik hem via de CLI verwijder, dan komt deze logischerwijze weer terug na een reboot of reprovision.

Is het niet mogelijk om de LAN/WAN 2 interface op de USG te activeren op een andere manier dan via de GUI (waarmee hij een IP krijgt)?

-edit-

Net nog wat testjes gedaan, en het werkt niet. De poort als wan instellen zorgt ervoor dat de tv en de telefoon werken, maar dan gaat de usg in fail over, waarmee het internet niet werkt (wan2 heeft tenslotte geen internet).

Nog altijd opzoek naar een manier om eth 2 actief te maken zonder dat een reboot of firmware update dit om zeep helpen en zonder ip op de poort

Renault Scenic E-Tech 87kWh MY24, Alfen Eve Single S-Line, 19x DAS 420Wp + Enphase, 5x Jinko 320Wp + GoodWe, Sigenstore 36kWh + 17kW + Gateway

Wat is jouw exacte config.json?Cartman! schreef op zaterdag 16 februari 2019 @ 19:45:

[...]

Plaatjes zeggen meer dan woorden:

[Afbeelding]

Terwijl de vrouw ondertussen TV aan t kijken is.

[ Voor 4% gewijzigd door ph4nt0m op 01-03-2019 13:48 ]

Jep, dat is die van xbeamph4nt0m schreef op vrijdag 1 maart 2019 @ 13:46:

[...]

Wat is jouw exacte config.json?

Is dat die van Xbeam?

Alles wat al in de controller staat mag niet in de json voorkomen. Dat levert conflicten op en veroorzaakt een boot loop.Froos schreef op woensdag 27 februari 2019 @ 10:58:

Kan 't zijn dat omdat ik al een IPTV VLAN 4 gedefinieerd heb, dat ie daarom internet eruit gooit? Ik roep maar wat, heh. Ik probeer te troubleshooten waarom dat ie geen DHCP op het PPPoE interface wil doen.

Lesdictische is mijn hash#

Ik heb jou config gebruikt, maar om 1 of andere reden, hangt m'n setopbox op 85%. daarna krijg ik error 561.. Enig idee wat ik verkeerd kan hebben gedaan? ik heb netgear gs 108E als switches draaien. Alles in hetzelfde vlan draaien (1). Heb namelijk ook geprobeerd tagged 4/6 etc te doen naar een andere switch vanuit de meterkast. maar had toen helemaal niksxbeam schreef op vrijdag 1 maart 2019 @ 18:18:

[...]

Alles wat al in de controller staat mag niet in de json voorkomen. Dat levert conflicten op en veroorzaakt een boot loop.

[ Voor 4% gewijzigd door ph4nt0m op 03-03-2019 07:03 ]

Heb je het iptv router adress in de config vervangen voor je eigen adress?ph4nt0m schreef op zondag 3 maart 2019 @ 01:18:

[...]

Ik heb jou config gebruikt, maar om 1 of andere reden, hangt m'n setopbox op 85%. daarna krijg ik error 561.. Enig idee wat ik verkeerd kan hebben gedaan? ik heb netgear gs 108E als switches draaien. Alles in hetzelfde vlan draaien (1). Heb namelijk ook geprobeerd tagged 4/6 etc te doen naar een andere switch vanuit de meterkast. maar had toen helemaal niks

Heb jij een mogelijkheid om jouw netwerk te tekenen met de tagging/untagging op je switches?

Door kriegsman.io update route script 1 x te runnen, werkt het..

Lesdictische is mijn hash#

Hey,xbeam schreef op zondag 3 maart 2019 @ 12:11:

[...]

Heb je het iptv router adress in de config vervangen voor je eigen adress?

Over Tagged/Untagged in het algemeen : nero355 in "[Ubiquiti-apparatuur] Ervaringen & Discussie - Deel 3"ph4nt0m schreef op zondag 3 maart 2019 @ 01:18:

Heb jij een mogelijkheid om jouw netwerk te tekenen met de tagging/untagging op je switches?

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Thanks!nero355 schreef op zondag 3 maart 2019 @ 20:58:

[...]

Over Tagged/Untagged in het algemeen : nero355 in "[Ubiquiti-apparatuur] Ervaringen & Discussie - Deel 3"

Dan heb je dus géén VLANph4nt0m schreef op maandag 4 maart 2019 @ 09:07:

[...]

Thanks!

Uiteindelijk heb ik 1 vlanop 1 allemaal untagged op m'n switches... Alles doet t , telefonie / internet /wifi+internet. Snooping aan en alles werkt perfect

ingen vill veta var du köpt din tröja

Heb je je volledige config/json ergens staan (sorry als ik eroverheen gelezen heb)?ph4nt0m schreef op maandag 4 maart 2019 @ 09:07:

[...]

Thanks!

Uiteindelijk heb ik 1 vlanop 1 allemaal untagged op m'n switches... Alles doet t , telefonie / internet /wifi+internet. Snooping aan en alles werkt perfect

Die van xbeam heb ik gebruikt:RUFFNECK schreef op maandag 4 maart 2019 @ 11:28:

[...]

Heb je je volledige config/json ergens staan (sorry als ik eroverheen gelezen heb)?

ok toch wel dus, ik twijfelde ff of je eigen aanpassingen gedaan had, nav jouw vorige reactiesph4nt0m schreef op maandag 4 maart 2019 @ 11:29:

[...]

Die van xbeam heb ik gebruikt:

te vinden op:

https://free2wifi.nl/2018/09/25/ubnt-usg-iptv/

[ Voor 42% gewijzigd door bento1 op 07-03-2019 15:13 ]

An investment in knowledge always pays the best interest - Benjamin Franklin

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

244

245

246

247

248

249

250

251

252

253

254

255

256

257

258

259

260

261

262

263

264

265

266

267

268

269

270

271

272

273

274

275

276

277

278

279

280

281

282

283

284

285

286

287

288

289

290

291

292

293

294

295

296

297

298

299

300

301

302

303

304

305

306

307

308

309

310

311

312

313

314

315

316

317

318

319

320

321

322

323

324

325

326

327

328

329

330

331

332

333

334

335

336

337

338

339

340

341

342

343

344

345

346

347

348

349

350

351

352

353

354

355

356

357

358

359

360

361

362

363

364

365

366

367

368

369

370

371

372

373

374

375

376

377

378

379

380

381

382

383

384

385

386

387

388

389

390

391

392

393

394

395

396

397

398

399

400

401

402

403

404

405

406

407

408

409

410

411

412

413

414

415

416

417

418

419

420

421

422

423

424

425

426

427

428

429

430

431

432

433

434

435

436

437

438

439

440

441

442

443

444

445

446

447

448

449

450

451

452

453

454

455

456

457

458

459

460

461

462

463

464

465

466

467

468

469

470

471

472

473

474

475

476

477

478

479

480

481

482

483

484

485

486

487

488

489

490

491

492

493

494

495

496

497

498

499

500

501

502

503

504

505

506

507

508

509

510

511

512

513

514

515

516

517

518

519

520

521

522

523

524

525

526

527

528

529

530

531

532

533

534

535

536

537

538

539

540

541

542

543

544

545

546

547

548

549

550

551

552

553

554

555

556

557

558

559

560

561

562

563

564

565

566

567

568

569

570

571

572

573

574

575

576

577

578

579

580

581

582

583

584

585

586

587

588

589

590

591

592

593

594

595

596

597

598

599

600

601

602

603

604

605

606

607

608

609

610

611

612

613

614

615

616

617

618

619

620

621

622

623

624

625

626

627

628

629

| firewall {

all-ping enable

broadcast-ping disable

ipv6-name WANv6_IN {

default-action drop

description "WAN inbound traffic forwarded to LAN"

enable-default-log

rule 10 {

action accept

description "Allow established/related sessions"

state {

established enable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

state {

invalid enable

}

}

}

ipv6-name WANv6_LOCAL {

default-action drop

description "WAN inbound traffic to the router"

enable-default-log

rule 10 {

action accept

description "Allow established/related sessions"

state {

established enable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

state {

invalid enable

}

}

rule 30 {

action accept

description "Allow IPv6 icmp"

protocol ipv6-icmp

}

rule 40 {

action accept

description "allow dhcpv6"

destination {

port 546

}

protocol udp

source {

port 547

}

}

rule 50 {

action accept

description OpenVPN

destination {

port 443

}

log disable

protocol tcp

}

}

ipv6-receive-redirects disable

ipv6-src-route disable

ip-src-route disable

log-martians enable

name LAN_WAN {

default-action accept

description "LAN naar Internet"

}

name WAN_IN {

default-action drop

description "WAN to LAN"

enable-default-log

rule 10 {

action accept

description "Allow established/related"

log enable

protocol all

state {

established enable

invalid disable

new disable

related enable

}

}

rule 30 {

action drop

description "Drop invalid state"

log enable

protocol all

state {

established disable

invalid enable

new disable

related disable

}

}

}

name WAN_LOCAL {

default-action drop

description "WAN to Edgerouter"

enable-default-log

rule 10 {

action accept

description "Allow established/related"

log disable

protocol all

state {

established enable

invalid disable

new disable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

log disable

protocol all

state {

established disable

invalid enable

new disable

related disable

}

}

rule 21 {

action accept

description ICMP

destination {

group {

address-group ADDRv4_pppoe0

}

}

log disable

protocol icmp

}

rule 50 {

action accept

description OpenVPN

destination {

port 443

}

log enable

protocol tcp

}

}

receive-redirects disable

send-redirects enable

source-validation disable

syn-cookies enable

}

interfaces {

bridge br0 {

aging 300

bridged-conntrack disable

hello-time 2

max-age 20

priority 32768

promiscuous disable

stp false

}

ethernet eth0 {

description "eth0 - FTTH"

duplex auto

mtu 1512

poe {

output off

}

speed auto

vif 4 {

address dhcp

description "eth0.4 - IPTV"

dhcp-options {

client-option "send vendor-class-identifier "IPTV_RG";"

client-option "request subnet-mask, routers, rfc3442-classless-static-routes;"

default-route no-update

default-route-distance 210

name-server update

}

}

vif 6 {

description "eth0.6 - Internet"

mtu 1508

pppoe 0 {

default-route auto

dhcpv6-pd {

no-dns

pd 0 {

interface switch0 {

prefix-id :1

service slaac

}

prefix-length /48

}

rapid-commit disable

}

firewall {

in {

ipv6-name WANv6_IN

name WAN_IN

}

local {

ipv6-name WANv6_LOCAL

name WAN_LOCAL

}

}

idle-timeout 180

ipv6 {

address {

autoconf

}

dup-addr-detect-transmits 1

enable {

}

}

mtu 1500

name-server auto

password ****************

user-id REMOVED@internet

}

}

vif 7 {

bridge-group {

bridge br0

}

description "eth0.7 - VOIP"

mtu 1500

}

}

ethernet eth1 {

description "eth1 - ExperiaBox"

duplex auto

poe {

output off

}

speed auto

vif 7 {

bridge-group {

bridge br0

}

description "eth1.7 - ExperiaBox VOIP"

mtu 1500

}

}

ethernet eth2 {

disable

duplex auto

poe {

output off

}

speed auto

}

ethernet eth3 {

disable

duplex auto

poe {

output off

}

speed auto

}

ethernet eth4 {

disable

duplex auto

poe {

output off

}

speed auto

}

loopback lo {

}

openvpn vtun0 {

local-port 443

mode server

protocol tcp6-passive

server {

push-route 10.20.30.0/24

subnet 10.100.100.0/24

}

tls {

ca-cert-file /config/auth/cacert.pem

cert-file /config/auth/server.pem

dh-file /config/auth/dhp.pem

key-file /config/auth/server.key

}

}

switch switch0 {

address 10.20.30.254/24

description "switch0 - LAN"

ipv6 {

dup-addr-detect-transmits 1

router-advert {

cur-hop-limit 64

link-mtu 0

managed-flag false

max-interval 600

name-server 2001:4860:4860::8888

name-server 2001:4860:4860::8844

other-config-flag false

prefix ::/64 {

autonomous-flag true

on-link-flag true

valid-lifetime 2592000

}

radvd-options "RDNSS 2001:4860:4860::8888 2001:4860:4860::8844 {};"

reachable-time 0

retrans-timer 0

send-advert true

}

}

mtu 1500

switch-port {

interface eth2 {

}

interface eth3 {

}

interface eth4 {

}

vlan-aware disable

}

}

}

port-forward {

auto-firewall enable

hairpin-nat enable

lan-interface switch0

rule 1 {

description "Reverse Proxy"

forward-to {

address 10.20.30.30

port 80

}

original-port 80

protocol tcp

}

rule 2 {

description Mumble

forward-to {

address 10.20.30.30

port 64738

}

original-port 64738

protocol tcp_udp

}

rule 3 {

description Plex

forward-to {

address 10.20.30.30

port 32400

}

original-port 32400

protocol tcp

}

wan-interface pppoe0

}

protocols {

igmp-proxy {

disable-quickleave

interface eth0.4 {

alt-subnet 10.16.12.0/16

alt-subnet 213.75.0.0/16

role upstream

threshold 1

}

interface switch0 {

role downstream

threshold 1

}

}

static {

interface-route6 ::/0 {

next-hop-interface pppoe0 {

}

}

route 213.75.112.0/21 {

next-hop 10.84.192.1 {

}

}

}

}

service {

dhcp-server {

disabled false

global-parameters "option vendor-class-identifier code 60 = string;"

global-parameters "option broadcast-address code 28 = ip-address;"

hostfile-update enable

shared-network-name LAN {

authoritative enable

subnet 10.20.30.0/24 {

default-router 10.20.30.254

dns-server 10.20.30.254

dns-server 208.67.222.222

dns-server 8.8.8.8

domain-name REMOVED.lan

lease 86400

start 10.20.30.100 {

stop 10.20.30.200

}

static-mapping BenedenUniFi {

ip-address 10.20.30.50

mac-address 44:d9:e7:f2:25:68

}

static-mapping BovenUniFi {

ip-address 10.20.30.51

mac-address 04:18:d6:c0:c2:c7

}

static-mapping KODI {

ip-address 10.20.30.7

mac-address 94:c6:91:10:5e:d4

}

static-mapping Playstation4 {

ip-address 10.20.30.90

mac-address 00:d9:d1:f0:35:64

}

static-mapping Printer {

ip-address 10.20.30.105

mac-address e4:11:5b:77:91:a9

}

unifi-controller 10.20.30.30

}

}

static-arp disable

use-dnsmasq disable

}

dns {

dynamic {

interface pppoe0 {

service dyndns {

host-name REMOVED.ddns.net

login REMOVED

password ****************

server dynupdate.no-ip.com

}

}

}

forwarding {

cache-size 150

listen-on vtun0

listen-on switch0

name-server 208.67.222.222

name-server 208.67.220.220

name-server 8.8.8.8

name-server 8.8.4.4

}

}

gui {

http-port 80

https-port 8443

older-ciphers enable

}

nat {

rule 5000 {

description IPTV

destination {

address 213.75.112.0/21

}

log disable

outbound-interface eth0.4

protocol all

type masquerade

}

rule 5001 {

description IPTV

destination {

address 10.16.0.0/16

}

log disable

outbound-interface eth0.4

protocol all

type masquerade

}

rule 5010 {

description "KPN Internet"

log disable

outbound-interface pppoe0

protocol all

source {

address 10.20.30.0/24

}

type masquerade

}

rule 5020 {

description "OpenVPN to Internet"

log disable

outbound-interface pppoe0

protocol all

source {

address 10.100.100.0/24

}

type masquerade

}

}

snmp {

community public {

authorization ro

}

location Thuis

}

ssh {

port 22

protocol-version v2

}

unms {

connection wss://10.20.30.30:443+REMOVED

}

upnp2 {

listen-on switch0

nat-pmp enable

secure-mode disable

wan pppoe0

}

}

system {

domain-name REMOVED.lan

flow-accounting {

disable-memory-table

ingress-capture post-dnat

interface eth0

interface switch0

interface eth1

netflow {

enable-egress {

engine-id 1

}

engine-id 0

server 10.20.30.30 {

port 2055

}

timeout {

expiry-interval 60

flow-generic 60

icmp 60

max-active-life 60

tcp-fin 10

tcp-generic 60

tcp-rst 10

udp 60

}

version 9

}

}

host-name router

login {

user REMOVED {

authentication {

encrypted-password ****************

plaintext-password ****************

public-keys REMOVED {

key ****************

type ssh-rsa

}

public-keys root@server {

key ****************

type ssh-rsa

}

}

level admin

}

}

name-server 8.8.8.8

name-server 8.8.4.4

name-server 208.67.222.222

name-server 208.67.220.220

name-server 2001:4860:4860::8888

name-server 2001:4860:4860::8844

name-server 2620:0:ccc::2

name-server 2620:0:ccd::2

ntp {

server 0.ubnt.pool.ntp.org {

}

server 1.ubnt.pool.ntp.org {

}

server 2.ubnt.pool.ntp.org {

}

server 3.ubnt.pool.ntp.org {

}

}

offload {

hwnat disable

ipsec enable

ipv4 {

forwarding enable

pppoe enable

vlan enable

}

ipv6 {

forwarding enable

pppoe enable

}

}

package {

repository wheezy {

components "main contrib non-free"

distribution wheezy

password ****************

url http://http.us.debian.org/debian

username ""

}

repository wheezy-security {

components main

distribution wheezy/updates

password ****************

url http://security.debian.org

username ""

}

}

syslog {

global {

facility all {

level notice

}

facility protocols {

level debug

}

}

}

time-zone Europe/Amsterdam

traffic-analysis {

dpi enable

export enable

}

} |

1

2

3

4

5

6

7

8

9

10

11

12

13

| user@router:~$ show ip multicast mfc Group Origin In Out Pkts Bytes Wrong 224.3.2.6 213.75.167.58 eth0.4 switch0 26489 9.28MB 0 239.255.255.250 10.20.30.110 -- 224.0.251.113 217.166.225.113 -- 239.255.255.250 10.20.30.30 -- 224.0.252.135 217.166.226.135 -- user@router:~$ show ip multicast interfaces Intf BytesIn PktsIn BytesOut PktsOut Local switch0 0.00b 0 14.74MB 31102 10.20.30.254 eth0.4 14.74MB 31103 0.00b 0 10.84.197.30 pppoe0 0.00b 0 0.00b 0 77.163.xxx.xxx (Mijn WAN IP) vtun0 0.00b 0 0.00b 0 10.100.100.1 |

[ Voor 7% gewijzigd door bento1 op 07-03-2019 22:18 ]

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

| address-group IPTV {

address 217.166.0.0/16

address 10.16.0.0/16

address 213.75.0.0/16

}

name IPTV_IN {

default-action drop

description "Dit is nodig om IPTV werkend te krijgen"

rule 1 {

action accept

log disable

protocol udp

source {

group {

address-group IPTV

}

}

}

} |

[ Voor 51% gewijzigd door bento1 op 07-03-2019 23:22 ]

Ik heb hetzelfde probleem ondervonden met ongeveer dezelfde opstelling (fritzbox/switch-8). Op het moment dat ik mijn switch adopt dan kreeg ik bovenstaande melding. Ik heb dit nu opgelost door heel vreemd de IGMP snooping uit te zetten, wanneer ik dit uitzet kan ik normaal tv kijken.sinovenator schreef op zaterdag 9 maart 2019 @ 10:33:

Allen, ik zit met het volgende;

Allereerst mijn situatie.

XS4all fritzbox met daar achter 3x een switch-8 en meerdere Ap's van ubiquiti. Dit in combinatie met de Gen2 controller.

Ik draai nu nog op de laatste 3.9 firmware op de switches.. Als ik upgrade naar firmware 4.x (maakt niet uit welke) dan loopt mijn itv box vast. en krijg ik na een paar keer stotteren de bekende zap naar andere kanaal melding.

Moet ik nog iets meer doen als ik upgrade ? Ik heb hem nu terug gezet naar de laatste 3.9 firmware maar nu mislukt de adaptatie elke keer in de controller.

Ik gebruik routed tv

De de namen van de wan porten Moeten de naam WAN hebben anders geeft dat een conflict met de controller.Froos schreef op woensdag 27 februari 2019 @ 10:58:

Kan 't zijn dat omdat ik al een IPTV VLAN 4 gedefinieerd heb, dat ie daarom internet eruit gooit? Ik roep maar wat, heh. Ik probeer te troubleshooten waarom dat ie geen DHCP op het PPPoE interface wil doen.

Lesdictische is mijn hash#

Werkt nog steeds en net ook bij een vriend het zelfde probleem zo opgelost. Firewall regel was niet nodig dus ik zal wel iets geblokt hebben in die van mij.bento1 schreef op donderdag 7 maart 2019 @ 22:37:

Oke, ik had dus een firewall regel aangemaakt:

Interfaces: eth0.4/in

Action: Accept

Protocol: UDP

Dan heb ik TV.

Dus ik heb een address-group gemaakt, en deze in de firewall rule gezet als source addr.

code:

address-group IPTV { address 217.166.0.0/16 address 10.16.0.0/16 address 213.75.0.0/16 } name IPTV_IN { default-action drop description "Dit is nodig om IPTV werkend te krijgen" rule 1 { action accept log disable protocol udp source { group { address-group IPTV } } } }

Hierna leken de TVs te werken voor een tijdje. Toen ik echter naar een ander kanaal switchte had ik weer het zelfde probleem. Zapte ik dan terug naar het eerdere kanaal bleef het wel werken

De router werd ineens over web en ssh enorm traag dus die een trap gegeven, nu LIJKT het we blijven werken. Zal zsm een update geven hier.

Top het werkt, dank je welmeek schreef op zaterdag 9 maart 2019 @ 16:24:

[...]

Ik heb hetzelfde probleem ondervonden met ongeveer dezelfde opstelling (fritzbox/switch-8). Op het moment dat ik mijn switch adopt dan kreeg ik bovenstaande melding. Ik heb dit nu opgelost door heel vreemd de IGMP snooping uit te zetten, wanneer ik dit uitzet kan ik normaal tv kijken.

Het nadeel is wel dat nu als je tv aan het kijken bent, dat alle poorten netwerkverkeer krijgen, ipv alleen de IPTV poort (tenminste mijn switch begint te knipperen als een kerstboom).

En daar is dus IGMP voor bedoeld!meek schreef op maandag 11 maart 2019 @ 11:52:

Het nadeel is wel dat nu als je tv aan het kijken bent, dat alle poorten netwerkverkeer krijgen, ipv alleen de IPTV poort (tenminste mijn switch begint te knipperen als een kerstboom).

Wellicht dat een van de experts hier iets over kan zeggen, doen we iets verkeerd?

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Nog even een reactie op jouw config.bento1 schreef op donderdag 7 maart 2019 @ 22:37:

Oke, ik had dus een firewall regel aangemaakt:

Interfaces: eth0.4/in

Action: Accept

Protocol: UDP

Dan heb ik TV.

Dus ik heb een address-group gemaakt, en deze in de firewall rule gezet als source addr.

code:

address-group IPTV { address 217.166.0.0/16 address 10.16.0.0/16 address 213.75.0.0/16 } name IPTV_IN { default-action drop description "Dit is nodig om IPTV werkend te krijgen" rule 1 { action accept log disable protocol udp source { group { address-group IPTV } } } }

Hierna leken de TVs te werken voor een tijdje. Toen ik echter naar een ander kanaal switchte had ik weer het zelfde probleem. Zapte ik dan terug naar het eerdere kanaal bleef het wel werken

De router werd ineens over web en ssh enorm traag dus die een trap gegeven, nu LIJKT het we blijven werken. Zal zsm een update geven hier.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

| "vif": { "4": { "address": [ "dhcp" ], "description": "WAN", "dhcp-options": { "client-option": [ "send vendor-class-identifier "IPTV_RG";", "request subnet-mask, routers, rfc3442-classless-static-routes;" ], "default-route": "no-update", "default-route-distance": "210", "name-server": "no-update" }, "ip": { "source-validation": "loose" } }, |

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

| "protocols": { "igmp-proxy": { "interface": { "eth2.4": { "alt-subnet": [ "0.0.0.0/0" ], "role": "upstream", "threshold": "1" }, "eth0": { "alt-subnet": [ "0.0.0.0/24" ], "role": "downstream", "threshold": "1" } } }, |

Lesdictische is mijn hash#

Volgens mijn arp tabel heeft de box het ip adres 192.168.2.1, dit adres is te pingen als de box aan staat.Wat betekent foutcode 561 of 570?

Je tv-ontvanger krijgt een verkeerd IP-adres om op het tv-netwerk te komen. De oorzaak kan een probleem in het netwerk zijn of je tv ontvangt een IP-adres van een ander apparaat. Denk hierbij aan een printer, een Apple Airport, een WiFi versterker of een ander apparaat dat aan je modem zit. Zet deze apparaten 1 voor 1 uit. Om er achter te komen waar dit vandaan komt.

Draait je IGMP proxy?RnB schreef op donderdag 14 maart 2019 @ 17:46:

Ik krijg het niet voor elkaar om itv van KPN aan de praat te krijgen op mijn Experiabox-loos netwerk.

Situatie is als volgt:

FTU -- USG PRO -- Cisco 2960X -- KPN Settop Box

Ik heb de link in de TS gevolgt, dubbel gecheckt dat de next hop current is, na reboot USG de next hop weer aangepast.

De settop box komt tijdens de initialisatie niet verder dan 85%, tot de configuratie is geladen. Ik krijg dan de Fout 561: Instellingen ophalen mislukt. Ik kan dan kiezen om de boel te herstarten of nieuwe software op te halen. Eerst heb ik twee keer de settop box herstart, 1x na de melding, 1x na het herstarten en updaten van de USG. Daarna heb ik maar de nieuwe software geladen, maar ook na het laden van de nieuwe software, komt de box niet verder dan 85%.

KPN geeft aan dat deze foutmelding te maken heeft met het ip adres van de box:

[...]

Volgens mijn arp tabel heeft de box het ip adres 192.168.2.1, dit adres is te pingen als de box aan staat.

Iemand enig idee waar ik het zoeken moet?

admin@USGPRO4:~$ ps aux | grep igmp

root 10601 0.0 0.0 1968 556 ? S 17:20 0:00 /sbin/igmpproxy /etc/igmpproxy.conf

admin 26450 0.0 0.0 2184 628 pts/0 S+ 21:55 0:00 grep igmp

Ik heb hem al 4 jaar draaien met het zelfde next-hop adress 🥳 hier is hij nooit verandert.Finwe schreef op maandag 4 maart 2019 @ 10:10:

Weet er iemand trouwens hoe vaak je next hop voor IPTV verandert? Ik heb nu al 2 weken een routed config draaien zonder update scripts (bedankt @xbeam!), en IPTV werkt nog steeds (bij XS4all).

Lesdictische is mijn hash#

Als je even je config even post.RnB schreef op donderdag 14 maart 2019 @ 17:46:

Ik krijg het niet voor elkaar om itv van KPN aan de praat te krijgen op mijn Experiabox-loos netwerk.

Situatie is als volgt:

FTU -- USG PRO -- Cisco 2960X -- KPN Settop Box

Ik heb de link in de TS gevolgt, dubbel gecheckt dat de next hop current is, na reboot USG de next hop weer aangepast.

De settop box komt tijdens de initialisatie niet verder dan 85%, tot de configuratie is geladen. Ik krijg dan de Fout 561: Instellingen ophalen mislukt. Ik kan dan kiezen om de boel te herstarten of nieuwe software op te halen. Eerst heb ik twee keer de settop box herstart, 1x na de melding, 1x na het herstarten en updaten van de USG. Daarna heb ik maar de nieuwe software geladen, maar ook na het laden van de nieuwe software, komt de box niet verder dan 85%.

KPN geeft aan dat deze foutmelding te maken heeft met het ip adres van de box:

[...]

Volgens mijn arp tabel heeft de box het ip adres 192.168.2.1, dit adres is te pingen als de box aan staat.

Iemand enig idee waar ik het zoeken moet?

[ Voor 11% gewijzigd door xbeam op 15-03-2019 01:12 ]

Lesdictische is mijn hash#

I'm not a number, I'm a free man! Geld over? Check m'n V&A

De config is alsvolgt:xbeam schreef op vrijdag 15 maart 2019 @ 01:02:

[...]

Als je even je config even post.

Wel even netjes in json synstax [code=json]

Dan kunnen we er even blik op werken.

En zoals ik even snel lees moet je igmpv2 gebruiken je gebruikte switch ondersteunt in versie 3 geen igmp proxy reporting.

https://www.cisco.com/c/e...960-x_cg_chapter_010.html

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

| { "interfaces": { "ethernet": { "eth2": { "dhcp-options": { "default-route": "no-update", "default-route-distance": "1", "name-server": "no-update" }, "vif": { "4": { "address": [ "dhcp" ], "description": "WAN", "dhcp-options": { "client-option": [ "send vendor-class-identifier "IPTV_RG";", "request subnet-mask, routers, rfc3442-classless-static-routes;" ], "default-route": "no-update", "default-route-distance": "210", "name-server": "no-update" }, "ip": { "source-validation": "loose" } }, "6": { "description": "WAN", "firewall": { "in": { "ipv6-name": "WANv6_IN", "name": "WAN_IN" }, "local": { "ipv6-name": "WANv6_LOCAL", "name": "WAN_LOCAL" }, "out": { "ipv6-name": "WANv6_OUT", "name": "WAN_OUT" } }, "pppoe": { "2": { "default-route": "auto", "firewall": { "in": { "ipv6-name": "WANv6_IN", "name": "WAN_IN" }, "local": { "ipv6-name": "WANv6_LOCAL", "name": "WAN_LOCAL" }, "out": { "ipv6-name": "WANv6_OUT", "name": "WAN_OUT" } }, "name-server": "auto", "password": "kpn", "user-id": "kpn" } } } } } } }, "protocols": { "igmp-proxy": { "interface": { "eth2.4": { "alt-subnet": [ "0.0.0.0/0" ], "role": "upstream", "threshold": "1" }, "eth0": { "alt-subnet": [ "0.0.0.0/24" ], "role": "downstream", "threshold": "1" } } }, "static": { "route": { "213.75.112.0/21": { "next-hop": { "10.148.97.96": "''" } } } } }, "port-forward": { "wan-interface": "pppoe2" }, "service": { "dns": { "forwarding": { "except-interface": [ "pppoe2" ] } }, "nat": { "rule": { "5000": { "description": "MASQ corporate_network to IPTV network", "destination": { "address": "213.75.112.0/21" }, "log": "disable", "outbound-interface": "eth2.4", "protocol": "all", "type": "masquerade" }, "6001": { "outbound-interface": "pppoe2" }, "6002": { "outbound-interface": "pppoe2" }, "6003": { "outbound-interface": "pppoe2" } } } } } |

Zolang alles blijft draaien verandert hij bij mij nooit. Alleen als de USG er bij mij gedurende tijd vanaf is geweest krijg ik nog wel eens een ander next-hop adres. Ik vermoed dat dit komt, omdat hij zijn lease niet heeft kunnen vernieuwen en waarschijnlijk een andere KPN klant het adresje opsnoept.xbeam schreef op vrijdag 15 maart 2019 @ 00:57:

[...]

Ik heb hem al 4 jaar draaien met het zelfde next-hop adress 🥳 hier is hij nooit verandert.

Maar wat ik merk aan het forum is echt geen touw aan vaat knopen. Bij een verandert hij dagelijks en bij ander nooit.

Ik heb echt geen 9 tot 5 mentaliteit! Eerder 10 tot 3...

Ik geef je weinig kans. Elke IP-TV provider dient het signaal te encrypten. (contractuele verplichting)Kecin schreef op vrijdag 15 maart 2019 @ 02:56:

Mijn doel is om uiteindelijk ergens de Caiway stream om te kunnen zetten naar Telly om zo Plex als decoder en opname apparaat te gebruiken zonder tussenkoms van een Dreambox om van CAI zaken over te zetten naar een streamable format. Maar het liefst hiervoor die server gebruiken (of wellicht zelfs USG, of misschien heeft Caiway wel een "geheime" lijst met streams ergens staan). Dingen te doen zijn dus ook nog het wiresharken van het verkeer. Meer mensen hier al met Caiway bezig?

Ik Zie zo snel even niets gek.RnB schreef op vrijdag 15 maart 2019 @ 08:43:

[...]

De config is alsvolgt:

JSON:

Verder gebruik ik naast IPS, geen exotische features.

Bedankt ook voor de verwijzinging naar Cisco betreffende IGMP snooping configuratie, ik zie dat ik er nog niet was met een simpele ip igmp snooping command.Dat was op mijn oude 2960C wel voldoende, vandaar dat ik er niet dieper op in ben gegaan.

Volgens Cisco zijn dit de default settings:

[Afbeelding]

Begrijp ik uit jouw opmerking betreffende IGMP proxy reporting, dat ik IGMP report suppression moet disablen?

Lesdictische is mijn hash#

[ Voor 28% gewijzigd door RnB op 15-03-2019 17:19 ]

Grappig ik las destijds juist dat het uit moest staan, geen issues verder maar zal het veranderen. Heb nu weer een heel andere issue, schrijf ik zo een nieuwe post voor.xbeam schreef op woensdag 13 maart 2019 @ 23:11:

[...]

Nog even een reactie op jouw config.

Bij je igmp proxy moet Quickleave aanstaan. Dat zorgt er voor het snel wisselen tussen zenders beter gaat om de proxy dan de stream afsluit. Wanneer deze disabled blijft zenders binnen komen tot dat kon dze zelf afsluit en wil het nog eens gebeuren dat het beeld vast loopt(zender niet beschikbaar) na het snel wisselen van zenders.

Omdat je netwerk vol loopt met multicast.

Volgens mij disable deze in je config.

Ook heeft Ubnt in de nieuwe updates de firewall source validation o strict gezet.

Dat geeft een probleem met multicast omdat de data niet altijd van de opspronkelijke bron komt.

Mischien even het controleren waard of dit ook bij jouw edge het geval is.

Dit kan je oplossen op vlan4 deze validatie op loose te zetten.

JSON:

Verder zie verschil in igmp proxy

Beter is het om alt-subnet 0.0.0.0/0 gebruiken.

JSON:

[ Voor 49% gewijzigd door bento1 op 19-03-2019 02:39 ]

Het lijkt erop dat de niet payzenders (stuk of 39) gewoon unencrypted gaan. Net zoals de NPO e.d.hermanh schreef op vrijdag 15 maart 2019 @ 10:15:

[...]

Ik geef je weinig kans. Elke IP-TV provider dient het signaal te encrypten. (contractuele verplichting)

het wat oudere DVB-C (wat CAI ook gebruikt) is grotendeels encrypted, maar een paar zenders (NL1..3) zullen open staan. Kortom zoek naar een oplossing waarbij je ook een smartcard decoding kunt toepassen.

I'm not a number, I'm a free man! Geld over? Check m'n V&A

Ik heb Internet Only van ze dus kan je niet verder helpen, maar wat je wel zou kunnen doen is de USG helemaal buiten het IPTV verhaal laten en inderdaad gewoon een apart VLAN ervoor gebruiken die je direkt tussen je Core Switch en dat Genexis onding koppelt met een kabelKecin schreef op vrijdag 15 maart 2019 @ 02:56:

Ik ga morgen proberen om Caiway te gebruiken op een USG.

De decoder zelf download netjes via de reguliere internetpoort zijn pakketjes, maar zappen is er niet bij. Nu zijn er ook poort 2 en 3 op de modem (beide voor decoders). Gigabit aansluiting, internetverbinding is tussen de 85~115 mbit met een PC. Ik krijg dus een DHCP lease uit een compleet andere range uit die poortjes, mooi!

Vervolgens heb ik nu een kabel van het Caiway modem poort 3 naar poort 2 (WAN2/LAN2) op de USG geconnect. Deze krijgt ook netjes via DHCP een ip e.d.

Vervolgstap is nu om te kijken als ik deze connectie in een ander VLAN gooi of de decoder werkt binnenshuis op een andere switch. Dat zou prettig zijn want anders ben je dus verplicht voor elke decoder in huis een andere kabel rechtstreeks naar het Caiway modem te verbinden.

Nu lijkt me dat dit over een VLAN gewoon gaat werken, in theorie in iedergeval, morgen de praktijk nog eventjes testen.

Dingen te doen zijn dus ook nog het wiresharken van het verkeer. Meer mensen hier al met Caiway bezig?

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Dank! Had inderdaad de VLAN's gezien. Praktijk op het moment is dat ik op de USG de IPTV kabel in laat komen, daar verder VLAN 102 aanhoudt en vervolgens in iedergeval over hetzelfde netwerk d.m.v. managed switches de IP TV boxen kan gebruiken. Heb overal relatief nette patchpunten maar vindt het gewoon belachelijk om per decoder een andere kabel te gebruiken. Dat wil dus opzich nog wel.nero355 schreef op maandag 18 maart 2019 @ 23:36:

[...]

Ik heb Internet Only van ze dus kan je niet verder helpen, maar wat je wel zou kunnen doen is de USG helemaal buiten het IPTV verhaal laten en inderdaad gewoon een apart VLAN ervoor gebruiken die je direkt tussen je Core Switch en dat Genexis onding koppelt met een kabel

Zie dat je het Caiway Topic al gevonden had, maar mocht je ooit zelf wat gaan knutselen aan je NTU dan moet je effe deze VLAN's noteren : wian in "[Caiway glasvezel] Ervaringen & Discussie"

I'm not a number, I'm a free man! Geld over? Check m'n V&A

Nou ja, nu werkt ip tv niet meer.RnB schreef op vrijdag 15 maart 2019 @ 16:32:

Dat klopt inderdaad. Er staat overigens wel bij dat igmpv3 op de switch backwards compatible is met v2 en v1, in de zin van wanneer de switch igmpv1/v2 messages krijgt te verwerken, deze ook kan verwerken.

Om er zeker van te zijn, heb ik de switch wel beperkt tot versie 2, maar ik heb nog steeds het probleem.

Ik zal nog wat pielen met de instellingen.

Top, ik heb het voor elkaar gekregen.

Ik heb multicast-routing enabled op de switch, de USG gereboot en de nieuwe config geladen et voila. De eerste paar seconden tv kijken, waren spannend (hokken en stoten en gids werd niet geladen), maar nu werkt het zoals het moet.

[ Voor 10% gewijzigd door RnB op 21-03-2019 09:51 ]

Right, inmiddels ben ik weer een stap verder in m.n hoofd (probeer m.n hoofd er echt omheen te krijgenstapperstapper schreef op donderdag 21 maart 2019 @ 17:17:

Ik ben de afgelopen week uren- en urenlang door deze en andere forums en posts geploegd op zoek naar een antwoord op een vraag waar ik mee zit, maar heb het nog niet kunnen vinden. Wel ontzettend veel geleerd over VLANS en IPTV en wat al niet meer, dus weggegooide tijd was het sowieso nietMaar misschien hebben jullie het antwoord op mijn vraag direct paraat. Dus here goes :

Ik heb Glas van KPN met een Experiabox V8. Daarachter een Unify USG (via DMZ in EB) met daarachter weer een 8-poorts Unify POE Switch, waaraan een UniFi AP Pro hangen (en een synology en hue hub). Mijn IPTV heb ik nog "gewoon" direct aan een LAN-poort van de Experiabox hangen, via een homeplug (samen met een Apple TV, Sonos en Xbox). Vanwege de bouw van het huis kan ik niet anders dan homeplug gebruiken, dus daar gaat het me niet omOftewel in schema ongeveer als volgt:

FTU => EBv8 => USG => Switch 8 60W => AP AC Pro (en Synology en Hue Bride)

FTU => EBv8 => Homeplug1 ---- Homeplug2 => (domme) Switch => KPN STB (en Sonos, ATV, Xbox)

Dit werkt allemaal prima op zich, alleen jammer dat ik het bekabelde verkeer via de homeplug nu niet terug zie in mijn Unify Controller (OCD enzo, haha).

Als ik de LAN-kabel naar de homeplug nu uit de EB haal en in de Switch plug, dan werkt internet nog steeds prima op de spullen erachter (Apple TV, Sonos, Xbox), maar TV werkt niet meer (haperend beeld na paar seconde). Maar mijn redenatie was, dat als het signaal dat de EB rechtstreeks doorgeeft aan de homeplug werkt (huidige situatie), dan moet datzelfde signaal via de USG en Switch toch ook werken (gewenste situatie)? Of verandert de USG of de Switch iets aan dat signaal?

Aangezien ik geen enorme netwerk-ervaring heb hoop ik natuurlijk dat ik weg kan komen zonder json-gedoe. Ookal omdat ik ook nog telefonie op de EB heb. Maar mijn vraag is dus of dat wel kan. Klopt mijn redenatie (en moet ik bijv. alleen IGPM-snooping aanzetten op de USG), of verandert de USG/Switch iets aan het signaal en moet ik toch met VLANS etc. in de weer?

Zie de opening post... Wat je wil voorkomen is dubbele NAT, dat gaat vooral in geval van iTV helemaal fout.stapperstapper schreef op vrijdag 22 maart 2019 @ 07:53:

[...]

Right, inmiddels ben ik weer een stap verder in m.n hoofd (probeer m.n hoofd er echt omheen te krijgen): de KPN STBs krijgen natuurlijk een IP van de USG in de nieuwe situatie. Dus ik ben bang dat ik toch met de VLANS in de weer moet. En dan de IPTV VLAN doorzetten naar de poort op de switch waar ik de kabel van de homeplug insteek.

En precies dat laatste stukje (telefonie doorzetten) is zo eenvoudig nog niet ben ik achter. Ik loop er nog altijd op vast dat ik LAN2 niet kan instellen als bridge op VLAN met de WAN poort zonder dat de USG in provisioning blijft staan.hermanh schreef op vrijdag 22 maart 2019 @ 10:36:

[...]

Zie de opening post... Wat je wil voorkomen is dubbele NAT, dat gaat vooral in geval van iTV helemaal fout.

Kortom wat je zou moeten doen de USG voor de Experiabox zetten, alles configureren middels de JSON van XBEAM en telefonie inregelen (als je dat gebruikt) daar zijn verschillende posts voor, maar is niet het hoofdthema voor dit topic.

Renault Scenic E-Tech 87kWh MY24, Alfen Eve Single S-Line, 19x DAS 420Wp + Enphase, 5x Jinko 320Wp + GoodWe, Sigenstore 36kWh + 17kW + Gateway

Dat ik hier niet eerder achter gekomen benhermanh schreef op vrijdag 22 maart 2019 @ 13:37:

ik heb op het KPN forum al een aantal keren gelezen dat een bridge niet meer nodig is en dat het VLAN voor telefonie niet meer wordt gebruikt. De EXperia box moet in iedergeval een keer aan het internet hebben gehangen om zijn (sip) config op te halen en daarna koppel je het (on)ding gewoon aan je interne lan voor telefonie.

Verschillende mensen hebben hier al goede ervaringen mee. (ben geen praktijkbewijs aangezien ik op het tweak netwerk zit)

Renault Scenic E-Tech 87kWh MY24, Alfen Eve Single S-Line, 19x DAS 420Wp + Enphase, 5x Jinko 320Wp + GoodWe, Sigenstore 36kWh + 17kW + Gateway

Ik heb dit gedaan. Heel even de Experiabox op de NTU aangesloten. Gekeken of ik kon bellen en daarna de wanpoort van de EB aangesloten op het interne netwerk. Al een aantal maanden geen probleem. (Ook niet na het offline gaan van mijn eigen netwerk of reboots van de USG/switches.)hermanh schreef op vrijdag 22 maart 2019 @ 13:37:

ik heb op het KPN forum al een aantal keren gelezen dat een bridge niet meer nodig is en dat het VLAN voor telefonie niet meer wordt gebruikt. De EXperia box moet in iedergeval een keer aan het internet hebben gehangen om zijn (sip) config op te halen en daarna koppel je het (on)ding gewoon aan je interne lan voor telefonie.

Verschillende mensen hebben hier al goede ervaringen mee. (ben geen praktijkbewijs aangezien ik op het tweak netwerk zit)

Renault Scenic E-Tech 87kWh MY24, Alfen Eve Single S-Line, 19x DAS 420Wp + Enphase, 5x Jinko 320Wp + GoodWe, Sigenstore 36kWh + 17kW + Gateway

Excuses, ik had wellicht iets duidelijker moeten zijn over mijn configuratie. Op de FTU/NT staat een switch (TP-Link JetStream T2500G-10TS) aangesloten. VLAN 4 en 6 (IPTV / Internet) gaan naar mijn USG terwijl VLAN 7 doorgaat naar de WAN poort van de Experiabox. Ik zie de Experiabox niet in mijn netwerk.djrednas schreef op maandag 25 maart 2019 @ 22:13:

Zojuist geprobeerd, maar bij mij werkt het niet. @shaft8472 vraagt de experiabox bij jou een IP op aan de WAN zijde? Hier wordt hij niet zichtbaar in het interne netwerk namelijk. Geen telefonie dus

[ Voor 6% gewijzigd door shaft8472 op 26-03-2019 10:47 ]

Verklaart alles, dat is namelijk niet de interne LAN, het is nog altijd voor de firewallshaft8472 schreef op dinsdag 26 maart 2019 @ 10:45:

[...]

Excuses, ik had wellicht iets duidelijker moeten zijn over mijn configuratie. Op de FTU/NT staat een switch (TP-Link JetStream T2500G-10TS) aangesloten. VLAN 4 en 6 (IPTV / Internet) gaan naar mijn USG terwijl VLAN 7 doorgaat naar de WAN poort van de Experiabox. Ik zie de Experiabox niet in mijn netwerk.

Ik ging er vanuit dat de "interne LAN" die hermanh bedoelde gaat over het feit dat het door mijn apparatuur gaat. In mijn situatie dus de TP-Link switch.

De Experiabox haalt dus eerst zijn gegevens op bij KPN als ik deze direct aansluit op de FTU/NT. Deze laat ik aan staan maar de kabel verwissel ik met de eerdergenoemde (VLAN 7) kabel die vanuit de TP-Link switch komt. Ik weet niet wat de Experiabox als IP krijgt, vermoedelijk niets. Er is geen internet alleen voor de telefonie. Moet bekennen dat ik het telefoniestukje niet 'snap' maar het werkt wel er wordt wel een verbinding tussen KPN en de Experiabox opgebouwd wat betreft VLAN 7.

Renault Scenic E-Tech 87kWh MY24, Alfen Eve Single S-Line, 19x DAS 420Wp + Enphase, 5x Jinko 320Wp + GoodWe, Sigenstore 36kWh + 17kW + Gateway

[ Voor 12% gewijzigd door grave176 op 27-03-2019 22:18 ]

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88