Ik denk dat je, wanneer je geen IPTV gebruikt, geen IGMP Proxy zaken hoeft op te nemen, dus dat wat in mijn post hierboven staat, kun jij volgens mij weg laten.Vantage92 schreef op woensdag 22 januari 2020 @ 15:59:

[...]

Ontzettend handige tutorial, heel duidelijk. Complimenten!

Ik heb nu mijn USG achter de experiabox hangen, verder een switch achter de USG met daarop 2 accespoints en een unifi controller.

Vraag: Ik heb alleen internet van KPN dus geen IPTV. Maakt dit de configuratie anders of kan ik gewoon de configuratie met IPTV overnemen? Settings als IGMP etc, wat doe je daar dan mee?

Ik heb xbeam config (niets veranderd) op een usg 3p. kpn en IPTV, Tevens een Sonos one in het zelfde standaard van.rolands schreef op donderdag 23 januari 2020 @ 00:42:

[...]

Ik krijg dit helaas niet zo voor elkaar, nieuw netwerk met ander vlan gemaakt. Daarin een telefoon verbonden, en in het LAN zit nu nog de Sonos apparatuur. Op alle interne netwerken staat IGMP snooping aan via de de genoemde optie in de web interface. Ik krijg geen verbinding vanuit de Sonos app.

Wat zou een gecombineerde IGMP setting moeten zijn, dus voor zowel gebruik van (KPN) IPTV als ondersteuning van instellingen voor bijvoorbeeld gebruik van Sonos?

Situatie:

3 Poorts USG

eth0.4 - KPN IPTV (wan vlan)

eth1 = LAN (zonder VLAN)

eth1.4 = KPN IPTV (interne lan vlan)

eth1.20 = nieuw netwerk met iphone

Met onderstaande config werkt het ook niet:

code:

"protocols": { "igmp-proxy": { "interface": { "eth0.4": { "alt-subnet": [ "0.0.0.0/0" ], "role": "upstream", "threshold": "1" }, "eth1.4": { "role": "downstream", "threshold": "1" }, "eth1.20": { "role": "downstream", "threshold": "1" }, "eth1": { "role": "downstream", "threshold": "1" } } }

Maar eigenlijk zou ik verschillende upstreams willen gebruiken, en volgens mij kan dat niet.

Heeft iemand zijn clients en sonos in een eigen vlan icm IPTV en het werkend gekregen?

Ik heb ook mDNS aangezet, zonder succes.

Moet ik nog separate firewall regels maken, of is dat het ook niet?

Probleem met een Sonos is de loopback. Schakel op 1 Sonos de lan of wlan in. Daarna de rest van de Sonos aansluiten

De Sonos boxen zitten allen nog in het normale standaard lan. Je bedoelt dus dat er eentje ff aangesloten moet zijn op het lan (via WiFi in mijn geval) en bij de rest even de stekker eruit moet? En dan, dan zou het direct moeten werken?thijsjek schreef op donderdag 23 januari 2020 @ 05:25:

[...]

Ik heb xbeam config (niets veranderd) op een usg 3p. kpn en IPTV, Tevens een Sonos one in het zelfde standaard van.

Probleem met een Sonos is de loopback. Schakel op 1 Sonos de lan of wlan in. Daarna de rest van de Sonos aansluiten

Ja, en op de Sonos instellen dat je of de lan uitschakelt of de wlan.rolands schreef op donderdag 23 januari 2020 @ 15:16:

[...]

De Sonos boxen zitten allen nog in het normale standaard lan. Je bedoelt dus dat er eentje ff aangesloten moet zijn op het lan (via WiFi in mijn geval) en bij de rest even de stekker eruit moet? En dan, dan zou het direct moeten werken?

Dat laatst wordt lastig, ik kan in de Sonos app de LAN niet uitschakelen. Ik kan WiFi wel uitschakelen, maar dan moet ik alles met een kabel aansluiten en dat is niet handig. Of zie ik iets over het hoofd in de instellingen?thijsjek schreef op donderdag 23 januari 2020 @ 15:18:

[...]

Ja, en op de Sonos instellen dat je of de lan uitschakelt of de wlan.

Je kan de USG helemaal via de UniFi Controller configureren voor KPN Internet zonder IPTVVantage92 schreef op woensdag 22 januari 2020 @ 15:59:

Ontzettend handige tutorial, heel duidelijk. Complimenten!

Ik heb nu mijn USG achter de experiabox hangen, verder een switch achter de USG met daarop 2 accespoints en een unifi controller.

Vraag: Ik heb alleen internet van KPN dus geen IPTV. Maakt dit de configuratie anders of kan ik gewoon de configuratie met IPTV overnemen? Settings als IGMP etc, wat doe je daar dan mee?

Gewoon de juiste VLAN op de WAN zetten en daar overheen de PPPoE verbinding instellen : That's it!

Het probleem is dat Sonos loops in je netwerk kan veroorzaken die je als (R)STP meldingen terugziet in je logging!rolands schreef op donderdag 23 januari 2020 @ 17:54:

Dat laatst wordt lastig, ik kan in de Sonos app de LAN niet uitschakelen. Ik kan WiFi wel uitschakelen, maar dan moet ik alles met een kabel aansluiten en dat is niet handig. Of zie ik iets over het hoofd in de instellingen?

Dus zorg er gewoon voor dat er geen loop kan ontstaan en het komt allemaal wel goed

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Het is was 1,5 jaar geledenrolands schreef op donderdag 23 januari 2020 @ 17:54:

[...]

Dat laatst wordt lastig, ik kan in de Sonos app de LAN niet uitschakelen. Ik kan WiFi wel uitschakelen, maar dan moet ik alles met een kabel aansluiten en dat is niet handig. Of zie ik iets over het hoofd in de instellingen?

Kan inderdaad ook niet de lan uitschakelen, maar bij mij is hij gewoon wireless verbonden. Ontkoppel eerst alle sonos. Dan sluit je er een aan met de kabel (om te testen) met de wlan uit. Dan geef je de core switch een rstp van 0 en dan als je nog een 2e hebt 4096 etc.

Dank voor dit helder topic ! Vraagje , in de instructie staat heel duidelijk aangeven waar je de json file voor de controller moet plaatsen. In mijn geval draai ik de controller op een RPI via Hassio-Addon (https://github.com/hassio-addons/addon-unifi). De aangegeven mapjes in de instructies kan ik niet terugvinden als ik via WinSCP connectie maak met mij HomeAssistant. Heeft iemand een idee waar ik deze map kan vinden ??

Oke, ik ben nu weer bezig om dit aan de praat te krijgen, maar eerlijk gezegd gaat de edgerouter mij echt boven de pet.

Is er een manier om tweak met tv te configureren via de webinterface? Of kan iemand mij uitleggen hoe ik de stukjes code in de router krijg? Want plakken in putty wil niet.

Is er een manier om tweak met tv te configureren via de webinterface? Of kan iemand mij uitleggen hoe ik de stukjes code in de router krijg? Want plakken in putty wil niet.

TheGOoSTaD schreef op zaterdag 25 januari 2020 @ 15:21:

Oke, ik ben nu weer bezig om dit aan de praat te krijgen, maar eerlijk gezegd gaat de edgerouter mij echt boven de pet.

Is er een manier om tweak met tv te configureren via de webinterface? Of kan iemand mij uitleggen hoe ik de stukjes code in de router krijg? Want plakken in putty wil niet.

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

| configure delete interfaces ethernet eth0 address set interfaces ethernet eth0 description " FTTH" set interfaces ethernet eth0 duplex auto set interfaces ethernet eth0 speed auto set interfaces ethernet eth0 mtu 1512 set interfaces ethernet eth0 vif 6 description "Internet" set interfaces ethernet eth0 vif 6 mtu 1508 set interfaces ethernet eth0 vif 6 pppoe 0 user-id kpn set interfaces ethernet ethal0 vif 6 pppoe 0 password kpn set interfaces ethernet eth0 vif 6 pppoe 0 default-route auto set interfaces ethernet eth0 vif 6 pppoe 0 name-server auto set interfaces ethernet eth0 vif 6 pppoe 0 idle-timeout 180 set interfaces ethernet eth0 vif 6 pppoe 0 mtu 1500 set interfaces ethernet eth0 vif 6 pppoe 0 firewall in name WAN_IN set interfaces ethernet eth0 vif 6 pppoe 0 firewall local name WAN_LOCAL set system name-server 8.8.8.8 set system name-server 8.8.4.4 set interfaces ethernet eth0 vif 4 address dhcp set interfaces ethernet eth0 vif 4 description "eth10.4 - IPTV" set interfaces ethernet eth0 vif 4 dhcp-options client-option "send vendor-class-identifier "IPTV_RG";" set interfaces ethernet eth0 vif 4 dhcp-options client-option "request subnet-mask, routers, rfc3442-classless-static-routes;" set interfaces ethernet eth0 vif 4 dhcp-options default-route no-update set interfaces ethernet eth0 vif 4 dhcp-options default-route-distance 210 set service nat rule 5010 description "Internet" set service nat rule 5010 log enable set service nat rule 5010 outbound-interface pppoe0 set service nat rule 5010 protocol all set service nat rule 5010 source address 192.168.2.0/24 set service nat rule 5010 type masquerade set service nat rule 5000 description IPTV set service nat rule 5000 log disable set service nat rule 5000 outbound-interface eth0.4 set service nat rule 5000 protocol all set service nat rule 5000 destination address 213.75.112.0/21 set service nat rule 5000 type masquerade set protocols static route 213.75.112.0/21 next-hop (je next hob router adres) set service dhcp-server global-parameters "option vendor-class-identifier code 60 = string;" set service dhcp-server global-parameters "option broadcast-address code 28 = ip-address;" set protocols igmp-proxy interface eth0.4 alt-subnet 0.0.0.0/0 set protocols igmp-proxy interface eth0.4 role upstream set protocols igmp-proxy interface eth0.4 threshold 1 set protocols igmp-proxy interface eth3 alt-subnet 0.0.0.0/0 set protocols igmp-proxy interface eth3 role downstream set protocols igmp-proxy interface eth3 threshold 1 commit save exit |

Lesdictische is mijn hash#

Bedankt voor de heldere pagina met uitleg @Coolhva. Ik heb jouw config.json en bijbehorende .sh bestanden gedownload en zag dat dit niet 1 op 1 werkt voor een USG-PRO

Nu heb ik zelf een USG4/USG-PRO en derhalve 2 vragen:

Nu heb ik zelf een USG4/USG-PRO en derhalve 2 vragen:

- Werkt deze oplossing dan als ik de ETH poorten in de file aanpas naar de WAN/LAN poorten in mijn USG4?

- Ik moet nu elke keer als ik iets aanpas in de controller en mijn USG opnieuw provisioned mijn VPN instellingen opnieuw in de USG zetten via SSH. Ik zag in de repro van Coolvha dat ik dit ook aan de config.json kan toevoegen. Dit heb ik nu gedaan maar weet niet of het nu goed staat?

Oke, super bedankt, dit herken ik.

Als ik het goed begrijp kan ik regel 12 en 13 verwijderen want ik heb geen kpn en geen username/ww voor mijn verbinding.

Wat moet ik bij regel 45 invullen als next hop router adres?

En ik hoef geen toegewezen ip van de iptv vlan in te vullen? Dat begreep ik uit het begin van dit topic.

EDIT:

Oke, ik probeer het stapje voor stapje te doen. Door de settings van de startpost via SSH in te stellen, het volgende snap ik en lukt:

configure

delete interfaces ethernet eth0 address

set interfaces ethernet eth0 description "WAN"

set interfaces ethernet eth0 duplex auto

set interfaces ethernet eth0 speed auto

set interfaces ethernet eth0 vif 34 address dhcp

set interfaces ethernet eth0 vif 34 description "WAN-Internet"

set interfaces ethernet eth0 vif 4 address dhcp

set interfaces ethernet eth0 vif 4 description "WAN-IPTV"

commit

save

exit

Ik zie op de webinterface ook dat ik twee ip adressen krijg, mooi, er is zelfs even internetverbinding en dan houd alles weer op.

Nu nog de STATIC route en IGMP instellen, mocht iemand weten hoe dit via SSH of de web interface gaat dan hoor ik dat graag.

[ Voor 48% gewijzigd door TheGOoSTaD op 25-01-2020 17:16 ]

Regel 13 zit type fout voor eth10 moet ook eth0 zijn.TheGOoSTaD schreef op zaterdag 25 januari 2020 @ 15:51:

[...]

Oke, super bedankt, dit herken ik.

Als ik het goed begrijp kan ik regel 12 en 13 verwijderen want ik heb geen kpn en geen username/ww voor mijn verbinding.

Wat moet ik bij regel 45 invullen als next hop router adres?

En ik hoef geen toegewezen ip van de iptv vlan in te vullen? Dat begreep ik uit het begin van dit topic.

EDIT:

Oke, ik probeer het stapje voor stapje te doen. Door de settings van de startpost via SSH in te stellen, het volgende snap ik en lukt:

configure

delete interfaces ethernet eth0 address

set interfaces ethernet eth0 description "WAN"

set interfaces ethernet eth0 duplex auto

set interfaces ethernet eth0 speed auto

set interfaces ethernet eth0 vif 34 address dhcp

set interfaces ethernet eth0 vif 34 description "WAN-Internet"

set interfaces ethernet eth0 vif 4 address dhcp

set interfaces ethernet eth0 vif 4 description "WAN-IPTV"

commit

save

exit

Ik zie op de webinterface ook dat ik twee ip adressen krijg, mooi, er is zelfs even internetverbinding en dan houd alles weer op.

Nu nog de STATIC route en IGMP instellen, mocht iemand weten hoe dit via SSH of de web interface gaat dan hoor ik dat graag.

En ik denk op te maken uit je vlan34 dat je Telfort hebt ? Dan moet je inderdaad vif vervangen voor vif 34 en worden alle eth0.6 dus eth0.34

Veder kan je volgens gewoon de zelfde igmp en nat settings gebruiken.

En bij regel 45 moet je het router adress invullen die terug krijgt uit de dhcp van Telfort op vlan 4

[ Voor 8% gewijzigd door xbeam op 25-01-2020 17:25 ]

Lesdictische is mijn hash#

Tweak icm Canal Digitaal TVTheGOoSTaD schreef op zaterdag 25 januari 2020 @ 17:23:

Nee, ik heb Tweak glasvezel

VLAN ID Functie verbindingstype

4 IP-tv DHCP

34 Internet (en Telefonie) DHCP

IGMP Snooping / Routing over VLAN 4

Static route naar 185.24.175.0/24 en 185.41.48.0/24 over het IP-TV Gateway (IP-adres verkregen op VLAN 4)

IGMP Proxy whitelist : 239.0.3.0/16 en 225.0.71.0/24 en 224.0.0.0/16

Lesdictische is mijn hash#

Dit heb ik ook gevonden op de start post, mijn probleem is dat ik niet bekend ben met de edgerouter en dus problemen heb om deze instellingen in het apparaat te krijgen door middel van de GUI of SSH.

De VLANs heb ik inmiddels de overige instellingen ben ik mee bezig, kan dit uberhaupt via de web GUI of moet het via SSH?

EDIT, oke, ik denk dat ik verder kom. Ik wil dus IPTV instellen op de edgerouter X, de iptv sluit ik aan op de eth4 poort, eth0 = WAN (internet in), eth1 2 en 3 zijn gewoon LAN.

Het hele verhaal heb ik in stukken geknipt en ik probeer steeds via SSL de boel juist in te stellen en via de GUI te checken of het staat en werkt zoals verwacht.

het volgende heb ik ingesteld:

4 IP-tv DHCP

34 Internet (en Telefonie) DHCP

IGMP Snooping / Routing over VLAN 4

Static route naar 185.24.175.0/24 en 185.41.48.0/24 over het IP-TV Gateway (IP-adres verkregen op VLAN 4)

IGMP Proxy whitelist : 239.0.3.0/16 en 225.0.71.0/24 en 224.0.0.0/16

en de poorten waar ik geen iptv op aansluit disable ik de igmp (staat ergens in het begin van dit thread)

Nu gaat alleen het volgende mis, ik krijg een foutmelding bij het instellen van:

set protocols static route 185.24.175.0/24 next-hop 10.10.37.12/21

en

set protocols static route 185.41.48.0/24 next-hop 10.10.37.12/21

Ik mag hier geen intern ip instellen... oke. Ik vond het al een vreemd ip, het internet ip is 185.nogwat, dat lijkt wel goed.

Wat gaat hier mis? waar komt dit ip vandaan: 10.10.37.12/21 en wie weet wat ik moet veranderen om wel een extern ip toegewezen te krijgen?

De VLANs heb ik inmiddels de overige instellingen ben ik mee bezig, kan dit uberhaupt via de web GUI of moet het via SSH?

EDIT, oke, ik denk dat ik verder kom. Ik wil dus IPTV instellen op de edgerouter X, de iptv sluit ik aan op de eth4 poort, eth0 = WAN (internet in), eth1 2 en 3 zijn gewoon LAN.

Het hele verhaal heb ik in stukken geknipt en ik probeer steeds via SSL de boel juist in te stellen en via de GUI te checken of het staat en werkt zoals verwacht.

het volgende heb ik ingesteld:

4 IP-tv DHCP

34 Internet (en Telefonie) DHCP

code:

1

2

3

4

5

6

7

8

9

10

11

| delete interfaces ethernet eth0 address set interfaces ethernet eth0 description "WAN" set interfaces ethernet eth0 duplex auto set interfaces ethernet eth0 speed auto set interfaces ethernet eth0 vif 34 address dhcp set interfaces ethernet eth0 vif 34 description "WAN-Internet" set interfaces ethernet eth0 vif 4 address dhcp set interfaces ethernet eth0 vif 4 description "WAN-IPTV" |

IGMP Snooping / Routing over VLAN 4

code:

1

2

3

4

5

6

7

| set protocols igmp-proxy interface eth0.4 alt-subnet 0.0.0.0/0 set protocols igmp-proxy interface eth0.4 role upstream set protocols igmp-proxy interface eth0.4 threshold 1 set protocols igmp-proxy interface eth4 alt-subnet 0.0.0.0/0 set protocols igmp-proxy interface eth4 role downstream set protocols igmp-proxy interface eth4 threshold 1 |

Static route naar 185.24.175.0/24 en 185.41.48.0/24 over het IP-TV Gateway (IP-adres verkregen op VLAN 4)

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| set service nat rule 5000 description IPTV 1 set service nat rule 5000 log disable set service nat rule 5000 outbound-interface eth0.4 set service nat rule 5000 protocol all set service nat rule 5000 destination address 185.24.175.0/24 set service nat rule 5000 type masquerade set protocols static route 185.24.175.0/24 next-hop [b]10.10.37.12/21[/b] set service nat rule 5001 description IPTV 2 set service nat rule 5001 log disable set service nat rule 5001 outbound-interface eth0.4 set service nat rule 5001 protocol all set service nat rule 5001 destination address 185.41.48.0/24 set service nat rule 5001 type masquerade set protocols static route 185.41.48.0/24 next-hop [b]10.10.37.12/21[/b] |

IGMP Proxy whitelist : 239.0.3.0/16 en 225.0.71.0/24 en 224.0.0.0/16

en de poorten waar ik geen iptv op aansluit disable ik de igmp (staat ergens in het begin van dit thread)

code:

1

2

3

4

5

6

7

8

9

| set protocols igmp-proxy interface eth4 whitelist 239.0.3.0/16 set protocols igmp-proxy interface eth4 whitelist 225.0.71.0/24 set protocols igmp-proxy interface eth4 whitelist 224.0.0.0/16 set protocols igmp-proxy interface eth0 role disabled set protocols igmp-proxy interface eth0.34 role disabled set protocols igmp-proxy interface eth1 role disabled set protocols igmp-proxy interface eth2 role disabled set protocols igmp-proxy interface eth3 role disabled |

Nu gaat alleen het volgende mis, ik krijg een foutmelding bij het instellen van:

set protocols static route 185.24.175.0/24 next-hop 10.10.37.12/21

en

set protocols static route 185.41.48.0/24 next-hop 10.10.37.12/21

Ik mag hier geen intern ip instellen... oke. Ik vond het al een vreemd ip, het internet ip is 185.nogwat, dat lijkt wel goed.

Wat gaat hier mis? waar komt dit ip vandaan: 10.10.37.12/21 en wie weet wat ik moet veranderen om wel een extern ip toegewezen te krijgen?

[ Voor 83% gewijzigd door TheGOoSTaD op 26-01-2020 16:07 ]

Kun je met de custom configuratie zomaar je controller software upgraden? Of kan het zijn dat je dan problemen krijgt?

Ligt er aan welke custom configuratie je bedoeld. De gateway json en de post-config.d map worden ondersteund door ubiquity. Als je andere bestanden op de USG aanpast dan niet.Playmaster schreef op maandag 27 januari 2020 @ 16:25:

Kun je met de custom configuratie zomaar je controller software upgraden? Of kan het zijn dat je dan problemen krijgt?

Via de mail ondertussen contact. De bestanden zien er goed uit, het zal waarschijnlijk met timing te maken hebben dat je foutmelding 561 krijgt van KPN.Ewin schreef op zaterdag 25 januari 2020 @ 15:36:

Bedankt voor de heldere pagina met uitleg @Coolhva. Ik heb jouw config.json en bijbehorende .sh bestanden gedownload en zag dat dit niet 1 op 1 werkt voor een USG-PRO

Nu heb ik zelf een USG4/USG-PRO en derhalve 2 vragen:Zou iemand eventueel mijn aangepaste config.json en .sh files willen controleren op basis van bovenstaande aanpassingen? Dit zou mij enorm helpen! Dan kan ik het dit weekend testen of het werkt, en kan dit ook worden toegevoegd aan de informatie.

- Werkt deze oplossing dan als ik de ETH poorten in de file aanpas naar de WAN/LAN poorten in mijn USG4?

- Ik moet nu elke keer als ik iets aanpas in de controller en mijn USG opnieuw provisioned mijn VPN instellingen opnieuw in de USG zetten via SSH. Ik zag in de repro van Coolvha dat ik dit ook aan de config.json kan toevoegen. Dit heb ik nu gedaan maar weet niet of het nu goed staat?

De "quick fix" hier is als alles is ingesteld en provisioned:

1. herstart de USG via de controller en wacht totdat hij is gestart (en je internet hebt)

2. doe alles uit wat achter de USG hangt (switches, setup boxen)

3. doe alle switches eerst aan

4. doe daarna een setupbox aan en controlleer of je tv hebt

5. doe daarna andere setupboxen aan.

Zover ik het kan zien wordt het bestandssysteem niet vanuit buitenaf beschikbaar gemaakt door Hassio.mountain82 schreef op vrijdag 24 januari 2020 @ 19:50:

Dank voor dit helder topic ! Vraagje , in de instructie staat heel duidelijk aangeven waar je de json file voor de controller moet plaatsen. In mijn geval draai ik de controller op een RPI via Hassio-Addon (https://github.com/hassio-addons/addon-unifi). De aangegeven mapjes in de instructies kan ik niet terugvinden als ik via WinSCP connectie maak met mij HomeAssistant. Heeft iemand een idee waar ik deze map kan vinden ??

Wat je kan doen is de gateway.config.json op de hassio controller zetten in /tmp en dan met docker cp commando de map naar de juiste locatie zetten, controleer wel of de sites/default map bestaat!

(ik zie dat het ubuntu is waarop ze de unifi controller installeren, https://github.com/hassio...b/master/unifi/Dockerfile)

een voorbeeld van mijn unifi docker container op mijn nas, ik kijk eerst welke container ID deze heeft.

henk@HVASVR:~$ sudo docker ps CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES e4b0883eecf9 jacobalberty/unifi:latest "/usr/local/bin/dock…" 2 months ago Up 2 months (healthy) unifi-controller

daarna ga ik er met een shell in (via docker exec -it) om te kijken of de map bestaat:

henk@HVASVR:~$ sudo docker exec -it e4b0883eecf9 /bin/bash root@unifi-controller:/unifi# ls /usr/lib/unifi/ bin data dl lib logs run webapps root@unifi-controller:/unifi# ls /usr/lib/unifi/data/ backup db firmware.json keystore sites system.properties system.properties.bk root@unifi-controller:/unifi# ls /usr/lib/unifi/data/sites/ default root@unifi-controller:/unifi# ls /usr/lib/unifi/data/sites/default/ config.gateway.json map root@unifi-controller:/unifi#exit henk@HVASVR:~$

Zoals je ziet doe ik eerst ls op de hoofdmap en ga zo elke keer een niveau dieper. Als de map niet bestaat moet je hem maken:

root@unifi-controller:/unifi# mkdir -p /usr/lib/unifi/data/sites/default root@unifi-controller:/unifi# chown unifi:unifi /usr/lib/unifi/data/sites/default

nu kan je met docker cp vanuit de hassie server de gateway.config.json in de juiste map zetten (verander wel het container id naar het id van jouw container:

# sudo docker cp /tmp/gateway.config.json e4b0883eecf9:/usr/lib/unifi/data/sites/default/gateway.config.json

Hier bleek het inderdaad aan te liggen. Ik heb nu alles draaiende met IPV6, werkende VPN, IPTV en ad blocking via Pi-Hole op IPV6 en IPV4. Dank voor de hulp!Coolhva schreef op maandag 27 januari 2020 @ 17:12:

[...]

Via de mail ondertussen contact. De bestanden zien er goed uit, het zal waarschijnlijk met timing te maken hebben dat je foutmelding 561 krijgt van KPN.

De "quick fix" hier is als alles is ingesteld en provisioned:

1. herstart de USG via de controller en wacht totdat hij is gestart (en je internet hebt)

2. doe alles uit wat achter de USG hangt (switches, setup boxen)

3. doe alle switches eerst aan

4. doe daarna een setupbox aan en controlleer of je tv hebt

5. doe daarna andere setupboxen aan.

Na een glasmodem wissel kreeg ik op alle tuners een error 561 melding. Bovenstaand heeft inderdaad het probleem opgelost. Heel simpel en uit eindelijk ook logischCoolhva schreef op maandag 27 januari 2020 @ 17:12:

[...]

Via de mail ondertussen contact. De bestanden zien er goed uit, het zal waarschijnlijk met timing te maken hebben dat je foutmelding 561 krijgt van KPN.

De "quick fix" hier is als alles is ingesteld en provisioned:

1. herstart de USG via de controller en wacht totdat hij is gestart (en je internet hebt)

2. doe alles uit wat achter de USG hangt (switches, setup boxen)

3. doe alle switches eerst aan

4. doe daarna een setupbox aan en controlleer of je tv hebt

5. doe daarna andere setupboxen aan.

Dat deed ik ook maar dat hielp niet. En de rest van de familie werd ongeduldigCartman! schreef op donderdag 30 januari 2020 @ 19:44:

Bij een 561 restart ik alleen de USG een keer en dan ben ik er altijd weer vanaf

Dus tijdelijk de Experia Box terug gezet. Maar dit is er nu weer tussen uit en alles draait weer

Als ik bovenstaande JSON maak en gebruik dan blijft hij op provisionen hangen. Iemand enig idee waaraan dat kan liggen?xbeam schreef op donderdag 2 januari 2020 @ 15:43:

De Basic Json om KPN iptv zonder scripts op een USG4/USG pro werkend te krijgen

JSON:

Na het plaatsen en laden van de json, moet je deze static rule in de controller invoeren bij STATIC ROUTES. Mocht ooit je next hob wijzigen dan kan je dit gewoon in de controller aanpassen.

[Afbeelding: static]

Dit is de meest basic config om iptv werkende te krijgen.

Les 1: Er mag niets in de json staan wat je in de controller kan instellen.

Les 2: Er mogen alleen settings in de Json staan die afwijken van de default config.boot

Les 3: Les1 geld niet voor de WAN (eigenlijk wel want je kan geen multi vlan wan instellen in de controller) deze json overschrijft/ruled de wan settings in de controller. Wat daar wordt weergeven moet compleet negeren.

De WAN DNS settings worden niet aangeraakt dit is samen met smart QOS het enige wat je bij de WAN settings in de controller kan en moet instellen.

Wil graag ook zonder scripts werken en dan via de controller de next hop kunnen aanpassen. Dat is het makkelijkst.

Update:

Ik zie dit bij de foutmeldingen en heb inderdaad WAN 2 uitgeschakeld staan omdat die niet gebruikt werd. Moet ik die nu weer aanzetten?

Probleem met doorvoeren configuratie. Foutmelding: {"COMMIT":{"error":"[ interfaces ethernet eth2 vif 4 address dhcp ]\neth2.4 is disabled.\n\n0\nCommit failed\n","failure":"1","success":"1"},"DELETE":{"failure":"0","success":"1"},"SESSION_ID":"efb170374adf46856625b922f0","SET":{"failure":"0","success":"1"}} 21:51 30/01/2020

Probleem met doorvoeren configuratie. Foutmelding: {"COMMIT":{"error":"[ interfaces ethernet eth2 vif 4 address dhcp ]\neth2.4 is disabled.\n\n0\nCommit failed\n","failure":"1","success":"1"},"DELETE":{"failure":"0","success":"1"},"SESSION_ID":"68f53af10f5d40aea3f75e2d20","SET":{"failure":"0","success":"1"}} 21:43 30/01/2020

Probleem met doorvoeren configuratie. Foutmelding: {"COMMIT":{"error":"[ interfaces ethernet eth0 vif 4 address dhcp ]\nStopping DHCP client on eth0.4 ...\n\n1\n[ service nat rule 5000 outbound-interface eth2.4 ]\nNAT configuration warning: interface eth2.4 does not exist on this system\n\n1\n[ interfaces ethernet eth2 vif 4 address dhcp ]\neth2.4 is disabled.\n\n0\n[ protocols igmp-proxy ]\nStopping IGMP proxy\nStarting IGMP proxy service\n\n1\nCommit failed\n","failure":"1","success":"1"},"DELETE":{"failure":"0","success":"1"},"SESSION_ID":"68f53af10f5d40aea3f75e2d20","SET":{"failure":"0","success":"1"}} 21:33 30/01/2020

[ Voor 15% gewijzigd door Old-Tweaker op 30-01-2020 22:23 ]

Welke USG heb je ?Old-Tweaker schreef op donderdag 30 januari 2020 @ 22:01:

[...]

Als ik bovenstaande JSON maak en gebruik dan blijft hij op provisionen hangen. Iemand enig idee waaraan dat kan liggen?

Wil graag ook zonder scripts werken en dan via de controller de next hop kunnen aanpassen. Dat is het makkelijkst.

Update:

Ik zie dit bij de foutmeldingen en heb inderdaad WAN 2 uitgeschakeld staan omdat die niet gebruikt werd. Moet ik die nu weer aanzetten?

Probleem met doorvoeren configuratie. Foutmelding: {"COMMIT":{"error":"[ interfaces ethernet eth2 vif 4 address dhcp ]\neth2.4 is disabled.\n\n0\nCommit failed\n","failure":"1","success":"1"},"DELETE":{"failure":"0","success":"1"},"SESSION_ID":"efb170374adf46856625b922f0","SET":{"failure":"0","success":"1"}} 21:51 30/01/2020

Probleem met doorvoeren configuratie. Foutmelding: {"COMMIT":{"error":"[ interfaces ethernet eth2 vif 4 address dhcp ]\neth2.4 is disabled.\n\n0\nCommit failed\n","failure":"1","success":"1"},"DELETE":{"failure":"0","success":"1"},"SESSION_ID":"68f53af10f5d40aea3f75e2d20","SET":{"failure":"0","success":"1"}} 21:43 30/01/2020

Probleem met doorvoeren configuratie. Foutmelding: {"COMMIT":{"error":"[ interfaces ethernet eth0 vif 4 address dhcp ]\nStopping DHCP client on eth0.4 ...\n\n1\n[ service nat rule 5000 outbound-interface eth2.4 ]\nNAT configuration warning: interface eth2.4 does not exist on this system\n\n1\n[ interfaces ethernet eth2 vif 4 address dhcp ]\neth2.4 is disabled.\n\n0\n[ protocols igmp-proxy ]\nStopping IGMP proxy\nStarting IGMP proxy service\n\n1\nCommit failed\n","failure":"1","success":"1"},"DELETE":{"failure":"0","success":"1"},"SESSION_ID":"68f53af10f5d40aea3f75e2d20","SET":{"failure":"0","success":"1"}} 21:33 30/01/2020

Lesdictische is mijn hash#

Dank voor het uitgebreide antwoord en uitzoekwerk.

Het is me helaas niet gelukt om het voor elkaar te krijgen.

Heb uiteindelijk voor alternatieve oplossing gekozen door de controller op een losse RPI te draaien.

Het is me helaas niet gelukt om het voor elkaar te krijgen.

Heb uiteindelijk voor alternatieve oplossing gekozen door de controller op een losse RPI te draaien.

Na een paar dagen deze config in gebruik te hebben lijken er problemen te zijn met android devices. Ze hebben wel internet connectiviteit en kunnen een stabiele internetverbinding opzetten maar bij het openen van een app wordt er geen content geladen. Het vreemde is dat via de explorer de site wel correct werkt. Op mijn shield heb ik het kunnen aanpassen door handmatige dns en ipv6 uit te zetten maar bij de samsung telefoons werkt dit niet.

Kan ik in de controller de DNS settings naar vrijheid aanpassen ?Ik heb het idee dat alles wordt overschreven door de scripts. Of moet ik dan in de scripts aanpassingen doorvoeren ? Zoals DNS en IPV6 uitschakelen.

Kan ik in de controller de DNS settings naar vrijheid aanpassen ?Ik heb het idee dat alles wordt overschreven door de scripts. Of moet ik dan in de scripts aanpassingen doorvoeren ? Zoals DNS en IPV6 uitschakelen.

Duidelijk, dat verwachte ik al vanwege je fout omschrijving. De json is voor een USG4P

Hierdoor Komen de poort nummers niet overeen met jouw USG.

Lesdictische is mijn hash#

Maar is er een.JSON voor een 3P? Want het instellen van de static vind ik geweldig.xbeam schreef op zondag 2 februari 2020 @ 18:14:

[...]

Duidelijk, dat verwachte ik al vanwege je fout omschrijving. De json is voor een USG4P

Hierdoor Komen de poort nummers niet overeen met jouw USG.

Dus dat je het gewoon via de controller kan doen

Ja die is er, dat is een kwestie van de eth de juiste nummering geven ;-)Old-Tweaker schreef op zondag 2 februari 2020 @ 19:21:

[...]

Maar is er een.JSON voor een 3P? Want het instellen van de static vind ik geweldig.

Dus dat je het gewoon via de controller kan doen

als je even je huidig config dumpt kan ik aangeven wat je moet aan passen.

Lesdictische is mijn hash#

Dat is die van jouw ;-)xbeam schreef op zondag 2 februari 2020 @ 20:00:

[...]

Ja die is er, dat is een kwestie van de eth de juiste nummering geven ;-)

als je even je huidig config dumpt kan ik aangeven wat je moet aan passen.

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

| {

"interfaces": {

"ethernet": {

"eth0": {

"dhcp-options": {

"default-route": "no-update",

"default-route-distance": "1",

"name-server": "no-update"

},

"vif": {

"4": {

"address": [

"dhcp"

],

"description": "WAN",

"dhcp-options": {

"client-option": [

"send vendor-class-identifier "IPTV_RG";",

"request subnet-mask, routers, rfc3442-classless-static-routes;"

],

"default-route": "no-update",

"default-route-distance": "210",

"name-server": "no-update"

},

"ip": {

"source-validation": "loose"

}

},

"6": {

"description": "WAN",

"firewall": {

"in": {

"ipv6-name": "WANv6_IN",

"name": "WAN_IN"

},

"local": {

"ipv6-name": "WANv6_LOCAL",

"name": "WAN_LOCAL"

},

"out": {

"ipv6-name": "WANv6_OUT",

"name": "WAN_OUT"

}

},

"pppoe": {

"2": {

"default-route": "auto",

"firewall": {

"in": {

"ipv6-name": "WANv6_IN",

"name": "WAN_IN"

},

"local": {

"ipv6-name": "WANv6_LOCAL",

"name": "WAN_LOCAL"

},

"out": {

"ipv6-name": "WANv6_OUT",

"name": "WAN_OUT"

}

},

"name-server": "auto",

"password": "kpn",

"user-id": "kpn"

}

}

}

}

}

}

},

"protocols": {

"igmp-proxy": {

"interface": {

"eth0.4": {

"alt-subnet": [

"0.0.0.0/0"

],

"role": "upstream",

"threshold": "1"

},

"eth1": {

"alt-subnet": [

"0.0.0.0/24"

],

"role": "downstream",

"threshold": "1"

}

}

},

"static": {

"route": {

"213.75.112.0/21": {

"next-hop": {

"10.196.160.1": "''"

}

}

}

}

},

"port-forward": {

"wan-interface": "pppoe2"

},

"service": {

"dns": {

"forwarding": {

"except-interface": [

"pppoe2"

]

}

},

"nat": {

"rule": {

"5000": {

"description": "MASQ corporate_network to IPTV network",

"destination": {

"address": "213.75.112.0/21"

},

"log": "disable",

"outbound-interface": "eth0.4",

"protocol": "all",

"type": "masquerade"

},

"6001": {

"outbound-interface": "pppoe2"

},

"6002": {

"outbound-interface": "pppoe2"

},

"6003": {

"outbound-interface": "pppoe2"

}

}

}

}

} |

Ah zo dit is niet je config dump ;-) maar de json die je nu gebruikt. Als je goed kijkt zie dat je hier eth0 gebruikt waar de json die je probeert te laden eth2 gebruikt.Old-Tweaker schreef op zondag 2 februari 2020 @ 21:22:

[...]

Dat is die van jouw ;-)

code:

{ "interfaces": { "ethernet": { "eth0": { "dhcp-options": { "default-route": "no-update", "default-route-distance": "1", "name-server": "no-update" }, "vif": { "4": { "address": [ "dhcp" ], "description": "WAN", "dhcp-options": { "client-option": [ "send vendor-class-identifier "IPTV_RG";", "request subnet-mask, routers, rfc3442-classless-static-routes;" ], "default-route": "no-update", "default-route-distance": "210", "name-server": "no-update" }, "ip": { "source-validation": "loose" } }, "6": { "description": "WAN", "firewall": { "in": { "ipv6-name": "WANv6_IN", "name": "WAN_IN" }, "local": { "ipv6-name": "WANv6_LOCAL", "name": "WAN_LOCAL" }, "out": { "ipv6-name": "WANv6_OUT", "name": "WAN_OUT" } }, "pppoe": { "2": { "default-route": "auto", "firewall": { "in": { "ipv6-name": "WANv6_IN", "name": "WAN_IN" }, "local": { "ipv6-name": "WANv6_LOCAL", "name": "WAN_LOCAL" }, "out": { "ipv6-name": "WANv6_OUT", "name": "WAN_OUT" } }, "name-server": "auto", "password": "kpn", "user-id": "kpn" } } } } } } }, "protocols": { "igmp-proxy": { "interface": { "eth0.4": { "alt-subnet": [ "0.0.0.0/0" ], "role": "upstream", "threshold": "1" }, "eth1": { "alt-subnet": [ "0.0.0.0/24" ], "role": "downstream", "threshold": "1" } } }, "static": { "route": { "213.75.112.0/21": { "next-hop": { "10.196.160.1": "''" } } } } }, "port-forward": { "wan-interface": "pppoe2" }, "service": { "dns": { "forwarding": { "except-interface": [ "pppoe2" ] } }, "nat": { "rule": { "5000": { "description": "MASQ corporate_network to IPTV network", "destination": { "address": "213.75.112.0/21" }, "log": "disable", "outbound-interface": "eth0.4", "protocol": "all", "type": "masquerade" }, "6001": { "outbound-interface": "pppoe2" }, "6002": { "outbound-interface": "pppoe2" }, "6003": { "outbound-interface": "pppoe2" } } } } }

Lesdictische is mijn hash#

Dus als ik alles van eth2 aanpas naar eth0 dan zou dat het enige zijn?xbeam schreef op zondag 2 februari 2020 @ 23:38:

[...]

Ah zo dit is niet je config dump ;-) maar de json die je nu gebruikt. Als je goed kijkt zie dat je hier eth0 gebruikt waar de json die je probeert te laden eth2 gebruikt.

En dat static instellen in de controller?

Yes, Daar komt ook je eth2 fout melding van vandaan. De json probeert instellingen te wijzigen die in jouw gateway niet bestaan.Old-Tweaker schreef op maandag 3 februari 2020 @ 16:44:

[...]

Dus als ik alles van eth2 aanpas naar eth0 dan zou dat het enige zijn?

En dat static instellen in de controller?

[ Voor 19% gewijzigd door xbeam op 03-02-2020 16:59 ]

Lesdictische is mijn hash#

Thanks.xbeam schreef op maandag 3 februari 2020 @ 16:57:

[...]

Yes, Daar komt ook je eth2 fout melding van vandaan. De json probeert instellingen te wijzigen die in jouw gateway niet bestaan.

Ga er even mee stoeien.

Heb de .JSON al aangepast.

Nu nog juiste moment vinden om het te provisionen

Voor de USG3P wordt de config.json dan als volgtOld-Tweaker schreef op dinsdag 4 februari 2020 @ 22:24:

[...]

Thanks.

Ga er even mee stoeien.

Heb de .JSON al aangepast.

Nu nog juiste moment vinden om het te provisionen

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

| {

"interfaces": {

"ethernet": {

"eth0": {

"firewall": {

"in": {

"ipv6-name": "WANv6_IN",

"name": "WAN_IN"

},

"local": {

"ipv6-name": "WANv6_LOCAL",

"name": "WAN_LOCAL"

},

"out": {

"ipv6-name": "WANv6_OUT",

"name": "WAN_OUT"

}

},

"dhcp-options": {

"default-route": "no-update",

"name-server": "no-update"

},

"vif": {

"4": {

"address": [

"dhcp"

],

"dhcp-options": {

"client-option": [

"send vendor-class-identifier "IPTV_RG";",

"request subnet-mask, routers, broadcast-address, static-routes, rfc3442-classless-static-routes;"

],

"default-route": "no-update",

"default-route-distance": "210",

"name-server": "no-update"

},

"ip": {

"source-validation": "loose"

}

},

"6": {

"description": "WAN",

"firewall": {

"in": {

"ipv6-name": "WANv6_IN",

"name": "WAN_IN"

},

"local": {

"ipv6-name": "WANv6_LOCAL",

"name": "WAN_LOCAL"

},

"out": {

"ipv6-name": "WANv6_OUT",

"name": "WAN_OUT"

}

},

"pppoe": {

"2": {

"default-route": "none",

"firewall": {

"in": {

"ipv6-name": "WANv6_IN",

"name": "WAN_IN"

},

"local": {

"ipv6-name": "WANv6_LOCAL",

"name": "WAN_LOCAL"

},

"out": {

"ipv6-name": "WANv6_OUT",

"name": "WAN_OUT"

}

},

"name-server": "none",

"password": "kpn",

"user-id": "kpn"

}

}

}

}

}

}

},

"protocols": {

"igmp-proxy": {

"interface": {

"eth0.4": {

"alt-subnet": [

"0.0.0.0/0"

],

"role": "upstream",

"threshold": "1"

},

"eth1": {

"alt-subnet": [

"0.0.0.0/0"

],

"role": "downstream",

"threshold": "1"

}

}

},

"static": {

"interface-route": {

"0.0.0.0/0": {

"next-hop-interface": {

"pppoe2": {

"distance": "1"

}

}

}

}

}

},

"port-forward": {

"wan-interface": "pppoe2"

},

"service": {

"dns": {

"forwarding": {

"except-interface": [

"pppoe2"

]

}

},

"nat": {

"rule": {

"5000": {

"description": "MASQ corporate_network to IPTV network",

"destination": {

"address": "213.75.112.0/21"

},

"log": "disable",

"outbound-interface": "eth0.4",

"protocol": "all",

"type": "masquerade"

},

"6001": {

"outbound-interface": "pppoe2"

},

"6002": {

"outbound-interface": "pppoe2"

},

"6003": {

"outbound-interface": "pppoe2"

}

}

}

}

} |

Alleen de ETH1 moet niet aangepast worden naar ETH0

code:

1

2

3

| "eth1": {

"alt-subnet": [

"0.0.0.0/0" |

Het lijkt erop dat de UDM geen config.gateway.json ondersteuning heeft dus dat de oplossingen uit dit topic in ieder geval niet gaan werken. Erg jammer!wolfchild schreef op woensdag 6 november 2019 @ 13:30:

iemand al ervaring met IPTV icm Dream machine ?

Hier ook aan het stoeien met een EdgeRouter X SFP versie en IPTV via Caiway.

Ik krijg netjes internet via de SFP connector, dank aan FS.com voor de module en fiber optic.

ETH5.100 en ETH5.101 zijn de combi. Op dit moment krijg ik wel Ned 1 te zien, maar de overige zenders krijg ik melding "Decoderen van huidige kanaal/zender mislukt".

Hieronder mijn huidige configuratie. Kan iemand mij een hint of oplossing geven naar waar ik moet zoeken?

Ik krijg netjes internet via de SFP connector, dank aan FS.com voor de module en fiber optic.

ETH5.100 en ETH5.101 zijn de combi. Op dit moment krijg ik wel Ned 1 te zien, maar de overige zenders krijg ik melding "Decoderen van huidige kanaal/zender mislukt".

Hieronder mijn huidige configuratie. Kan iemand mij een hint of oplossing geven naar waar ik moet zoeken?

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

244

245

246

247

248

249

250

251

252

253

254

255

256

257

258

259

260

261

262

263

264

265

266

267

268

269

270

271

272

273

274

275

276

277

278

279

280

281

282

283

284

285

286

287

288

289

290

291

292

293

294

295

296

297

298

299

300

301

302

303

304

305

306

307

308

309

310

311

312

313

314

315

316

317

318

319

320

321

322

323

324

325

326

327

328

329

330

331

332

333

334

335

336

337

338

339

340

341

342

343

| firewall {

all-ping enable

broadcast-ping disable

ipv6-name WANv6_IN {

default-action drop

description "WAN inbound traffic forwarded to LAN"

enable-default-log

rule 10 {

action accept

description "Allow established/related sessions"

state {

established enable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

state {

invalid enable

}

}

}

ipv6-name WANv6_LOCAL {

default-action drop

description "WAN inbound traffic to the router"

enable-default-log

rule 10 {

action accept

description "Allow established/related sessions"

state {

established enable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

state {

invalid enable

}

}

rule 30 {

action accept

description "Allow IPv6 icmp"

protocol ipv6-icmp

}

rule 40 {

action accept

description "allow dhcpv6"

destination {

port 546

}

protocol udp

source {

port 547

}

}

}

ipv6-receive-redirects disable

ipv6-src-route disable

ip-src-route disable

log-martians enable

name IPTV_IN {

default-action drop

description ""

rule 10 {

action accept

description "Allow IPTV Multicast UDP"

destination {

address 239.0.0.0/8

}

log disable

protocol udp

source {

address 62.0.0.0/8

}

}

rule 20 {

action accept

description "Allow IGMP"

destination {

}

log disable

protocol igmp

source {

}

}

rule 30 {

action accept

log disable

protocol all

}

rule 40 {

action drop

log disable

protocol all

}

}

name IPTV_LOCAL {

default-action drop

description ""

rule 1 {

action accept

log disable

protocol all

}

rule 2 {

action drop

log disable

protocol all

}

}

name WAN_IN {

default-action drop

description "WAN to internal"

rule 10 {

action accept

description "Allow established/related"

state {

established enable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

state {

invalid enable

}

}

}

name WAN_LOCAL {

default-action drop

description "WAN to router"

rule 10 {

action accept

description "Allow established/related"

state {

established enable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

state {

invalid enable

}

}

}

receive-redirects disable

send-redirects enable

source-validation disable

syn-cookies enable

}

interfaces {

ethernet eth0 {

description Local

duplex auto

speed auto

}

ethernet eth1 {

description Local

duplex auto

speed auto

}

ethernet eth2 {

description Local

duplex auto

speed auto

}

ethernet eth3 {

description Local

duplex auto

poe {

output off

}

speed auto

}

ethernet eth4 {

description Local

duplex auto

speed auto

}

ethernet eth5 {

duplex auto

speed auto

vif 100 {

address dhcp

description Internet

dhcp-options {

client-option "retry 60;"

default-route update

default-route-distance 1

name-server no-update

}

dhcpv6-pd {

pd 0 {

interface switch0 {

host-address ::1

prefix-id :1

service slaac

}

prefix-length /48

}

rapid-commit enable

}

firewall {

in {

ipv6-name WANv6_IN

name WAN_IN

}

local {

ipv6-name WANv6_LOCAL

name WAN_LOCAL

}

}

mac xx:xx:xx:xx:xx:xx

}

vif 101 {

address dhcp

description IPTV

dhcp-options {

client-option "send vendor-class-identifier "IPTV_RG";"

client-option "request subnet-mask, routers, rfc3442-classless-static-routes;"

default-route no-update

default-route-distance 210

name-server update

}

firewall {

in {

name IPTV_IN

}

local {

name IPTV_LOCAL

}

}

mac xx:xx:xx:xx:xx:xx

}

}

loopback lo {

}

switch switch0 {

address 192.168.0.2/24

description Local

mtu 1500

switch-port {

interface eth0 {

}

interface eth1 {

}

interface eth2 {

}

interface eth3 {

}

interface eth4 {

}

vlan-aware disable

}

}

}

protocols {

igmp-proxy {

disable-quickleave

interface eth5.101 {

alt-subnet 0.0.0.0/0

role upstream

threshold 1

}

interface switch0 {

alt-subnet 0.0.0.0/0

role downstream

threshold 1

}

}

static {

}

}

service {

dhcp-server {

disabled false

global-parameters "option vendor-class-identifier code 60 = string;"

global-parameters "option broadcast-address code 28 = ip-address;"

hostfile-update disable

shared-network-name LAN {

authoritative enable

disable

subnet 192.168.1.0/24 {

default-router 192.168.1.1

dns-server 192.168.1.1

lease 86400

start 192.168.1.38 {

stop 192.168.1.243

}

}

}

shared-network-name LocalLAN {

authoritative disable

subnet 192.168.0.0/24 {

default-router 192.168.0.2

dns-server 1.1.1.1

dns-server 1.0.0.1

lease 86400

start 192.168.0.30 {

stop 192.168.0.254

}

unifi-controller 192.168.0.210

}

}

static-arp disable

use-dnsmasq disable

}

dns {

forwarding {

cache-size 150

listen-on switch0

}

}

gui {

http-port 80

https-port 443

older-ciphers enable

}

nat {

rule 5000 {

description "masquerade for WAN"

log disable

outbound-interface eth5.100

protocol all

type masquerade

}

}

ssh {

port 22

protocol-version v2

}

unms {

disable

}

upnp {

}

} |

@Coolhva Bedankt voor de duidelijke handleiding om KPN werkend te krijgen met de USG! Ik heb mij hier ~2 jaar geleden met Telfort aan gewaagd en dat was een drama dus ik heb tot vandaag gebruik gemaakt van bridged-IPTV. Ik ben overgestapt naar KPN en met jouw handleiding had ik alles binnen no-time werkend. Uiteraard ook een bedankje naar o.a. @xbeam en @hermanh want ik geloof dat jullie allemaal een hoop tijd in dit topic en het troubleshooten hebben gestoken!

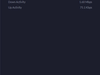

Ik heb nog wel een vraag over de handleiding van Coolhva. IPv6 lijkt te werken maar IPv4 niet, in ieder geval niet volledig. Als ik bijvoorbeeld naar whatismyipaddress.com ga staat er dat er geen IPv4 address is gedetecteerd. Ook via de Unifi controller staat er bij de USG 0.0.0.0 als ik kijk naar de eigenschappen:

Hierdoor werkt DDNS niet meer. Is dit een bekend probleem of weten jullie toevallig hoe ik dit op moet lossen? Voor mij is IPv6 niet noodzakelijk dus het zou geen probleem zijn als IPv6 helemaal niet werkt.

De USG Pro draait op firmware 4.4.44.5213871 en de controller op 5.12.35.

Ik heb nog wel een vraag over de handleiding van Coolhva. IPv6 lijkt te werken maar IPv4 niet, in ieder geval niet volledig. Als ik bijvoorbeeld naar whatismyipaddress.com ga staat er dat er geen IPv4 address is gedetecteerd. Ook via de Unifi controller staat er bij de USG 0.0.0.0 als ik kijk naar de eigenschappen:

Hierdoor werkt DDNS niet meer. Is dit een bekend probleem of weten jullie toevallig hoe ik dit op moet lossen? Voor mij is IPv6 niet noodzakelijk dus het zou geen probleem zijn als IPv6 helemaal niet werkt.

De USG Pro draait op firmware 4.4.44.5213871 en de controller op 5.12.35.

Dat IPv4 in z'n geheel niet werkt herken ik niet maar dat de controller 0.0.0.0 aangeeft als WAN IP dat is wel "normaal" ieder geval.

Echt nietCartman! schreef op woensdag 12 februari 2020 @ 15:23:

Dat IPv4 in z'n geheel niet werkt herken ik niet maar dat de controller 0.0.0.0 aangeeft als WAN IP dat is wel "normaal" ieder geval.

“Choose a job you love, and you will never have to work a day in your life.”

Terwijl je IPTV draait? Dan mag je me vertellen hoe je dat aanpast

[ Voor 10% gewijzigd door Cartman! op 12-02-2020 15:32 ]

Als je inlogt met SSH op de USG en dan "show interfaces" doet, zou je bij PPPOE2 een IPv4 adres moeten zien. Je kan altijd nog een reboot uitvoeren om te kijken of dat helpt (of www.whoer.net testen).Psvtje10 schreef op woensdag 12 februari 2020 @ 14:40:

@Coolhva Bedankt voor de duidelijke handleiding om KPN werkend te krijgen met de USG! Ik heb mij hier ~2 jaar geleden met Telfort aan gewaagd en dat was een drama dus ik heb tot vandaag gebruik gemaakt van bridged-IPTV. Ik ben overgestapt naar KPN en met jouw handleiding had ik alles binnen no-time werkend. Uiteraard ook een bedankje naar o.a. @xbeam en @hermanh want ik geloof dat jullie allemaal een hoop tijd in dit topic en het troubleshooten hebben gestoken!

Ik heb nog wel een vraag over de handleiding van Coolhva. IPv6 lijkt te werken maar IPv4 niet, in ieder geval niet volledig. Als ik bijvoorbeeld naar whatismyipaddress.com ga staat er dat er geen IPv4 address is gedetecteerd. Ook via de Unifi controller staat er bij de USG 0.0.0.0 als ik kijk naar de eigenschappen:

[Afbeelding]

Hierdoor werkt DDNS niet meer. Is dit een bekend probleem of weten jullie toevallig hoe ik dit op moet lossen? Voor mij is IPv6 niet noodzakelijk dus het zou geen probleem zijn als IPv6 helemaal niet werkt.

De USG Pro draait op firmware 4.4.44.5213871 en de controller op 5.12.35.

In de GUI zie je inderdaad geen IPv4 adres, dat komt omdat er nu twee WAN interfaces zijn waardoor de GUI dat niet meer snapt.

@Coolhva Via SSH laat de USG wel een IPv4 adres zien onder PPPoE2 dus ik neem aan dat 't gewoon werkt! Ik neem aan dat, doordat de GUI in de war raakt door de twee WAN interfaces, DDNS hierdoor niet meer werkt? Ik geloof dat DDNS ook via de config.gateway.json moet kunnen dus daar ga ik eens naar kijken.

Is er ook optie om heel IPv6 uit de configuratie te houden? Ik heb er nog geen behoefte aan en het maakt het een en ander wel ingewikkelder.

Is er ook optie om heel IPv6 uit de configuratie te houden? Ik heb er nog geen behoefte aan en het maakt het een en ander wel ingewikkelder.

Ja heb ook iptv. Mijn config is apart met een extra public ipv4 subnet. Iptv loopt via de fritzbox.Cartman! schreef op woensdag 12 februari 2020 @ 15:31:

[...]

Terwijl je IPTV draait? Dan mag je me vertellen hoe je dat aanpastIk heb dat nog nooit werkend gezien en velen hier met mij... of is er een update van de controller waar dit is gefixt die ik nog niet draai

“Choose a job you love, and you will never have to work a day in your life.”

IPv6 kan eruit maar gaat je probleem niet oplossen. Waarom gebruik je DDNS, KPN IP is fixed.Psvtje10 schreef op woensdag 12 februari 2020 @ 21:03:

@Coolhva Via SSH laat de USG wel een IPv4 adres zien onder PPPoE2 dus ik neem aan dat 't gewoon werkt! Ik neem aan dat, doordat de GUI in de war raakt door de twee WAN interfaces, DDNS hierdoor niet meer werkt? Ik geloof dat DDNS ook via de config.gateway.json moet kunnen dus daar ga ik eens naar kijken.

Is er ook optie om heel IPv6 uit de configuratie te houden? Ik heb er nog geen behoefte aan en het maakt het een en ander wel ingewikkelder.

Dus loopt IPTV niet via je USG, precies wat ik bedoel.Tylen schreef op woensdag 12 februari 2020 @ 21:45:

Ja heb ook iptv. Mijn config is apart met een extra public ipv4 subnet. Iptv loopt via de fritzbox.

Ik wist niet dat je bij KPN een vast IP krijgt. Ik was in de veronderstelling, of in ieder geval zo heb ik het bij Telfort altijd begrepen, dat je in de praktijk een zo goed als vast IP adres krijgt maar dat deze in theorie altijd gewijzigd kan worden door KPN.Coolhva schreef op woensdag 12 februari 2020 @ 22:03:

[...]

IPv6 kan eruit maar gaat je probleem niet oplossen. Waarom gebruik je DDNS, KPN IP is fixed.

Ik kijk een beetje tegen IPv6 op omdat ik er totaal geen ervaring en verstand van heb. Ik heb dan ook niet de kennis om alles goed te beveiligen en dat vindt ik niet zo prettig. Maar wellicht valt het allemaal wel mee dus ik ga mij er eens in verdiepen en kijk het even aan.

Laatste vraag: ik weet dat je de Unifi controller en de config.gateway.json niet door elkaar mag gebruiken maar met jouw handleiding zijn enkel de WAN-instellingen in de controller verboden gebied toch?

Er is geen garantie dat je IP vast is maar in praktijk wijzigt t niet (ook niet als je wisselt van router of reboots doet oid).Psvtje10 schreef op donderdag 13 februari 2020 @ 09:28:

Ik wist niet dat je bij KPN een vast IP krijgt. Ik was in de veronderstelling, of in ieder geval zo heb ik het bij Telfort altijd begrepen, dat je in de praktijk een zo goed als vast IP adres krijgt maar dat deze in theorie altijd gewijzigd kan worden door KPN.

Coolhva schreef op woensdag 12 februari 2020 @ 22:03:

IPv6 kan eruit maar gaat je probleem niet oplossen. Waarom gebruik je DDNS, KPN IP is fixed.

Psvtje10 schreef op donderdag 13 februari 2020 @ 09:28:

Ik wist niet dat je bij KPN een vast IP krijgt. Ik was in de veronderstelling, of in ieder geval zo heb ik het bij Telfort altijd begrepen, dat je in de praktijk een zo goed als vast IP adres krijgt maar dat deze in theorie altijd gewijzigd kan worden door KPN.

Toen ik ooit voor het eerst KPN ADSL kreeg zat er ook een brief bij waarin stond :Cartman! schreef op donderdag 13 februari 2020 @ 14:18:

Er is geen garantie dat je IP vast is maar in praktijk wijzigt t niet (ook niet als je wisselt van router of reboots doet oid).

- Dit is je klantennummer : xxxxxxxxx

- En daar hoort dit IP bij : xxx.xxx.xxx.xxx

Een dergelijke brief kan ik me niet herinneren toen ik van het oude MXStream netwerk naar het nieuwe netwerk werd overgezet en een nieuw IP kreeg, maar ook die heeft het heel wat jaren uitgehouden!

Maar wat ik dus eigenlijk wil zeggen : Krijgt men niet meer een dergelijke brief of wordt er niet iets vermeld in je klantenpaneel als je bij KPN inlogt

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Ik heb 3 jaar geleden een brief gekregen met inloggegevens maar niet met een vast IP-adres erin. Dit wordt ook nergens beloofd door KPN, alleen zakelijk zover ik weet. In praktijk echter zal je IP-adres vast zijn maar zonder de garantie dat dit zo blijft. Heb zelf ook DDNS scriptje gemaakt; NAS stuurt elke 15min pingetje naar een endpoint die DNS records update wanneer nodig.nero355 schreef op donderdag 13 februari 2020 @ 23:00:

Maar wat ik dus eigenlijk wil zeggen : Krijgt men niet meer een dergelijke brief of wordt er niet iets vermeld in je klantenpaneel als je bij KPN inlogt

[ Voor 27% gewijzigd door Cartman! op 14-02-2020 09:09 ]

ik wil graag de KPN experiabox er tussenuit halen. Ik maak echter geen gebruik van IPTV.

Is dan het dan zo simpel om in mijn usg pro op de wan in te stellen

KPN

VLAN ID Functie verbindingstype

6 Internet pppoe

user kpn & wachtwoord kpn ?

Is dan het dan zo simpel om in mijn usg pro op de wan in te stellen

KPN

VLAN ID Functie verbindingstype

6 Internet pppoe

user kpn & wachtwoord kpn ?

Yup, IPv6 weet ik niet, zou je moeten proberen.yniezink schreef op vrijdag 14 februari 2020 @ 10:08:

ik wil graag de KPN experiabox er tussenuit halen. Ik maak echter geen gebruik van IPTV.

Is dan het dan zo simpel om in mijn usg pro op de wan in te stellen

KPN

VLAN ID Functie verbindingstype

6 Internet pppoe

user kpn & wachtwoord kpn ?

Je IP adres is gekoppeld aan je profiel bij KPN. Dat profiel is gekoppeld aan de switchpoort waar je glasvezel is in afgemonteerd in de DSLAM.Cartman! schreef op vrijdag 14 februari 2020 @ 09:01:

[...]

Ik heb 3 jaar geleden een brief gekregen met inloggegevens maar niet met een vast IP-adres erin. Dit wordt ook nergens beloofd door KPN, alleen zakelijk zover ik weet. In praktijk echter zal je IP-adres vast zijn maar zonder de garantie dat dit zo blijft. Heb zelf ook DDNS scriptje gemaakt; NAS stuurt elke 15min pingetje naar een endpoint die DNS records update wanneer nodig.

Als je gaat verhuizen of ze verplaatsen je aansluiting in de DSLAM dan kan je een ander IP adres krijgen. Ik ben in 2017 verhuisd, toen kreeg ik een ander IP, maar vanaf toen tot aan nu is hij gelijk gebleven.

Zelf de CNAME gekoppeld van de synology DDNS tool. Gaat het vanzelf.Cartman! schreef op vrijdag 14 februari 2020 @ 09:01:

[...]

Ik heb 3 jaar geleden een brief gekregen met inloggegevens maar niet met een vast IP-adres erin. Dit wordt ook nergens beloofd door KPN, alleen zakelijk zover ik weet. In praktijk echter zal je IP-adres vast zijn maar zonder de garantie dat dit zo blijft. Heb zelf ook DDNS scriptje gemaakt; NAS stuurt elke 15min pingetje naar een endpoint die DNS records update wanneer nodig.

Heb het inmiddels werkend maar krijg weer die vervellende 561 melding.Old-Tweaker schreef op donderdag 6 februari 2020 @ 18:42:

[...]

Voor de USG3P wordt de config.json dan als volgt

code:

{ "interfaces": { "ethernet": { "eth0": { "firewall": { "in": { "ipv6-name": "WANv6_IN", "name": "WAN_IN" }, "local": { "ipv6-name": "WANv6_LOCAL", "name": "WAN_LOCAL" }, "out": { "ipv6-name": "WANv6_OUT", "name": "WAN_OUT" } }, Enz....

Alleen de ETH1 moet niet aangepast worden naar ETH0

code:

"eth1": { "alt-subnet": [ "0.0.0.0/0"

Onderstaande stappen al gedaan.

De "quick fix" hier is als alles is ingesteld en provisioned:

1. herstart de USG via de controller en wacht totdat hij is gestart (en je internet hebt)

2. doe alles uit wat achter de USG hangt (switches, setup boxen)

3. doe alle switches eerst aan

4. doe daarna een setupbox aan en controlleer of je tv hebt

5. doe daarna andere setupboxen aan.

Maar loste het probleem niet op.

Heeft iemand nog een andere oplossing voor het 561 probleem?

Heb nu tijdelijk de Experia Box maar weer even terug gezet.

Wat me daar op valt is de tuners hier een vast IP krijgen.

Is de ook handig met de USG3P?

Phew! Koste wat avonden, maar mijn probleem met Caiway Harderwijk en IPTV is opgelost. Veel makkelijker dan gedacht natuurlijk. Bridged met 1 VLAN.

De 561 gaat hier altijd weg als ik 1 keer de USG reboot via de controller. Heel soms is het herstarten van de box daarna nodig maar dat is al even geleden weer. Ik draai al een maand of 6 de config van Coolhva zonder enig probleem, dat icm de igmp proxy voor interne VLANs waar ik zelf achter was gekomen (en ook in de guide van Coolhva staat).Old-Tweaker schreef op zaterdag 15 februari 2020 @ 16:05:

Heb het inmiddels werkend maar krijg weer die vervellende 561 melding.

Misschien kan ik een keer (remote) troubleshooten? Lijkt me dat we het bij jou, net als iedereen, werkend moeten krijgen😏Old-Tweaker schreef op zaterdag 15 februari 2020 @ 16:05:

[...]

Heb het inmiddels werkend maar krijg weer die vervellende 561 melding.

Onderstaande stappen al gedaan.

De "quick fix" hier is als alles is ingesteld en provisioned:

1. herstart de USG via de controller en wacht totdat hij is gestart (en je internet hebt)

2. doe alles uit wat achter de USG hangt (switches, setup boxen)

3. doe alle switches eerst aan

4. doe daarna een setupbox aan en controlleer of je tv hebt

5. doe daarna andere setupboxen aan.

Maar loste het probleem niet op.

Heeft iemand nog een andere oplossing voor het 561 probleem?

Heb nu tijdelijk de Experia Box maar weer even terug gezet.

Wat me daar op valt is de tuners hier een vast IP krijgen.

Is de ook handig met de USG3P?

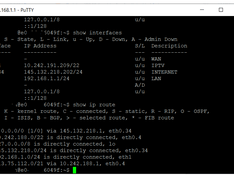

💥BAM

!!!Probeer dit niet zelf. Hele grote kans dat er errors ontstaan en 100% kans dat je bestaande udm setup niet meer werkt. Daarnaast is het is niet zeker dat dit werkt en blijft werken ubnt wil dit namelijk niet. !!!

Het is wat uitzoek werk geweest en volledig buiten het boekje om het maar Lijkt te lukken om een udm-pro te laten informen naar een cloudkey of cloud controller.

Daarnaast weet ik inmiddels hoe je Root toegang krijgt tot In de unifi-os docker en daarmee ook tot de json.config en system.config locatie. Alleen of een json ook werkelijk geladen kan worden heb ik nog niet geprobeerd.

Morgen aan de slag om kijken de mogelijkheden zijn en of volledig te adopten is.

!!!Probeer dit niet zelf. Hele grote kans dat er errors ontstaan en 100% kans dat je bestaande udm setup niet meer werkt. Daarnaast is het is niet zeker dat dit werkt en blijft werken ubnt wil dit namelijk niet. !!!

Het is wat uitzoek werk geweest en volledig buiten het boekje om het maar Lijkt te lukken om een udm-pro te laten informen naar een cloudkey of cloud controller.

Daarnaast weet ik inmiddels hoe je Root toegang krijgt tot In de unifi-os docker en daarmee ook tot de json.config en system.config locatie. Alleen of een json ook werkelijk geladen kan worden heb ik nog niet geprobeerd.

Morgen aan de slag om kijken de mogelijkheden zijn en of volledig te adopten is.

[ Voor 178% gewijzigd door xbeam op 29-02-2020 21:19 ]

Lesdictische is mijn hash#

Blijf je volgen hier. UDM ziet er gaaf uit en alles zit er op en aanxbeam schreef op zondag 16 februari 2020 @ 01:04:

💥BAM

[Afbeelding]

!!!Probeer dit niet zelf. Hele grote kans dat er errors ontstaan en 100% kans dat je bestaande udm setup niet meer werkt. Daarnaast is het is niet zeker dat dit werkt en blijft werken ubnt wil dit namelijk niet. !!!

Het is wat uitzoek werk geweest en volledig buiten het boekje om het maar Lijkt te lukken om een udm-pro te laten informen naar een cloudkey of cloud controller.

Daarnaast weet ik inmiddels hoe je Root toegang krijgt tot In de unifi-os docker en daarmee ook tot de json.config en system.config locatie. Alleen of een json ook werkelijk geladen kan worden heb ik nog niet geprobeerd.

Morgen aan de slag om kijken de mogelijkheden zijn en of volledig te adopten is.

Bedankt voor bovenstaande info! Ik had dezelfde problemen als jij had en dat is opgelost met bovenstaande oplossing! @Coolhva wellicht is dit een handige toevoeging op jouw handleiding? Dit is volgens mij voor iedereen die gebruik maakt van VLANs van toepassing. Tevens heeft de USG Pro ook twee extra interfaces t.o.v. de reguliere USG waar de IGMP proxy niet op wordt uitgeschakeld. Of maakt dit niks uit omdat hier vaak (LAN2 en WAN2) niks op is aangesloten?Cartman! schreef op maandag 7 oktober 2019 @ 20:04:

Volgens mij heb ik t! Ik gebruik VLANs om verkeer te scheiden:

- main

- guest

- iot

- iptv (deze zat eigenlijk in iot maar voor t testen losgehaald)

De configs die ik overal tegenkom hebben dit erin staan:

code:

"eth0.4": { "alt-subnet": [ "0.0.0.0/0" ], "role": "upstream", "threshold": "1" }, "eth1": { "alt-subnet": [ "0.0.0.0/0" ], "role": "downstream", "threshold": "1" },

echter kwam ik hier ook iemand tegen met hetzelfde probleem en die kwam erachter dat de igmp proxy op het verkeerde netwerk actief was. Ik heb mijn config nu aangepast naar dit:

code:

"igmp-proxy": { "interface": { "eth0.4": { "alt-subnet": [ "0.0.0.0/0" ], "role": "upstream", "threshold": "1" }, "eth1.400": { "alt-subnet": [ "0.0.0.0/0" ], "role": "downstream", "threshold": "1" }, "eth1": { "role": "disabled", "threshold": "1" }, "eth1.200": { "role": "disabled", "threshold": "1" }, "eth1.300": { "role": "disabled", "threshold": "1" } } },

waarbij eth1.400 voor iptv is (VLAN 400), eth1 voor main, eth1.200 voor guest en eth1.300 voor iot. Nu zie ik netjes met "show ip multicast mfc" enkel nog verkeer naar m'n KPN ITV boxes gaan ipv dat t naar alle clients gaat.

code:

Na deze wijziging staat de TV al ruim 20min aan zonder vastloper of storing! Voorlopige conlcusie: het zit in de config van de IGMP proxy waar je op de exacte interface moet aangeven waar de proxy actief is. Logisch wel maar als niemand dit ergens neerzet dan kom je er moeilijk achter. Nu maar ff even aankijken dus...

edit: m'n 2e decoder wil helaas nog niet... error 561

Edit2: na reboot van de USG doet ook de 2e t weer

code:

Fijn dat t gelukt isPsvtje10 schreef op zondag 16 februari 2020 @ 16:38:

[...]

Bedankt voor bovenstaande info! Ik had dezelfde problemen als jij had en dat is opgelost met bovenstaande oplossing! @Coolhva wellicht is dit een handige toevoeging op jouw handleiding? Dit is volgens mij voor iedereen die gebruik maakt van VLANs van toepassing. Tevens heeft de USG Pro ook twee extra interfaces t.o.v. de reguliere USG waar de IGMP proxy niet op wordt uitgeschakeld. Of maakt dit niks uit omdat hier vaak (LAN2 en WAN2) niks op is aangesloten?

@Cartman! Ik zie het inderdaad. Ik doelde echter op de andere handleiding van Coolhva.  Wellicht dat 'ie het er bewust uit heeft gelaten om 't laagdrempelig te houden of misschien is 'ie het simpelweg vergeten. Voor mij was het in ieder geval belangrijke info.

Wellicht dat 'ie het er bewust uit heeft gelaten om 't laagdrempelig te houden of misschien is 'ie het simpelweg vergeten. Voor mij was het in ieder geval belangrijke info.

Ik kan het aan het einde van de handleiding wel toevoegen. Ik heb het expres niet toegevoegd om het laagdrempelig te houden, maar nu zie ik dat het wel handig is om toe te voegen.Psvtje10 schreef op zondag 16 februari 2020 @ 17:25:

@Cartman! Ik zie het inderdaad. Ik doelde echter op de andere handleiding van Coolhva.Wellicht dat 'ie het er bewust uit heeft gelaten om 't laagdrempelig te houden of misschien is 'ie het simpelweg vergeten. Voor mij was het in ieder geval belangrijke info.

Ik ga het toch even hier vragen, de volgende opstelling;

KPN experia box -> UDM -> US-8-60W -> ITV

en ja, dat ding van KPN blijft staan.

Op de laatste pagina's staat het eigenlijk al, maar om te bevestigen, kan ik in de UDM dit weekend krijgen zonder echt te gaan rommelen.

KPN experia box -> UDM -> US-8-60W -> ITV

en ja, dat ding van KPN blijft staan.

Op de laatste pagina's staat het eigenlijk al, maar om te bevestigen, kan ik in de UDM dit weekend krijgen zonder echt te gaan rommelen.

Dit gaat zonder meer werken. Ik zou wel een vlan maken voor je iTV kastje(s) zodat deze direct aan de experiabox hangen vanwege de IGMP streams.zekerpixels schreef op maandag 17 februari 2020 @ 16:03:

Ik ga het toch even hier vragen, de volgende opstelling;

KPN experia box -> UDM -> US-8-60W -> ITV

en ja, dat ding van KPN blijft staan.

Op de laatste pagina's staat het eigenlijk al, maar om te bevestigen, kan ik in de UDM dit weekend krijgen zonder echt te gaan rommelen.

Heeft iemand hier alleen een unifi switch met de iptv stream door de standaard fritzbox/experiabox?

Als ik deze setup maak dan hangt de tv na een x aantal seconden. Normaal zou je restart igmp-proxy doen op je USG/Edgerouter. Maar dat gaat nu niet op, want ik gebruik de fritzbox. Als ik IGMP-Snooping UIT zet dan werkt alles wel gewoon goed. Maar dat wil je natuurlijk niet.

Als je ook deze setup, werkend hebt, kan je mij eens de config geven van je LAN en je switch?

Ik heb echt alles goed staan zou ik zeggen

LAN Settings:

Als ik deze setup maak dan hangt de tv na een x aantal seconden. Normaal zou je restart igmp-proxy doen op je USG/Edgerouter. Maar dat gaat nu niet op, want ik gebruik de fritzbox. Als ik IGMP-Snooping UIT zet dan werkt alles wel gewoon goed. Maar dat wil je natuurlijk niet.

Als je ook deze setup, werkend hebt, kan je mij eens de config geven van je LAN en je switch?

Ik heb echt alles goed staan zou ik zeggen

LAN Settings:

- IGMP Snooping enabled.

- Tagged: Select all

- 802.1x Control: Forced authorized (op de switch config zelf staat 802.1x controle UIT)

- Alle vinkjes uit behalve Spanning Tree en LLDP-MED

[ Voor 6% gewijzigd door Tylen op 17-02-2020 22:02 ]

“Choose a job you love, and you will never have to work a day in your life.”

misschien moet je fast interleave aanzetten (zie een aantal posts hiervoor hoe je dat doet).

Ik zie geen post hoe je dit moet doenCoolhva schreef op maandag 17 februari 2020 @ 22:21:

misschien moet je fast interleave aanzetten (zie een aantal posts hiervoor hoe je dat doet).

Maar ik gebruik geen USG of andere unifi router voor de igmp streams he. Alles is default van XS4ALL. Kan nergens settings vinden in de switch configuratie om "fast interleaved" aan te zetten. De switch is een Gen2 24 poorts poe. Daarin kan je ook niet meer naar de hidden telnet omgeving

Edit: https://community.ui.com/...35-47f9-92fd-923cb64aef53

Even testen.