Sinds 17 December heb ik Ubiquiti apparatuur in huis, het gaat dan om:

- Een USG (direct aangesloten op een media converter)

- 8-Poort 60w Switch

- 2x AP Lite

Na wat adoptie issues op het begin na loopt alles eigenlijk erg goed en haal ik zo’n 950mbit up en down wat fantastisch is.

Nu heb ik een aantal IoT apparaten in m’n netwerk zitten zoals slimme schakelaars (Koogeek), een Tado Thermostaat en een Philips Hue Bridge en ben ik begonnen met HASS.io.

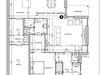

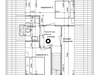

Omdat ik met deze apparaten net als velen met mijn wil scheiden van de rest van het netwerk(LAN) heb ik aparte VLAN’s aangemaakt. De bedoeling was om deze voor zowel de AP’s (WiFi met aparte SSID’s) en clients die via ethernet verbonden zijn te gebruiken.

Dat eerste (via WiFi) werkt perfect maar een bekabeld apparaat op het IoT netwerk/VLAN krijgen werkt niet.

Wat ik al heb geprobeerd:

- Apparaat verbinden met LAN en vervolgens een statisch IP toewijzen in de IoT VLAN range en ook ‘Netwerk’ op IoT zetten bij het apparaat.

- Het apparaat van het netwerk halen, het MAC adres van het apparaat wijzigen en voor dat ik het opnieuw verbind een nieuwe cliënt toevoegen met het IP adres in de IoT range en ‘netwerK’ op IoT zetten.

- Het apparaat (bijvoorbeeld Hue) forceren om een bepaald IP adres te gebruiken via de Netwerk Instellingen in de Hue app.

-DHCP leasetijd op 1 seconde zetten om een nieuw IP adres te forceren

In alle gevallen blijft het netwerk op LAN staan en krijgt het apparaat een IP adres dat in mijn LAN range valt en niet in mijn IoT range.

Support beweert dat de enige optie is om op de switch een profiel in te stellen per poort.

Dit heb ik geprobeerd en nu heb ik inderdaad poort 5 zover gekregen dat hij aan m’n Hue een IP adres geeft dat binnen de IoT range valt en staat er in de ‘client list’ ook IoT in de tabel.

Als ik @

RobertMe mag geloven moet het dus dus wel mogelijk zijn om het poort profiel op ‘Alle’ te zetten en kun je vervolgens het apparaat op een bepaald VLAN forceren?

Is dit een bug of een Ubiquiti feature?

:fill(white):strip_exif()/i/2001337171.jpeg?f=thumbmini)

:strip_exif()/i/2001304711.png?f=thumbmini)

:strip_exif()/i/2000556161.png?f=thumbmini)

:fill(white):strip_exif()/i/1392985435.jpeg?f=thumbmini)

:strip_exif()/i/2001306247.png?f=thumbmini)

:fill(white):strip_exif()/i/2001352419.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1396861626.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000556412.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000639529.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2002561018.jpeg?f=thumbmini)

:strip_exif()/i/2001363373.png?f=thumbmini)

:fill(white):strip_exif()/i/2001840303.jpeg?f=thumbmini)

:strip_exif()/i/2001382445.png?f=thumbmini)

:strip_exif()/i/2001557207.png?f=thumbmini)

:strip_exif()/i/2001614981.png?f=thumbmini)

:fill(white):strip_exif()/i/1396858301.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1396858452.jpeg?f=thumbmini)

:strip_exif()/i/2001476135.png?f=thumbmini)

:fill(white):strip_exif()/i/2001089077.jpeg?f=thumbmini)

:strip_exif()/i/1396858687.png?f=thumbmini)

:fill(white):strip_exif()/i/2001130391.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000774075.jpeg?f=thumbmini)

:strip_exif()/i/2001614987.png?f=thumbmini)

:strip_exif()/i/2001544519.png?f=thumbmini)

:strip_exif()/i/2001557197.png?f=thumbmini)

/u/107972/crop654b93d4421ae_cropped.png?f=community)

/u/571120/crop5c096d1dc37bd_cropped.png?f=community)

:strip_icc():strip_exif()/u/58498/crop639191f4db17e.jpg?f=community)

:strip_exif()/u/49248/DPCkoeienUD.gif?f=community)

:strip_icc():strip_exif()/u/101621/apple.jpg?f=community)

:strip_icc():strip_exif()/u/79070/crop63295d8c4c0be_cropped.jpg?f=community)

:strip_icc():strip_exif()/u/66130/crop613f1efe8c64c.jpg?f=community)

:strip_icc():strip_exif()/u/547196/crop5b5ecd5b528b3_cropped.jpeg?f=community)

:strip_exif()/u/340453/crop67a669ce4f1f4_cropped.webp?f=community)

/u/33305/crop60893dfd18ede_cropped.png?f=community)

/u/153017/crop5db8b9cc6dd4a.png?f=community)

:strip_exif()/u/2043/313546.gif?f=community)

:strip_icc():strip_exif()/u/438947/crop575c94eea6d14.jpeg?f=community)

:strip_icc():strip_exif()/u/56758/falconlogo.jpg?f=community)

/u/357133/crop5e4ea330bd81d_cropped.png?f=community)

:strip_icc():strip_exif()/u/46486/RayBan.jpg?f=community)

:strip_icc():strip_exif()/u/5964/crop56503163e97a5.jpeg?f=community)

/u/8555/Shadow_60x60.png?f=community)

:strip_icc():strip_exif()/u/441538/crop5d44a5bb80dcc_cropped.jpeg?f=community)

/u/366211/crop633ace019e8da_cropped.png?f=community)

:strip_icc():strip_exif()/u/340735/crop6448f8f93e3de.jpg?f=community)

:strip_icc():strip_exif()/u/234177/what-carrot.jpg?f=community)

:strip_icc():strip_exif()/u/2652/eend.jpeg?f=community)

:strip_icc():strip_exif()/u/64298/crop63179adf50f96_cropped.jpg?f=community)