Zo te zien had ik je uitleg dus toch goed begrepen en daarom zou ik wederom zeggen : Kijk effe naar de "Switch settings" van de In-Wall en de Switch die erna zit!

tomdh76 schreef op dinsdag 26 november 2019 @ 20:40:

Ik heb een probleem dat ik op mijn wireless devices geen ipv6 address krijg. (edgerouter 3 lite, unifi swithc en unifi AP) Op wired werkt het wel.

Nu zie ik staan dat dit kan liggen aan de "blocked lan to wlan" setting en als ik die uitschakel werkt het inderdaad. Maar het liefst heb ik die wel aan (misschien psychologisch, maar wordt vanuit unifi geadviseerd). Ik zag mensen die dan het macaddress van de router toevoegden in de white list maar dit biedt geen soelaas. Iemand een ander idee?

Wikipedia: Multicast address

Ik zou die setting gewoon lekker uitzetten en daarmee genoegen nemen!

Taine0 schreef op dinsdag 26 november 2019 @ 22:13:

Maar allereerst een kleine schets: nieuw huis (+-2011). Slecht signaal op zowel de beneden verdieping, eerste verdieping als de 2de verdieping. Weinig UTP-aansluitingen, slechts eentje in de woonkamer. Daarnaast een 600MB verbinding van Ziggo met de normale Ziggo Router, Nextbox en WiFi Extender (via stopcontact).

Heb je toevallig telefoon WCD's op elke verdieping waar gewoon CAT5E achter zit

Zo heb ik mijn In-Wall modellen aangesloten die PoE krijgen vanuit de meterkast!

Ik zei altijd G/N/AC alleen i.c.m. 2.4 GHz of 5 GHz dus ik vind die WiFi 4/5/6 toestand helemaal nergens voor nodig!

Soms... heel soms... doen ze inderdaad iets ook goed!

Ook mooi dat de early-access prijs nog steeds $29 is. Lijkt dus er op dat PoE in hem niet veel duurder hoeft te maken. Dat was natuurlijk wel een dingetje. Als deze dadelijk omdat die PoE in heeft alsnog bij wijze van €75 zou gaan kosten dan was de US-8 met PoE in + passthrough natuurlijk een stuk aantrekkelijker / deze US Flex Mini helemaal niet meer aantrekkelijk.

Als ze nou ook effe de huidige US 8 die je via PoE kan voeden naar € 69 of zo verlagen dan zijn we er helemaal!

Dat de US 8 60 Watt en de US 8 evenveel kosten slaat gewoon nergens op...

Verwijderd schreef op woensdag 27 november 2019 @ 09:18:

All,

Sinds deze week loopt mijn internet via een USG.*

Omdat ik nu een soort van 'echt' netwerkapparaat heb lijkt het me wel aardig om de USG dan ook maar gelijk de DHCP te laten afhandelen. (Tot nu toe handelde ik mijn DHCP af via 2 Windows servers, in een redundant setup.)

Configureren van de USG via de Unifi controller lijkt op zich niet het probleem, maar hoe voorkom ik tijdens de migratie-fase IP-conflicten?

Op een Windows DHCP server maak ik bij het migreren van DHCP gebruik van 'conflict detection'; waarbij de DHCP server eerst controleert of een adres wel vrij is, voordat deze uitgegeven wordt.

Op de USG lijk ik een dergelijke setting niet tegen te komen, wat bij het aanzetten van de nieuwe en het uitzetten van de 2 oude tot spannende taferelen kan leiden.

Iemand een idee?

Kan je gewoon aansluiten en de dhcpd of dnsmasq.d DHCP Server die op de USG draait (Welke is tegenwoordig eigenlijk standaard ?!) zal daar automatisch rekening mee houden voor zover ik weet!

Al die snelheden moet je sowieso door de helft delen en als je dan ook nog met de nadelen van WiFi in het algemeen rekening houdt zou ik zeggen : 1 Gbps is meer dan genoeg voor de meesten!

mddd schreef op woensdag 27 november 2019 @ 09:40:

[...]

De beste manier is natuurlijk om via ethernet naar boven te gaan. Omdat alle AP's via PoE stroom krijgen kun je ze ophangen waar je dan ook maar een ethernet kabel kunt krijgen.

In mijn vorige woning had ik een vergelijkbaar probleem, in dat huis was echter wel een soort leidingkoker in een hoekje van het trappenhuis. Ik heb toen een AP bovenin het trappenhuis gehangen tegen die koker aan. Gaatje in de koker, ethernetkabel er doorheen naar beneden laten zakken. Werkte perfect.

Is er in jouw woning toevallig zoiets wat je zou kunnen gebruiken?

Dat klinkt als zoiets :

Xander in "Het grote topic voor nette lan afwerking deel 4"

Zo'n onding zit hier ook in huis namelijk!

Voor wat het waard is : Ik ben helemaal happy met die dingen, behalve de prijs zoals ik al eerder zei!

US 16 150 Watt -> In-Wall -> US 8 = HEERLIJK!!!

Stefan© schreef op woensdag 27 november 2019 @ 13:06:

Zijn er hier IPv6 experts die me kunnen vertellen of ik nog aandacht moet schenken aan andere zaken? Alle IPv6 capable devices op mijn netwerk hebben nu keurig een IPv6-adres. In het IPv4 tijdperk was het nog redelijk tastbaar voor mezelf als het op security aankomt. Simply said; 1 publiek IP + remote VPN op de USG geconfigureerd. Maar hoe kwetsbaar zijn nu al die IPv6 devices in mijn netwerk?

Misschien effe een kijkje nemen in het IPv6 Topic :

Het grote IPv6 topic

Over het algemeen zou ik zeggen : Alle inkomende verkeer blokkeren, tenzij het geinitiëerd is vanuit een van je Clients!

Arjan90 schreef op woensdag 27 november 2019 @ 13:35:

de TV heeft alleen moeite met de WiFi verbinding opzetten (lukt regelmatig niet), ik vermoed dat dit te maken heeft met dezelfde SSID naam voor het 2.4Ghz en 5Ghz netwerk (gisteren even gesplitst tijdelijk, toen lukte het wel maar viel de verbinding andere apparatuur uiteraard om

).

Crappy TV SoC strikes again!

De In-Wall boven is ook echt een top investering, uiteraard een langzamer netwerk dan de UDM maar ik trek zonder problemen de Ziggo verbinding van 250 mbit/s vol wat we in ons vorige huis met het reguliere router al amper voor elkaar krijgen. Het werkt allemaal soepel en snel en het toevoegen van de switch en In-Wall was zo gepiept.

Ik ben echt ondertussen gewoon fanboy van die In-Wall dingen geworden!

Je ziet ze niet, maar ze doen wel gewoon hun werk!

Gebruik toch gewoon je browser man!

Silly app people...

zeroday schreef op woensdag 27 november 2019 @ 14:07:

Ik zit thuis op ditismijdomein.nl waarbij er een machine aanwezig is die heet muziek.ditismijndomein.nl op poort 3210 zit deze

via het werk kan ik via thuis.ditismijndomein.nl:3210 zonder problemen de muziek spelen

maar nu wil ik dit ook vanuit het eigen domein doen dus ook intikken: thuis.ditismijndomein.nl:3000 zodat ik uitkom op de juiste machine

Dit is Reversed NAT en/of Hairpin .. (een vinkje in de Edgerouter, maar USG?)

NB: de lokale cnames staan niet in de DNS van de provider, alleen thuis staat daarin zodat ie naar mijn publieke IP gaat. De rest wordt via DHCP/DNS lokaal opgelost.

Wat @

RobertMe al zei : Dat is een mooi klusje voor een Proxy!

ppeterr schreef op woensdag 27 november 2019 @ 15:31:

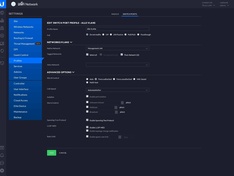

Ben vandaag bezig geweest met een Json config op een CloudKey. Dit kon helaas alleen maar remote.

Dus inloggen op de switch, en dan via de debug terminal een shh sessie naar de key.

Ging allemaal redelijk, tot hij de laatste keer wel heel lang deed over de provisioning, en vervolgens dus offline dook. Mijn vermoeden is dus dat alles daar op zijn gat ligt.

Wat zou nou de simpelste manier zijn om het daar weer werkend te krijgen, als een power cycle van de USG niet werkt. Ik zelf dacht om de boel te starten zonden de key, zodat de Json niet geladen wordt ?

Of staat die nu al fout in de boot config van de usg.

De paar keer dat ik mijn USG heb laten flippen voldeed gewoon een SSH verbinding naar het gekke ding toe en daarna effe de inform-url rechtzetten om alles weer werkend te krijgen

Heb je dat al geprobeerd ?!

Langste reactie ooit...  Ooops!

Ooops!

/EDIT :

/EDIT :antonlamers schreef op woensdag 27 november 2019 @ 16:09:

vraagje, in principe werkt het oke nu, behalve de yeelight. Deze werkt niet vanaf mijn normale wifi en ook niet via 4G. Het werkt alleen via google home als ik ingelogt ben via mijn normale wifi.

eth0 de wan interface, hoort deze nu wel of niet in de mdns repeater?

NEE!!!

Hadden we het nog over een aantal reacties geleden!

En het antwoord dat je zoekt heet een VPN verbinding denk ik...

:strip_exif()/i/2001304711.png?f=thumbmini)

:fill(white):strip_exif()/i/1396861626.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2001337171.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000556412.jpeg?f=thumbmini)

:strip_exif()/i/2000556161.png?f=thumbmini)

:fill(white):strip_exif()/i/1392985435.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2001352419.jpeg?f=thumbmini)

:strip_exif()/i/2001306247.png?f=thumbmini)

:fill(white):strip_exif()/i/2002561018.jpeg?f=thumbmini)

:strip_exif()/i/2001363373.png?f=thumbmini)

:fill(white):strip_exif()/i/2001840303.jpeg?f=thumbmini)

:strip_exif()/i/2001382445.png?f=thumbmini)

:strip_exif()/i/2001557207.png?f=thumbmini)

:strip_exif()/i/2001614981.png?f=thumbmini)

:fill(white):strip_exif()/i/1396858301.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1396858452.jpeg?f=thumbmini)

:strip_exif()/i/2001476135.png?f=thumbmini)

:fill(white):strip_exif()/i/2001089077.jpeg?f=thumbmini)

:strip_exif()/i/1396858687.png?f=thumbmini)

:fill(white):strip_exif()/i/2001130391.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000774075.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000639529.jpeg?f=thumbmini)

:strip_exif()/i/2001614987.png?f=thumbmini)

:strip_exif()/i/2001544519.png?f=thumbmini)

:strip_exif()/i/2001557197.png?f=thumbmini)

:strip_icc():strip_exif()/u/58498/crop639191f4db17e.jpg?f=community)

:strip_icc():strip_exif()/u/63553/crop5702a8827f86e_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/895/Arsenal_60.jpg?f=community)

:strip_icc():strip_exif()/u/5964/crop56503163e97a5.jpeg?f=community)

/u/207944/crop640ce0863a54b_cropped.png?f=community)

:strip_icc():strip_exif()/u/220842/crop584a90da6a595_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/25852/bowmore_18k.jpg?f=community)

:strip_exif()/u/65053/oranje.gif?f=community)

:strip_icc():strip_exif()/u/66239/images.jpg?f=community)

:strip_exif()/u/33316/crop55ace0072f4e9_cropped.gif?f=community)

:strip_icc():strip_exif()/u/340735/crop6448f8f93e3de.jpg?f=community)

/u/799965/crop57a058e143ac6.png?f=community)

/u/813315/crop5dc13f599c7bb_cropped.png?f=community)

/u/264646/crop5daf0e4f3f3a8_cropped.png?f=community)

:strip_icc():strip_exif()/u/12169/crop5f6b926faa837_cropped.jpeg?f=community)

:strip_exif()/u/49248/DPCkoeienUD.gif?f=community)

/u/238501/crop5e2f0f8a11c1f_cropped.png?f=community)

/u/33305/crop60893dfd18ede_cropped.png?f=community)

/u/107972/crop654b93d4421ae_cropped.png?f=community)

/u/217664/crop57a47149436c0_cropped.png?f=community)

:strip_icc():strip_exif()/u/882001/crop58973e18831a9_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/46486/RayBan.jpg?f=community)

:strip_icc():strip_exif()/u/56758/falconlogo.jpg?f=community)

:strip_icc():strip_exif()/u/323478/18785-pcb.jpg?f=community)

:strip_icc():strip_exif()/u/12156/crop5e00838980023_cropped.jpeg?f=community)

/u/596529/crop56f5074455c00_cropped.png?f=community)