The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Dan alleen als je alles in Docker containers draait.Freee!! schreef op vrijdag 11 juni 2021 @ 07:44:

[...]

Het laatste redmiddel is een aparte DHCP server op je RPi, werkt een stuk gemakkelijker als je meerdere RPi's met ieder een Pi-Hole (in Docker) hebt.

Waarom zou je anders een extra DHCP server opzetten als de pihole-FTL daemon dit al kan?

There are only 10 types of people in the world: those who understand binary, and those who don't

Omdat ik daarin de andere Pi-Hole niet als DNS server op kon geven.deHakkelaar schreef op vrijdag 11 juni 2021 @ 07:47:

[...]

Dan alleen als je alles in Docker containers draait.

Waarom zou je anders een extra DHCP server opzetten als de pihole-FTL daemon dit al kan?

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Dan moet je gaan truuken/hacken om te verwezenlijken wat je wilt.

There are only 10 types of people in the world: those who understand binary, and those who don't

deHakkelaar schreef op vrijdag 11 juni 2021 @ 08:03:

Tja die containers hebben vaak beperkingen als je iets wilt configureren waar geen rekening mee is gehouden.

Dan moet je gaan truuken/hacken om te verwezenlijken wat je wilt.

Het grote probleem (voor mij) was, dat de DHCP functionaliteit van de router (Experiabox) niet meer werkte. En ik kreeg dat niet voor twee Pi-Holes werkend met de Pi-Hole-FTL daemon, dus vlot even een DHCP server opgezet.

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

of zoals ik heb gedaan: 8.8.8.8 en 8.8.4.4 blokkeren in de firewall van mijn router.deHakkelaar schreef op vrijdag 11 juni 2021 @ 07:22:

@Eraser127 , tja ik zei de oplossing is simpel.

Maar de weg ernaar toe is dat vaak niet

Probeer 0.0.0.0.

Of een ongebruikt IP welke nog wel in je LAN subnet zit maar buiten de DHCP scope.

Voor de clients maakt het weinig uit ofdat die 2e DNS niet werkt.

Maar bent dan wel af van die 8.8.8.8.

Als laatste redmiddel Pi-hole als DHCP server.

Ow dat screenshotje is toch wel van de router DHCP server sectie toch?

En niet van de WAN/Internet DNS settings?

producten zoals Chromecast, TV's en telefoons die anders stiekem deze DNSen gebruiken werken dan gewoon nog prima en houden zich dan ineens wel aan de PI-hole DNS

Mijn suggesties zijn eerst zonder extra poes pas maar met de middelen die je al hebt.Leipo schreef op vrijdag 11 juni 2021 @ 08:29:

[...]

of zoals ik heb gedaan: 8.8.8.8 en 8.8.4.4 blokkeren in de firewall van mijn router.

producten zoals Chromecast, TV's en telefoons die anders stiekem deze DNSen gebruiken werken dan gewoon nog prima en houden zich dan ineens wel aan de PI-hole DNS

Niet iedereen heeft een firewall of een Docker host.

Maar jouw oplossing werkt ook prima.

There are only 10 types of people in the world: those who understand binary, and those who don't

- Maak een IP Alias aan op je Pi-Hole.Eraser127 schreef op donderdag 10 juni 2021 @ 18:57:

Ik kan in mijn Ziggo modem geen dns 2 invullen:

[Afbeelding]

Kan ook nog de RPi als DHCP server instellen natuurlijk.

- Knal deze in een config bestandje dat Pi-Hole laat weten om die ook te gebruiken.

- Vul dat IP in bij de Settings van je Router.

KLAAR!!!

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Ik ben ook op zoek naar zo'n oplossing maar kom er online niet helemaal uit. Draai Opnsense en losse rpi voor de pihole

Wat zou dit voor de stats betekenen?

Mijn firewall forward requests die niet naar het IP van de pihole gaan alsnog naar de pihole. Die komen dan als zijnde van de firewall terug in de stats. Hierdoor is niet altijd even duidelijk welke cliënt ongehoorzaam is. Het lijkt erop dat vooral Netflix requests buiten de deur stuurt wat opgelost zou zijn door een secondary DNS in te vullen.

Ik kan het natuurlijk ook zo laten, maar het zou een mooie finishing touch zijn

[ Voor 48% gewijzigd door heeten12 op 12-06-2021 08:14 ]

Oppassen met IP aliases in het zelfde subnet!heeten12 schreef op zaterdag 12 juni 2021 @ 08:11:

Zou je die stappen nog verder uit kunnen leggen?

Ik ben ook op zoek naar zo'n oplossing maar kom er online niet helemaal uit. Draai Opnsense en losse rpi voor de pihole

Wat zou dit voor de stats betekenen?

Mijn firewall forward requests die niet naar het IP van de pihole gaan alsnog naar de pihole. Die komen dan als zijnde van de firewall terug in de stats. Hierdoor is niet altijd even duidelijk welke cliënt ongehoorzaam is. Het lijkt erop dat vooral Netflix requests buiten de deur stuurt wat opgelost zou zijn door een secondary DNS in te vullen.

Ik kan het natuurlijk ook zo laten, maar het zou een mooie finishing touch zijn

Dat gaat geloof ik mis met routing en ARP.

Een packet kan dan de deur uit gaan over interface 1 en het antwoord terug komen via de andere interface 2 terwijl je proces/sessie nog zit te wachten op een antwoord op interface 1.

Ik kon even niet een definitief antwoord vinden maar check antwoorden gegeven op onderstaande link:

https://serverfault.com/q...e-subnet-on-the-same-host

Als je het toch wilt proberen:

pi@ph5b:~ $ ip -br link lo UNKNOWN 00:00:00:00:00:00 <LOOPBACK,UP,LOWER_UP> eth0 UP b8:27:eb:xx:xx:xx <BROADCAST,MULTICAST,UP,LOWER_UP>

pi@ph5b:~ $ ip -br -4 address lo UNKNOWN 127.0.0.1/8 eth0 UP 10.0.0.4/24

pi@ph5b:~ $ ip -br -4 route default via 10.0.0.1 dev eth0 src 10.0.0.4 metric 202 10.0.0.0/24 dev eth0 proto dhcp scope link src 10.0.0.4 metric 202

pi@ph5b:~ $ sudo nano /etc/network/interfaces.d/alias-ip-interface auto eth0.0 iface eth0.0 inet manual

pi@ph5b:~ $ sudo service networking restart pi@ph5b:~ $

pi@ph5b:~ $ ip -br link lo UNKNOWN 00:00:00:00:00:00 <LOOPBACK,UP,LOWER_UP> eth0 UP b8:27:eb:xx:xx:9f <BROADCAST,MULTICAST,UP,LOWER_UP> eth0.0@eth0 UP b8:27:eb:xx:xx:9f <BROADCAST,MULTICAST,UP,LOWER_UP>

pi@ph5b:~ $ sudo nano /etc/dhcpcd.conf [..] interface eth0 static ip_address=10.0.0.4/24 static routers=10.0.0.1 static domain_name=home.dehakkelaar.nl static domain_name_servers=10.0.0.1 interface eth0.0 static ip_address=10.0.0.6/24

pi@ph5b:~ $ sudo service dhcpcd restart pi@ph5b:~ $

pi@ph5b:~ $ ip -br -4 address lo UNKNOWN 127.0.0.1/8 eth0 UP 10.0.0.4/24 eth0.0@eth0 UP 10.0.0.6/24

pi@ph5b:~ $ ip -br -4 route default via 10.0.0.1 dev eth0 src 10.0.0.4 metric 202 10.0.0.0/24 dev eth0 proto dhcp scope link src 10.0.0.4 metric 202 10.0.0.0/24 dev eth0.0 proto dhcp scope link src 10.0.0.6 metric 203

En configureer Pi-hole zodat hij op alle interfaces luistert:

pi@ph5b:~ $ pihole -a -i all [i] Listening on all interfaces, permitting all origins. Please use a firewall! [✓] Restarting DNS server

EDIT: Bovenstaande is voor Raspbian/Pi-OS/Debian met dhcpcd network manager!!!

There are only 10 types of people in the world: those who understand binary, and those who don't

Hmm, je haalt hier nogal zaken door elkaar. Ben ik eerlijk gezegd niet van je gewenddeHakkelaar schreef op zaterdag 12 juni 2021 @ 10:15:

[...]

Oppassen met IP aliases in het zelfde subnet!

Dat gaat geloof ik mis met routing en ARP.

Een packet kan dan de deur uit gaan over interface 1 en het antwoord terug komen via de andere interface 2 terwijl je proces/sessie nog zit te wachten op een antwoord op interface 1.

Ik kon even niet een definitief antwoord vinden maar check antwoorden gegeven op onderstaande link:

https://serverfault.com/q...e-subnet-on-the-same-host

Als je het toch wilt proberen:

pi@ph5b:~ $ ip -br link lo UNKNOWN 00:00:00:00:00:00 <LOOPBACK,UP,LOWER_UP> eth0 UP b8:27:eb:xx:xx:xx <BROADCAST,MULTICAST,UP,LOWER_UP>

pi@ph5b:~ $ ip -br -4 address lo UNKNOWN 127.0.0.1/8 eth0 UP 10.0.0.4/24

pi@ph5b:~ $ ip -br -4 route default via 10.0.0.1 dev eth0 src 10.0.0.4 metric 202 10.0.0.0/24 dev eth0 proto dhcp scope link src 10.0.0.4 metric 202

pi@ph5b:~ $ sudo nano /etc/network/interfaces.d/alias-ip-interface auto eth0.0 iface eth0.0 inet manual

pi@ph5b:~ $ sudo service networking restart pi@ph5b:~ $

pi@ph5b:~ $ ip -br link lo UNKNOWN 00:00:00:00:00:00 <LOOPBACK,UP,LOWER_UP> eth0 UP b8:27:eb:xx:xx:9f <BROADCAST,MULTICAST,UP,LOWER_UP> eth0.0@eth0 UP b8:27:eb:xx:xx:9f <BROADCAST,MULTICAST,UP,LOWER_UP>

pi@ph5b:~ $ sudo nano /etc/dhcpcd.conf [..] interface eth0 static ip_address=10.0.0.4/24 static routers=10.0.0.1 static domain_name=home.dehakkelaar.nl static domain_name_servers=10.0.0.1 interface eth0.0 static ip_address=10.0.0.6/24

pi@ph5b:~ $ sudo service dhcpcd restart pi@ph5b:~ $

pi@ph5b:~ $ ip -br -4 address lo UNKNOWN 127.0.0.1/8 eth0 UP 10.0.0.4/24 eth0.0@eth0 UP 10.0.0.6/24

pi@ph5b:~ $ ip -br -4 route default via 10.0.0.1 dev eth0 src 10.0.0.4 metric 202 10.0.0.0/24 dev eth0 proto dhcp scope link src 10.0.0.4 metric 202 10.0.0.0/24 dev eth0.0 proto dhcp scope link src 10.0.0.6 metric 203

En configureer Pi-hole zodat hij op alle interfaces luistert:

pi@ph5b:~ $ pihole -a -i all [i] Listening on all interfaces, permitting all origins. Please use a firewall! [✓] Restarting DNS server

Het artikel gaat over een fysieke interfaces en vervolgens spring je in je verhaal over op een alias op dezelfde fysieke interface? Een alias op dezelfde fysieke interface is nooit een issue. Heb dat nog nooit mogen ervaren.

Verder zijn punt interfaces normaal gesproken bedoelt voor vlan-interfaces en behoor je alias met een : aan te maken. Verder is je voorbeeld om als het ware een extra INTERFACE aan te maken wel een issue, maar die zou dan ook een eigen mac-adres moeten hebben om het netjes te maken. (mac-vlan)

Ik waarschuw alleen maar mocht het mis gaan.

"eth0:0" werkt niet meer zoals vroeger.

Tegenwoordig is dat "eth0.0"

There are only 10 types of people in the world: those who understand binary, and those who don't

Vaag, ik heb hier nog gewoon alias en vrrp-vip's draaien met debian 10 en : er in. Misschien heb ik iets gemist.deHakkelaar schreef op zaterdag 12 juni 2021 @ 11:05:

@ed1703 , ja ik ben niet zeker in deze zaak.

Ik waarschuw alleen maar mocht het mis gaan.

"eth0:0" werkt niet meer zoals vroeger.

Tegenwoordig is dat "eth0.0"

There are only 10 types of people in the world: those who understand binary, and those who don't

Dus de client verstuurt een packet naar IP 2 maar krijgt een antwoord van IP 1.

Waardoor de sessie op de client blijft wachten op een antwoord van IP 2.

Klinkt dat plausibel?

pi@ph5b:~ $ ip -br -4 route default via 10.0.0.1 dev eth0 src 10.0.0.4 metric 202 10.0.0.0/24 dev eth0 proto dhcp scope link src 10.0.0.4 metric 202 10.0.0.0/24 dev eth0.0 proto dhcp scope link src 10.0.0.6 metric 203

EDIT: Ik geloof dus dat antwoord 4 (het tweede 4 antwoord) van toepassing is:

https://serverfault.com/q...e-subnet-on-the-same-host

[ Voor 38% gewijzigd door deHakkelaar op 12-06-2021 12:27 . Reden: routes toegevoegt ]

There are only 10 types of people in the world: those who understand binary, and those who don't

Ja, dat klinkt het ja, maar dat is niet zo..deHakkelaar schreef op zaterdag 12 juni 2021 @ 11:35:

@ed1703 , ik denk wat er mis kan gaan is dat als aan packet binnen komt op het tweede IP, dat dan volgens de routing tabel (metrics) een antwoord via het eerste IP de deur uit gaat.

Dus de client verstuurt een packet naar IP 2 maar krijgt een antwoord van IP 1.

Waardoor de sessie op de client blijft wachten op een antwoord van IP 2.

Klinkt dat plausibel?

pi@ph5b:~ $ ip -br -4 route default via 10.0.0.1 dev eth0 src 10.0.0.4 metric 202 10.0.0.0/24 dev eth0 proto dhcp scope link src 10.0.0.4 metric 202 10.0.0.0/24 dev eth0.0 proto dhcp scope link src 10.0.0.6 metric 203

Er horen namelijk met een alias helemaal geen meerdere interfaces te zien zijn op een ip route.

Dat is bij jou wel zo en dan is het gelijk geen alias meer, maar iets van een vlan-interface.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

| ping IP 10.0.3.1 > 10.0.2.23: ICMP echo request, id 824, seq 41, length 64 IP 10.0.2.23 > 10.0.3.1: ICMP echo reply, id 824, seq 41, length 64 IP 10.0.3.1 > 10.0.2.23: ICMP echo request, id 824, seq 42, length 64 IP 10.0.2.23 > 10.0.3.1: ICMP echo reply, id 824, seq 42, length 64 IP 10.0.3.1 > 10.0.2.23: ICMP echo request, id 824, seq 43, length 64 IP 10.0.2.23 > 10.0.3.1: ICMP echo reply, id 824, seq 43, length 64 ip -4 a inet 10.0.2.20/24 brd 10.0.2.255 scope global eth0 inet 10.0.2.23/24 brd 10.0.2.255 scope global secondary eth0:23 ip -4 r default via 10.0.2.254 dev eth0 onlink 10.0.2.0/24 dev eth0 proto kernel scope link src 10.0.2.20 tcpdump port 443 -n IP 10.0.3.1.64074 > 10.0.2.23.443: IP 10.0.2.23.443 > 10.0.3.1.64074: |

Het is zeer zeker niet de bedoeling een . interface aan te maken als alias volgens de documentatie van debian.

Hoe dhcpcd daar mee omgaat weet ik overigens niet.

https://wiki.debian.org/N...ddresses_on_one_Interface

Legacy Method:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| auto eth0

allow-hotplug eth0

iface eth0 inet static

address 192.168.1.42/24

gateway 192.168.1.1

auto eth0:0

allow-hotplug eth0:0

iface eth0:0 inet static

address 192.168.1.43/24

auto eth0:1

allow-hotplug eth0:1

iface eth0:1 inet static

address 192.168.1.44/24 |

Nieuwe methode:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| auto eth0

allow-hotplug eth0

iface eth0 inet static

address 192.168.1.42/24

gateway 192.168.1.1

iface eth0 inet static

address 192.168.1.43/24

iface eth0 inet static

address 192.168.1.44/24

# adding IP addresses from different subnets is also possible

iface eth0 inet static

address 10.10.10.14/24 |

Alles bestemd voor 10.0.2.0/24 wordt verzonden vanaf 10.0.2.20 en niet vanuit 10.0.2.23.

Die nieuwe iproute2 methode in de interfaces file heb ik nog niet geprobeerd.

Geen idee ook hoe je dan met dhcpcd de meerdere IP addressen toewijst dan (zonder de IP's toe te kennen in de interfaces file).

Dat kan mooi iemand anders uitzoeken die hier mee aan de slag wil

There are only 10 types of people in the world: those who understand binary, and those who don't

Als ik het zo inschat, zitten er nog behoorlijk wat haken en ogen aan. Als het zo is dat de cliënt inderdaad maar gewoon blijft wachten omdat het antwoord niet van het verwachte ip-adres komt dan kan ik het makkelijker oplossen.

1. Secondary DNS een IP uit zelfde subnet pihole invullen die buiten gebruik is en buiten dhcp range

2. Resultaat is hetzelfde namelijk wachten op antwoord

3. Dat ongebruikte IP toevoegen aan de firewall regel die alle DNS requests forward behalve aan de pihole of het loze secondary DNS adres

Nee, dat is niet zo. Het MAC van .20 en .23 zijn ook gelijk, zie verder mijn tcpdump. Je aanname klopt niet. Het komt wel degelijk terug vanaf.23. Anders zou wat jij zegt nooit werken, want er komt dan geen antwoord terug. Het hangt er vanaf of het device met .20 het verkeer begint of de client vanaf een ander subnet, dat werkt namelijk feilloos. Wel is het zo dat er nooit verkeer opgestart kan worden vanaf een alias, maar dat is ook niet het doel van een alias.deHakkelaar schreef op zaterdag 12 juni 2021 @ 12:43:

@ed1703 , Maar jij hebt dan toch het zelfde euvel als het SRC IP 10.0.2.20 is in de routing table.

Alles bestemd voor 10.0.2.0/24 wordt verzonden vanaf 10.0.2.20 en niet vanuit 10.0.2.23.

Een alias is bijvoorbeeld handig voor het aanbrengen van ip-scheiding qua services, iedere service z'n eigen IP. Maak je vanuit dat device gebruik van weer services op een ander device, dan ben je inderdaad afhankelijk van 1 IP-adres, in dit geval .20.

Wil je wel gaan scheiden, dan is een vlan misschien wat beter, dan kan je het eea sturen met static ip routes en metrics.

[ Voor 6% gewijzigd door ed1703 op 12-06-2021 13:03 ]

Deze heeft voor mij echt totaal geen toegevoegde waarde en geeft alleen maar problemen als je wilt bridgen of voor alias IP's etc.

ifupdown en iproute2 is meer dan voldoende.

Ik ga nog ff wat testen.

[ Voor 12% gewijzigd door deHakkelaar op 12-06-2021 13:05 ]

There are only 10 types of people in the world: those who understand binary, and those who don't

pi@ph5b:~ $ sudo tcpdump icmp 13:09:51.895139 IP 10.0.0.9 > 10.0.0.4: ICMP echo request, id 9359, seq 1, length 64 13:09:51.896135 IP 10.0.0.4 > 10.0.0.9: ICMP echo reply, id 9359, seq 1, length 64 13:10:16.760886 IP 10.0.0.9 > 10.0.0.6: ICMP echo request, id 9361, seq 1, length 64 13:10:16.761067 IP 10.0.0.6 > 10.0.0.9: ICMP echo reply, id 9361, seq 1, length 64

As usual, assumption is the mother of all fuckups

There are only 10 types of people in the world: those who understand binary, and those who don't

Ik ook, maar het is helaas niet anders onder RaspBian/Raspberry Pi OS/whatever it's name is...deHakkelaar schreef op zaterdag 12 juni 2021 @ 13:05:

ik word zo moe van die dhcpcd.

Eigenlijk gewoon de Legacy methode uit : ed1703 in "[Pi-Hole] Ervaringen & discussie"heeten12 schreef op zaterdag 12 juni 2021 @ 08:11:

Zou je die stappen nog verder uit kunnen leggen?

Maar dan op de Raspberry Pi draaiende Debian variant zijn manier

Verder dus ook even /etc/pihole/mijn.config aanmaken met daarin :

1

| interface=eth0:0 |

Zo effe snel uit het blote hoofd...

Maar blijkbaar gaat het aanmaken van een Alias IP tegenwoordig anders

Zal eens over een tijdje een Test VM aanslingeren om wat bij te leren : Nu te mooi weer voor!

Heeft OPNsense net als pfSense pfBlockerNG voor Pi-Hole achtige doeleindenDraai Opnsense en losse rpi voor de pihole

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Thanks!nero355 schreef op zaterdag 12 juni 2021 @ 15:56:

[...]

Ik ook, maar het is helaas niet anders onder RaspBian/Raspberry Pi OS/whatever it's name is...

[...]

Eigenlijk gewoon de Legacy methode uit : ed1703 in "[Pi-Hole] Ervaringen & discussie"

........

Maar blijkbaar gaat het aanmaken van een Alias IP tegenwoordig anders

Zal eens over een tijdje een Test VM aanslingeren om wat bij te leren : Nu te mooi weer voor!

[...]

Heeft OPNsense net als pfSense pfBlockerNG voor Pi-Hole achtige doeleinden

Wat betreft Opnsense, zijn er twee opties:

Community plugin van Adguard Home, op zich een mooi alternatief maar ben al helemaal ingesteld op Pihole. Hiermee zou ik wel een apparaat minder draaiende hebben

Tweede optie is een soort pfblocker achtige constructie maar iets minder gebruiksvriendelijk en je hebt niet zo'n handige interface als op de pihole

Je kunt als je wilt die ongewenste elementen eraf knikkeren:nero355 schreef op zaterdag 12 juni 2021 @ 15:56:

[...]

Ik ook, maar het is helaas niet anders onder RaspBian/Raspberry Pi OS/whatever it's name is...

[...]

pi@ph5b:~ $ lsb_release -a No LSB modules are available. Distributor ID: Raspbian Description: Raspbian GNU/Linux 10 (buster) Release: 10 Codename: buster

pi@ph5b:~ $ apt policy dhcpcd5 openresolv resolvconf ifupdown iproute2

dhcpcd5:

Installed: 1:8.1.2-1+rpt1

Candidate: 1:8.1.2-1+rpt1

Version table:

*** 1:8.1.2-1+rpt1 500

500 http://archive.raspberrypi.org/debian buster/main armhf Packages

100 /var/lib/dpkg/status

7.1.0-2 500

500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages

openresolv:

Installed: 3.8.0-1

Candidate: 3.8.0-1

Version table:

*** 3.8.0-1 500

500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages

100 /var/lib/dpkg/status

resolvconf:

Installed: (none)

Candidate: 1.79

Version table:

1.79 500

500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages

ifupdown:

Installed: 0.8.35

Candidate: 0.8.35

Version table:

*** 0.8.35 500

500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages

100 /var/lib/dpkg/status

iproute2:

Installed: 4.20.0-2+deb10u1

Candidate: 4.20.0-2+deb10u1

Version table:

*** 4.20.0-2+deb10u1 500

500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages

100 /var/lib/dpkg/statuspi@ph5b:~ $ sudo nano /etc/network/interfaces.d/interface-eth0

auto eth0

allow-hotplug eth0

iface eth0 inet static

address 10.0.0.4/24

gateway 10.0.0.1

dns-nameservers 10.0.0.1pi@ph5b:~ $ sudo apt purge dhcpcd5 openresolv [..] Purging configuration files for openresolv (3.8.0-1) ...

pi@ph5b:~ $ sudo apt install resolvconf [..] Processing triggers for resolvconf (1.79) ...

pi@ph5b:~ $ sudo reboot pi@ph5b:~ $

pi@ph5b:~ $ apt policy dhcpcd5 openresolv

dhcpcd5:

Installed: (none)

Candidate: 1:8.1.2-1+rpt1

Version table:

1:8.1.2-1+rpt1 500

500 http://archive.raspberrypi.org/debian buster/main armhf Packages

7.1.0-2 500

500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages

openresolv:

Installed: (none)

Candidate: 3.8.0-1

Version table:

3.8.0-1 500

500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packagespi@ph5b:~ $ ip -br -4 a lo UNKNOWN 127.0.0.1/8 eth0 UP 10.0.0.4/24

pi@ph5b:~ $ ip -br -4 r default via 10.0.0.1 dev eth0 onlink 10.0.0.0/24 dev eth0 proto kernel scope link src 10.0.0.4

pi@ph5b:~ $ cat /etc/resolv.conf # Dynamic resolv.conf(5) file for glibc resolver(3) generated by resolvconf(8) # DO NOT EDIT THIS FILE BY HAND -- YOUR CHANGES WILL BE OVERWRITTEN nameserver 10.0.0.1

[ Voor 8% gewijzigd door deHakkelaar op 13-06-2021 15:31 ]

There are only 10 types of people in the world: those who understand binary, and those who don't

EDIT: Plus ik begrijp ook niet dat openresolv je systeem benaderd/behandeld alsof het een client zou zijn ipv een een server.

[ Voor 36% gewijzigd door deHakkelaar op 13-06-2021 16:01 ]

There are only 10 types of people in the world: those who understand binary, and those who don't

Jarenlang zo uit het blote hoofd Bonding setups zitten bouwen voor klanten dus ik moet er inderdaad niet aan denken om dat via dhcpcd.conf te moeten doen!deHakkelaar schreef op zondag 13 juni 2021 @ 15:56:

@nero355 , als je gaat bridgen, bonding, alias IP's etc is het wat makkelijker te verwezenlijken dan met dhcpcd5 idd.

Iets anders waar je trouwens ook niet blij van wordt : Ubuntu en hun NetPlan!

Gelukkig is dat ook te slopen!

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Niet met Pi-hole.der antoon schreef op zaterdag 19 juni 2021 @ 10:13:

Is er een mogelijkheid om standaard al het http verkeer te blokkeren? Ik zie het niet staan in de instellingen en ook zoeken op het www heeft geen antwoord opgeleverd.

Het enige wat Pi-hole doet is DNS verzoekjes verwerken (naam naar IP adres).

Als een client éénmaal een DNS antwoord heeft ontvangen van PH, is PH verder niet meer betrokken bij bv. het tot stand brengen van een HTTP of HTTPS verbinding (dat doet de client allemaal zelf).

Sterker nog, als een DNS antwoord nog in cache staat op de client, is Pi-hole helemaal niet meer betrokken.

Er zijn wel mogelijkheden om te verwezenlijken wat jij wilt, bv. met een firewall, maar dat is hier een beetje off-topic.

[ Voor 3% gewijzigd door deHakkelaar op 19-06-2021 19:57 ]

There are only 10 types of people in the world: those who understand binary, and those who don't

Oder antoon schreef op zondag 20 juni 2021 @ 00:14:

Maar waarom zie ik dan dat hij twee keer het verzoek krijgt om naar een zelfde site te zoeken? (1 x http en 1 x https)

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

https://www.reddit.com/r/...s/l5ocyi/query_type_https

Het is een qeury type voor gebruikt door Apple

Edit: Een oplossing heb ik verder niet voor je

[ Voor 11% gewijzigd door heeten12 op 20-06-2021 10:24 ]

Nope, zoals gezegd A en https.Church of Noise schreef op zondag 20 juni 2021 @ 09:46:

Bedoel je 1x A en 1x AAAA?

https://blog.cloudflare.c...p-3-negotiation-with-dns/

https://datatracker.ietf....-ietf-dnsop-svcb-https-01

Aangezien deze records ook een beetje de eigenschappen hebben van SRV records, zal denk ik Pi-hole ook deze nieuwe record type moeten gaan diep scannen zoals ze nu al doen voor CNAME records.

Anders lekt er nog van alles door via die HTTPS records die dus kunnen doorverwijzen naar een net als een alias.

EDIT: Mijn persoonlijke mening, ze hadden beter een andere naam kunnen kiezen om verwarring met het HTTPS protocol te vermijden.

[ Voor 13% gewijzigd door deHakkelaar op 21-06-2021 02:17 ]

There are only 10 types of people in the world: those who understand binary, and those who don't

der antoon schreef op zaterdag 19 juni 2021 @ 10:13:

Is er een mogelijkheid om standaard al het http verkeer te blokkeren? Ik zie het niet staan in de instellingen en ook zoeken op het www heeft geen antwoord opgeleverd.

zoals hier reeds besproken zou dit moeten lukken met een regex blacklist .*;querytype=HTTPSder antoon schreef op zondag 20 juni 2021 @ 09:44:

Sorry mijn fout: je ziet 1 xA en 1 x https. Ergens heb ik in mijn brein A vertaald naar http. Dit terwijl dit ip4 verkeer is. 😬

pihole-FTL lijkt dit te accepteren (geen foutmeldigen in web en / of log), niet getest wegens geen apple...

edit

MAC gebruiker op bezoek gehad, dit lijkt te werken, big sur update geinstaleerd, zonder problemen

:fill(white):strip_exif()/f/image/ERG1kk99IFKStfVGrDr2U83K.png?f=user_large)

de additional info wijst naar het id van de regex

/f/image/WO5d5nJvVDCou2qJBrgMmdGE.png?f=fotoalbum_large)

/edit

[ Voor 30% gewijzigd door jpgview op 26-06-2021 11:27 . Reden: mac client ]

Dit heb ik blacklisted vanuit de logs, de Kijk app (Webos TV) werkt nu zonder ads.Downstar2 schreef op maandag 26 april 2021 @ 23:40:

Meer mensen die last hebben van reclames in de kijk app (terug kijken van SBS content etc.) Sinds enkele dagen?

Tot nu toe nooit geen problemen gehad met advertenties, die skipte hij altijd.

In querylogs kom ik niks tegen anders dan

freewheel-nl.prd.talpatvcdn.nl

vod-nl.prd.talpatvcdn.nl

Dat lijken de benodigdheden voor de content zelf. Is Talpa ook zijn eigen reclames op de zelfde servers als content aan het hosten om de blokkering tegen te gaan ofzo?

1

2

3

4

| ovp-images-prod-v1.s3-eu-west-1.amazonaws.com freewheel-direct-nl.prd.talpatvcdn.nl 7b935.v.fwmrm.net freewheel-nl.prd.talpatvcdn.nl |

1

| [a-z]{15}\.(ru|su|cn)$ |

@Cyb maakte 'm nog net wat mooier:jpgview schreef op vrijdag 25 juni 2021 @ 20:26:

lees dit tweakers artikel (Flubot-malware), lijsten toevoegen lijkt me niet nodig, de door @Frost_Azimov voorgestelde regex lijkt mij, gebaseerd op de github lijsten, voldoende

code:

[a-z]{15}\.(ru|su|cn)$

1

| ^[a-z]{15}\.(ru|su|cn)$ |

een regex is toch efficienter hoorWebgnome schreef op vrijdag 25 juni 2021 @ 20:42:

Heb er maar meteen een blocklist van gemaakt voor de mensen die dat liever hebben: https://raw.githubusercon...main/flubot_blocklist.txt

Die ga ik effe erin gooien! Thnx!Webgnome schreef op vrijdag 25 juni 2021 @ 20:42:

Heb er maar meteen een blocklist van gemaakt voor de mensen die dat liever hebben: https://raw.githubusercon...main/flubot_blocklist.txt

Als je de reacties op de frontpage leest dan zal je zien dat die RegEx dus ALLES blokkeert wat op die TLD's eindigt en IMHO is dat niet altijd even handig...

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Verwijderd

Vind er geen onderhoud plaats dan is regEX de beste oplossing. Ik zou zelf voor regEX gaan omdat het hier een "shoot and forget" oplossing is.

Dank!Webgnome schreef op vrijdag 25 juni 2021 @ 20:42:

Heb er maar meteen een blocklist van gemaakt voor de mensen die dat liever hebben: https://raw.githubusercon...main/flubot_blocklist.txt

Het zou mooi zijn als NCSC en andere beveiligingsorganisties zelf lijsten zouden gaan bijhouden van alle malware die ze tegen komen.

Asustor AS6704T (32GB, 4x16TB MG08), OpenWrt (3x GL.iNet Flint 2 MT6000), Lyrion Media Server, Odroid H2/N2+/C4/C2, DS918+ (4x8TB WD RED)

Heb de huidige 12 lijsten van source ingeladen:

pi@ph5b:~ $ sqlite3 /etc/pihole/gravity.db 'SELECT address FROM adlist' [..] https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1136_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1136_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1642_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1642_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1813_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1813_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1905_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1905_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1945_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1945_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_2931_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_2931_202107.txt

En is idd afwachten of er nog updates volgen.

Fijn dat er steeds meer van dit soort lijsten hapklaar gepubliceerd worden.

There are only 10 types of people in the world: those who understand binary, and those who don't

Nu nog een optie dat er een waarschuwing volgt als een lijst langer dan een maand geen updates heeft gekregen.deHakkelaar schreef op zaterdag 26 juni 2021 @ 13:33:

Fijn dat er steeds meer van dit soort lijsten hapklaar gepubliceerd worden.

Hmmm dat wordt lastig met alleen de huidige date_modified en date_updated velden die alleen (mogelijk) veranderen als cron op zondag een gravity pull doet:ed1703 schreef op zaterdag 26 juni 2021 @ 13:42:

[...]

Nu nog een optie dat er een waarschuwing volgt als een lijst langer dan een maand geen updates heeft gekregen.

pi@ph5b:~ $ pihole-FTL /etc/pihole/gravity.db --header --column 'SELECT date_modified,date_updated,address FROM adlist' date_modified date_updated address ------------- ------------ --------------------------------------------------------------------- 1620294609 1624705859 https://raw.githubusercontent.com/StevenBlack/hosts/master/hosts 1620295402 1620296164 https://dehakkelaar.nl/lists/cryptojacking_campaign.list.txt 1620295419 1621132049 https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/list.txt 1620295431 1620296196 https://blocklist.cyberthreatcoalition.org/vetted/domain.txt 1624707576 1624709474 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1136_202106.txt 1624707580 1624709477 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1136_202107.txt 1624707583 1624709479 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1642_202106.txt 1624707585 1624709482 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1642_202107.txt 1624707588 1624709485 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1813_202106.txt 1624707591 1624709487 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1813_202107.txt 1624707593 1624709490 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1905_202106.txt 1624707595 1624709493 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1905_202107.txt 1624707597 1624709496 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1945_202106.txt 1624707599 1624709498 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1945_202107.txt 1624707602 1624709501 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_2931_202106.txt 1624707604 1624709504 https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_2931_202107.txt

EDIT: Met wat cron magie is alles mogelijk

EDIT2: Ik had natuurlijk pihole-FTL moeten gebruiken ipv sqlite3

[ Voor 16% gewijzigd door deHakkelaar op 26-06-2021 15:07 ]

There are only 10 types of people in the world: those who understand binary, and those who don't

Omschrijving :deHakkelaar schreef op zaterdag 26 juni 2021 @ 13:33:

Ik wil niet alles met 15 karakters en TLD's ru|su|cn afschieten.

Heb de huidige 12 lijsten van source ingeladen:

pi@ph5b:~ $ sqlite3 /etc/pihole/gravity.db 'SELECT address FROM adlist' [..] https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1136_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1136_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1642_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1642_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1813_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1813_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1905_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1905_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1945_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1945_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_2931_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_2931_202107.txt

En is idd afwachten of er nog updates volgen.

Fijn dat er steeds meer van dit soort lijsten hapklaar gepubliceerd worden.

1

| Zie : https://gathering.tweakers.net/forum/list_message/67837238#67837238 |

toegevoegd

Inhoud :

1

| https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1136_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1136_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1642_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1642_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1813_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1813_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1905_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1905_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1945_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_1945_202107.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_2931_202106.txt https://github.com/NCSC-NL/flubot/raw/main/dga/flubot_2931_202107.txt |

/EDIT : Laat maar... spatie i.p.v. komma als scheiding tussen de lines... w00psie!

Done...

[ Voor 57% gewijzigd door nero355 op 27-06-2021 00:55 ]

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Software zelf heeft geen hardcoded DNS servers geconfigureerd (dit is nog niet bewezen).

Software kijkt eerst welke DNS server(s) is/zijn geconfigureerd in de OS settings.

En daarna vraagt de software de geconfigureerde DNS servers voor DNS resolutie.

Ik heb in al de jaren dat ik Pi-hole Discourse volg geenéén keer meegemaakt dat er "hardcoded" DNS servers worden toegepast.

Wat wel regelmatig voorkomt met Android is dat als DHCP alleen maar één DNS server adverteert, dat dan sommige Android clients automatisch een tweede DNS server invult van Google (vermoedelijk voor redundancy).

Ik moet nog een keer met onderstaande aan de slag:

https://github.com/pi-hole/pi-hole/pull/3846

EDIT: Met "software" bedoel ik "software die de OS DNS configuratie honoreerd"

[ Voor 5% gewijzigd door deHakkelaar op 30-06-2021 18:34 ]

There are only 10 types of people in the world: those who understand binary, and those who don't

https://www.howtogeek.com...ill-boost-privacy-online/

Of zoiets als "Secure DNS":

https://discourse.pi-hole.net/t/ads-showing-again/47845/7

Ik geloof dat One-plus apparaten ook het truukje doen beschreven in m'n vorige posting.

Als je dit wilt controleren, installeer dan de "Network Info" app en check DNS servers geconfigureerd voor WiFi.

There are only 10 types of people in the world: those who understand binary, and those who don't

Netflix app heeft hard coded 8.8.8.8 o.a in ziggo haar NEXT box.deHakkelaar schreef op woensdag 30 juni 2021 @ 14:46:

@Gunner , pas nou op met die uitspraken!

Software zelf heeft geen hardcoded DNS servers geconfigureerd (dit is nog niet bewezen).

Software kijkt eerst welke DNS server(s) is/zijn geconfigureerd in de OS settings.

En daarna vraagt de software de geconfigureerde DNS servers voor DNS resolutie.

Ik heb in al de jaren dat ik Pi-hole Discourse volg geenéén keer meegemaakt dat er "hardcoded" DNS servers worden toegepast.

Wat wel regelmatig voorkomt met Android is dat als DHCP alleen maar één DNS server adverteert, dat dan sommige Android clients automatisch een tweede DNS server invult van Google (vermoedelijk voor redundancy).

Ik moet nog een keer met onderstaande aan de slag:

https://github.com/pi-hole/pi-hole/pull/3846

Dat is inderdaad fucking irritant!deHakkelaar schreef op woensdag 30 juni 2021 @ 14:46:

Wat wel regelmatig voorkomt met Android is dat als DHCP alleen maar één DNS server adverteert, dat dan sommige Android clients automatisch een tweede DNS server invult van Google (vermoedelijk voor redundancy).

Mijn Router adverteert er maar liefst !! 4 !! en dat lijkt voorlopig prima te werken!Ik moet nog een keer met onderstaande aan de slag:

https://github.com/pi-hole/pi-hole/pull/3846

Enige maanden geleden wel iets nieuws meegemaakt :

- Er zou iemand langskomen om de meters in de meterkast te vervangen die met de stroom te maken hebben.

- Ik had alvast preventief mijn Raspberry Pi 3B uitgezet met daarop dus Pi-Hole en zo...

- De netwerkapparatuur bleef echter gewoon aan, want toch niet boeiend qua corruptie i.t.t. de Pi

Gevolg : De OnePlus telefoon in huis had er gewoon schijt aan en deed toch zijn eigen DNS gebruiken!

Dus zolang je DNS Server(s) up zijn is er niks aan de hand, maar als die down gaan zal je weer van ads genieten!

Google Chrome is sowieso een apart verhaal op welke telefoon/tablet/laptop/PC dan ook, want :Zmokkie schreef op woensdag 30 juni 2021 @ 09:16:

Google Chrome op mijn One Plus 8 Pro.

Het rare is dat Brave browser het wel blokkeert, maar dit zou met Chrome voor Android ook moeten lukken toch ?

- QUIC Protocol

- A-Sync DNS

- En tegenwoordig met een beetje pech waarschijnlijk iets van DNS over HTTPS als je niet uitkijkt!

Dus slinger eens chrome://flags aan en kijk wat je nog steeds kan slopen, want ik kan niet meer garanderen dat je alles terug zal vinden, omdat Google regelmatig opties laat verdwijnen en je het maar met de ellendige meegeleverde instellingen moet doen...

Gebruik ik niet, maar ik kan naast het al genoemde DNS verhaal wel wat bedenken :Zmokkie schreef op woensdag 30 juni 2021 @ 13:57:

Hoe zit het met advertenties binnen Facebook, voorafgaand aan een filmpje?

Als ik die open op mijn telefoon in de browser met Firefox krijg ik geen advertenties, maar als ik hem open in Facebook wel.

- Ingebouwde DNS over HTTPS

- Maakt gebruik van Android System Webview die voor zover ik weet in principe Google Chrome is, maar dan zonder ook maar enige normale manier om die in te stellen zoals jij dat wilt...

Kijk uit met die lijst, want die blokkeert een hoop dingen niet onder het mom "User friendly" zeg maar...Ik gebruik trouwens de standaard blocklist en https://dbl.oisd.nl

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Iets extra's blokkeren op een tijdstip, dat je uitkomt, is wel beter dan iets onmiddelijk moeten deblokkeren omdat SWMBO iets wil zien.nero355 schreef op woensdag 30 juni 2021 @ 16:29:

[...]

Kijk uit met die lijst, want die blokkeert een hoop dingen niet onder het mom "User friendly" zeg maar...

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Dan moet je d'r maar opvoeden of inruilen voor een beter model!Freee!! schreef op woensdag 30 juni 2021 @ 16:40:

Iets extra's blokkeren op een tijdstip, dat je uitkomt, is wel beter dan iets onmiddelijk moeten deblokkeren omdat SWMBO iets wil zien.

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Heb je al ééns geprobeerd hem twee of meer DNS IP's mee te geven?stormfly schreef op woensdag 30 juni 2021 @ 16:20:

Netflix app heeft hard coded 8.8.8.8 o.a in ziggo haar NEXT box.

Maarja het blijven apps die kunnen doen wat ze willen om advertenties & DRM te garanderen.

EDIT: Ik had misschien in mijn eerder post moeten zeggen "software die de OS DNS configuratie honoreerd".

Haken en ogen elke keer

[ Voor 17% gewijzigd door deHakkelaar op 30-06-2021 18:25 ]

There are only 10 types of people in the world: those who understand binary, and those who don't

Kan het mogelijk zijn dat ie was overgeschakeld naar de data verbinding ipv WiFi?nero355 schreef op woensdag 30 juni 2021 @ 16:29:

Gevolg : De OnePlus telefoon in huis had er gewoon schijt aan en deed toch zijn eigen DNS gebruiken!

There are only 10 types of people in the world: those who understand binary, and those who don't

Als het goed is niet...deHakkelaar schreef op woensdag 30 juni 2021 @ 18:39:

Kan het mogelijk zijn dat ie was overgeschakeld naar de data verbinding ipv WiFi?

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Ik heb de netwerk info app gebruikt en krijg bij dns 1 netjes mijn pihole ip adres en bij dns2 0.0.0.0Ik geloof dat One-plus apparaten ook het truukje doen beschreven in m'n vorige posting.

Als je dit wilt controleren, installeer dan de "Network Info" app en check DNS servers geconfigureerd voor WiFi.

Ik meld mij even hier omdat ik wat vreemde problemen ervaar met Pi-hole, na een nieuwe installatie.

Gisteren kwam ik erachter, dat het SD-kaartje in RPi kapot was. Dus nieuw kaartje en nieuwe installatie van Pi-Hole gedaan. Zelfde static IP-adres weer gebruikt. Dus in de router / switch niets verandert, DNS staat nog steeds op het IP-adres van de Pi.

Lijsten die ik altijd gebruik weer ingeladen, hosts namen in /etc/hosts weer aangepast zodat ik namen van de devices zie ipv ip-adressen, en gaan met die banaan. Dacht ik. Er zijn wat eigenaardigheden.

1. Apparaten in VLAN 3 gaan niet meer langs Pi-Hole.

Ik heb meerdere VLANs. Pi-hole zit in VLAN 2, 192.168.2.2. In de router staat ook de DNS van VLAN 3 op de Pi. VLAN 2 en 3 kunnen met elkaar communiceren. Voorheen zag ik dus de apparaten in beide VLAN's voorbij komen in Pi-Hole. Nu niet meer. Ik heb helemaal niets aan het netwerk / instellingen verandert. Alleen apparaten van VLAN 2 komen langs, apparaten van VLAN 3 niet meer. Waar zou dat aan kunnen liggen?

2. De tijd in admin pagina van Pi-hole loopt 2 uur achter op de werkelijke tijd.

Zoektocht leert dat iedereen zegt dat de tijd / tijdzone op de RPi niet goed staat, want die wordt door Pi-Hole overgenomen. Die staat dus wel goed. Ook mee zitten spelen door het op een ander tijdzone te zetten, maar er verandert niets in Pi-Hole (na een reboot). Iemand hier een oplossing voor?

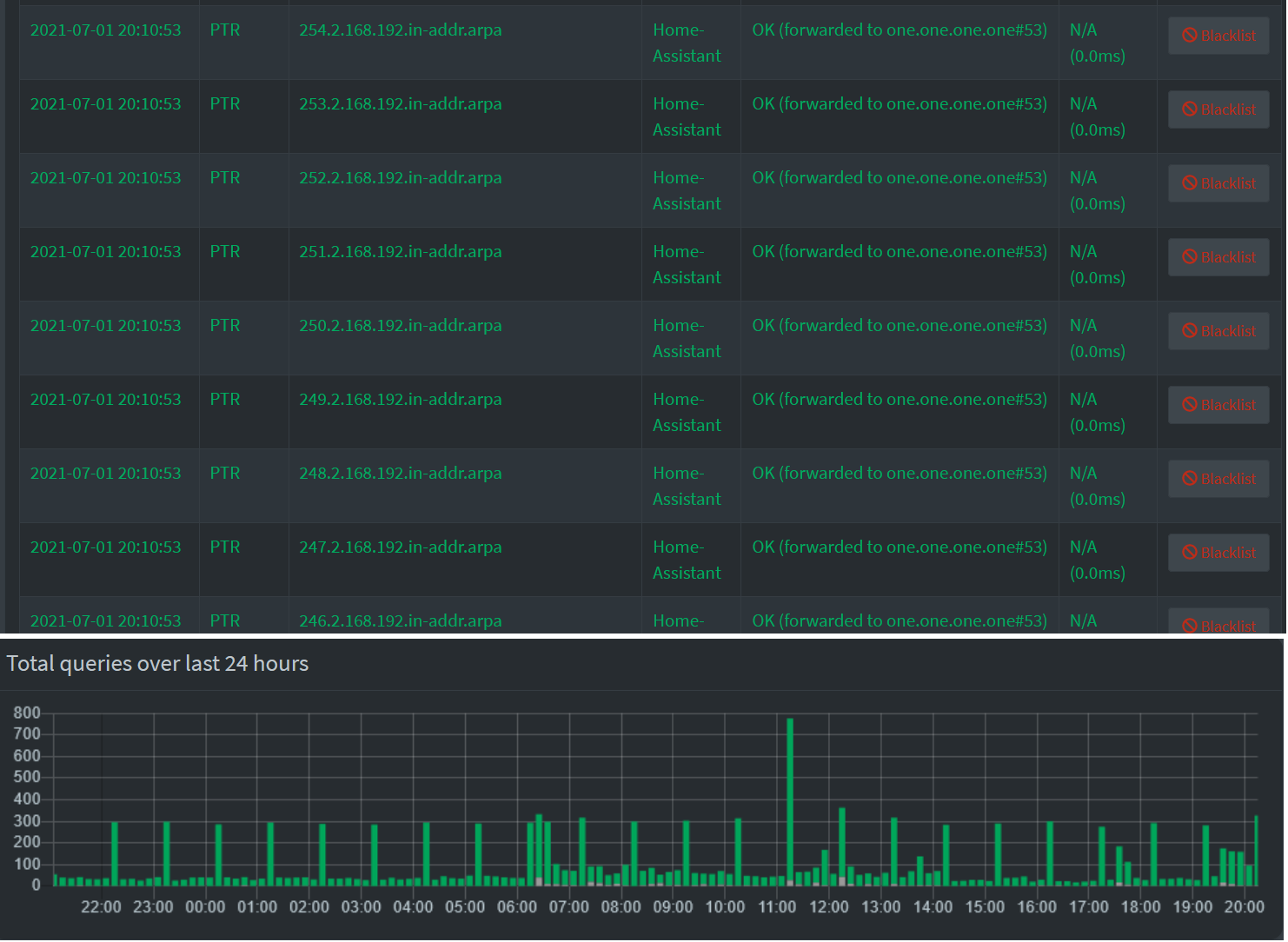

3. Home Assistant genereert ieder uur 254 PTR requests, in de vorm van .in-addr.arpa-adressen. Gaat dus ieder uur in een paar seconden tijd 1.2.168.192.in-addr.arpa t/m 254.2.168.192.in-addr.arpa langs. Met een piek op adres 5.2.168.192.in-addr.arpa (elke 2 minuten). Dat is het adres van Home Assistant (192.168.2.5) Waarom is dit? Voorheen had ik dat niet.

Voor de crash had ik hier geen last van. Ik heb al een repair gedaan van Pi-hole waarbij ik alles opnieuw heb ingesteld, maar hetzelfde gebeurt. Iemand een idee?

Grote Enphase topic • IQ Gateway uitlezen • PVOutput

PV 10,7kWp O/W • WP Panasonic KIT-WC07K3E5 7kW • Airco ME MSZ HR50VF 5kW • Enyaq iV60 Sportline

/etc/hosts is deprecated dus doe eens netjes custom.list gebruiken via de webGUI of SSH/Terminal/CLI of hoe je het ook wilt noemen!Pazo schreef op donderdag 1 juli 2021 @ 22:46:

Lijsten die ik altijd gebruik weer ingeladen, hosts namen in /etc/hosts weer aangepast zodat ik namen van de devices zie ipv ip-adressen, en gaan met die banaan. Dacht ik. Er zijn wat eigenaardigheden.

Toch iets anders gedaan qua interfaces in je oude installatie misschien1. Apparaten in VLAN 3 gaan niet meer langs Pi-Hole.

Ik heb meerdere VLANs. Pi-hole zit in VLAN 2, 192.168.2.2. In de router staat ook de DNS van VLAN 3 op de Pi. VLAN 2 en 3 kunnen met elkaar communiceren. Voorheen zag ik dus de apparaten in beide VLAN's voorbij komen in Pi-Hole. Nu niet meer. Ik heb helemaal niets aan het netwerk / instellingen verandert. Alleen apparaten van VLAN 2 komen langs, apparaten van VLAN 3 niet meer. Waar zou dat aan kunnen liggen?

Ik gebruik bijvoorbeeld gewoon VLAN Interfaces voor hetzelfde doel i.p.v. dat alles via de Router gaat

2. De tijd in admin pagina van Pi-hole loopt 2 uur achter op de werkelijke tijd.

Zoektocht leert dat iedereen zegt dat de tijd / tijdzone op de RPi niet goed staat, want die wordt door Pi-Hole overgenomen. Die staat dus wel goed. Ook mee zitten spelen door het op een ander tijdzone te zetten, maar er verandert niets in Pi-Hole (na een reboot). Iemand hier een oplossing voor?

dpkg-reconfigure tzdata

Is het enige wat ik zo gauw kan verzinnen, maar dat heb je al gedaan denk ik ??

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

dat is met een goede firewall wel te regelen, regeltje aanmaken dat al het dns verkeer doorgestuurd word naar pi-hole (behalve dan voor pi-hole zelf)nero355 schreef op woensdag 30 juni 2021 @ 16:29:

[...]

Enige maanden geleden wel iets nieuws meegemaakt :

- Er zou iemand langskomen om de meters in de meterkast te vervangen die met de stroom te maken hebben.

- Ik had alvast preventief mijn Raspberry Pi 3B uitgezet met daarop dus Pi-Hole en zo...

- De netwerkapparatuur bleef echter gewoon aan, want toch niet boeiend qua corruptie i.t.t. de Pi

Gevolg : De OnePlus telefoon in huis had er gewoon schijt aan en deed toch zijn eigen DNS gebruiken!

Dus zolang je DNS Server(s) up zijn is er niks aan de hand, maar als die down gaan zal je weer van ads genieten!

[...]

het enige minpunt is dan wanneer pi-hole down is, is je dns stuk

inloggen op je firewall en regel uitschakelen en het werkt weer. of je maakt een script die dit voor je doet

Fan van: Unraid, ProxMox, Pi-hole, PlexMediaServer, OPNsense. Meer een gluurder dan een reaguurder.

Dan whitelist je toch 1 niet-Google DNS in diezelfde firewall regel als fallback? Dat als je die op een client instelt, DNS alsnog gebruikt kan worden bij down zijn PiHole?geenwindows schreef op vrijdag 2 juli 2021 @ 10:22:

het enige minpunt is dan wanneer pi-hole down is, is je dns stuk

After the first glass you see things as you wish they were. After the second you see things as they are not. Finally you see things as they really are, and that is the most horrible thing in the world...

Oscar Wilde

hmja, dat kan, maar dan heb je dus wel de kans dat de cliënten niet ALTIJD pi-hole gebruiken.Raven schreef op vrijdag 2 juli 2021 @ 11:29:

[...]

Dan whitelist je toch 1 niet-Google DNS in diezelfde firewall regel als fallback? Dat als je die op een client instelt, DNS alsnog gebruikt kan worden bij down zijn PiHole?

tenzij je de regel zo maakt dat eerst pi-hole wordt gebruikt en als dat niet kan dat dan de 2e wordt gebruikt, al heb je hier dan waarschijnlijk wel een script nodig die pi-hole monitort. iets wat mij de pet te boven gaat en hier ook wel offtopic is

Fan van: Unraid, ProxMox, Pi-hole, PlexMediaServer, OPNsense. Meer een gluurder dan een reaguurder.

DNAT/SNAT en zo... weet ik ook wel, maar nog geen zin gehad om met de USG te kutten, want Ubiquiti is zo slim geweest om dat wel in de firmware te zetten, maar niet in de UniFi Controllergeenwindows schreef op vrijdag 2 juli 2021 @ 10:22:

dat is met een goede firewall wel te regelen, regeltje aanmaken dat al het dns verkeer doorgestuurd word naar pi-hole (behalve dan voor pi-hole zelf)

het enige minpunt is dan wanneer pi-hole down is, is je dns stuk

inloggen op je firewall en regel uitschakelen en het werkt weer. of je maakt een script die dit voor je doet

[quote]Raven schreef op vrijdag 2 juli 2021 @ 11:29:

Dan whitelist je toch 1 niet-Google DNS in diezelfde firewall regel als fallback? Dat als je die op een client instelt, DNS alsnog gebruikt kan worden bij down zijn PiHole?[/quote]

Google... brrr!!!

Dan nog liever gewoon de DNS Servers van mijn ISP

/EDIT :

My bad!

[ Voor 8% gewijzigd door nero355 op 02-07-2021 18:22 ]

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Ik schreef "niet-Google"nero355 schreef op vrijdag 2 juli 2021 @ 16:09:

[...]

Google... brrr!!!

Dan nog liever gewoon de DNS Servers van mijn ISP

After the first glass you see things as you wish they were. After the second you see things as they are not. Finally you see things as they really are, and that is the most horrible thing in the world...

Oscar Wilde

Nog bedankt voor je tips. Maar het werkt allemaal niet, er verandert niets. Ik heb sinds de installatie ook nog maar 200 query's die geblockt zijn, terwijl het eerder veel meer waren (duizenden). Ik denk dat ik er toch nog maar eens een schone installatie aan waag.nero355 schreef op vrijdag 2 juli 2021 @ 00:50:

[...]

/etc/hosts is deprecated dus doe eens netjes custom.list gebruiken via de webGUI of SSH/Terminal/CLI of hoe je het ook wilt noemen!

[...]

Toch iets anders gedaan qua interfaces in je oude installatie misschien

Ik gebruik bijvoorbeeld gewoon VLAN Interfaces voor hetzelfde doel i.p.v. dat alles via de Router gaat

[...]

dpkg-reconfigure tzdata

Is het enige wat ik zo gauw kan verzinnen, maar dat heb je al gedaan denk ik ??

Grote Enphase topic • IQ Gateway uitlezen • PVOutput

PV 10,7kWp O/W • WP Panasonic KIT-WC07K3E5 7kW • Airco ME MSZ HR50VF 5kW • Enyaq iV60 Sportline

Hoe ziet je macvlan config eruit? Mag je hem niet pingen op IP? Mogen andere computers in je netwerk er wel bij?Toet3r schreef op zondag 4 juli 2021 @ 17:52:

Ik heb ondertussen pihole en unbound werkend gekregen in docker doormiddel van macvlan. Enige waar ik nog tegenaan loop is dat ik op mijn raspberry pi niks kan resolven. /etc/dhcpcd.conf en /etc/resolv.conf verwijzen naar het ip van pihole (192.168.1.254) maar kan hem niet bereiken.

1

2

3

4

5

6

7

8

9

| dockervlan:

driver: macvlan

driver_opts:

parent: eno1

ipam:

config:

- subnet: "192.168.1.0/24"

ip_range: 192.168.1.1/24

gateway: "192.168.1.1" |

mr.DJ95 schreef op zondag 4 juli 2021 @ 18:11:

[...]

Hoe ziet je macvlan config eruit? Mag je hem niet pingen op IP? Mogen andere computers in je netwerk er wel bij?

code:

dockervlan: driver: macvlan driver_opts: parent: eno1 ipam: config: - subnet: "192.168.1.0/24" ip_range: 192.168.1.1/24 gateway: "192.168.1.1"

1

2

3

4

5

6

7

8

9

10

| networks:

pihole_network:

driver: macvlan

driver_opts:

parent: eth0

ipam:

config:

- subnet: "192.168.1.0/24"

gateway: "192.168.1.1"

ip_range: "192.168.1.252/30" |

pingen lukt vanaf me pi idd niet, vanaf andere apparaten in netwerk wel.

ik wil niet veel zeggen en verstand van docker heb ik niet, maar 192.168.1.252/30 is de netwerkrange 192.168.1.252 - 192.168.1.255, valt het IP daar buiten ?Toet3r schreef op zondag 4 juli 2021 @ 18:32:

[...]

code:

networks: pihole_network: driver: macvlan driver_opts: parent: eth0 ipam: config: - subnet: "192.168.1.0/24" gateway: "192.168.1.1" ip_range: "192.168.1.252/30"

pingen lukt vanaf me pi idd niet, vanaf andere apparaten in netwerk wel.

Nee pihole en unbound vallen binnen die range.dss58 schreef op zondag 4 juli 2021 @ 21:04:

[...]

ik wil niet veel zeggen en verstand van docker heb ik niet, maar 192.168.1.252/30 is de netwerkrange 192.168.1.252 - 192.168.1.255, valt het IP daar buiten ?

Thanks, dat werkt. Krijg het alleen nog niet persistent, zodat ook na reboot nog werkt.JeroenE schreef op maandag 5 juli 2021 @ 04:53:

@Toet3r Ik heb er weinig verstand van, maar volgens mij moet je op je host instellen dat hij met de container kan communiceren. Dat is is stap 5 uit deze uitleg. Kan het zijn dat je dat nog niet hebt gedaan?

Opslaan in /etc/network/if-pre-up.d en executable maken.Toet3r schreef op maandag 5 juli 2021 @ 15:44:

[...]

Thanks, dat werkt. Krijg het alleen nog niet persistent, zodat ook na reboot nog werkt.

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

gedaan, maar toch doet ie niksFreee!! schreef op maandag 5 juli 2021 @ 15:48:

[...]

Opslaan in /etc/network/if-pre-up.d en executable maken.

In dat geval, is de eerste regel wel:

1

| #!/bin/sh |

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

ja, welke OS draai je, ik heb de laatste raspberry pi OS, een andere distro is misschien weer net anders.Freee!! schreef op maandag 5 juli 2021 @ 16:27:

[...]

In dat geval, is de eerste regel wel:

code:

Ik draai ook Raspberry Pi OS met daaroverheen OpenMediaVault.Toet3r schreef op maandag 5 juli 2021 @ 17:02:

[...]

ja, welke OS draai je, ik heb de laatste raspberry pi OS, een andere distro is misschien weer net anders.

Volledigheidshalve hier mijn volledige code:

1

2

3

4

5

6

7

8

| #!/bin/sh ### location : /etc/network/if-pre-up.d ### name : Whiskey-shim ### NB : Make executable (chmod +x /etc/network/if-pre-up.d/Whiskey-shim) ip link add Whiskey-shim link eth0 type macvlan mode bridge ip addr add 192.168.2.231/32 dev Whiskey-shim ip link set Whiskey-shim up ip route add 192.168.2.224/28 dev Whiskey-shim |

IP-adressen en namen naar smaak aanpassen.

The problem with common sense is that sense never ain't common - From the notebooks of Lazarus Long

GoT voor Behoud der Nederlandschen Taal [GvBdNT

Bovenstaande had nog een staartje voor mij.deHakkelaar schreef op zondag 13 juni 2021 @ 15:16:

[...]

Je kunt als je wilt die ongewenste elementen eraf knikkeren:

pi@ph5b:~ $ lsb_release -a No LSB modules are available. Distributor ID: Raspbian Description: Raspbian GNU/Linux 10 (buster) Release: 10 Codename: buster

pi@ph5b:~ $ apt policy dhcpcd5 openresolv resolvconf ifupdown iproute2 dhcpcd5: Installed: 1:8.1.2-1+rpt1 Candidate: 1:8.1.2-1+rpt1 Version table: *** 1:8.1.2-1+rpt1 500 500 http://archive.raspberrypi.org/debian buster/main armhf Packages 100 /var/lib/dpkg/status 7.1.0-2 500 500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages openresolv: Installed: 3.8.0-1 Candidate: 3.8.0-1 Version table: *** 3.8.0-1 500 500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages 100 /var/lib/dpkg/status resolvconf: Installed: (none) Candidate: 1.79 Version table: 1.79 500 500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages ifupdown: Installed: 0.8.35 Candidate: 0.8.35 Version table: *** 0.8.35 500 500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages 100 /var/lib/dpkg/status iproute2: Installed: 4.20.0-2+deb10u1 Candidate: 4.20.0-2+deb10u1 Version table: *** 4.20.0-2+deb10u1 500 500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages 100 /var/lib/dpkg/status

pi@ph5b:~ $ sudo nano /etc/network/interfaces.d/interface-eth0 auto eth0 allow-hotplug eth0 iface eth0 inet static address 10.0.0.4/24 gateway 10.0.0.1 dns-nameservers 10.0.0.1

pi@ph5b:~ $ sudo apt purge dhcpcd5 openresolv [..] Purging configuration files for openresolv (3.8.0-1) ...

pi@ph5b:~ $ sudo apt install resolvconf [..] Processing triggers for resolvconf (1.79) ...

pi@ph5b:~ $ sudo reboot pi@ph5b:~ $

pi@ph5b:~ $ apt policy dhcpcd5 openresolv dhcpcd5: Installed: (none) Candidate: 1:8.1.2-1+rpt1 Version table: 1:8.1.2-1+rpt1 500 500 http://archive.raspberrypi.org/debian buster/main armhf Packages 7.1.0-2 500 500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages openresolv: Installed: (none) Candidate: 3.8.0-1 Version table: 3.8.0-1 500 500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages

pi@ph5b:~ $ ip -br -4 a lo UNKNOWN 127.0.0.1/8 eth0 UP 10.0.0.4/24

pi@ph5b:~ $ ip -br -4 r default via 10.0.0.1 dev eth0 onlink 10.0.0.0/24 dev eth0 proto kernel scope link src 10.0.0.4

pi@ph5b:~ $ cat /etc/resolv.conf # Dynamic resolv.conf(5) file for glibc resolver(3) generated by resolvconf(8) # DO NOT EDIT THIS FILE BY HAND -- YOUR CHANGES WILL BE OVERWRITTEN nameserver 10.0.0.1

Was vergeten dat wanneer je Pi-hole repair/reconfigure of update uitvoert, dat dan automatisch dhcpcd5 weer wordt geinstalleerd en geactiveerd.

Moet nog een keertje kijken of APT pinnen van de dhcpcd5 package uitmaakt en ofdat repair/reconfigure/update dan niet struikelt hierover.

There are only 10 types of people in the world: those who understand binary, and those who don't

Pihole:192.168.1.12

Pihole Upstream DNS Servers: 195.121.1.34 en 195.121.1.66 (KPN)

In de Edgerouter staat "System name server" ingesteld op 192.168.1.12

en DNS1 van mijn DHCP op: 192.168.1.12

Aan de edgerouter hangt een Linksys Velop wifi router ingesteld op bridge modus, hij gebruikt dus de DHCP server van de Edgerouter.

Op het android toestel staan de volgende DNS adressen:

2a02:a47f:e000::53 (DNS KPN)

2a02:a47f:e000::54 (DNS KPN)

192.168.1.12 (DNS Pihole)

Heeft iemand enig idee waarom dit is?

18.090 Wp | 60Heatpipes | Auer Edel eau 270ltr | Panasonic J 9kW | Mitsubishi HI 5kW | 3 x Fujitsu General 2,5kW

Ik heb zelf geen IPv6 dus heb mij er niet in verdiept hoe dat in combinatie met de pihole gaat. Een aantal punten die zo bij mij opkomen.

Oplossingen:

- heb je de pihole wel geconfigureerd op IPv6? Dit geef je bij de eerste installatie aan. Dit kan je ook opnieuw doen met pihole -r

- ik ken de opties van je kpn box en edgerouter niet rondom IPv6. Ik verwacht dat je daar dan ook iets kan instellen rondom DNS voor IPv6.

- laat de pihole als DHCP server werken

Workarounds:

- zet IPv6 uit op je telefoon

- zet IPv6 uit op je modem van KPN

Verder is Google natuurlijk je vriend. Ben wel benieuwd naar de uitkomst.

Succes!

Bedankt voor je uitgebreide uitlegheeten12 schreef op woensdag 7 juli 2021 @ 07:06:

Ik vermoed dat jouw Android telefoon op IPv6 niet de pihole als DNS adres krijgt geadverteerd.

Ik heb zelf geen IPv6 dus heb mij er niet in verdiept hoe dat in combinatie met de pihole gaat. Een aantal punten die zo bij mij opkomen.

Oplossingen:

- heb je de pihole wel geconfigureerd op IPv6? Dit geef je bij de eerste installatie aan. Dit kan je ook opnieuw doen met pihole -r

- ik ken de opties van je kpn box en edgerouter niet rondom IPv6. Ik verwacht dat je daar dan ook iets kan instellen rondom DNS voor IPv6.

- laat de pihole als DHCP server werken

Workarounds:

- zet IPv6 uit op je telefoon

- zet IPv6 uit op je modem van KPN

Verder is Google natuurlijk je vriend. Ben wel benieuwd naar de uitkomst.

Succes!

18.090 Wp | 60Heatpipes | Auer Edel eau 270ltr | Panasonic J 9kW | Mitsubishi HI 5kW | 3 x Fujitsu General 2,5kW

Ja tuurlijk je kunt ook DNS over poort 80 ofzo doen, maar dit lost al heel veel crap op.

Als je EdgeRouter de enige Router is dan forward die waarschijnlijk vanaf de WAN kant de IPv6 Settings naar de LAN kant en zal je dus de DHCP Settings van IPv6 moeten nakijken en goed configureren!Nickkie55 schreef op dinsdag 6 juli 2021 @ 23:05:

Op de 1 of andere manier krijg ik mijn verkeer van mijn android telefoon niet door PiHole heen. Vanuit mijn PC werkt het allemaal prima.

Pihole:192.168.1.12

Pihole Upstream DNS Servers: 195.121.1.34 en 195.121.1.66 (KPN)

In de Edgerouter staat "System name server" ingesteld op 192.168.1.12

en DNS1 van mijn DHCP op: 192.168.1.12

Aan de edgerouter hangt een Linksys Velop wifi router ingesteld op bridge modus, hij gebruikt dus de DHCP server van de Edgerouter.

Op het android toestel staan de volgende DNS adressen:

2a02:a47f:e000::53 (DNS KPN)

2a02:a47f:e000::54 (DNS KPN)

192.168.1.12 (DNS Pihole)

Heeft iemand enig idee waarom dit is?

Dat betekent dus ook dat je Pi-Hole zo moet configureren dat die ook een IPv6 adres heeft en daarop actief is met FLTDNS/DNSmasq

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Klopt de Edgerouter is de enige router, de experiabox is weg.nero355 schreef op woensdag 7 juli 2021 @ 15:43:

[...]

Als je EdgeRouter de enige Router is dan forward die waarschijnlijk vanaf de WAN kant de IPv6 Settings naar de LAN kant en zal je dus de DHCP Settings van IPv6 moeten nakijken en goed configureren!

Bedoel je de v6 instellingen hier?Dat betekent dus ook dat je Pi-Hole zo moet configureren dat die ook een IPv6 adres heeft en daarop actief is met FLTDNS/DNSmasq

/f/image/GJMDxbKDi0uCLs3bGRq6cv12.png?f=fotoalbum_large)

Kan je me iets meer info geven over FLTDNS/DNSmasq, en wat ik hiervoor moet configureren?

18.090 Wp | 60Heatpipes | Auer Edel eau 270ltr | Panasonic J 9kW | Mitsubishi HI 5kW | 3 x Fujitsu General 2,5kW

Dan wordt het een uitdaging!Nickkie55 schreef op woensdag 7 juli 2021 @ 16:23:

Mijn kennis is hierin beperkt helaas.

Mooi!Klopt de Edgerouter is de enige router, de experiabox is weg.

Begin dan maar eens met in de EdgeRouter de DHCPv6 instellingen te vinden van de IPv6 Settings aan de LAN kant.

Nee, dat zijn je DNS Upstream servers en je moet juist je Pi-Hole een IPv6 adres geven!Bedoel je de v6 instellingen hier?

[Afbeelding]

Kan je me iets meer info geven over FLTDNS/DNSmasq, en wat ik hiervoor moet configureren?

Zie : cadsite in "[Pi-Hole] Ervaringen & discussie"

En dan het scherm rechts en in het blauw gekleurd met een IPv4 en IPv6 adres voor Pi-Hole waarop dus FTLDNS/DNSmasq actief is daarna!

Als je een repair van Pi-Hole doet dan kan je geloof ik achteraf een IPv6 adres toevoegen :

pihole -r

Als het goed is

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Heb zojuist jou advies opgevolgd @nero355 met het commando:

1

| pihole -r |

Network Information

Pi-hole Ethernet Interface: eth0

Pi-hole IPv4 address: 192.168.1.12/24

Pi-hole IPv6 address: blablabla

Pi-hole hostname: raspberrypiL

[ Voor 11% gewijzigd door Nickkie55 op 07-07-2021 21:28 ]

18.090 Wp | 60Heatpipes | Auer Edel eau 270ltr | Panasonic J 9kW | Mitsubishi HI 5kW | 3 x Fujitsu General 2,5kW

Ik denk dat je geluk hebt gehad en de verschillende automatische configuratie procedures die IPv6 bevat het allemaal voor je hebben opgelost dus loop alles nog effe goed na!

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Bedoelde je het: Pi-hole IPv6 address: blablabla\pennywiser schreef op woensdag 7 juli 2021 @ 21:20:

@Nickkie55 verberg je publieke KPN ipv6 even voordat ik er een nmap op los laat..

Thanks @pennywiser ik heb er echt de balle verstand van. Ik ga me toch maar eens verdiepen in Nmap IPv4/IPv6 etc etc. Thanks voor je oplettendheid. @nero355 ook nog bedankt voor je hulp maat!

[ Voor 28% gewijzigd door Nickkie55 op 07-07-2021 21:38 ]

18.090 Wp | 60Heatpipes | Auer Edel eau 270ltr | Panasonic J 9kW | Mitsubishi HI 5kW | 3 x Fujitsu General 2,5kW

Er staat hier een sticky "Let op. Pi-Hole werkt niet voor het blokkeren van YouTube." Wedden dat dat wel werkt met Pihole?

Moet zijn Let op. Pi-Hole werkt niet voor het blokkeren van YouTube Reclames denk ik.

@Heijmenberg99 @iAR

Die topicregels rood ding vakje. Kunnen wij niet aanpassen. Dit moet een mod doenpennywiser schreef op woensdag 7 juli 2021 @ 21:42:

@Nickkie55 Np al doende leert men.

Er staat hier een sticky "Let op. Pi-Hole werkt niet voor het blokkeren van YouTube." Wedden dat dat wel werkt met Pihole?

Moet zijn Let op. Pi-Hole werkt niet voor het blokkeren van YouTube Reclames denk ik.

@Heijmenberg99 @iAR

Ik begrijp dat het wel werkt met Youtube inmiddels? Want dan pas ik het gewoon even aan.pennywiser schreef op woensdag 7 juli 2021 @ 21:42:

@Nickkie55 Np al doende leert men.

Er staat hier een sticky "Let op. Pi-Hole werkt niet voor het blokkeren van YouTube." Wedden dat dat wel werkt met Pihole?

Youtube blokkeren werkt wel ja, als een dolle.rens-br schreef op donderdag 8 juli 2021 @ 09:36:

[...]

Ik begrijp dat het wel werkt met Youtube inmiddels? Want dan pas ik het gewoon even aan.

Let op. Pi-Hole werkt niet voor het blokkeren van YouTube reclames.

Bekijkt eerst je eigen logs, voordat je hier een vraag stelt.

:strip_exif()/i/2002897482.png?f=thumbmini)

:strip_icc():strip_exif()/u/72351/Toon_en_Len%25202015-02-02%252070x69.jpg?f=community)

/u/658914/crop5f7a5ee826414_cropped.png?f=community)

:strip_exif()/u/49248/DPCkoeienUD.gif?f=community)

:strip_icc():strip_exif()/u/340735/crop6448f8f93e3de.jpg?f=community)

/u/321482/crop5dff5c0b0b83a_cropped.png?f=community)

:strip_icc():strip_exif()/u/707163/crop58b01c2398b01_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/608/schaduw2.jpg?f=community)

/u/117492/crop5f8ef6919e9fc_cropped.png?f=community)

:strip_icc():strip_exif()/u/25009/crop65f1e3109d1b7_cropped.jpg?f=community)

:strip_icc():strip_exif()/u/16677/crop5db01361a1e1e_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/895/Arsenal_60.jpg?f=community)

:strip_icc():strip_exif()/u/175929/crop58a6afb052def_cropped.jpeg?f=community)

:strip_exif()/u/128173/crop59a1592e54731_cropped.gif?f=community)

:strip_exif()/u/347735/crop58f65ba8bbb3d_cropped.gif?f=community)

/u/19267/crop5dafece992bf2.png?f=community)

:strip_icc():strip_exif()/u/152776/crop62ebb88d19432_cropped.jpg?f=community)

:strip_icc():strip_exif()/u/105199/crop5cb76c6d18020_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/644285/crop56cb3ffbc1c9e_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/333229/Logo%2520RFixIT%2520Tweakers.jpg?f=community)