Ik heb zojuist op de Ubiquiti website gekeken naar o.a. de UAP-AC-M. Het Mesh voordeel hier ontgaat me even (ik weet wat Mesh is, qua principe). Het lijkt erop dat als je meer AP's toepast, dit handig is. Ik wil echter maar 1 AP. De tuin is ca. 7 x 13 m (geen grote obstakels), dus dat zou makkelijk moeten kunnen. Of zie ik iets over het hoofd?Zandpad schreef op woensdag 9 augustus 2017 @ 16:17:

[...]

Mesh kan ook aangesloten op LAN, moet toch vanwege PoE

Eigenlijk zonder wireless connected APs is een AP-M via LAN connected gewoon een outdoor rated accesspoint. UBNT zelf zegt het ook op het forum, je kan hem gebruiken als vervanging voor de outdoor 5GHz. Zo draait hij hier buiten op het balkon bij mij ook. 7 bij 13 meter zou prima kunnen met 5GHz en het AP niet te dicht bij de grond.Joepla schreef op woensdag 9 augustus 2017 @ 16:25:

[...]

Ik heb zojuist op de Ubiquiti website gekeken naar o.a. de UAP-AC-M. Het Mesh voordeel hier ontgaat me even (ik weet wat Mesh is, qua principe). Het lijkt erop dat als je meer AP's toepast, dit handig is. Ik wil echter maar 1 AP. De tuin is ca. 7 x 13 m (geen grote obstakels), dus dat zou makkelijk moeten kunnen. Of zie ik iets over het hoofd?

[ Voor 5% gewijzigd door Zandpad op 09-08-2017 16:28 ]

De mesh kan ook gebruikt worden als outdoor access point.Joepla schreef op woensdag 9 augustus 2017 @ 16:14:

[...]

Mesh is eigenlijk een vorm van repeater lijkt me? Ik trek binnenkort toch een ethernetkabel naar de garage, dus da's het probleem niet.

[...]

Mooi, hij komt dan in de Unifi Controller (op RPI) erbij. Goed om te weten.

Wat bizar; Ik heb nog een tweede USG en daar even mee getest (na factory reset). Beiden zelfde firmware (de laatste) en beiden factory reset. De een haalt 508/494 en de ander net aan de 300...m3gA schreef op woensdag 9 augustus 2017 @ 13:30:

[...]

Klik bij devices op je usg. Dan configuration en dan smart queus aanvinken op je wan poort.

Waar kan dat nu aan liggen?

Verwijderd

Vandaag de lokale controller naar AmazonWeb Services (de cloud) omgezet. Een paar "problemen":

- AWS (Amazon Web Services) is het eerste jaar gratis. Daarna ga je betalen per minuut dan jet hun service gebruikt. Als het weinig data is, dan ben je rond de 3 euro per maand kwijt.

- AWS aanmelding is meteen, maar je moet een paar uur wachten voordat je credit card is geverifieerd, en je toegang hebt.

- Het was een kriem om de inform URL erin te zetten (moet je allemaal met de hand doen). Maar het "werkt" nu wel. Zoek eerst het lokale IP adres op van de AP, zorg dat je de wachtwoord / naam kent van de AP ZELF!!! (normaliter weet niemand dat meer) .

[ Voor 10% gewijzigd door Verwijderd op 09-08-2017 19:51 ]

wat is precies het voordeel van amazon ten opzichten van bijv transip waar je al vanaf 5euro een VPS hebt.Verwijderd schreef op woensdag 9 augustus 2017 @ 19:49:

Vandaag de lokale controller naar AmazonWeb Services (de cloud) omgezet. Een paar "problemen":Nog een tip: Voordat je de AP uit de lokale controller gooit, doe een backup van je site. Dan hoef je niet weer alles één voor één in te vullen (zoals SSID, wachtwoord etc...) Dan kan je gewoon die backup file laten inlezen, en dan is het klaar.

- AWS (Amazon Web Services) is het eerste jaar gratis. Daarna ga je betalen per minuut dan jet hun service gebruikt. Als het weinig data is, dan ben je rond de 3 euro per maand kwijt.

- AWS aanmelding is meteen, maar je moet een paar uur wachten voordat je credit card is geverifieerd, en je toegang hebt.

- Het was een kriem om de inform URL erin te zetten (moet je allemaal met de hand doen). Maar het "werkt" nu wel. Zoek eerst het lokale IP adres op van de AP, zorg dat je de wachtwoord / naam kent van de AP ZELF!!! (normaliter weet niemand dat meer) .

Lesdictische is mijn hash#

- RobertMe

- Registratie: Maart 2009

- Nu online

- Unifi

- Ubiquiti

- Amplifi

- Netwerkaccessoires

- Ubiquiti UniFi AC HD

- Ubiquiti EdgeRouter Lite 3-Poort Router

- Ubiquiti EdgeRouter X

- Ubiquiti UniFi AC In-Wall

- Ubiquiti EdgeRouter Infinity

- Ubiquiti UniFi AC In-Wall Pro

- Amplifi High Density WiFi Router

- Ubiquiti EdgePoint Router

- Modems en routers

- Netwerk switches

- Amplifi High Density WiFi System (2 mesh points)

- Accesspoints

Als je een USG heb hoef je volgensmij alleen daarin de set-inform te doen. Deze zorgt dan ervoor dat de APs deze ook oppakken. En volgensmij ook als je zelf een lokale DNS draait kun je het zo aanpakken. Standaard zoeken ze allemaal naar het domein unifi. Als je deze dus in je lokale DNS instelt op het IP van je cloud controller moet dat volgensmij ook werken.Verwijderd schreef op woensdag 9 augustus 2017 @ 19:49:

• Het was een kriem om de inform URL erin te zetten (moet je allemaal met de hand doen). Maar het "werkt" nu wel. Zoek eerst het lokale IP adres op van de AP, zorg dat je de wachtwoord / naam kent van de AP ZELF!!! (normaliter weet niemand dat meer) .

[/list]

Volgens mij is er een Amazon AWS template die je gelijk kan toepassen. Dan hoef je dus niet(s) (zo veel) te configureren, maar dat is dan ook echt het enige.xbeam schreef op woensdag 9 augustus 2017 @ 19:57:

[...]

wat is precies het voordeel van amazon ten opzichten van bijv transip waar je al vanaf 5euro een VPS hebt.

Zelf gebruik ik een docker image op mijn docker host, super handig en ook heel makkelijk van locatie te wijzigen.

Klopt inderdaad. Weet niet hoe het met de nieuwste versie is, maar bij de oude versie's pakt hij dan wel de unencrypted (HTTP) versie van de controller, dan zit je dus je AP data onversleuteld over het net te sturen, misschien niet heel handig.RobertMe schreef op woensdag 9 augustus 2017 @ 20:54:

[...]

Als je een USG heb hoef je volgensmij alleen daarin de set-inform te doen. Deze zorgt dan ervoor dat de APs deze ook oppakken. En volgensmij ook als je zelf een lokale DNS draait kun je het zo aanpakken. Standaard zoeken ze allemaal naar het domein unifi. Als je deze dus in je lokale DNS instelt op het IP van je cloud controller moet dat volgensmij ook werken.

[ Voor 42% gewijzigd door TVH7 op 09-08-2017 21:05 ]

Verwijderd

Nou, de echte data (van jouw browser sessie of je mail), gaat niet via Amazon. Deze gaat via je eigen Ziggo, of xs4all lijn, of wat je ook hebt. Alleen controle data en statistieken gaat via AWS.

[ Voor 4% gewijzigd door Verwijderd op 09-08-2017 23:13 ]

Verwijderd

Ik zie alleen 10 euro per maand voor VPS.xbeam schreef op woensdag 9 augustus 2017 @ 19:57:

[...]

wat is precies het voordeel van amazon ten opzichten van bijv transip waar je al vanaf 5euro een VPS hebt.

Hoi even een vraagje tussendoor.

Ik heb een USG -> Switch 8p 150W en 2 AC AP Pro's.

Ik krijg morgen een alarminstallatie gemonteerd en de centrale komt op 1 vd poorten op de switch.

Nu heb ik hiervoor een nieuwe netwerk aangemaakt met een andere ip range en een VLAN en op de desbetreffende poort op de switch nieuwe netwerk geselecteerd.

Gaat volgens mij gewoon werken, alleen wil ik niet dat deze ip range/vlan te pingen is. Hoe krijg ik dit voor elkaar?

Ik heb een USG -> Switch 8p 150W en 2 AC AP Pro's.

Ik krijg morgen een alarminstallatie gemonteerd en de centrale komt op 1 vd poorten op de switch.

Nu heb ik hiervoor een nieuwe netwerk aangemaakt met een andere ip range en een VLAN en op de desbetreffende poort op de switch nieuwe netwerk geselecteerd.

Gaat volgens mij gewoon werken, alleen wil ik niet dat deze ip range/vlan te pingen is. Hoe krijg ik dit voor elkaar?

"Try not to become a man of success but rather to become a man of value..."

Volgens mij op een USG, zo simpel als het netwerk type op "guest" te zetten in Unifi. Dan maakt hij automatische de desbetreffende firewall rules aan voor het niet pingen en dergelijke.flexje schreef op woensdag 9 augustus 2017 @ 23:28:

Hoi even een vraagje tussendoor.

Ik heb een USG -> Switch 8p 150W en 2 AC AP Pro's.

Ik krijg morgen een alarminstallatie gemonteerd en de centrale komt op 1 vd poorten op de switch.

Nu heb ik hiervoor een nieuwe netwerk aangemaakt met een andere ip range en een VLAN en op de desbetreffende poort op de switch nieuwe netwerk geselecteerd.

Gaat volgens mij gewoon werken, alleen wil ik niet dat deze ip range/vlan te pingen is. Hoe krijg ik dit voor elkaar?

Technical enthousiast on a budget - DiY Tutorials, How-To's and Information on how to do things yourself, better & cheaper - The Dutch way.

Is dat dan over en weer? Dus vanaf "LAN" naar "Secured VLAN" en terug?j1nx schreef op donderdag 10 augustus 2017 @ 08:02:

[...]

Volgens mij op een USG, zo simpel als het netwerk type op "guest" te zetten in Unifi. Dan maakt hij automatische de desbetreffende firewall rules aan voor het niet pingen en dergelijke.

"Try not to become a man of success but rather to become a man of value..."

Ik heb momenteel de Ubiquiti Unifi 8-ports 150W switch draaien. Nu, heb ik hier VLAN's op ingesteld Vlan 10 en 20.

Poort 1: All

Poort 2-6: VLAN10

Poort 7-8: VLAN20

op poort 2 is de router aangesloten met DHCP server, en poort 1 gaat naar een andere switch met tagged verkeer. Op dit moment verkrijgt de switch geen IP-adres. Iemand die een idee heeft hoe dit komt? Moet poort 2 ook op tagged staan misschien?

Alvast bedankt.

Poort 1: All

Poort 2-6: VLAN10

Poort 7-8: VLAN20

op poort 2 is de router aangesloten met DHCP server, en poort 1 gaat naar een andere switch met tagged verkeer. Op dit moment verkrijgt de switch geen IP-adres. Iemand die een idee heeft hoe dit komt? Moet poort 2 ook op tagged staan misschien?

Alvast bedankt.

kan dat niet makkelijker als je een USG bij je ouders neerhangt?ThinkPadd schreef op woensdag 9 augustus 2017 @ 13:20:

Je kunt de controller ook offsite draaien

Ik beheer de AP's bij m'n ouders vanuit de UniFi controller die op mijn thuisserver in een VM (Ubuntu) draait. Werkt uitstekend, in de ERX bij m'n ouders een tunneltje naar mij toe gelegd zodat de AP's de VM kunnen bereiken.

Daar zit ik over na te denken

There are no secrets, only information you do not yet have

@cooLopke

Even voor de duidelijkheid het gaat om de andere switch op poort 1 die geen IP krijgt?

Heeft die tweede switch ook vlan ondersteuning en is dat ook ingesteld?

@zeroday

Dat maakt het toch alleen maar lastiger want die USG heeft dan toch ook een controller nodig? En zonder tunnel geen controller.

Even voor de duidelijkheid het gaat om de andere switch op poort 1 die geen IP krijgt?

Heeft die tweede switch ook vlan ondersteuning en is dat ook ingesteld?

@zeroday

Dat maakt het toch alleen maar lastiger want die USG heeft dan toch ook een controller nodig? En zonder tunnel geen controller.

Ik draai de controller ook in een docker, maar dan op een Syno 916+. Heb jij toevallig een goede handleiding om de controller te updaten? Het lijkt simpel, maar ik heb weinig zin om m'n hele config opnieuw te moeten doen. Alvast bedankt!lolgast schreef op woensdag 9 augustus 2017 @ 13:16:

Ik draai het ook in een docker container, maar dan op Ubuntu server. Het enige onderhoud wat daaraan gebeurd is af en toe de container updaten bij een nieuwe versie van de controller. Dat is 30 seconde werk (afhankelijk van je downloadsnelheid)

Werkt verder prima hoor.

Ik start mijn container met deze coderevolised schreef op donderdag 10 augustus 2017 @ 09:13:

[...]

Ik draai de controller ook in een docker, maar dan op een Syno 916+. Heb jij toevallig een goede handleiding om de controller te updaten? Het lijkt simpel, maar ik heb weinig zin om m'n hele config opnieuw te moeten doen. Alvast bedankt!

code:

1

| sudo docker run --name unifi5 --restart=always -itd -v /home/USERNAME/docker/unifi/data:/usr/lib/unifi/data -v /home/USERNAME/docker/unifi/logs:/usr/lib/unifi/logs -p 3478:3478/udp -p 6789:6789/tcp -p 8080:8080/tcp -p 8081:8081/tcp -p 8443:8443/tcp -p 8880:8880/tcp -p 8843:8843/tcp -p 8881:8881/tcp -p 8882:8882/tcp -p 10001:10001/udp goofball222/unifi:latest |

Daardoor worden de data en logs van de Unifi Controller niet in de container wordt opgeslagen, maar op de HDD van mijn server. Als ik de container weggooi en vervolgens een nieuwe (geüpdatet) aanmaak en die linkt naar dezelfde directory, dan pakt hij die data gewoon op. (ik start hem dus gewoon met dezelfde code, hij download dan de laatste versie van Docker)

Een andere optie is het maken van een backup vanuit de controller, maar daar zou ik persoonlijk niet gelukkig van worden als dat elke keer zou moeten.

[ Voor 3% gewijzigd door lolgast op 10-08-2017 09:21 ]

Tweede switch heeft ook vlan wel van een ander merk "netgear". Het gaat om de ubiquiti switch die geen IP krijgt. De 2de switch heeft ook wel hetzelfde probleem dat deze geen ip verkrijgt, maar wil eerst de ubiquiti switch in orde krijgen.Sneezydevil schreef op donderdag 10 augustus 2017 @ 09:02:

@cooLopke

Even voor de duidelijkheid het gaat om de andere switch op poort 1 die geen IP krijgt?

Heeft die tweede switch ook vlan ondersteuning en is dat ook ingesteld?

Heb je DHCP uit staan binnen de controller? Als dat aan staat kan het voor problemen zorgen als je geen UGS hebt.

Untagged klinkt in princiepe goed voor poort 2.

Untagged klinkt in princiepe goed voor poort 2.

Hey,

Ik heb een gek probleempje met mijn Unifi AP's icm KPN Experiabox, maar weet niet waar ik het probleem moet zoeken.

Ik merk regelmatig dat mijn telefoon ineens, tijdens het gebruik geen IP adres meer heeft. Het ene moment alles prima, de volgende pagina die ik wil openen blijft oneindig laden.

Als ik dan de wifi details controleer, zie ik daar een 169.254.x.x ip-adres, ipv het verwachtte 192.168.2.x adres

Ik heb het met bijvoorbeled mijn laptops, ipads en andere wifi devices nog nooit gemerkt.

Telefoon is een iPhone 6 op iOS 10.3.3.

AP's zijn Unifi AP AC Lites (2 stuks), op v3.8.3.6587

Controller v5.4.16

KPN Experiabox v9

Ik heb een gek probleempje met mijn Unifi AP's icm KPN Experiabox, maar weet niet waar ik het probleem moet zoeken.

Ik merk regelmatig dat mijn telefoon ineens, tijdens het gebruik geen IP adres meer heeft. Het ene moment alles prima, de volgende pagina die ik wil openen blijft oneindig laden.

Als ik dan de wifi details controleer, zie ik daar een 169.254.x.x ip-adres, ipv het verwachtte 192.168.2.x adres

Ik heb het met bijvoorbeled mijn laptops, ipads en andere wifi devices nog nooit gemerkt.

Telefoon is een iPhone 6 op iOS 10.3.3.

AP's zijn Unifi AP AC Lites (2 stuks), op v3.8.3.6587

Controller v5.4.16

KPN Experiabox v9

DHCP staat uit.

Nu, het zit zo, ik heb mijn laptop gebruikt om de switch + AP op te zetten, aangezien ik op dat moment geen dedicated device had om de controller te draaien. Maar ik lees overal dat het problemen kan veroorzaken als je controller geen static ip heeft. In ieder geval nu heb ik een server opgezet met de config file van mijn laptop, maar deze herkende dus zowel de AP als switch niet meer en stonden beiden disconnected. Nu heb ik de AP gereset gehad, maar op de router een DHCP ip reservation gezet op het mac-adres van de AP. Daarna via ssh verbonden en set-inform commando uitgevoerd. Deze kwam nu op de controller terug.

Dus de switch bevat nog de configuratie van toen, maar staat disconnected, maar als ik in mijn dhcp leases kijk op de router komt de switch niet voor. Ik heb liever geen zin om deze te resetten, maar ik vermoed dat het niet anders zal gaan, deze pakt normaal toch onmiddellijk de settings van mijn controller toch?

De controller draait nu in docker.

Nu, het zit zo, ik heb mijn laptop gebruikt om de switch + AP op te zetten, aangezien ik op dat moment geen dedicated device had om de controller te draaien. Maar ik lees overal dat het problemen kan veroorzaken als je controller geen static ip heeft. In ieder geval nu heb ik een server opgezet met de config file van mijn laptop, maar deze herkende dus zowel de AP als switch niet meer en stonden beiden disconnected. Nu heb ik de AP gereset gehad, maar op de router een DHCP ip reservation gezet op het mac-adres van de AP. Daarna via ssh verbonden en set-inform commando uitgevoerd. Deze kwam nu op de controller terug.

Dus de switch bevat nog de configuratie van toen, maar staat disconnected, maar als ik in mijn dhcp leases kijk op de router komt de switch niet voor. Ik heb liever geen zin om deze te resetten, maar ik vermoed dat het niet anders zal gaan, deze pakt normaal toch onmiddellijk de settings van mijn controller toch?

De controller draait nu in docker.

[ Voor 8% gewijzigd door cooLopke op 10-08-2017 09:54 ]

Waarom doe je op de switch dan niet hetzelfde als bij de AP en geef je hem via SSH geen set-inform?cooLopke schreef op donderdag 10 augustus 2017 @ 09:53:

DHCP staat uit.

Nu, het zit zo, ik heb mijn laptop gebruikt om de switch + AP op te zetten, aangezien ik op dat moment geen dedicated device had om de controller te draaien. Maar ik lees overal dat het problemen kan veroorzaken als je controller geen static ip heeft. In ieder geval nu heb ik een server opgezet met de config file van mijn laptop, maar deze herkende dus zowel de AP als switch niet meer en stonden beiden disconnected. Nu heb ik de AP gereset gehad, maar op de router een DHCP ip reservation gezet op het mac-adres van de AP. Daarna via ssh verbonden en set-inform commando uitgevoerd. Deze kwam nu op de controller terug.

Dus de switch bevat nog de configuratie van toen, maar staat disconnected, maar als ik in mijn dhcp leases kijk op de router komt de switch niet voor. Ik heb liever geen zin om deze te resetten, maar ik vermoed dat het niet anders zal gaan, deze pakt normaal toch onmiddellijk de settings van mijn controller toch?

De controller draait nu in docker.

Edit: Via een rechtstreekse verbinding vanuit je laptop via de kabel moet je toch verbinding kunnen krijgen lijkt mij

[ Voor 4% gewijzigd door lolgast op 10-08-2017 10:39 ]

Die controller draait bij mij toch al? Als ik de controller op amazon draai heb ik toch ook geen tunnel nodig?[b][message=52191891,noline]Sneezydevil schreef op donderdag 10 augustus 2017 @

@zeroday

Dat maakt het toch alleen maar lastiger want die USG heeft dan toch ook een controller nodig? En zonder tunnel geen controller.

There are no secrets, only information you do not yet have

Nee, het verkeer tussen je verschillende fysieke/virtueele netwerken zul je zelf moeten doen denk ik. Maar ik heb momenteel geen Unifi meer bij de hand, dus kan het niet voor je checken icm USG.flexje schreef op donderdag 10 augustus 2017 @ 08:51:

[...]

Is dat dan over en weer? Dus vanaf "LAN" naar "Secured VLAN" en terug?

Iemand anders, alhier? (Vast wel)

Technical enthousiast on a budget - DiY Tutorials, How-To's and Information on how to do things yourself, better & cheaper - The Dutch way.

Ahzo, mijn controller is niet van internet af benaderbaar en ik ging er vanuit die van Thinkpad ook niet.zeroday schreef op donderdag 10 augustus 2017 @ 10:57:

[...]

Die controller draait bij mij toch al? Als ik de controller op amazon draai heb ik toch ook geen tunnel nodig?

Met een controller die via internet bereikbaar is lijkt het mij inderdaad een makkelijke oplossing.

Kan het zijn dat er in de gateway beperkingen zitten qua binnenkomend verkeer?Hindelaufen schreef op dinsdag 8 augustus 2017 @ 20:19:

[...]

Wanneer je het VPN gedeelte ook werkend krijgt, zou je dan een beknopte handleiding kunnen posten? Het is mij tot nog toe niet gelukt, alles gevolgd aan de hand van het Ubiquiti forum, maar helaas.

Overigens is de KPN setup van jouw via via het werk van @Jeroen_ae92, hij heeft hier echt het meeste werk geleverd. Ik ben een redelijke N00B in het hele JSON gebeuren.

Mijn backup vanaf kantoor werkt niet meer naar mijn thuisadres.

Heb jij er weet van? Of @Jeroen_ae92

[ Voor 3% gewijzigd door sweeeetje op 10-08-2017 11:35 ]

Dan inderdaad maar even resetten en op dezelfde wijze proberen. Ik hou jullie op de hoogte. Ik dacht dat er iets mis was met mijn vlan's aangezien in de DHCP lease lijst totaal niets te vinden is van de switch, dat vind ik gek.lolgast schreef op donderdag 10 augustus 2017 @ 10:38:

[...]

Waarom doe je op de switch dan niet hetzelfde als bij de AP en geef je hem via SSH geen set-inform?

Edit: Via een rechtstreekse verbinding vanuit je laptop via de kabel moet je toch verbinding kunnen krijgen lijkt mij

[ Voor 13% gewijzigd door cooLopke op 10-08-2017 12:10 ]

Ik zou het niet weten maar het lijkt er wel op. Heb een log tail gedaan met als filter het (4G) IP adres van mijn telefoon om te kijken of er iets van VPN verkeer binnen kwam, maar echt helemaal niets. Terwijl als ik met die zelfde telefoon via 4G de unify app gebruikte zag ik wel verkeer op de USG.sweeeetje schreef op donderdag 10 augustus 2017 @ 11:34:

[...]

Kan het zijn dat er in de gateway beperkingen zitten qua binnenkomend verkeer?

Mijn backup vanaf kantoor werkt niet meer naar mijn thuisadres.

Heb jij er weet van? Of @Jeroen_ae92

Ben bezig met de overstap naar Netrebel.

Geen eigen router noodzakelijk, maar om heel veel redenen wil ik er toch 1 plaatsen.

In de faq staat wat info hierover:

https://netrebel.nl/faq#tocheeneigenrouter

Met een EdgeRouter X moet dit toch kunnen?

Later wil ik ook AP's gaan installeren, maar dat is van latere zorg. Komt geen gastnetwerk oid en AP's installeren en klaar.

Keuze voor EdgeRouter X is stabiliteit bij een 1000mb glasverbinding.

Of is een andere keuze persee beter?

Geen eigen router noodzakelijk, maar om heel veel redenen wil ik er toch 1 plaatsen.

In de faq staat wat info hierover:

https://netrebel.nl/faq#tocheeneigenrouter

Met een EdgeRouter X moet dit toch kunnen?

Later wil ik ook AP's gaan installeren, maar dat is van latere zorg. Komt geen gastnetwerk oid en AP's installeren en klaar.

Keuze voor EdgeRouter X is stabiliteit bij een 1000mb glasverbinding.

Of is een andere keuze persee beter?

Ik ben op zoek naar een betere Wifi ontvangst thuis en wil me niet druk maken over 2 of meer netwerknamen. Graag wil ik dat e.e.a. 'seamless roamed'. Ik begrijp dat de ubiquity apparaten hier goed in zijn.

Momenteel heb ik een tp-link router die mijn wifi verzorgd samen met een d-link powerline (voor de bovenverdiepingen, 2 stuks) geval. Dat laatste ding is redelijk instabiel dus dat helpt me niet verder. Ik dacht, ik begin gewoon met 1 ubiquity voor beneden en kijk dan verder, er kan dan altijd een tweede voor boven bij. Ik twijfel alleen welke ik moet hebben.

Momenteel heb ik een tp-link router die mijn wifi verzorgd samen met een d-link powerline (voor de bovenverdiepingen, 2 stuks) geval. Dat laatste ding is redelijk instabiel dus dat helpt me niet verder. Ik dacht, ik begin gewoon met 1 ubiquity voor beneden en kijk dan verder, er kan dan altijd een tweede voor boven bij. Ik twijfel alleen welke ik moet hebben.

- Ik ben niet veeleisend. Snelle stabiele wifi en seamless roaming zijn de 2 topeisen

- Ik heb geen plek om het ding aan het plafond te hangen, iig niet op de benedenverdieping.

- Moet ik dan voor een UniFi AP AC LITE of voor eeen UniFi AP AC Mesh gaan?

[ Voor 3% gewijzigd door thejoker80 op 10-08-2017 14:31 ]

Ook geen enkele port-forward werkt meer bij mij helaas....Hindelaufen schreef op donderdag 10 augustus 2017 @ 13:05:

[...]

Ik zou het niet weten maar het lijkt er wel op. Heb een log tail gedaan met als filter het (4G) IP adres van mijn telefoon om te kijken of er iets van VPN verkeer binnen kwam, maar echt helemaal niets. Terwijl als ik met die zelfde telefoon via 4G de unify app gebruikte zag ik wel verkeer op de USG.

de usg op mijn werk (zonder config file) kan ik wel via remote VPN benaderen en een actieve verbinding opzetten. Helaas kan ik daarna nog niet naar mijn andere netwerk apparatuur zoals de NAS. Hier ben ik ook nog mee bezig...

Iemand zoiets al wel aan de praat?

[ Voor 20% gewijzigd door sweeeetje op 10-08-2017 14:01 ]

in de nieuwe woning word de situatie wat anders;

- edgerouter lite

- 5 APacPro's (ipv 1 nu in mn appartementje)

- 4 tal POE ipcamera's

- IPTV van ... telfort oid

wil alles verhuizen naar een 19'rack tzt, maar twijfel heel erg over de switch...

sowieso POE voor de AC's uiteraard, voorkeur UBNT producten...

maar, neem ik nu een UNIFI switch of een Edge switch...

ik weet dat de UNIFI een leuke omgeving heeft, maar red me prima in Egde omgeving... prijs; weinig verschil... zat te kijken naar een 24p/250W model.

unifi, en dat tzt misschien ook maar USG? maar m'n VPN die via de edgerouter gaat... dat raak ik in unifi zeker kwijt?

- edgerouter lite

- 5 APacPro's (ipv 1 nu in mn appartementje)

- 4 tal POE ipcamera's

- IPTV van ... telfort oid

wil alles verhuizen naar een 19'rack tzt, maar twijfel heel erg over de switch...

sowieso POE voor de AC's uiteraard, voorkeur UBNT producten...

maar, neem ik nu een UNIFI switch of een Edge switch...

ik weet dat de UNIFI een leuke omgeving heeft, maar red me prima in Egde omgeving... prijs; weinig verschil... zat te kijken naar een 24p/250W model.

unifi, en dat tzt misschien ook maar USG? maar m'n VPN die via de edgerouter gaat... dat raak ik in unifi zeker kwijt?

signature

ah kijk!nielsn schreef op donderdag 10 augustus 2017 @ 14:10:

In de Unifi is de VPN mogelijkheid tegenwoordig ook ingebouwd (tenminste in de beta die ik draai)

dan is de unifi switch dus aantrekkelijker voor mij, om dan eventueel later de router ook te vervangen en alles in unifi te doen...

signature

Je bedoelt remote vpn dan denk ik inderdaad? Dat zit gewoon in de laatste stable versie (5.5.20)GJ007 schreef op donderdag 10 augustus 2017 @ 14:13:

[...]

ah kijk!

dan is de unifi switch dus aantrekkelijker voor mij, om dan eventueel later de router ook te vervangen en alles in unifi te doen...

YES!lolgast schreef op donderdag 10 augustus 2017 @ 14:21:

[...]

Je bedoelt remote vpn dan denk ik inderdaad? Dat zit gewoon in de laatste stable versie (5.5.20)

[afbeelding]

maar heeft de egde lijn dan enig voordeel tov de unifi lijn ?

signature

[post kan verwijderd worden.]

[ Voor 100% gewijzigd door Samplex op 10-08-2017 20:51 ]

Gezien de succesverhalen eerder mbt de USG en KPN glasvezel dacht ik vandaag dat ook even te regelen hier. Niet dus  . Ik ga uit van deze config: tyfoon_2 in "\[Ervaringen/discussie] Ubiquiti-apparatuur - Deel 2" die ik in een json file zet op mijn controller.

. Ik ga uit van deze config: tyfoon_2 in "\[Ervaringen/discussie] Ubiquiti-apparatuur - Deel 2" die ik in een json file zet op mijn controller.

Gedaan:

- USG opgenomen in netwerk (op 192.168.1.5) adres zodat deze niet conflicteert met bestaand router.

- Handmatig upgrade uitgevoerd naar versie 4.3.49.5001150

- json file up de controller gezet (ik heb de ipadressen die in de config staan aangepast naar 192.168.1.1 en 192.168.1.0 en daarnaast MAC adres aangepast bij user ID. (me interne netwerk is 192.168.1.x)

- USG laten provisionen en daar hang ie nu in.

Foutmelding in de controller:

Gedaan:

- USG opgenomen in netwerk (op 192.168.1.5) adres zodat deze niet conflicteert met bestaand router.

- Handmatig upgrade uitgevoerd naar versie 4.3.49.5001150

- json file up de controller gezet (ik heb de ipadressen die in de config staan aangepast naar 192.168.1.1 en 192.168.1.0 en daarnaast MAC adres aangepast bij user ID. (me interne netwerk is 192.168.1.x)

- USG laten provisionen en daar hang ie nu in.

Foutmelding in de controller:

Iemand een suggestie?Configuration commit error. Error message: { "DELETE" : { "failure" : "0" , "success" : "1"} , "SESSION_ID" : "7c9324c13d8f8a62b96ba3947d" , "SET" : { "error" : { "interfaces ethernet eth0 vif 6 pppoe 0 user-id xx:xx:xx:xx:xx@internet" : "Invalid user-id\n\nValue validation failed\n"} , "failure" : "1" , "success" : "1"}}

Gezien de foutmelding (heb ik ook gehad) heb je wellicht de verkeerde MAC gebruikt. Je moet de MAC gebruiken van de USG. Ook moet er volgens mikj streepjes tussen. Als je even naar de byluke site gaat staat daar bovenaan een stukje code dat je kunt uitvoeren op de USG. Die geeft je het juiste mac incl. juiste format.ZiSE schreef op donderdag 10 augustus 2017 @ 14:57:

Gezien de succesverhalen eerder mbt de USG en KPN glasvezel dacht ik vandaag dat ook even te regelen hier. Niet dus. Ik ga uit van deze config: tyfoon_2 in "\[Ervaringen/discussie] Ubiquiti-apparatuur - Deel 2" die ik in een json file zet op mijn controller.

Gedaan:

- USG opgenomen in netwerk (op 192.168.1.5) adres zodat deze niet conflicteert met bestaand router.

- Handmatig upgrade uitgevoerd naar versie 4.3.49.5001150

- json file up de controller gezet (ik heb de ipadressen die in de config staan aangepast naar 192.168.1.1 en 192.168.1.0 en daarnaast MAC adres aangepast bij user ID.

- USG laten provisionen en daar hang ie nu in.

Foutmelding in de controller:

[...]

Iemand een suggestie?

nvm

[ Voor 99% gewijzigd door GoEV6 op 10-08-2017 20:45 ]

Volgens mij (maar pin me er niet op vast) krijgt de Edge lijn eerder nieuwe functies. Hoewel de periode tussen implementatie op Edge en vervolgens Unifi volgens mij steeds kleiner wordt.GJ007 schreef op donderdag 10 augustus 2017 @ 14:35:

[...]

YES!

maar heeft de egde lijn dan enig voordeel tov de unifi lijn ?

Maar ik ben niet heel actief op de Unifi forums, dus het kan ook verkeerd zijn wat ik hierboven verkondig

grrrr ik had inderdaad : ipv - !tyfoon_2 schreef op donderdag 10 augustus 2017 @ 15:02:

[...]

Gezien de foutmelding (heb ik ook gehad) heb je wellicht de verkeerde MAC gebruikt. Je moet de MAC gebruiken van de USG. Ook moet er volgens mikj streepjes tussen. Als je even naar de byluke site gaat staat daar bovenaan een stukje code dat je kunt uitvoeren op de USG. Die geeft je het juiste mac incl. juiste format.

Volgens mij zijn ze flink aan de weg aan het timmeren om de lijnen gelijk te trekken maar UniFi heeft inderdaad nog een achterstand tov de Edge lijn.lolgast schreef op donderdag 10 augustus 2017 @ 15:12:

[...]

Volgens mij (maar pin me er niet op vast) krijgt de Edge lijn eerder nieuwe functies. Hoewel de periode tussen implementatie op Edge en vervolgens Unifi volgens mij steeds kleiner wordt.

Maar ik ben niet heel actief op de Unifi forums, dus het kan ook verkeerd zijn wat ik hierboven verkondig

Ik blijf me verbazen over het bereik van de AC-Mesh.

De poetshulp zei dat ze bij haar thuis onze Wifi kon ontvangen, dus haar even een gasten voucher gegeven om te zien of ze ook werkelijk kon internetten.

En blijkbaar werkt goed. Wel alleen als ze voor het raam staat, maar het werkt.

Dat is dus bijna 170 meter.

De poetshulp zei dat ze bij haar thuis onze Wifi kon ontvangen, dus haar even een gasten voucher gegeven om te zien of ze ook werkelijk kon internetten.

En blijkbaar werkt goed. Wel alleen als ze voor het raam staat, maar het werkt.

Dat is dus bijna 170 meter.

https://www.facebook.com/hausbrandeck

Hoe werkt het internet? Ik ben weer even terug moeten gaan naar de USG achter de Experiabox want Internet lijkt DNS problemen te hebben. Bepaalde sites laden niet of heel slecht en zelfs sommige interne systemen (RPI, windows server) kreeg ik soms wel en soms niet te pakken.ZiSE schreef op donderdag 10 augustus 2017 @ 15:19:

[...]

grrrr ik had inderdaad : ipv - !. Mijn dank is groot - aangepast en internet is in ieder geval up. Nu tv ff testen!

Versus het script dat ik gepost had had ik alleen de IP range aangepast naar 198.162.1.x en dat heb jij ook gedaan; als dit bij jou netjes werkt snap ik niet waarom bij mij niet...

IPTV werkte trouwens ook netjes met die setup (het tvroute.sh script van kriegsman op je USG)

Klopt, mijn controller staat niet open naar internet. En ik weet ook niet of het verkeer wel encrypted is, dus vandaar de tunnel.Sneezydevil schreef op donderdag 10 augustus 2017 @ 11:21:

[...]

Ahzo, mijn controller is niet van internet af benaderbaar en ik ging er vanuit die van Thinkpad ook niet.

Met een controller die via internet bereikbaar is lijkt het mij inderdaad een makkelijke oplossing.

So far so good moet ik zeggen. TV werkt - script zit er in maar geen idee of dat werkt. Internet is qua snelheid zelfde als met de ERL dus prima. Ik zal laten weten als ik nog tegen rare dingen aanloop.tyfoon_2 schreef op donderdag 10 augustus 2017 @ 15:59:

[...]

Hoe werkt het internet? Ik ben weer even terug moeten gaan naar de USG achter de Experiabox want Internet lijkt DNS problemen te hebben. Bepaalde sites laden niet of heel slecht en zelfs sommige interne systemen (RPI, windows server) kreeg ik soms wel en soms niet te pakken.

Versus het script dat ik gepost had had ik alleen de IP range aangepast naar 198.162.1.x en dat heb jij ook gedaan; als dit bij jou netjes werkt snap ik niet waarom bij mij niet...

IPTV werkte trouwens ook netjes met die setup (het tvroute.sh script van kriegsman op je USG)

Raar ding 1: ik kan wel portforwards maken maar ze werken niet. Maakt het nog uit dat ik die gewoon via de GUI maak? Via Devices - USG - Configuration - Port Forward.

[ Voor 8% gewijzigd door ZiSE op 10-08-2017 17:48 ]

ik had vanmiddag weer tv beeld dat bleef stil staan.ThinkPadd schreef op donderdag 10 augustus 2017 @ 16:07:

[...]

Klopt, mijn controller staat niet open naar internet. En ik weet ook niet of het verkeer wel encrypted is, dus vandaar de tunnel.

heb de config even opnieuw ingeladen en de tv route staat er nog netjes in (ook scheduled) dus ik hoop al de vrouw thuis komt straks het weer/nog werkt.....

@m3gA Blijkbaar was deze niet opm3gA schreef op donderdag 10 augustus 2017 @ 15:22:

[...]

Nice. Hoe heb je dat geregeld? Ik dacht dat de huidige voorraad op was?

Verwijderd

Dan staat je WiFi te hard te bléren. Zet het vermogen op laag.yzf1kr schreef op donderdag 10 augustus 2017 @ 15:41:

Ik blijf me verbazen over het bereik van de AC-Mesh.

De poetshulp zei dat ze bij haar thuis onze Wifi kon ontvangen, dus haar even een gasten voucher gegeven om te zien of ze ook werkelijk kon internetten.

En blijkbaar werkt goed. Wel alleen als ze voor het raam staat, maar het werkt.

[afbeelding]

Dat is dus bijna 170 meter.

Verwijderd

je kan ook een VPN tunnel naar AWS opzetten (er draait toch een Linux bak daar), en op je router lokaal zo instellen, dat de (controle) traffic via deze tunnel gaat. Dus alles naar IP 52.58.45.XXX moet via de VPN, de rest gaat naar de default gateway (meestal de router van de ISP).Verwijderd schreef op woensdag 9 augustus 2017 @ 23:13:

Nou, de echte data (van jouw browser sessie of je mail), gaat niet via Amazon. Deze gaat via je eigen Ziggo, of xs4all lijn, of wat je ook hebt. Alleen controle data en statistieken gaat via AWS.

Controleer of je igmp proxie quickleave aan hebt staan. Ik had deze ook uit staan en vaak last van zenders die niet berijkbaar waren.sweeeetje schreef op donderdag 10 augustus 2017 @ 16:48:

[...]

ik had vanmiddag weer tv beeld dat bleef stil staan.

heb de config even opnieuw ingeladen en de tv route staat er nog netjes in (ook scheduled) dus ik hoop al de vrouw thuis komt straks het weer/nog werkt.....

Moet dan 3 of 4 keer heen en weer zappen om zenders aan de praat te krijgen.

Het heeft lang geduurd voordat ik oorzaak gevonden had, omdat vaak bij zelfde zenders gebeurde dacht ik dat het aan de belasting van de zender bij Kpn lach.

Lesdictische is mijn hash#

Of zoals hier, disable de interfaces die geen IPTV LAN interface zijn.xbeam schreef op donderdag 10 augustus 2017 @ 19:30:

[...]

Controleer of je igmp proxie quickleave aan hebt staan. Ik had deze ook uit staan en vaak last van zenders die niet berijkbaar waren.

Moet dan 3 of 4 keer heen en weer zappen om zenders aan de praat te krijgen.

Het heeft lang geduurd voordat ik oorzaak gevonden had, omdat vaak bij zelfde zenders gebeurde dacht ik dat het aan de belasting van de zender bij Kpn lach.

U+

Hier nog erger, na update geen leven meer in mijn edgerouter xWaSteiL schreef op woensdag 26 juli 2017 @ 09:14:

[...]

Ik had echt vage problemen met mijn EdgeRouter X SFP na het updaten. eth2 wilde direct na het updaten en rebooten geen POE meer geven naar mijn AP. POE stond aan op de port, uit en aanzetten had geen effect. Uiteindelijk router 2 keer moeten rebooten en toen gaf hij wel weer POE door.

Toen wilde hij op eth0 alleen nog maar 100mbit praten met mijn kabel modem. Kabel modem uit/aan geen oplossing, nog een reboot van de router, opgelost.. Hele vage problemen.

Kon updaten, alleen nog rebooten, maar na een half uur nog geen response. Meerdere keren een hard reset gedaan, maar niet te benaderen op 192.168.1.1

Wat googlen geeft hem oplossingen alleen maar zelfde probleem en geen oplossing behalve RMA.

Hier nog tips?

Waar zet ik dat aan of uit? heb het bij netwerken en dan de specifieke netwerken igmp wel aanstaan..xbeam schreef op donderdag 10 augustus 2017 @ 19:30:

[...]

Controleer of je igmp proxie quickleave aan hebt staan. Ik had deze ook uit staan en vaak last van zenders die niet berijkbaar waren.

Moet dan 3 of 4 keer heen en weer zappen om zenders aan de praat te krijgen.

Het heeft lang geduurd voordat ik oorzaak gevonden had, omdat vaak bij zelfde zenders gebeurde dacht ik dat het aan de belasting van de zender bij Kpn lach.

Je kan in je config.boot zien of het aanstaat.

igmp-proxy {

enable-quickleave

Het aan of uit zetten doe je via het ssh/CLI commando.

set protocols igmp-proxy enable-quickleave

commit

Als het werkt en de oplossing is dan moet je de gecreëerde config regel copieren vanuit de config.boot naar de json. Omdat regel anders weg is als je iets wijzigt via de controller.

igmp-proxy {

enable-quickleave

Het aan of uit zetten doe je via het ssh/CLI commando.

set protocols igmp-proxy enable-quickleave

commit

Als het werkt en de oplossing is dan moet je de gecreëerde config regel copieren vanuit de config.boot naar de json. Omdat regel anders weg is als je iets wijzigt via de controller.

[ Voor 60% gewijzigd door xbeam op 10-08-2017 20:31 ]

Lesdictische is mijn hash#

Ik ben een poging aan het doen om iptv werkend te krijgen echter lukt het mij niet, het tv kastje kan geen verbinding maken met het iptv netwerk.

Ik heb de volgende config gebruikt echter met een ander subnet (10.100.10.0):

tyfoon_2 in "\[Ervaringen/discussie] Ubiquiti-apparatuur - Deel 2"

Heeft iemand misschien tips waar ik kan zoeken voor oplossing? Het tvroute script is aangemaakt en ook executable gemaakt. Is er wellicht iets van logging of test die ik kan uitvoeren?

Ik heb de volgende config gebruikt echter met een ander subnet (10.100.10.0):

tyfoon_2 in "\[Ervaringen/discussie] Ubiquiti-apparatuur - Deel 2"

Heeft iemand misschien tips waar ik kan zoeken voor oplossing? Het tvroute script is aangemaakt en ook executable gemaakt. Is er wellicht iets van logging of test die ik kan uitvoeren?

[ Voor 21% gewijzigd door Avvd op 10-08-2017 21:02 ]

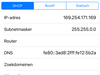

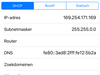

Nog wat verder lopen prutsen maar ik krijg port forwarding niet voor elkaar op een USG (die ik via een json geconfigureerd heb op basis van deze post: tyfoon_2 in "\[Ervaringen/discussie] Ubiquiti-apparatuur - Deel 2"

Port forward gedaan via de GUI:

en in de config zie ik 'm ook terug.

Ik zie alleen geen verkeer op de poort en in dit geval Plex krijgt ook geen verbinding naar buiten. Ook

geprobeerd via uPnP in een config.properties file maar dat geeft ook geen Lingo. Mis ik nog iets?

Valt me trouwens op dat ik in de GUI geen IP zie staan bij WAN; is dat gevolg van config middels een json file?

Port forward gedaan via de GUI:

en in de config zie ik 'm ook terug.

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

| @UnifiUSG# show port-forward

auto-firewall disable

hairpin-nat enable

lan-interface eth1

rule 3001 {

description Plex

forward-to {

address 192.168.1.11

}

original-port 32400

protocol tcp_udp

}

wan-interface eth0 |

Ik zie alleen geen verkeer op de poort en in dit geval Plex krijgt ook geen verbinding naar buiten. Ook

geprobeerd via uPnP in een config.properties file maar dat geeft ook geen Lingo. Mis ik nog iets?

Valt me trouwens op dat ik in de GUI geen IP zie staan bij WAN; is dat gevolg van config middels een json file?

[ Voor 4% gewijzigd door ZiSE op 10-08-2017 20:40 ]

Je hebt toch een PPPOE verbinding? Dan zou dat dus pppoe0 of pppoe2 moeten zijnZiSE schreef op donderdag 10 augustus 2017 @ 20:35:

Nog wat verder lopen prutsen maar ik krijg port forwarding niet voor elkaar op een USG (die ik via een json geconfigureerd heb op basis van deze post: tyfoon_2 in "\[Ervaringen/discussie] Ubiquiti-apparatuur - Deel 2"

Port forward gedaan via de GUI:

[afbeelding]

en in de config zie ik 'm ook terug.

code:

@UnifiUSG# show port-forward auto-firewall disable hairpin-nat enable lan-interface eth1 rule 3001 { description Plex forward-to { address 192.168.1.11 } original-port 32400 protocol tcp_udp } wan-interface eth0

Ik zie alleen geen verkeer op de poort en in dit geval Plex krijgt ook geen verbinding naar buiten. Ook

geprobeerd via uPnP in een config.properties file maar dat geeft ook geen Lingo. Mis ik nog iets?

Valt me trouwens op dat ik in de GUI geen IP zie staan bij WAN; is dat gevolg van config middels een json file? [afbeelding]

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

| @UnifiUSG# show port-forward

auto-firewall disable

hairpin-nat enable

lan-interface eth1

rule 3001 {

description Plex

forward-to {

address 192.168.1.11

}

original-port 32400

protocol tcp_udp

}

wan-interface pppoe0 |

U+

Right. PPPOE inderdaad! Dan kan ik dat dus niet via de GUI helaas. Nu maar ff uitvogelen hoe ik dat in de json file krijg (of is er nog een alternatief?)Jeroen_ae92 schreef op donderdag 10 augustus 2017 @ 20:44:

[...]

Je hebt toch een PPPOE verbinding? Dan zou dat dus pppoe0 of pppoe2 moeten zijn

code:

@UnifiUSG# show port-forward auto-firewall disable hairpin-nat enable lan-interface eth1 rule 3001 { description Plex forward-to { address 192.168.1.11 } original-port 32400 protocol tcp_udp } wan-interface pppoe0

Ja hoor, je dient je PPPOE verbinding via de controller te doen en enkel de missende zaken zoals VLAN4 in de JSON bij te voegen. Nu blok je de gehele interface eth0 met bijbehorende PPPOE interface in je controller.ZiSE schreef op donderdag 10 augustus 2017 @ 20:52:

[...]

Right. PPPOE inderdaad! Dan kan ik dat dus niet via de GUI helaas. Nu maar ff uitvogelen hoe ik dat in de json file krijg (of is er nog een alternatief?)

Of, alle port forwards stel je in in je JSON file

U+

Dus beter het hele PPPOE deel uit deze config halen? tyfoon_2 in "\[Ervaringen/discussie] Ubiquiti-apparatuur - Deel 2" en dan via de GUI de PPPOE opzetten en de rest via de json. Dan kan ik de portforwards ook via de GUI (heeft mijn voorkeur uiteraard)Jeroen_ae92 schreef op donderdag 10 augustus 2017 @ 21:00:

[...]

Ja hoor, je dient je PPPOE verbinding via de controller te doen en enkel de missende zaken zoals VLAN4 in de JSON bij te voegen. Nu blok je de gehele interface eth0 met bijbehorende PPPOE interface in je controller.

Of, alle port forwards stel je in in je JSON file

/dat wordt ook niks want ik heb geen idee wat ik exact uit de json kan slopen

Kan ik deze Jeroen_ae92 in "\[Ervaringen/discussie] Ubiquiti-apparatuur - Deel 2" gebruiken @Jeroen_ae92 of is die niet 'productie klaar'? Daar zie ik dat je het PPPOE deel eruit hebt.

/edit - link naar post toegevoegd

[ Voor 19% gewijzigd door ZiSE op 10-08-2017 21:48 ]

Kan je jouw config posten.Blueone schreef op donderdag 10 augustus 2017 @ 20:35:

Ik ben een poging aan het doen om iptv werkend te krijgen echter lukt het mij niet, het tv kastje kan geen verbinding maken met het iptv netwerk.

Ik heb de volgende config gebruikt echter met een ander subnet (10.100.10.0):

tyfoon_2 in "\[Ervaringen/discussie] Ubiquiti-apparatuur - Deel 2"

Heeft iemand misschien tips waar ik kan zoeken voor oplossing? Het tvroute script is aangemaakt en ook executable gemaakt. Is er wellicht iets van logging of test die ik kan uitvoeren?

Dan kunnen we zien of er iets mist of wat er verkeerd is.

Lesdictische is mijn hash#

Kan je iets meer duiding geven Over wat de S inhoud.Samplex schreef op donderdag 10 augustus 2017 @ 14:48:

[post kan verwijderd worden.]

Lesdictische is mijn hash#

xbeam, volgens mij staat dat voor Security..

Dit is momenteel mijn json file, er is verder nog 1 regel anders dan de config hier, dat was ik even vergeten:xbeam schreef op donderdag 10 augustus 2017 @ 21:03:

[...]

Kan je jouw config posten.

Dan kunnen we zien of er iets mist of wat er verkeerd is.

de 'use-dnsmasq": "disable"' werd niet geaccepteerd, dit gaf de volgende foutmelding:

Configuration commit error. Error message: { "DELETE" : { "failure" : "0" , "success" : "1"} , "SESSION_ID" : "931883a08236ce958510068e17" , "SET" : { "error" : { "service dhcp-server use-dnsmasq disable" : "The specified configuration node is not valid\n"} , "failure" : "1" , "success" : "1"}}

[/code]

json:

[code]{

"firewall": {

"all-ping": "enable",

"broadcast-ping": "disable",

"ip-src-route": "disable",

"ipv6-name": {

"WANv6_IN": {

"default-action": "drop",

"description": "WAN inbound traffic forwarded to LAN",

"enable-default-log": "''",

"rule": {

"10": {

"action": "accept",

"description": "Allow established/related sessions",

"state": {

"established": "enable",

"related": "enable"

}

},

"20": {

"action": "drop",

"description": "Drop invalid state",

"state": {

"invalid": "enable"

}

}

}

},

"WANv6_LOCAL": {

"default-action": "drop",

"description": "WAN inbound traffic to the router",

"enable-default-log": "''",

"rule": {

"10": {

"action": "accept",

"description": "Allow established/related sessions",

"state": {

"established": "enable",

"related": "enable"

}

},

"20": {

"action": "drop",

"description": "Drop invalid state",

"state": {

"invalid": "enable"

}

},

"30": {

"action": "accept",

"description": "Allow IPv6 icmp",

"protocol": "ipv6-icmp"

},

"40": {

"action": "accept",

"description": "allow dhcpv6",

"destination": {

"port": "546"

},

"protocol": "udp",

"source": {

"port": "547"

}

}

}

}

},

"ipv6-receive-redirects": "disable",

"ipv6-src-route": "disable",

"log-martians": "enable",

"options": "''",

"receive-redirects": "disable",

"send-redirects": "enable",

"source-validation": "disable",

"syn-cookies": "enable"

},

"interfaces": {

"ethernet": {

"eth1": {

"address": [

"10.100.10.1/24"

],

"description": "eth1 - LAN",

"duplex": "auto",

"firewall": {

"in": {

"name": "LAN_IN"

},

"local": {

"name": "LAN_LOCAL"

},

"out": {

"name": "LAN_OUT"

}

},

"ipv6": {

"dup-addr-detect-transmits": "1",

"router-advert": {

"cur-hop-limit": "64",

"link-mtu": "0",

"managed-flag": "false",

"max-interval": "600",

"name-server": [

"2001:4860:4860::8888",

"2001:4860:4860::8844"

],

"other-config-flag": "false",

"prefix": {

"::/64": {

"autonomous-flag": "true",

"on-link-flag": "true",

"valid-lifetime": "2592000"

}

},

"radvd-options": [

"RDNSS 2001:4860:4860::8888 2001:4860:4860::8844 {};"

],

"reachable-time": "0",

"retrans-timer": "0",

"send-advert": "true"

}

},

"speed": "auto"

},

"eth0": {

"description": "eth0 - ExperiaBox",

"duplex": "auto",

"mtu": "1512",

"speed": "auto",

"vif": {

"4": {

"address": [

"dhcp"

],

"description": "eth0.4 - IPTV",

"dhcp-options": {

"client-option": [

"send vendor-class-identifier "IPTV_RG";",

"request subnet-mask, routers, rfc3442-classless-static-routes;"

],

"default-route": "no-update",

"default-route-distance": "210",

"name-server": "update"

}

},

"6": {

"description": "eth0.6 - Internet",

"mtu": "1508",

"pppoe": {

"0": {

"default-route": "auto",

"dhcpv6-pd": {

"no-dns": "''",

"pd": {

"0": {

"interface": {

"eth1": "''"

},

"prefix-length": "/48"

}

},

"rapid-commit": "disable"

},

"firewall": {

"in": {

"ipv6-name": "WANv6_IN",

"name": "WAN_IN"

},

"local": {

"ipv6-name": "WANv6_LOCAL",

"name": "WAN_LOCAL"

}

},

"idle-timeout": "180",

"ipv6": {

"address": {

"autoconf": "''"

},

"dup-addr-detect-transmits": "1",

"enable": "''"

},

"mtu": "1500",

"name-server": "auto",

"password": "kpn",

"user-id": "mac@internet"

}

}

}

}

}

}

},

"protocols": {

"igmp-proxy": {

"disable-quickleave": "''",

"interface": {

"eth1": {

"alt-subnet": [

"0.0.0.0/0"

],

"role": "downstream",

"threshold": "2"

},

"eth0.4": {

"alt-subnet": [

"0.0.0.0/0"

],

"role": "upstream",

"threshold": "1"

}

}

},

"static": {

"interface-route6": {

"::/0": {

"next-hop-interface": {

"pppoe0": "''"

}

}

},

"route": {

"213.75.112.0/21": {

"next-hop": {

"10.246.84.1": "''"

}

}

}

}

},

"service": {

"dhcp-server": {

"disabled": "false",

"global-parameters": [

"option vendor-class-identifier code 60 = string;",

"option broadcast-address code 28 = ip-address;"

],

"hostfile-update": "disable"

},

"nat": {

"rule": {

"5000": {

"description": "IPTV",

"destination": {

"address": "213.75.112.0/21"

},

"log": "disable",

"outbound-interface": "eth0.4",

"protocol": "all",

"source": "''",

"type": "masquerade"

},

"5010": {

"description": "KPN Internet",

"log": "enable",

"outbound-interface": "pppoe0",

"protocol": "all",

"source": {

"address": "10.100.10.0/24"

},

"type": "masquerade"

}

}

}

},

"system": {

"name-server": [

"2001:4860:4860::8888",

"2001:4860:4860::8844",

"8.8.8.8",

"8.8.4.4"

],

"offload": {

"ipsec": "enable",

"ipv4": {

"forwarding": "enable",

"pppoe": "enable",

"vlan": "enable"

},

"ipv6": {

"forwarding": "enable",

"vlan": "enable"

}

},

"task-scheduler": {

"task": {

"updateIPTVroute": {

"executable": {

"path": "/config/scripts/tvroute.sh"

},

"interval": "5m"

}

}

}

}

}

kan je ook je config.boot posten dan kunnen we zien wat er in je config zit. nu kunnen we niet zien of je json correct en compleet wordt in geladen.Blueone schreef op donderdag 10 augustus 2017 @ 21:17:

[...]

Dit is momenteel mijn json file, er is verder nog 1 regel anders dan de config hier, dat was ik even vergeten:

de 'use-dnsmasq": "disable"' werd niet geaccepteerd, dit gaf de volgende foutmelding:

code:

Configuration commit error. Error message: { "DELETE" : { "failure" : "0" , "success" : "1"} , "SESSION_ID" : "931883a08236ce958510068e17" , "SET" : { "error" : { "service dhcp-server use-dnsmasq disable" : "The specified configuration node is not valid\n"} , "failure" : "1" , "success" : "1"}}

json:

code:

{ Json code } }

Zoals het nu uit ziet is je dhcp server niet compleet. En als dat het geval is, klopt het dat er geen ip adressen worden uitgegeven.

[ Voor 9% gewijzigd door xbeam op 10-08-2017 22:13 ]

Lesdictische is mijn hash#

Hierbij de volledige config, het lijkt inderdaad daar iets mee te maken te hebben maar het lukt mij niet om het precies te pinpointen:xbeam schreef op donderdag 10 augustus 2017 @ 22:07:

[...]

kan je ook je config.boot posten dan kunnen we zien wat er in je config zit. en zo zien of je json correct en compleet wordt in geladen.

want nu lijkt het net of je dhcp server niet compleet is en als dat het geval is klopt het dat er geen ip adressen worden uitgegeven.

Is er ook een tag om de code in te klappen om het topic niet teveel te vervuilen?firewall {

all-ping enable

broadcast-ping disable

group {

address-group authorized_guests {

description "authorized guests MAC addresses"

}

address-group guest_allow_addresses {

description "allow addresses for guests"

}

address-group guest_allow_dns_servers {

description "allow dns servers for guests"

}

address-group guest_portal_address {

description "guest portal address"

}

address-group guest_restricted_addresses {

address 192.168.0.0/16

address 172.16.0.0/12

address 10.0.0.0/8

description "restricted addresses for guests"

}

address-group unifi_controller_addresses {

address 10.100.10.3

}

network-group captive_portal_subnets {

description "captive portal subnets"

}

network-group corporate_network {

description "corporate subnets"

network 10.100.10.0/24

}

network-group guest_allow_subnets {

description "allow subnets for guests"

}

network-group guest_network {

description "guest subnets"

}

network-group guest_restricted_subnets {

description "restricted subnets for guests"

}

network-group remote_client_vpn_network {

description "remote client VPN subnets"

}

network-group remote_site_vpn_network {

description "remote site VPN subnets"

}

network-group remote_user_vpn_network {

description "remote user vpn subnets"

}

port-group guest_portal_ports {

description "guest portal ports"

}

port-group guest_portal_redirector_ports {

description "guest portal redirector ports"

port 39080

port 39443

}

port-group unifi_controller_ports-tcp {

description "unifi tcp ports"

port 8090

}

port-group unifi_controller_ports-udp {

description "unifi udp ports"

port 3478

}

}

ipv6-name WANv6_IN {

default-action drop

description "WAN inbound traffic forwarded to LAN"

enable-default-log

rule 10 {

action accept

description "Allow established/related sessions"

state {

established enable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

state {

invalid enable

}

}

}

ipv6-name WANv6_LOCAL {

default-action drop

description "WAN inbound traffic to the router"

enable-default-log

rule 10 {

action accept

description "Allow established/related sessions"

state {

established enable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

state {

invalid enable

}

}

rule 30 {

action accept

description "Allow IPv6 icmp"

protocol ipv6-icmp

}

rule 40 {

action accept

description "allow dhcpv6"

destination {

port 546

}

protocol udp

source {

port 547

}

}

}

ipv6-receive-redirects disable

ipv6-src-route disable

ip-src-route disable

log-martians enable

name AUTHORIZED_GUESTS {

default-action drop

description "authorization check packets from guest network"

}

name GUEST_IN {

default-action accept

description "packets from guest network"

rule 3001 {

action accept

description "allow DNS packets to external name servers"

destination {

port 53

}

protocol udp

}

rule 3002 {

action accept

description "allow packets to captive portal"

destination {

group {

network-group captive_portal_subnets

}

port 443

}

protocol tcp

}

rule 3003 {

action accept

description "allow packets to allow subnets"

destination {

group {

address-group guest_allow_addresses

}

}

}

rule 3004 {

action drop

description "drop packets to restricted subnets"

destination {

group {

address-group guest_restricted_addresses

}

}

}

rule 3005 {

action drop

description "drop packets to intranet"

destination {

group {

network-group corporate_network

}

}

}

rule 3006 {

action drop

description "drop packets to remote user"

destination {

group {

network-group remote_user_vpn_network

}

}

}

rule 3007 {

action drop

description "authorized guests white list"

destination {

group {

address-group authorized_guests

}

}

}

}

name GUEST_LOCAL {

default-action drop

description "packets from guest network to gateway"

rule 3001 {

action accept

description "allow DNS"

destination {

port 53

}

protocol udp

}

rule 3002 {

action accept

description "allow ICMP"

protocol icmp

}

}

name GUEST_OUT {

default-action accept

description "packets forward to guest network"

}

name LAN_IN {

default-action accept

description "packets from intranet"

rule 6001 {

action accept

description "accounting defined network 10.100.10.0/24"

source {

address 10.100.10.0/24

}

}

}

name LAN_LOCAL {

default-action accept

description "packets from intranet to gateway"

}

name LAN_OUT {

default-action accept

description "packets forward to intranet"

rule 6001 {

action accept

description "accounting defined network 10.100.10.0/24"

destination {

address 10.100.10.0/24

}

}

}

name WAN_IN {

default-action drop

description "packets from internet to intranet"

rule 3001 {

action accept

description "allow established/related sessions"

state {

established enable

invalid disable

new disable

related enable

}

}

rule 3002 {

action drop

description "drop invalid state"

state {

established disable

invalid enable

new disable

related disable

}

}

}

name WAN_LOCAL {

default-action drop

description "packets from internet to gateway"

rule 3001 {

action accept

description "allow established/related sessions"

state {

established enable

invalid disable

new disable

related enable

}

}

rule 3002 {

action drop

description "drop invalid state"

state {

established disable

invalid enable

new disable

related disable

}

}

}

name WAN_OUT {

default-action accept

description "packets to internet"

}

options {

}

receive-redirects disable

send-redirects enable

source-validation disable

syn-cookies enable

}

interfaces {

ethernet eth0 {

address dhcp

description "eth0 - ExperiaBox"

dhcp-options {

client-option "retry 60;"

default-route update

default-route-distance 210

name-server no-update

}

duplex auto

firewall {

in {

name WAN_IN

}

local {

name WAN_LOCAL

}

out {

name WAN_OUT

}

}

mtu 1512

speed auto

vif 4 {

address dhcp

description "eth0.4 - IPTV"

dhcp-options {

client-option "send vendor-class-identifier "IPTV_RG";"

client-option "request subnet-mask, routers, rfc3442-classless-static-routes;"

default-route no-update

default-route-distance 210

name-server update

}

}

vif 6 {

description "eth0.6 - Internet"

mtu 1508

pppoe 0 {

default-route auto

dhcpv6-pd {

no-dns

pd 0 {

interface eth1 {

}

prefix-length /48

}

rapid-commit disable

}

firewall {

in {

ipv6-name WANv6_IN

name WAN_IN

}

local {

ipv6-name WANv6_LOCAL

name WAN_LOCAL

}

}

idle-timeout 180

ipv6 {

address {

autoconf

}

dup-addr-detect-transmits 1

enable {

}

}

mtu 1500

name-server auto

password kpn

user-id ********@internet

}

}

}

ethernet eth1 {

address 10.100.10.1/24

description "eth1 - LAN"

duplex auto

firewall {

in {

name LAN_IN

}

local {

name LAN_LOCAL

}

out {

name LAN_OUT

}

}

ipv6 {

dup-addr-detect-transmits 1

router-advert {

cur-hop-limit 64

link-mtu 0

managed-flag false

max-interval 600

name-server 2001:4860:4860::8888

name-server 2001:4860:4860::8844

other-config-flag false

prefix ::/64 {

autonomous-flag true

on-link-flag true

valid-lifetime 2592000

}

radvd-options "RDNSS 2001:4860:4860::8888 2001:4860:4860::8844 {};"

reachable-time 0

retrans-timer 0

send-advert true

}

}

speed auto

}

ethernet eth2 {

disable

duplex auto

speed auto

}

loopback lo {

}

}

port-forward {

auto-firewall disable

hairpin-nat enable

lan-interface eth1

wan-interface eth0

}

protocols {

igmp-proxy {

disable-quickleave

interface eth0.4 {

alt-subnet 0.0.0.0/0

role upstream

threshold 1

}

interface eth1 {

alt-subnet 0.0.0.0/0

role downstream

threshold 2

}

}

static {

interface-route6 ::/0 {

next-hop-interface pppoe0 {

}

}

route 213.75.112.0/21 {

next-hop 10.246.84.1 {

}

}

}

}

service {

dhcp-server {

disabled false

global-parameters "option vendor-class-identifier code 60 = string;"

global-parameters "option broadcast-address code 28 = ip-address;"

hostfile-update disable

shared-network-name LAN_10.100.10.0-24 {

authoritative enable

description vlan1

subnet 10.100.10.0/24 {

default-router 10.100.10.1

dns-server 10.100.10.1

domain-name localdomain

lease 86400

start 10.100.10.200 {

stop 10.100.10.240

}

}

}

}

dns {

forwarding {

cache-size 10000

except-interface eth0

options ptr-record=1.10.100.10.in-addr.arpa,Router

options host-record=unifi,10.100.10.3

}

}

gui {

https-port 443

}

lldp {

interface eth0 {

disable

}

}

nat {

rule 5000 {

description IPTV

destination {

address 213.75.112.0/21

}

log disable

outbound-interface eth0.4

protocol all

source {

}

type masquerade

}

rule 5010 {

description "KPN Internet"

log enable

outbound-interface pppoe0

protocol all

source {

address 10.100.10.0/24

}

type masquerade

}

rule 6001 {

description "MASQ corporate_network to WAN"

log disable

outbound-interface eth0

protocol all

source {

group {

network-group corporate_network

}

}

type masquerade

}

rule 6002 {

description "MASQ remote_user_vpn_network to WAN"

log disable

outbound-interface eth0

protocol all

source {

group {

network-group remote_user_vpn_network

}

}

type masquerade

}

rule 6003 {

description "MASQ guest_network to WAN"

log disable

outbound-interface eth0

protocol all

source {

group {

network-group guest_network

}

}

type masquerade

}

}

ssh {

port 22

protocol-version v2

}

}

system {

host-name Router

ip {

override-hostname-ip 10.100.10.1

}

login {

user Admin {

authentication {

encrypted-password ********************************************************************************

}

level admin

}

}

name-server 2001:4860:4860::8888

name-server 2001:4860:4860::8844

name-server 8.8.8.8

name-server 8.8.4.4

ntp {

server 0.ubnt.pool.ntp.org {

}

}

offload {

ipsec enable

ipv4 {

forwarding enable

pppoe enable

vlan enable

}

ipv6 {

forwarding enable

vlan enable

}

}

static-host-mapping {

host-name setup.ubnt.com {

alias setup

inet 10.100.10.1

}

}

syslog {

global {

facility all {

level notice

}

facility protocols {

level debug

}

}

}

task-scheduler {

task updateIPTVroute {

executable {

path /config/scripts/tvroute.sh

}

interval 5m

}

}

time-zone Europe/Brussels

traffic-analysis {

dpi enable

}

}

unifi {

mgmt {

cfgversion 3b1eb9dd9f5972db

}

}

/* Warning: Do not remove the following line. */

/* === vyatta-config-version: "config-management@1:conntrack@1:cron@1:dhcp-relay@1:dhcp-server@4:firewall@5:ipsec@4:nat@3:qos@1:quagga@2:system@4:ubnt-pptp@1:ubnt-util@1:vrrp@1:webgui@1:webproxy@1:zone-policy@1" === */

/* Release version: v4.3.20.4897149.160721.1646 */

@Blueone [quote]?

[b]Blueone schreef op donderdag 10 augustus 2017 @ 22:15:

code:

firewall { all-ping enable broadcast-ping disable group { address-group authorized_guests { description "authorized guests MAC addresses" } address-group guest_allow_addresses { description "allow addresses for guests" } address-group guest_allow_dns_servers { description "allow dns servers for guests" } address-group guest_portal_address { description "guest portal address" } address-group guest_restricted_addresses { address 192.168.0.0/16 address 172.16.0.0/12 address 10.0.0.0/8 description "restricted addresses for guests" } address-group unifi_controller_addresses { address 10.100.10.3 } network-group captive_portal_subnets { description "captive portal subnets" } network-group corporate_network { description "corporate subnets" network 10.100.10.0/24 } network-group guest_allow_subnets { description "allow subnets for guests" } network-group guest_network { description "guest subnets" } network-group guest_restricted_subnets { description "restricted subnets for guests" } network-group remote_client_vpn_network { description "remote client VPN subnets" } network-group remote_site_vpn_network { description "remote site VPN subnets" } network-group remote_user_vpn_network { description "remote user vpn subnets" } port-group guest_portal_ports { description "guest portal ports" } port-group guest_portal_redirector_ports { description "guest portal redirector ports" port 39080 port 39443 } port-group unifi_controller_ports-tcp { description "unifi tcp ports" port 8090 } port-group unifi_controller_ports-udp { description "unifi udp ports" port 3478 } } ipv6-name WANv6_IN { default-action drop description "WAN inbound traffic forwarded to LAN" enable-default-log rule 10 { action accept description "Allow established/related sessions" state { established enable related enable } } rule 20 { action drop description "Drop invalid state" state { invalid enable } } } ipv6-name WANv6_LOCAL { default-action drop description "WAN inbound traffic to the router" enable-default-log rule 10 { action accept description "Allow established/related sessions" state { established enable related enable } } rule 20 { action drop description "Drop invalid state" state { invalid enable } } rule 30 { action accept description "Allow IPv6 icmp" protocol ipv6-icmp } rule 40 { action accept description "allow dhcpv6" destination { port 546 } protocol udp source { port 547 } } } ipv6-receive-redirects disable ipv6-src-route disable ip-src-route disable log-martians enable name AUTHORIZED_GUESTS { default-action drop description "authorization check packets from guest network" } name GUEST_IN { default-action accept description "packets from guest network" rule 3001 { action accept description "allow DNS packets to external name servers" destination { port 53 } protocol udp } rule 3002 { action accept description "allow packets to captive portal" destination { group { network-group captive_portal_subnets } port 443 } protocol tcp } rule 3003 { action accept description "allow packets to allow subnets" destination { group { address-group guest_allow_addresses } } } rule 3004 { action drop description "drop packets to restricted subnets" destination { group { address-group guest_restricted_addresses } } } rule 3005 { action drop description "drop packets to intranet" destination { group { network-group corporate_network } } } rule 3006 { action drop description "drop packets to remote user" destination { group { network-group remote_user_vpn_network } } } rule 3007 { action drop description "authorized guests white list" destination { group { address-group authorized_guests } } } } name GUEST_LOCAL { default-action drop description "packets from guest network to gateway" rule 3001 { action accept description "allow DNS" destination { port 53 } protocol udp } rule 3002 { action accept description "allow ICMP" protocol icmp } } name GUEST_OUT { default-action accept description "packets forward to guest network" } name LAN_IN { default-action accept description "packets from intranet" rule 6001 { action accept description "accounting defined network 10.100.10.0/24" source { address 10.100.10.0/24 } } } name LAN_LOCAL { default-action accept description "packets from intranet to gateway" } name LAN_OUT { default-action accept description "packets forward to intranet" rule 6001 { action accept description "accounting defined network 10.100.10.0/24" destination { address 10.100.10.0/24 } } } name WAN_IN { default-action drop description "packets from internet to intranet" rule 3001 { action accept description "allow established/related sessions" state { established enable invalid disable new disable related enable } } rule 3002 { action drop description "drop invalid state" state { established disable invalid enable new disable related disable } } } name WAN_LOCAL { default-action drop description "packets from internet to gateway" rule 3001 { action accept description "allow established/related sessions" state { established enable invalid disable new disable related enable } } rule 3002 { action drop description "drop invalid state" state { established disable invalid enable new disable related disable } } } name WAN_OUT { default-action accept description "packets to internet" } options { } receive-redirects disable send-redirects enable source-validation disable syn-cookies enable } interfaces { ethernet eth0 { address dhcp description "eth0 - ExperiaBox" dhcp-options { client-option "retry 60;" default-route update default-route-distance 210 name-server no-update } duplex auto firewall { in { name WAN_IN } local { name WAN_LOCAL } out { name WAN_OUT } } mtu 1512 speed auto vif 4 { address dhcp description "eth0.4 - IPTV" dhcp-options { client-option "send vendor-class-identifier "IPTV_RG";" client-option "request subnet-mask, routers, rfc3442-classless-static-routes;" default-route no-update default-route-distance 210 name-server update } } vif 6 { description "eth0.6 - Internet" mtu 1508 pppoe 0 { default-route auto dhcpv6-pd { no-dns pd 0 { interface eth1 { } prefix-length /48 } rapid-commit disable } firewall { in { ipv6-name WANv6_IN name WAN_IN } local { ipv6-name WANv6_LOCAL name WAN_LOCAL } } idle-timeout 180 ipv6 { address { autoconf } dup-addr-detect-transmits 1 enable { } } mtu 1500 name-server auto password kpn user-id ********@internet } } } ethernet eth1 { address 10.100.10.1/24 description "eth1 - LAN" duplex auto firewall { in { name LAN_IN } local { name LAN_LOCAL } out { name LAN_OUT } } ipv6 { dup-addr-detect-transmits 1 router-advert { cur-hop-limit 64 link-mtu 0 managed-flag false max-interval 600 name-server 2001:4860:4860::8888 name-server 2001:4860:4860::8844 other-config-flag false prefix ::/64 { autonomous-flag true on-link-flag true valid-lifetime 2592000 } radvd-options "RDNSS 2001:4860:4860::8888 2001:4860:4860::8844 {};" reachable-time 0 retrans-timer 0 send-advert true } } speed auto } ethernet eth2 { disable duplex auto speed auto } loopback lo { } } port-forward { auto-firewall disable hairpin-nat enable lan-interface eth1 wan-interface eth0 } protocols { igmp-proxy { disable-quickleave interface eth0.4 { alt-subnet 0.0.0.0/0 role upstream threshold 1 } interface eth1 { alt-subnet 0.0.0.0/0 role downstream threshold 2 } } static { interface-route6 ::/0 { next-hop-interface pppoe0 { } } route 213.75.112.0/21 { next-hop 10.246.84.1 { } } } } service { dhcp-server { disabled false global-parameters "option vendor-class-identifier code 60 = string;" global-parameters "option broadcast-address code 28 = ip-address;" hostfile-update disable shared-network-name LAN_10.100.10.0-24 { authoritative enable description vlan1 subnet 10.100.10.0/24 { default-router 10.100.10.1 dns-server 10.100.10.1 domain-name localdomain lease 86400 start 10.100.10.200 { stop 10.100.10.240 } } } } dns { forwarding { cache-size 10000 except-interface eth0 options ptr-record=1.10.100.10.in-addr.arpa,Router options host-record=unifi,10.100.10.3 } } gui { https-port 443 } lldp { interface eth0 { disable } } nat { rule 5000 { description IPTV destination { address 213.75.112.0/21 } log disable outbound-interface eth0.4 protocol all source { } type masquerade } rule 5010 { description "KPN Internet" log enable outbound-interface pppoe0 protocol all source { address 10.100.10.0/24 } type masquerade } rule 6001 { description "MASQ corporate_network to WAN" log disable outbound-interface eth0 protocol all source { group { network-group corporate_network } } type masquerade } rule 6002 { description "MASQ remote_user_vpn_network to WAN" log disable outbound-interface eth0 protocol all source { group { network-group remote_user_vpn_network } } type masquerade } rule 6003 { description "MASQ guest_network to WAN" log disable outbound-interface eth0 protocol all source { group { network-group guest_network } } type masquerade } } ssh { port 22 protocol-version v2 } } system { host-name Router ip { override-hostname-ip 10.100.10.1 } login { user Admin { authentication { encrypted-password ******************************************************************************** } level admin } } name-server 2001:4860:4860::8888 name-server 2001:4860:4860::8844 name-server 8.8.8.8 name-server 8.8.4.4 ntp { server 0.ubnt.pool.ntp.org { } } offload { ipsec enable ipv4 { forwarding enable pppoe enable vlan enable } ipv6 { forwarding enable vlan enable } } static-host-mapping { host-name setup.ubnt.com { alias setup inet 10.100.10.1 } } syslog { global { facility all { level notice } facility protocols { level debug } } } task-scheduler { task updateIPTVroute { executable { path /config/scripts/tvroute.sh } interval 5m } } time-zone Europe/Brussels traffic-analysis { dpi enable } } unifi { mgmt { cfgversion 3b1eb9dd9f5972db } } /* Warning: Do not remove the following line. */ /* === vyatta-config-version: "config-management@1:conntrack@1:cron@1:dhcp-relay@1:dhcp-server@4:firewall@5:ipsec@4:nat@3:qos@1:quagga@2:system@4:ubnt-pptp@1:ubnt-util@1:vrrp@1:webgui@1:webproxy@1:zone-policy@1" === */ /* Release version: v4.3.20.4897149.160721.1646 */

[ Voor 99% gewijzigd door Eboman op 10-08-2017 22:22 ]

Signature

Het enige verschil in de dhcp server die ik zo snel kan vinden in vergelijking met die van mij is;Blueone schreef op donderdag 10 augustus 2017 @ 22:15:

[...]

Hierbij de volledige config, het lijkt inderdaad daar iets mee te maken te hebben maar het lukt mij niet om het precies te pinpointen:

knip...

/* Warning: Do not remove the following line. */