ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

Blij dat ik lekker vrij woon danJeroen_ae92 schreef op maandag 02 mei 2016 @ 16:45:

Juist, 3x3 op 40Mhz... Dat is best veel voor een band waar je eigenlijk altijd al overlap hebt. Behalve op het platteland of een andere vrijstaande bungalow

MIMO Configuration Max Rate: 20 MHz Channel Width Max Rate: 40 MHz Channel Width 1x1 65-72 Mbps 150 Mbps 2x2 130-144 Mbps 300 Mbps 3x3 195-216 Mbps 450 Mbps 4x4 260-288 Mbps 600 Mbps

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

Maar wat betreft de 3T3R configuratie heb je wel een punt. Dat heeft de UAP AC LR wel en de Lite niet. En voor de paar tientjes verschil (bij 2 stuks) is dat wel een overweging waard.

Trust me, I'm an engineer | PVOutput

Ik druk liever met deze apparatuur mijn buren weg met hun sitecommetjes, Vodafoon routertjes of KPN fon meuk ..Jeroen_ae92 schreef op maandag 02 mei 2016 @ 16:45:

Juist, 3x3 op 40Mhz... Dat is best veel voor een band waar je eigenlijk altijd al overlap hebt. Behalve op het platteland of een andere vrijstaande bungalow

MIMO Configuration Max Rate: 20 MHz Channel Width Max Rate: 40 MHz Channel Width 1x1 65-72 Mbps 150 Mbps 2x2 130-144 Mbps 300 Mbps 3x3 195-216 Mbps 450 Mbps 4x4 260-288 Mbps 600 Mbps

Als ik dan overlap heb .. so be it

Vrouw schrijft in de whatsapp: 'Jij weet meestal wel wat goed is" ;-)

There are no secrets, only information you do not yet have

En met het hele idee over wegdrukken moet ik je helaas teleurstellen. Hoe "harder" je eigen AP's gaan zenden, schreeuwen, blazen of geef het een naam, hoe minder performance je zelf over houdt. Beter kun je meten en afstemmen op correct gebruik want anders kun je net zo goed een sitecom nemen. Wifi moet je met beleid behandelen, afstemmen, inregelen en voorbereiden.

[ Voor 46% gewijzigd door Jeroen_ae92 op 02-05-2016 16:57 . Reden: Omdat het kan en niet omdat het moet ]

U+

Kan ik volgen ;-) maar met die andere AP kan ik net iets meer afstemmen en inregelen en voorbereiden ;-)Jeroen_ae92 schreef op maandag 02 mei 2016 @ 16:55:

Overlap gaat ook ten kostte van je eigen performance. Overlap works both waysDaarbij "legacy" apparaten ondersteunen niet altijd 40Mhz kanalen. M.i. kun je beter investeren in 5Ghz dan de oude 2,4Ghz band.

En met het hele idee over wegdrukken moet ik je helaas teleurstellen. Hoe "harder" je eigen AP's gaan zenden, schreeuwen, blazen of geef het een naam, hoe minder performance je zelf over houdt. Beter kun je meten en afstemmen op correct gebruik want anders kun je net zo goed een sitecom nemen. Wifi moet je met beleid behandelen, afstemmen, inregelen en voorbereiden.

There are no secrets, only information you do not yet have

Ik heb nu een L2TP VPN Server draaien op de ERPro.

Hier heb ik 2 users aan gehangen (beide ICT managers) die dus in het eth0 (management netwerk) komen.

Hiervandaan hebben ze toegang tot het hele netwerk.

Kan ik een 2e L2TP server draaien waarmee het personeel kan verbinden en waarmee ze in eth6 (LAN16) kunnen komen, maar niet op de andere plekken en ook niet op de edgerouter GUI?

Scientia Potentia Est

Xbox-Live GamerTag: H3llStorm666

19x Q.Cell G5 325wp op APsystems QS1

Nee, maar je kunt wel zorgen dat er per user een vast IP wordt toegekend. Hierdoor kun je firewall rules inrichten met het IP per user als source voor een Allow en een Deny waar nodig.HellStorm666 schreef op maandag 02 mei 2016 @ 17:01:

Vraagje.

Ik heb nu een L2TP VPN Server draaien op de ERPro.

Hier heb ik 2 users aan gehangen (beide ICT managers) die dus in het eth0 (management netwerk) komen.

Hiervandaan hebben ze toegang tot het hele netwerk.

Kan ik een 2e L2TP server draaien waarmee het personeel kan verbinden en waarmee ze in eth6 (LAN16) kunnen komen, maar niet op de andere plekken en ook niet op de edgerouter GUI?

1

| set vpn l2tp remote-access authentication local-users username jeroen static-ip 10.0.1.250 |

U+

Is er een mogelijkheid om op de router het verkeer van een device via VPN te laten lopen, terwijl de rest van het verkeer normaal gaat.

https://www.facebook.com/hausbrandeck

U+

De 'rest' van je netwerk devices, of is de 'rest' het overige verkeer wat uit de XBOX komt?yzf1kr schreef op maandag 02 mei 2016 @ 20:45:

Ik wil op mijn Xbox via VPN nederlandse netflix kijken.

Is er een mogelijkheid om op de router het verkeer van een device via VPN te laten lopen, terwijl de rest van het verkeer normaal gaat.

Leuk idee en zeker mogelijk!yzf1kr schreef op maandag 02 mei 2016 @ 20:45:

Ik wil op mijn Xbox via VPN nederlandse netflix kijken.

Is er een mogelijkheid om op de router het verkeer van een device via VPN te laten lopen, terwijl de rest van het verkeer normaal gaat.

Hou er wel rekening mee dat Netflix VPN verbindingen blokkeerd. Ik weet niet precies of ze dit op basis van IP of een andere manier blokkeren maar ik kan bijv. mijn IPVanish VPN geen Netflix gebruiken.

*Ik weet niet of ik het bovenstaande mag vermelden zo niet geef dan even een seintje dan haal ik het weg

De rest van mijn devices.stormfly schreef op maandag 02 mei 2016 @ 20:54:

[...]

De 'rest' van je netwerk devices, of is de 'rest' het overige verkeer wat uit de XBOX komt?

Het is een private VPN, via een vriend van me.arnoudx6 schreef op maandag 02 mei 2016 @ 20:59:

[...]

Leuk idee en zeker mogelijk!

Hou er wel rekening mee dat Netflix VPN verbindingen blokkeerd. Ik weet niet precies of ze dit op basis van IP of een andere manier blokkeren maar ik kan bijv. mijn IPVanish VPN geen Netflix gebruiken.

*Ik weet niet of ik het bovenstaande mag vermelden zo niet geef dan even een seintje dan haal ik het weg

Netflix blokkeerd op basis van IP adres, en ze kennen de IP's van alle grote VPN en DNS services.

Is daar ergens een voorbeeldje van te vinden?Jeroen_ae92 schreef op maandag 02 mei 2016 @ 20:53:

Yup, sourcebased routing. Een source NAT rule maken met het ip van de XBOX als source en MASQ interface je VPN tunnel.

[ Voor 14% gewijzigd door yzf1kr op 02-05-2016 21:37 ]

https://www.facebook.com/hausbrandeck

Ik dacht alleen meer winst te halen het de 5ghz frequentie.

Ik heb het accespoint in de woonkamer liggen, hier werken mijn tab en iPhone 5 op 5ghz en halen ze rond de 85mbit/s, mijn internet verbinding gaat tot 100mbit. Echter als ik naar de eerste verdieping ga vallen allebei de devices terug op 2,4ghz en is de snelheid maximaal 30mbit t.o.v. de 10mbit die ik eerst had. Dus verbetering is er zeker alleen vallen de devices snel terug op 2,4ghz, is hier iets aan te veranderen?

Daarnaast ligt de woonkamer direct aan de tuin, wanneer ik achter in de tuin sta ongeveer 10 meter valt het bereik weg. Dit getest met 2 tablet's en mijn iPhone, deze zijn dan verbonden op 2,4 ghz. In de buurt zijn 5 wifi netwerken en ik heb het meest geschikte kanaal gekozen. Is hier verder nog iets aan te veranderen?

Dat heb ik in mijn nieuwbouw woning ook nl.

http://www.deyterra.com

Late reactie maar bedanktstormfly schreef op woensdag 27 april 2016 @ 19:06:

Even aanmelden als beta gebruiker in je profiel, daarna op forum zichtbaar.

Je zegt private vpn, welk type vpn is dat? Dat is wat handiger als je een pasklaar voorbeeld wiltyzf1kr schreef op maandag 02 mei 2016 @ 21:36:

[...]

De rest van mijn devices.

[...]

Het is een private VPN, via een vriend van me.

Netflix blokkeerd op basis van IP adres, en ze kennen de IP's van alle grote VPN en DNS services.

[...]

Is daar ergens een voorbeeldje van te vinden?

[ Voor 0% gewijzigd door Jeroen_ae92 op 02-05-2016 22:18 . Reden: Typooooooooo ]

U+

https://www.facebook.com/hausbrandeck

Onderstaand is het ongeveer... Ik lig languit op de bank met de ipad dus hou het voor nu op globale guide lines :-)

Je moet eerst een static route table 1 aanmaken als destination 0.0.0.0 met next-hop de andere kant van de tunnel. Pas dus het adres naar wens aan

1

2

3

4

5

6

| table 1 {

route 0.0.0.0/0 {

next-hop 172.168.2.2 {

}

}

} |

Hierna ga je een VPN only group maken met daarin het ip van de XBOX. Pas dus het adres naar wens aan

1

2

3

4

| group {

address-group VPN-GROUP {

address 192.168.1.21

} |

Dan ga je een firewall modify set maken met als daarin als source group je nieuwe address group en modify naar table 1. Indien je geen groep LAN-NETS hebt, dien je deze eerst aan te maken. Zie voorbeeld hierboven maar gebruik ipv een address group een network group en plaatst daar je subnet in e.g. 192.168.1.0/24.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

| modify MODIFY-1 {

rule 10 {

action modify

description "do NOT load balance lan to lan"

destination {

group {

network-group LAN_NETS

}

}

modify {

table main

}

}

rule 20 {

action modify

description "do NOT load balance destination public address"

destination {

group {

address-group ADDRv4_eth0

}

}

modify {

table main

}

}

rule 30 {

action modify

description "Traffic to VPN"

modify {

table 1

}

source {

group {

address-group VPN-GROUP

}

}

} |

Hierna koppel je de modify set aan de LAN interface aan de firewall in zijde.

1

2

3

4

5

6

7

8

9

| address 192.168.1.1/24

description LAN

duplex auto

firewall {

in {

modify MODIFY-1

}

}

speed auto |

En dat, zou moeten gaan werken

[ Voor 57% gewijzigd door Jeroen_ae92 op 02-05-2016 22:50 . Reden: Niemand die dit leest maargoed, dingen toegevoegd enzow ]

U+

OpenVPN over 443 is misschien wel een goed idee ja.djkavaa schreef op maandag 02 mei 2016 @ 15:54:

[...]

Remote Desktop naar een interne server?

OpenVPN over 443?

Ik heb al een OpenVPN Side to Side verbindingen draaien op mijn EdgeRouter PoE.

Kan ik dan nog een OpenVPN server opzetten om clients te laten connecten?

Dit is een van de redenen dat ik per verdieping een AP wil hebben. Beton is killing voor allerlei signalen.Gangster93 schreef op maandag 02 mei 2016 @ 21:47:

Sinds vandaag een UniFi AP-AC-LR in gebruik, de snelheid is drie keer sneller dan de WDR3600 die ik in gebruik had.

Ik dacht alleen meer winst te halen het de 5ghz frequentie.

Ik heb het accespoint in de woonkamer liggen, hier werken mijn tab en iPhone 5 op 5ghz en halen ze rond de 85mbit/s, mijn internet verbinding gaat tot 100mbit. Echter als ik naar de eerste verdieping ga vallen allebei de devices terug op 2,4ghz en is de snelheid maximaal 30mbit t.o.v. de 10mbit die ik eerst had. Dus verbetering is er zeker alleen vallen de devices snel terug op 2,4ghz, is hier iets aan te veranderen?

Daarnaast ligt de woonkamer direct aan de tuin, wanneer ik achter in de tuin sta ongeveer 10 meter valt het bereik weg. Dit getest met 2 tablet's en mijn iPhone, deze zijn dan verbonden op 2,4 ghz. In de buurt zijn 5 wifi netwerken en ik heb het meest geschikte kanaal gekozen. Is hier verder nog iets aan te veranderen?

als het mee zit wordt het spul vandaag geleverd en kan ik me eerst bezig gaan houden met de router

de Controller Software voor de AP heb ik al en met de map layout kan ik kijken waar ik de AP het beste kan positioneren ..

Btw hoe knippen en plakken jullie die hele lange configs hier? dat past normaliter toch niet geheel op je scherm die output?

There are no secrets, only information you do not yet have

Wat bedoel je precies met knippen en plakken van lange configs?zeroday schreef op dinsdag 03 mei 2016 @ 07:46:

[...]

Dit is een van de redenen dat ik per verdieping een AP wil hebben. Beton is killing voor allerlei signalen.

als het mee zit wordt het spul vandaag geleverd en kan ik me eerst bezig gaan houden met de router

de Controller Software voor de AP heb ik al en met de map layout kan ik kijken waar ik de AP het beste kan positioneren ..

Btw hoe knippen en plakken jullie die hele lange configs hier? dat past normaliter toch niet geheel op je scherm die output?

Het is niet echt de bedoeling om hier natuurlijk je gehele config te gaan plakken

Maar je kunt het een en ander insluiten via [*code*] [*/code*]

Haal dan even de * weg

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

Als je de config download (systeem -> backup config -> download) dan krijg je een .tar.gz file. Die kan je uitpakken met winrar of 7zip.djkavaa schreef op dinsdag 03 mei 2016 @ 08:16:

[...]

Wat bedoel je precies met knippen en plakken van lange configs?

Het is niet echt de bedoeling om hier natuurlijk je gehele config te gaan plakken

Maar je kunt het een en ander insluiten via [*code*] [*/code*]

Haal dan even de * weg

Daarin vind je een mapje config, met daarin een bestand config.boot.

Als je dat bestand open met kladblok of notepad++ dan zie je de hele config in één keer.

Scientia Potentia Est

Xbox-Live GamerTag: H3llStorm666

19x Q.Cell G5 325wp op APsystems QS1

Klopt, het was niet echt duidelijk wat er nu bedoeld werd;)HellStorm666 schreef op dinsdag 03 mei 2016 @ 08:54:

[...]

Als je de config download (systeem -> backup config -> download) dan krijg je een .tar.gz file. Die kan je uitpakken met winrar of 7zip.

Daarin vind je een mapje config, met daarin een bestand config.boot.

Als je dat bestand open met kladblok of notepad++ dan zie je de hele config in één keer.

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

Sorry, quote de verkeerde. Hier boven m'n uitleg.zeroday schreef op dinsdag 03 mei 2016 @ 07:46:

[...]

Dit is een van de redenen dat ik per verdieping een AP wil hebben. Beton is killing voor allerlei signalen.

als het mee zit wordt het spul vandaag geleverd en kan ik me eerst bezig gaan houden met de router

de Controller Software voor de AP heb ik al en met de map layout kan ik kijken waar ik de AP het beste kan positioneren ..

Btw hoe knippen en plakken jullie die hele lange configs hier? dat past normaliter toch niet geheel op je scherm die output?

Scientia Potentia Est

Xbox-Live GamerTag: H3llStorm666

19x Q.Cell G5 325wp op APsystems QS1

Bedankt!Jeroen_ae92 schreef op maandag 02 mei 2016 @ 22:25:

Oh... Dat is jammer... Dan vereist het iets meer werk. Ben je een beetje handig met CLI?

Onderstaand is het ongeveer... Ik lig languit op de bank met de ipad dus hou het voor nu op globale guide lines :-)

En dat, zou moeten gaan werken

Ik ga het uitproberen.

https://www.facebook.com/hausbrandeck

Ik wil L2TP opzetten met radius login.

De NAS409 draait een radius server en die staat ingesteld op domein gebruikers.

De PPTP login op domeingebruikers werkte altijd, Radius server is nieuw.

De L2TP server werkt wel met de 2 aangemaakte local users.

Maar.. zodra ik in wil loggen met een radius gebruiker krijg ik een mislukt te zien.

De Log in de edgerouter geeft aan: "pppd [***]: No CHAP secret found for authenticating ****"

en "Peer *****failed CHAP authentication"

Wat doe ik fout?

EDIT

even met een radius test tool getest vanaf mn laptop direct naar de radius server. En dit werkt gewoon.

[ Voor 9% gewijzigd door HellStorm666 op 03-05-2016 10:52 ]

Scientia Potentia Est

Xbox-Live GamerTag: H3llStorm666

19x Q.Cell G5 325wp op APsystems QS1

Heb er wel 1 die werkt op mijn edgerouter x SFP. Zoek je een SFP->RJ45? Ik heb toen deze besteld bij FS.com was een tip van het UBNT forum je kan aangeven voor welk merk router het is en welk type en FS.com zorgt dat hij werkt met hun test lab. Was plug&play. Prijs is ook leukThijs8472 schreef op dinsdag 03 mei 2016 @ 10:53:

Is er iemand met een Unifi 8-poort 150W switch die toevallig een GLC-T of SFP-GE-T SFP heeft liggen die ook werkt op die switch? Ik heb beide SFP's van Solid Optics zojuist geprobeerd maar ondanks dat de link wel up komt gaat er geen traffic overheen.

[ Voor 53% gewijzigd door iCrOn op 03-05-2016 11:32 ]

authentication mode moet natuurlijk wel op radius staanHellStorm666 schreef op dinsdag 03 mei 2016 @ 10:33:

Ik loop vast....

Ik wil L2TP opzetten met radius login.

De NAS409 draait een radius server en die staat ingesteld op domein gebruikers.

De PPTP login op domeingebruikers werkte altijd, Radius server is nieuw.

De L2TP server werkt wel met de 2 aangemaakte local users.

Maar.. zodra ik in wil loggen met een radius gebruiker krijg ik een mislukt te zien.

De Log in de edgerouter geeft aan: "pppd [***]: No CHAP secret found for authenticating ****"

en "Peer *****failed CHAP authentication"

Wat doe ik fout?

EDIT

even met een radius test tool getest vanaf mn laptop direct naar de radius server. En dit werkt gewoon.

Maar hoe kan ik die 2 gebruikers nu dan een ander ip geven dan de rest van de gebruikers? local en radius als login methode kan niet samen neem ik aan?

Scientia Potentia Est

Xbox-Live GamerTag: H3llStorm666

19x Q.Cell G5 325wp op APsystems QS1

Great !! Daar ben ik heel blij mee zometeen ;-)HellStorm666 schreef op dinsdag 03 mei 2016 @ 08:54:

[...]

Als je de config download (systeem -> backup config -> download) dan krijg je een .tar.gz file. Die kan je uitpakken met winrar of 7zip.

Daarin vind je een mapje config, met daarin een bestand config.boot.

Als je dat bestand open met kladblok of notepad++ dan zie je de hele config in één keer.

There are no secrets, only information you do not yet have

Even offtopic maar wat voor monitoring tool gebruik jij?BluRay schreef op dinsdag 03 mei 2016 @ 09:23:

Dit keer geen wijzigingen gedaan of de tunnel gecleared. Toch schiet mijn memory usage omhoog op mijn ERL.

[afbeelding]

[afbeelding]

Op het eerste gezicht valt er niets interessants te zien in de logs. Ik zal vanavond eens verder kijken misschien wilt iemand ook eens naar mijn config kijken.

prekz schreef op dinsdag 03 mei 2016 @ 14:17:

[...]

Even offtopic maar wat voor monitoring tool gebruik jij?

Scientia Potentia Est

Xbox-Live GamerTag: H3llStorm666

19x Q.Cell G5 325wp op APsystems QS1

Ik heb deze gebruikt voor de certificaten:

https://blog.laslabs.com/...ubiquiti-edgerouter-lite/

En de standaard howto voor het L2TP verhaal:

https://help.ubnt.com/hc/...50294-EdgeMAX-L2TP-Server

Hier loop ik nu tegen aan:

https://community.ubnt.co...vate-key-file/td-p/872808

De genoemde work around uitgevoerd:

openssl pkcs8 -in <keyfile> -out <newkeyfile>

Maar dezelfde foutmelding blijft. Iemand nog heldere ideeën? Wanneer ik de boel op pre-shared-secret zet werkt de boel zonder probleem trouwens.

4.8.17 (nu in RC) zal ook snel uitkomen

"This will likely help though:

The latest 4.8.X branch will be the most stable release until V5 UniFi is released on June 1st. 4.8.X will be our LTS of UniFi 4.X, feature-frozen.

Once UniFi V5 goes to GA, it will be our most stable release - and most feature rich - after June 1st. We will maintain critical stability and security updates to 4.8.X as it will be LTS for UniFi V4.

The 4.9.X branch of the controller is cancelled to focus on 5.0.X, which will soon be more feature-rich (Beta release coming Friday)."

Me Tarzan, U nix!

En de belangrijkste nieuwe features van 5.0. (Ja ik ben lui en zo).doc schreef op woensdag 04 mei 2016 @ 11:14:

Voor de Unifi gebruikers. 4.9 komt te vervallen en 5.0 moet rond 1 juni uitkomen.

4.8.17 (nu in RC) zal ook snel uitkomen

"This will likely help though:

The latest 4.8.X branch will be the most stable release until V5 UniFi is released on June 1st. 4.8.X will be our LTS of UniFi 4.X, feature-frozen.

Once UniFi V5 goes to GA, it will be our most stable release - and most feature rich - after June 1st. We will maintain critical stability and security updates to 4.8.X as it will be LTS for UniFi V4.

The 4.9.X branch of the controller is cancelled to focus on 5.0.X, which will soon be more feature-rich (Beta release coming Friday)."

Dè developers podcast in je moerstaal : CodeKlets Podcast

Me Tarzan, U nix!

Juist, 5.0.1 bevalt tot nu toe heel goed met zowel de USG Pro als de Unifi AC Pro'sdoc schreef op woensdag 04 mei 2016 @ 11:41:

Interface is wederom flink aangepast, een stuk uitgebreider nu, ook komen er veel meer features in de USG vanuit de GUI beschikbaar.

PSN: tcviper | Steam: Viper | TechConnect - MikeRedfields

Enig idee wanneer hij naar stable gaat? Of is t nog lang niet zo ver?tcviper schreef op woensdag 04 mei 2016 @ 12:30:

[...]

Juist, 5.0.1 bevalt tot nu toe heel goed met zowel de USG Pro als de Unifi AC Pro's

En heb je misschien wat screenshots van de nieuwe interface?

Owner of DBIT Consultancy | DJ BassBrewer

Ik heb de nieuwe controller draaien, als je wilt kan ik morgen wel even wat screenshots maken(dan zit mijn nieuwe USG er ook in)DennusB schreef op woensdag 04 mei 2016 @ 13:00:

[...]

Enig idee wanneer hij naar stable gaat? Of is t nog lang niet zo ver?

En heb je misschien wat screenshots van de nieuwe interface?

Graag. Ben erg benieuwdarnoudx6 schreef op woensdag 04 mei 2016 @ 13:13:

[...]

Ik heb de nieuwe controller draaien, als je wilt kan ik morgen wel even wat screenshots maken(dan zit mijn nieuwe USG er ook in)

Owner of DBIT Consultancy | DJ BassBrewer

|  |  |

|

[ Voor 5% gewijzigd door tcviper op 04-05-2016 14:14 ]

PSN: tcviper | Steam: Viper | TechConnect - MikeRedfields

Ziet er goed uit mantcviper schreef op woensdag 04 mei 2016 @ 14:12:

Hier heb je een aantal shots van mijn Unifi 5.0.1 controller waar ik dus een USG Pro en Unifi AP Pro's op heb draaien thuis (Uiteraard heb ik op sommige pagina's wat dingen wit gemaakt ivm privacy :):

[afbeelding] [afbeelding] [afbeelding] [afbeelding]

Owner of DBIT Consultancy | DJ BassBrewer

Dat users is niet het daadwerkelijk aantal users, ik heb geen unifi switch dus. Die data klopt niet.DennusB schreef op woensdag 04 mei 2016 @ 14:21:

[...]

Ziet er goed uit manBen wel benieuwd waarom je een USG pro hebt met maar 1 WAN en 2 users?

Er zitten hier ca 30 pc's/laptops, 8 tal mobiele en 4 telefoons. Er gaat 1 WAN naar het Ziggo modem (500/40), en 1 LAN naar de switch die eraan hangt (Cisco SG300).

PSN: tcviper | Steam: Viper | TechConnect - MikeRedfields

30 PC's thuis... vrij forstcviper schreef op woensdag 04 mei 2016 @ 14:23:

[...]

Dat users is niet het daadwerkelijk aantal users, ik heb geen unifi switch dus. Die data klopt niet.

Er zitten hier ca 30 pc's/laptops, 8 tal mobiele en 4 telefoons. Er gaat 1 WAN naar het Ziggo modem (500/40), en 1 LAN naar de switch die eraan hangt (Cisco SG300).

Owner of DBIT Consultancy | DJ BassBrewer

Ik heb hier een wallmount rack, daar hangt alles netjes in, zoals de Switches, Synology, Plex servertje, deze Unifi Pro en nog wat zakenDennusB schreef op woensdag 04 mei 2016 @ 14:25:

[...]

30 PC's thuis... vrij forsMaar dan nog, wat kon je wel met de Pro wat met de normale USG niet kan? Gewoon benieuwd

PSN: tcviper | Steam: Viper | TechConnect - MikeRedfields

Cooltcviper schreef op woensdag 04 mei 2016 @ 14:27:

[...]

Ik heb hier een wallmount rack, daar hangt alles netjes in, zoals de Switches, deze Unifi Pro en nog wat zakenDat ziet er mooier uit dan een los kastje

Daarnaast is de Pro sneller in CPU en heeft meer geheugen (1Ghz ipv 500Mhz etc) en voor het prijs verschil hoef ik het niet te laten, heb bedrijf aan huis dus.

Owner of DBIT Consultancy | DJ BassBrewer

In principe is sinds de laatste firmware die er nu opstaat alles stabiel. Het enige wat ik nog mis is aan-uit zetten van UPNP en MDNS via de controller GUI en local hostnames. Maar goed, dat stuk heb ik voor nu handmatig gedaan via de https://help.ubnt.com/hc/...e-config-properties-file-DennusB schreef op woensdag 04 mei 2016 @ 14:27:

[...]

CoolKlinkt goed. Goede keuze dan! Heb je bugs gevonden in de nieuwe controller? Of is het nu runnen als dagelijkse versie al wel te doen?

Er zitten nog wat kleinigheidjes in die ze eruit moeten halen zoals dat users ding wat jij aangaf en er mogen nog wat opties bij, maar ook dat is allang aangegeven in de forums dat het eraan komt.

[ Voor 20% gewijzigd door tcviper op 04-05-2016 14:30 ]

PSN: tcviper | Steam: Viper | TechConnect - MikeRedfields

Cooltcviper schreef op woensdag 04 mei 2016 @ 14:28:

[...]

In principe is sinds de laatste firmware die er nu opstaat alles stabiel. Het enige wat ik nog mis is aan-uit zetten van UPNP en MDNS via de controller GUI en local hostnames. Maar goed, dat stuk heb ik voor nu handmatig gedaan via de https://help.ubnt.com/hc/...e-config-properties-file-

Er zitten nog wat kleinigheidjes in die ze eruit moeten halen zoals dat users ding wat jij aangaf en er mogen nog wat opties bij, maar ook dat is allang aangegeven in de forums dat het eraan komt.

Owner of DBIT Consultancy | DJ BassBrewer

Als het goed is op 1 juni, nog een maandje geduld dusDennusB schreef op woensdag 04 mei 2016 @ 13:00:

[...]

Enig idee wanneer hij naar stable gaat? Of is t nog lang niet zo ver?

En heb je misschien wat screenshots van de nieuwe interface?

Me Tarzan, U nix!

Hier sinds vandaag een Ubiquiti unifi ac lite binnen.

Vol goede moed de PoE unit aangesloten (gaat lampje branden) en daarna via de PoE poort de AP aangesloten. Helaas geen power up? Heb al 3 netwerkkabels geprobeerd maar hij doet niets.

Zie ik iets over het hoofd of pech en een doa?

Godfather Bodybuilding topic reeks

Kan wel ff duren eerste keer... hoe lang heb je gewacht?MrJ schreef op woensdag 04 mei 2016 @ 15:44:

Hi all,

Hier sinds vandaag een Ubiquiti unifi ac lite binnen.

Vol goede moed de PoE unit aangesloten (gaat lampje branden) en daarna via de PoE poort de AP aangesloten. Helaas geen power up? Heb al 3 netwerkkabels geprobeerd maar hij doet niets.

Zie ik iets over het hoofd of pech en een doa?

Owner of DBIT Consultancy | DJ BassBrewer

5 tot 10 minuten. Maar geen teken van leven so far.DennusB schreef op woensdag 04 mei 2016 @ 15:46:

[...]

Kan wel ff duren eerste keer... hoe lang heb je gewacht?

Godfather Bodybuilding topic reeks

Eerst het probleem, dan de oplossing

Yep. Alles 10x gechecked en zelfs andersom, maar no luck.lier schreef op woensdag 04 mei 2016 @ 18:34:

Zeker dat je hem op de juiste aansluiting van de adapter hebt aangesloten? LAN kabel van het netwerk ook aangesloten?

Device nu maar opgestuurd voor RMA. Helaas geen wifi fun morgen, dan maar t zonnetje in.

Godfather Bodybuilding topic reeks

[ Voor 65% gewijzigd door doc op 04-05-2016 20:42 ]

Me Tarzan, U nix!

Ik ben zojuist aan het genieten van mijn nieuwe aanschaf, een USG als vervanging van mijn EdgeRouter. Kan iemand mij vertellen hoe ik in de Unifi controller een DNS suffix kan instellen? In mijn huidige EdgeRouter geef ik via DHCP mijn domeinnaam mee, maar kan deze optie niet in de Unifi controller vinden.

Ik hoop dat jullie mij kunnen helpen!

Eerst maar de firmware geupgraded want dat was niet de laatste

Daarna WAN-2LAN2 config gekozen .. en ik dacht toen .. dat gaat wel werken .. not ..

blijk ik toch potdorie gewoon de DNS niet goed te hebben gezet .. pfff simpel ..

Dus Internet naar buiten werkt, port forwarding en die meuk komt nog wel. Eerst 20 machines naar een ander IP adres brengen 192.168.1.x heeft jarenlang goed dienst gedaan maar 10.1.1.x is nu het alternatief.

There are no secrets, only information you do not yet have

Uit pure intresse, waarom switch je van een klasse C naar een klasse A adres range als je zo te zien een /24 masker blijft gebruiken?zeroday schreef op woensdag 04 mei 2016 @ 21:29:

wow .. vandaag met Edgerouter Lite opgehaald (wifi moet nog even wachten ivm gebrek aan netwerk kabels en de winkels zijn dicht .. )

Eerst maar de firmware geupgraded want dat was niet de laatste

Daarna WAN-2LAN2 config gekozen .. en ik dacht toen .. dat gaat wel werken .. not ..

blijk ik toch potdorie gewoon de DNS niet goed te hebben gezet .. pfff simpel ..

Dus Internet naar buiten werkt, port forwarding en die meuk komt nog wel. Eerst 20 machines naar een ander IP adres brengen 192.168.1.x heeft jarenlang goed dienst gedaan maar 10.1.1.x is nu het alternatief.

Toekomstig VPN gebruik.arnoudx6 schreef op woensdag 04 mei 2016 @ 21:54:

[...]

Uit pure intresse, waarom switch je van een klasse C naar een klasse A adres range als je zo te zien een /24 masker blijft gebruiken?

In het verleden VPN willen gebruiken tussen A en B maar A en B zaten in het zelfde segment

als ik dan naar een share wil lukt dat niet

bijv. ik zit te klooien op een wifi netwerk met 192.168.1.x en ik wil naar mijn eigen huis dan kom ik op VPN niveau wel op een ander segement maar dat route me dan door naar een eigen ip adres ook in 192.168.1.x en dan heb ik een probleem.

Ik kon natuurlijk kiezen voor 192.168.2.x of wat dan ook, maar ik vond 10.1.1.0/24 (inderdaad) wel een mooi ip range ;-)

There are no secrets, only information you do not yet have

ik zit nu in 10.1.1.0/24

ik heb nog spul op 192.168.1.0/24 staan nu wil ik daar nog bij kunnen zonder dat ik mijn IP van mijn machine wil wijzigen

nu kan ik wel een static route toevoegen, maar dat brengt me niet echt verder ;-)

kan dat in bijv. de GUI of moet ik toch de ip adressen maar gaan wijzigen?

There are no secrets, only information you do not yet have

De edgerouter maakt dan zelf zijn routes aan en je kan dan beide adressen gebruiken.

m.b.t. VPN kan je weer een ander subnet configureren met eigen adressen voor VPN

In dat geval heb je dus 10.1.1.0/24 voor je nieuwe netwerk, heb je 192.168.1.0/24 voor je oude netwerk en maak je een nieuwe pool aan voor je VPN. Deze laat je dan routeren naar beide subnetten.

Heb je iets aan mijn antwoord ? Een thumbs-up wordt zeker op prijs gesteld.

ja dat zou kunnen ware het dat de verschillende machines over drie verdiepingen staan en dus in het 'normale' netwerk nog met vaste ip adressen hangen ..Luppie schreef op woensdag 04 mei 2016 @ 22:26:

Je zou eth2 kunnen configureren voor 192.168.1.0/24 en daarop die machines aansluiten.

De edgerouter maakt dan zelf zijn routes aan en je kan dan beide adressen gebruiken.

m.b.t. VPN kan je weer een ander subnet configureren met eigen adressen voor VPN

In dat geval heb je dus 10.1.1.0/24 voor je nieuwe netwerk, heb je 192.168.1.0/24 voor je oude netwerk en maak je een nieuwe pool aan voor je VPN. Deze laat je dan routeren naar beide subnetten.

dus ik dat niet doen helaas.

maakt niet uit .. ;-) ik ga wel even knoeien ;-) in principe blijven alle machines dezelfde ip adressen gebruiken alleen 192.168. wordt 10.1 ;-)

There are no secrets, only information you do not yet have

Heb je iets aan mijn antwoord ? Een thumbs-up wordt zeker op prijs gesteld.

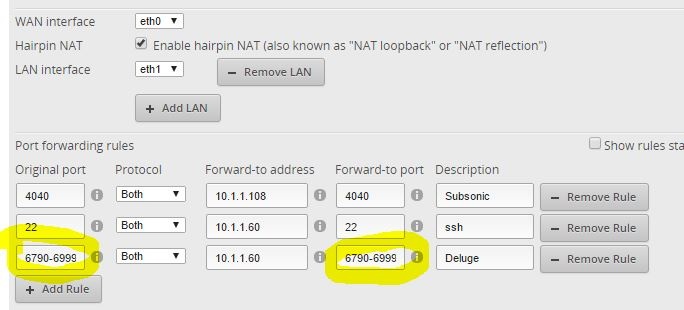

Btw. ik heb 'Deluge' aan het draaien op een bak en ik wil dus 'connectable zijn' om zo ook te sharen

bijv. als ik Debian images deel

Wat is de beste manier om deze poorten naar binnen te verwijzen?

Downloaden werkt gewoon, maar tsja.. die ratios he ;-)

[ Voor 30% gewijzigd door zeroday op 04-05-2016 23:26 ]

There are no secrets, only information you do not yet have

Wat is het geluidsniveau van de USG Pro? Ik weet dat je hem in een rack hebt hangen, maar ik overweeg hem voor mijn huidige (tijdelijke) woning en daar staat/hangt alles in de woonkamer.tcviper schreef op woensdag 04 mei 2016 @ 12:30:

[...]

Juist, 5.0.1 bevalt tot nu toe heel goed met zowel de USG Pro als de Unifi AC Pro's

En hoe stabiel is 5.01? Kom je nog rare dingen tegen?

http://www.deyterra.com

Klein bommetje ontploft op het forum daar, over de stabiliteit. Overigens alleen voor heavy load/users omgevingen. Voor thuis gebruik is het prima stabiel.

Ze pletten heel veel bugs omdat ze dus enorm veel feedback krijgen ook ineen van de oudere lijn. Die bug blijkt er al een jaar in te zitten en komt nu pas aan het licht doordat beheerders hem melden in het klaag topic van de UAP-A-C-PRO. Voor die oudere hardware lijn is downgraden naar een firmware van een jaar terug het advies.

Goed dat UBNT er zoveel tijd en aandacht in steekt!

Tevens ben ik op zoek naar een geschikte en betaalbare PoE+ switch met 10 poorten. Iemand hiervoor een goede betaalbare tip?

... all gonna wonder how you ever thought you could live so large and leave so little for the rest of us...

Waarom kijk je niet naar de UAP AC Lite? Stuk kleiner.Zware Unit schreef op donderdag 05 mei 2016 @ 07:51:

Aangezien we bezig zijn met de planning voor een nieuwbouwhuis ben ik ook aan het kijken hoe ik het nieuwe netwerk ga aanleggen. Ik zit te denken om 4 UAP-A-C-PRO aan te schaffen, maar vind ze relatief groot voor aan het plafond. Alternatieve zijn van vergelijkbare grootte (zoals Cisco WAP371) of een stuk prijziger.

Tevens ben ik op zoek naar een geschikte en betaalbare PoE+ switch met 10 poorten. Iemand hiervoor een goede betaalbare tip?

“Choose a job you love, and you will never have to work a day in your life.”

Dan ga ik terug van mijn huidige setup met 2 x Cisco WAP-371 met max 1300 Mbps naar een UAP-AC-LITE met max 867 Mbps. Ben niet heel tevreden over de Cisco oplossing, vandaar dat ik naar andere merken aan het kijken ben.Tylen schreef op donderdag 05 mei 2016 @ 08:12:

[...]

Waarom kijk je niet naar de UAP AC Lite? Stuk kleiner.

... all gonna wonder how you ever thought you could live so large and leave so little for the rest of us...

Ik heb de pro vanwege de 48v poe, maar ik zou als ik nu opnieuw moest kiezen voor de lite gaan.

Waarom 4 stuk woon je heel groot of ga je voor 5ghz only?

Wat valt je tegen in de Cisco opstelling?

[ Voor 8% gewijzigd door stormfly op 05-05-2016 08:52 ]

Logisch van de bug en stabiliteit het is een alfa beta ;-(stormfly schreef op donderdag 05 mei 2016 @ 07:23:

Vrijdag komt er een nieuwe beta aan, maar 5.0.1 heeft nog vrij veel bugs in de UAP-AC en blijkbaar ook in de UAP PRO lijn.

Klein bommetje ontploft op het forum daar, over de stabiliteit. Overigens alleen voor heavy load/users omgevingen. Voor thuis gebruik is het prima stabiel.

Ze pletten heel veel bugs omdat ze dus enorm veel feedback krijgen ook ineen van de oudere lijn. Die bug blijkt er al een jaar in te zitten en komt nu pas aan het licht doordat beheerders hem melden in het klaag topic van de UAP-A-C-PRO. Voor die oudere hardware lijn is downgraden naar een firmware van een jaar terug het advies.

Goed dat UBNT er zoveel tijd en aandacht in steekt!

Lesdictische is mijn hash#

9:06 AM

Hi UniFi users,

We wanted to update you on our current release plans and LTS strategy:

The 4.8.X series will be our long term support (LTS) version for UniFi v4.

The 5.0.X series will be our next LTS. It will be first released to GA on June 1st 2016.

After the release of 5.0.X to GA, we will continue to maintain the 4.8.X series for critical bugs and security hotfixes through January 1st, 2017, but no new features will be added to 4.8.X.

The UniFi 4.9.X series is a 'Beta-only' release which will not leave the Beta forum; a stepping stone from UniFi 4.8.X to UniFi 5.0.X.

Feel free to make a new thread with any questions/comments/concerns.

Best Regards,

Brandon

1 person had this problem.

Me too

Add Comment

Kudos 22

Lesdictische is mijn hash#

Neuh ik heb het wellicht verkeerd omschreven, ff snel via iPad. Maar in alle final GA versies voor de oude en nieuwe lijnen zitten dus forse bugs die as we speak aan het licht komen en gefixed gaan worden. Dus in de GA versie's voor de UAP-oud en de UAP-AC-nieuw zitten bugs waar grote omgevingen last van hebben.xbeam schreef op donderdag 05 mei 2016 @ 08:52:

[...]

Logisch van de bug en stabiliteit het is een alfa beta ;-(

Voor alle details (en veel geklaag) http://community.ubnt.com...C-PRO/m-p/1554960#M159074 of deze http://community.ubnt.com...hours/m-p/1554659#M159036

Ze doen helaas niet aan topic opschoning/moderatie waardoor het nogal een zootje is en alles kriskras door elkaar heen knalt.

[ Voor 28% gewijzigd door stormfly op 05-05-2016 09:20 ]

Snap het. Ik dacht dat al ze 5x draaien op productie en zeurde over bugs.stormfly schreef op donderdag 05 mei 2016 @ 09:16:

[...]

Neuh ik heb het wellicht verkeerd omschreven, ff snel via iPad. Maar in alle final GA versies voor de oude en nieuwe lijnen zitten dus forse bugs die as we speak aan het licht komen en gefixed gaan worden. Dus in de GA versie's voor de UAP-oud en de UAP-AC-nieuw zitten bugs waar grote omgevingen last van hebben.

Voor alle details (en veel geklaag) http://community.ubnt.com...C-PRO/m-p/1554960#M159074 of deze http://community.ubnt.com...hours/m-p/1554659#M159036

Ze doen helaas niet aan topic opschoning/moderatie waardoor het nogal een zootje is en alles kriskras door elkaar heen knalt.

Maar dit gaat over 4.8.15 en dat is wel kut die heb juist gister pas ge-update. Juist 4 weken later om te kijken of er geen vreemde bugs waren, maar als ze pas optreden in een grotere omgevingen dan gaan we het beleven.

Lesdictische is mijn hash#

Ik zou me vooral niet zo blind staren op die 1300 Mbps om eerlijk te zijnZware Unit schreef op donderdag 05 mei 2016 @ 08:39:

[...]

Dan ga ik terug van mijn huidige setup met 2 x Cisco WAP-371 met max 1300 Mbps naar een UAP-AC-LITE met max 867 Mbps. Ben niet heel tevreden over de Cisco oplossing, vandaar dat ik naar andere merken aan het kijken ben.

Als je serieus over de gigabit wilt gaan halen met WiFi kun je beter nog even wachten tot Wave 2 Access points uit gaan komen, die gaan tot 2Gb/s namelijk.

PSN: tcviper | Steam: Viper | TechConnect - MikeRedfields

[ Voor 98% gewijzigd door TheVMaster op 05-05-2016 13:29 ]

het gehele netwerk even op zijn kop gehad ivm omzetting IP adres range, maar op wat kleine dingen na (een resolv.conf hier en een configuratie setting in Kodi (mysqldatabase) daar heb ik binnen een dag alles lekker aan het draaien.

en ipv een paar netwerk kabels kopen heb ik maar 2 kabels zelf gemaakt, want ik had nog genoeg kabel liggen waar ik zelf wat van kon maken .. dus knippen en knijpen ;-)

Erg tevreden momenteel .. en nu de stabiliteit van de verbindingen bekijken ;-)

[ Voor 17% gewijzigd door zeroday op 05-05-2016 15:10 ]

There are no secrets, only information you do not yet have

Die 1300 is toch de max van 2,4 en 5Ghz opgeteld?tcviper schreef op donderdag 05 mei 2016 @ 10:41:

[...]

Ik zou me vooral niet zo blind staren op die 1300 Mbps om eerlijk te zijnMits je een meter van je access point af gaat zitten. Gemiddeldes zijn toch serieus max 700-800mbp/s ook bij de Pro's, ook de bij de nieuwe Cisco WAP571's als je al op een paar metertjes zit.

Als je serieus over de gigabit wilt gaan halen met WiFi kun je beter nog even wachten tot Wave 2 Access points uit gaan komen, die gaan tot 2Gb/s namelijk.

“Choose a job you love, and you will never have to work a day in your life.”

Voor een Lite wel voor een Pro op de 5Ghz 1300MbitTylen schreef op donderdag 05 mei 2016 @ 15:11:

[...]

Die 1300 is toch de max van 2,4 en 5Ghz opgeteld?

Die heeft dus opgeteld 1750Mbit

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

Unifi AP AC Lite - Totaal 1167Mbps (300, 2.4Ghz, 867 5Ghz)djkavaa schreef op donderdag 05 mei 2016 @ 20:46:

[...]

Voor een Lite wel voor een Pro op de 5Ghz 1300Mbit

Die heeft dus opgeteld 1750Mbit

Unifi AP AC LR - Totaal 1317Mbps (450, 2.4Ghz, 867 5Ghz)

Unifi AP AC Pro - Totaal 1750Mbps (450, 2.4Ghz, 1300 5Ghz)

http://www.deyterra.com

Thanks voor de aanvulling:)rally schreef op donderdag 05 mei 2016 @ 22:36:

[...]

Unifi AP AC Lite - Totaal 1167Mbps (300, 2.4Ghz, 867 5Ghz)

Unifi AP AC LR - Totaal 1317Mbps (450, 2.4Ghz, 867 5Ghz)

Unifi AP AC Pro - Totaal 1750Mbps (450, 2.4Ghz, 1300 5Ghz)

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

Verwijderd

Maar wel leuk om te zien, hoe zelfs "techneuten" hierin " geloven"...

hi...hi..

Exact wat ik dus bedoeldeVerwijderd schreef op vrijdag 06 mei 2016 @ 00:21:

Dit zijn allemaal theoretische snelheden die zelfs in een laboratorium niet gehaald zullen worden.

Maar wel leuk om te zien, hoe zelfs "techneuten" hierin " geloven"...

hi...hi..

PSN: tcviper | Steam: Viper | TechConnect - MikeRedfields

Vanwaar doe jij de aanname dat wij dat geloven??Verwijderd schreef op vrijdag 06 mei 2016 @ 00:21:

Dit zijn allemaal theoretische snelheden die zelfs in een laboratorium niet gehaald zullen worden.

Maar wel leuk om te zien, hoe zelfs "techneuten" hierin " geloven"...

hi...hi..

“Choose a job you love, and you will never have to work a day in your life.”

Zelfde als met je auto. Als er 260 staat wil dat niet zeggen dat die dat ook gaat halen.Verwijderd schreef op vrijdag 06 mei 2016 @ 00:21:

Dit zijn allemaal theoretische snelheden die zelfs in een laboratorium niet gehaald zullen worden.

Maar wel leuk om te zien, hoe zelfs "techneuten" hierin " geloven"...

hi...hi..

Dat is dus bij ideale omstandigheden en wellicht nog niet eens op de weg.

Ja het is theorie, maar goed het verschil tussen de Lite, LR en Pro is er zeker.

ICTWebSolution - Wi-Fi Problemen? Stuur maar een berichtje! - Wi-Fi Bereik verbeteren?

1. Ten eerste is de snelheid half duplex. Dus je houdt er zowiezo maar de helft van de snelheid aan over.

2. De meeste mobiele apparaten hebben maar twee antenne's, waar er voor de maximale snelheid 3 nodig zijn.

Dus in de praktijk is de doorvoersnelheid 25-30% van de maximaal haalbare.

Op mijn iPad haal ik zo'n 185Mbit en mijn laptop zo'n 280Mbit.

Dat is ook de belangrijkste reden om niet voor de UAP AC Pro's te gaan. Ze zijn ruim 50% duurder en in de praktijk haal ik dat er niet uit.

Dan geef ik liever de voorkeur aan iets groter bereik en een kleinere "footprint".

http://www.deyterra.com

Eens uit testen blijkt dat de PRO met 3x3 in een optimale omgeving zon 550-650mbit doet bij testen van UBNT.rally schreef op vrijdag 06 mei 2016 @ 09:10:

Daar komen nog twee punten bij.

1. Ten eerste is de snelheid half duplex. Dus je houdt er zowiezo maar de helft van de snelheid aan over.

2. De meeste mobiele apparaten hebben maar twee antenne's, waar er voor de maximale snelheid 3 nodig zijn.

Dus in de praktijk is de doorvoersnelheid 25-30% van de maximaal haalbare.

Op mijn iPad haal ik zo'n 185Mbit en mijn laptop zo'n 280Mbit.

Dat is ook de belangrijkste reden om niet voor de UAP AC Pro's te gaan. Ze zijn ruim 50% duurder en in de praktijk haal ik dat er niet uit.

Dan geef ik liever de voorkeur aan iets groter bereik en een kleinere "footprint".

ik heb met behulp van

https://help.ubnt.com/hc/...2TP-over-IPsec-VPN-server

(vooral de snelle youtube video) bevat alles wat ik nodig had ..

main doel: via remote wifi en vpn naar de NAS om daar bijv. een video te kunnen kijken

Alleen tsja. dan is performance wel een beetje 'noodzaak' ;-)

nu is het L2TP, lekker veilig, maar ook noodzaak?

There are no secrets, only information you do not yet have

Beiden zitten we op glasvezel van Caiway (150Mb up/down)

Ik gebruik dit met name om mijn Synology NAS te backuppen naar een Synology NAS die bij mijn schoonzus staat.

Vanaf mijn NAS heb ik een ISO gekopieerd naar de andere NAS via de ipsec VPN, hieronder wat graphs:

(de drop in deze grafiek komt van een eerdere kopieeractie, de 2e piek is de kopieeractie zelf)

Nette troughput vind ik. Wel moet ik er bij zetten, dat de ERL3lite tijdens deze test op 100% CPU stond te pieken en daardoor de webinterface niet meer benaderbaar was.

[ Voor 5% gewijzigd door Luppie op 06-05-2016 12:48 ]

Heb je iets aan mijn antwoord ? Een thumbs-up wordt zeker op prijs gesteld.

Ik ben bij Ibidem bezig om een EdgeRouter Lite met KPN glasvezel internet + IPTV voor elkaar te krijgen. Internet gaat goed, maar de TV wil niet meewerken.

Als voorbeeldconfig deze gebruikt:

xbeam in "\[Ervaringen/discussie] Ubiquiti-apparatuur"

Er zit een foutje in regel 72/73 (de config is duidelijk met een hapering), maar die heb ik volgens mij met http://mobileexpert.nl/PDF/Kpn_TV_UBNT_Edge_router.pdf redelijk eruit kunnen halen.

Inmiddels lijken de configs zoals 'ie ingeladen is en de voorbeeldconfig redelijk op elkaar; ik kan de verschillen verklaren. Maar IP krijgen op VLAN4 ho maar

Dit is de config:Welcome to EdgeOS

ubnt@ubnt:~$ show dhcp client leases

interface : eth0.4

last update: Fri May 6 14:22:31 UTC 2016

reason : FAIL

ubnt@ubnt:~$

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

| firewall {

all-ping enable

broadcast-ping disable

ipv6-receive-redirects disable

ipv6-src-route disable

ip-src-route disable

log-martians enable

name WAN_IN {

default-action drop

description "WAN to internal"

rule 10 {

action accept

description "Allow established/related"

state {

established enable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

state {

invalid enable

}

}

}

name WAN_LOCAL {

default-action drop

description "WAN to router"

rule 10 {

action accept

description "Allow established/related"

state {

established enable

related enable

}

}

rule 20 {

action drop

description "Drop invalid state"

state {

invalid enable

}

}

}

receive-redirects disable

send-redirects enable

source-validation disable

syn-cookies enable

}

interfaces {

ethernet eth0 {

description "KPN FTTH WAN"

dhcp-options {

default-route update

default-route-distance 210

name-server update

}

duplex auto

firewall {

in {

}

local {

}

}

mtu 1508

speed auto

vif 4 {

address dhcp

description "KPN FTTH WAN IPTV VLAN4"

dhcp-options {

client-option "send vendor - class - identifier "IPTV_RG";"

client-option "request subnet - mask, routers, rfc3442 - classless - static - routes;"

default-route update

default-route-distance 210

name-server update

}

}

vif 6 {

description "KPN FTTH WAN VLAN6"

mtu 1508

pppoe 1 {

default-route auto

firewall {

in {

name WAN_IN

}

local {

name WAN_LOCAL

}

}

mtu 1500

name-server auto

password PPP

user-id (hier-staat-het-mac-adres)@internet

}

}

}

ethernet eth1 {

address 192.168.1.1/24

description "Local ETH1"

duplex auto

speed auto

}

ethernet eth2 {

description "Local ETH2"

duplex auto

speed auto

}

loopback lo {

}

}

protocols {

igmp-proxy {

interface eth0.4 {

alt-subnet 0.0.0.0/0

role upstream

threshold 1

}

interface eth1 {

alt-subnet 0.0.0.0/0

role downstream

threshold 1

}

}

static {

}

}

service {

dhcp-server {

disabled false

global-parameters "option vendor - class - identifier code 60 = string;"

global-parameters "option broadcast - address code 28 = ip - address;"

hostfile-update disable

shared-network-name LAN1 {

authoritative disable

subnet 192.168.1.0/24 {

default-router 192.168.1.1

dns-server 192.168.1.1

lease 86400

start 192.168.1.20 {

stop 192.168.1.243

}

static-mapping Media {

ip-address 192.168.1.22

mac-address 00:11:32:22:f1:0f

}

static-mapping Philips-hue {

ip-address 192.168.1.21

mac-address 00:17:88:17:fb:28

}

static-mapping SonosZB {

ip-address 192.168.1.20

mac-address 00:0e:58:ea:18:70

}

subnet-parameters "option vendor - class - identifier "IPTV_RG ";"

subnet-parameters "option broadcast - address 192.168.1.255;"

}

}

shared-network-name LAN2 {

authoritative disable

subnet 192.168.2.0/24 {

default-router 192.168.2.1

dns-server 192.168.2.1

lease 86400

start 192.168.2.38 {

stop 192.168.2.243

}

}

}

}

dns {

forwarding {

cache-size 150

listen-on eth1

listen-on switch0

}

}

gui {

https-port 443

}

nat {

rule 5009 {

description "IPTV Routing"

destination {

address 213.75.112.0/21

}

log disable

outbound-interface eth0.4

protocol all

type masquerade

}

rule 5010 {

description "masquerade for WAN"

log disable

outbound-interface pppoe1

protocol all

type masquerade

}

}

ssh {

port 22

protocol-version v2

}

}

system {

host-name ubnt

login {

user ubnt {

authentication {

encrypted-password *****

plaintext-password *****

}

level admin

}

}

ntp {

server 0.ubnt.pool.ntp.org {

}

server 1.ubnt.pool.ntp.org {

}

server 2.ubnt.pool.ntp.org {

}

server 3.ubnt.pool.ntp.org {

}

}

syslog {

global {

facility all {

level notice

}

facility protocols {

level debug

}

}

}

time-zone UTC

}

/* Warning: Do not remove the following line. */

/* === vyatta-config-version: "config-management@1:conntrack@1:cron@1:dhcp-relay@1:dhcp-server@4:firewall@5:ipsec@5:nat@3:qos@1:quagga@2:system@4:ubnt-pptp@1:ubnt-util@1:vrrp@1:webgui@1:webproxy@1:zone-policy@1" === */

/* Release version: v1.8.0.4853089.160219.1607 */ |

Iemand zo scherp om de fout te spotten? Thanks alvast

Er zit een fout in je VLAN4 settings op je WAN interfaceKorakal schreef op vrijdag 06 mei 2016 @ 16:32:

Okay, een halve dag puzzelen en geen bevredigend resultaat. Misschien hier iemand die het licht ziet

Ik ben bij Ibidem bezig om een EdgeRouter Lite met KPN glasvezel internet + IPTV voor elkaar te krijgen. Internet gaat goed, maar de TV wil niet meewerken.

Als voorbeeldconfig deze gebruikt:

xbeam in "\[Ervaringen/discussie] Ubiquiti-apparatuur"

Er zit een foutje in regel 72/73 (de config is duidelijk met een hapering), maar die heb ik volgens mij met http://mobileexpert.nl/PDF/Kpn_TV_UBNT_Edge_router.pdf redelijk eruit kunnen halen.

Inmiddels lijken de configs zoals 'ie ingeladen is en de voorbeeldconfig redelijk op elkaar; ik kan de verschillen verklaren. Maar IP krijgen op VLAN4 ho maar

[...]

Dit is de config:

code:

firewall { all-ping enable broadcast-ping disable ipv6-receive-redirects disable ipv6-src-route disable ip-src-route disable log-martians enable name WAN_IN { default-action drop description "WAN to internal" rule 10 { action accept description "Allow established/related" state { established enable related enable } } rule 20 { action drop description "Drop invalid state" state { invalid enable } } } name WAN_LOCAL { default-action drop description "WAN to router" rule 10 { action accept description "Allow established/related" state { established enable related enable } } rule 20 { action drop description "Drop invalid state" state { invalid enable } } } receive-redirects disable send-redirects enable source-validation disable syn-cookies enable } interfaces { ethernet eth0 { description "KPN FTTH WAN" dhcp-options { default-route update default-route-distance 210 name-server update } duplex auto firewall { in { } local { } } mtu 1508 speed auto vif 4 { address dhcp description "KPN FTTH WAN IPTV VLAN4" dhcp-options { client-option "send vendor - class - identifier "IPTV_RG";" client-option "request subnet - mask, routers, rfc3442 - classless - static - routes;" default-route update default-route-distance 210 name-server update } } vif 6 { description "KPN FTTH WAN VLAN6" mtu 1508 pppoe 1 { default-route auto firewall { in { name WAN_IN } local { name WAN_LOCAL } } mtu 1500 name-server auto password PPP user-id (hier-staat-het-mac-adres)@internet } } } ethernet eth1 { address 192.168.1.1/24 description "Local ETH1" duplex auto speed auto } ethernet eth2 { description "Local ETH2" duplex auto speed auto } loopback lo { } } protocols { igmp-proxy { interface eth0.4 { alt-subnet 0.0.0.0/0 role upstream threshold 1 } interface eth1 { alt-subnet 0.0.0.0/0 role downstream threshold 1 } } static { } } service { dhcp-server { disabled false global-parameters "option vendor - class - identifier code 60 = string;" global-parameters "option broadcast - address code 28 = ip - address;" hostfile-update disable shared-network-name LAN1 { authoritative disable subnet 192.168.1.0/24 { default-router 192.168.1.1 dns-server 192.168.1.1 lease 86400 start 192.168.1.20 { stop 192.168.1.243 } static-mapping Media { ip-address 192.168.1.22 mac-address 00:11:32:22:f1:0f } static-mapping Philips-hue { ip-address 192.168.1.21 mac-address 00:17:88:17:fb:28 } static-mapping SonosZB { ip-address 192.168.1.20 mac-address 00:0e:58:ea:18:70 } subnet-parameters "option vendor - class - identifier "IPTV_RG ";" subnet-parameters "option broadcast - address 192.168.1.255;" } } shared-network-name LAN2 { authoritative disable subnet 192.168.2.0/24 { default-router 192.168.2.1 dns-server 192.168.2.1 lease 86400 start 192.168.2.38 { stop 192.168.2.243 } } } } dns { forwarding { cache-size 150 listen-on eth1 listen-on switch0 } } gui { https-port 443 } nat { rule 5009 { description "IPTV Routing" destination { address 213.75.112.0/21 } log disable outbound-interface eth0.4 protocol all type masquerade } rule 5010 { description "masquerade for WAN" log disable outbound-interface pppoe1 protocol all type masquerade } } ssh { port 22 protocol-version v2 } } system { host-name ubnt login { user ubnt { authentication { encrypted-password ***** plaintext-password ***** } level admin } } ntp { server 0.ubnt.pool.ntp.org { } server 1.ubnt.pool.ntp.org { } server 2.ubnt.pool.ntp.org { } server 3.ubnt.pool.ntp.org { } } syslog { global { facility all { level notice } facility protocols { level debug } } } time-zone UTC } /* Warning: Do not remove the following line. */ /* === vyatta-config-version: "config-management@1:conntrack@1:cron@1:dhcp-relay@1:dhcp-server@4:firewall@5:ipsec@5:nat@3:qos@1:quagga@2:system@4:ubnt-pptp@1:ubnt-util@1:vrrp@1:webgui@1:webproxy@1:zone-policy@1" === */ /* Release version: v1.8.0.4853089.160219.1607 */

Iemand zo scherp om de fout te spotten? Thanks alvast

1

2

3

4

5

6

7

8

9

10

11

| vif 4 {

address dhcp

description "KPN Routed IPTV"

dhcp-options {

client-option "send vendor-class-identifier "IPTV_RG";"

client-option "request subnet-mask, routers, rfc3442-classless-static-routes;"

default-route no-update

default-route-distance 254

name-server update

}

} |

Waarom staan er zoveel spaties in de client-options?

En die default-route? Volgens mij wil je deze op no-update hebben, immers, je maakt toch een statische routering omdat de default gateway stiekem niet de default gateway voor het verkeer is.

Oh, voor de eenvoud, hier de CLI operational commands:

1

2

3

4

5

6

7

| set interfaces ethernet eth0 vif 4 address dhcp set interfaces ethernet eth0 vif 4 description 'KPN Routed IPTV' set interfaces ethernet eth0 vif 4 dhcp-options client-option 'send vendor-class-identifier "IPTV_RG";' set interfaces ethernet eth0 vif 4 dhcp-options client-option 'request subnet-mask, routers, rfc3442-classless-static-routes;' set interfaces ethernet eth0 vif 4 dhcp-options default-route no-update set interfaces ethernet eth0 vif 4 dhcp-options default-route-distance 254 set interfaces ethernet eth0 vif 4 dhcp-options name-server update |

[ Voor 4% gewijzigd door Jeroen_ae92 op 06-05-2016 17:11 . Reden: Niemand die dit leest maargoed, dingen toegevoegd enzow ]

U+

![]() Dit topic is gesloten.

Dit topic is gesloten.

![]()

:strip_exif()/i/2001240313.png?f=thumbmini)

:strip_exif()/i/2000734477.png?f=thumbmini)

:fill(white):strip_exif()/i/2001337171.jpeg?f=thumbmini)

:strip_exif()/i/2000734468.png?f=thumbmini)

:fill(white):strip_exif()/i/1392985435.jpeg?f=thumbmini)

:strip_exif()/i/2000556161.png?f=thumbmini)

:strip_exif()/i/2000734471.png?f=thumbmini)

:strip_exif()/i/2000734479.png?f=thumbmini)

:fill(white):strip_exif()/i/2000556412.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1396858301.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1396858452.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2001089077.jpeg?f=thumbmini)

:strip_exif()/i/1396858687.png?f=thumbmini)

:fill(white):strip_exif()/i/2001130391.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000774075.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000639529.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1382550099.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1391416250.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000847208.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2002253379.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1396870980.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000901255.jpeg?f=thumbmini)

/u/327851/crop5aab95025cb0f_cropped.png?f=community)

:strip_icc():strip_exif()/u/220842/crop584a90da6a595_cropped.jpeg?f=community)

/u/456650/crop5669de30e11d2_cropped.png?f=community)

:strip_icc():strip_exif()/u/215244/crop5fe47915ce321_cropped.jpeg?f=community)

:strip_exif()/u/255700/1344065207428fac6d2aca1.gif?f=community)

/u/274737/1424346450_beer_.png?f=community)

/u/9437/Settings.png?f=community)

:strip_exif()/u/19853/Goku1.gif?f=community)

/u/357133/crop5e4ea330bd81d_cropped.png?f=community)

:strip_icc():strip_exif()/u/26296/g8ygdsovq9fr4zvoxi2i%2520-%2520Copy.jpeg?f=community)

/u/35667/SP_Erik.png?f=community)

:strip_icc():strip_exif()/u/12156/crop5e00838980023_cropped.jpeg?f=community)

/u/37235/crop5ec7af9e412c5_cropped.png?f=community)

:strip_exif()/u/535/fan.gif?f=community)