ANdrode schreef op zaterdag 11 november 2017 @ 15:07:

[...]

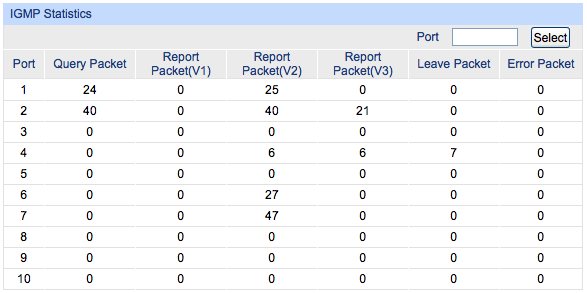

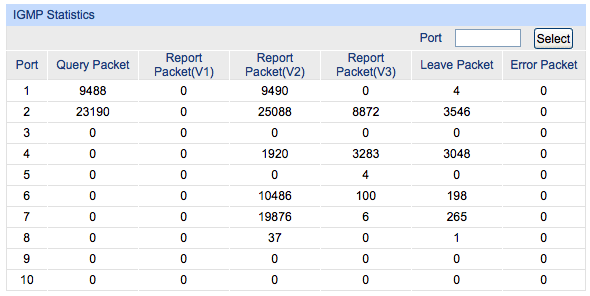

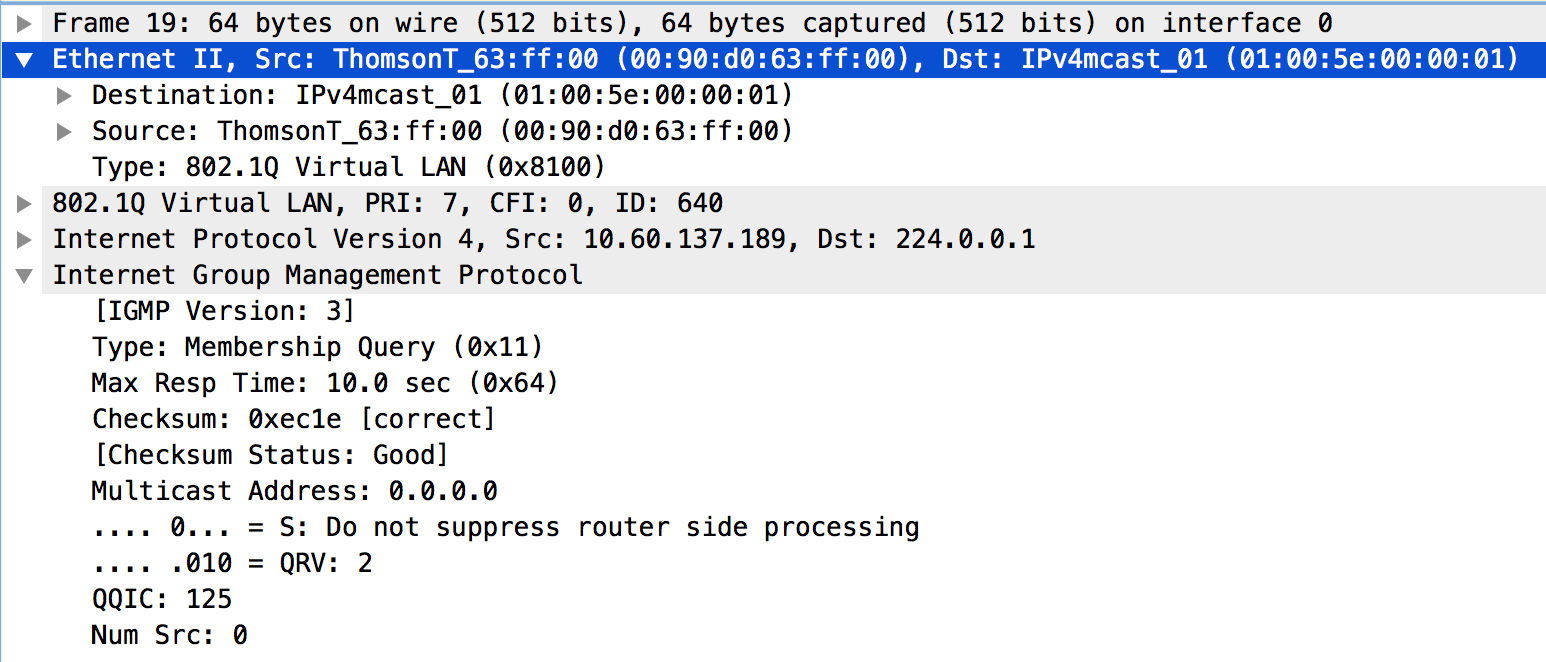

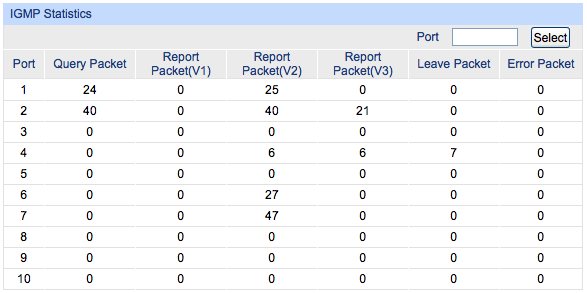

Er is meer IGMP verkeer dan je op basis van alleen de STB's verwacht. Op poort 2 zie je veel IGMP terwijl er geen SBT op zit - wat voor device doet die queries?

[...]

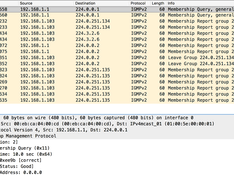

Ik zag dezelfde querier (Draytek, zonder FTU/met SFP). Zelfde MAC adres, ander IP. Simpelste verklaring is dat Thomson/Technicolor de leverancier is en het MAC adres constant gehouden wordt.

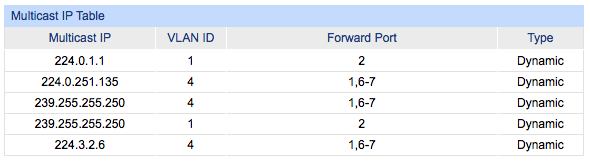

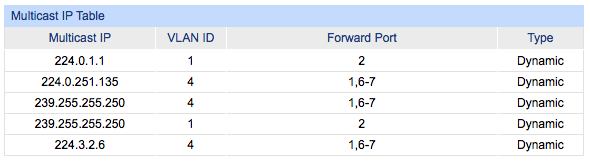

Overig multicast wat ik zo zie is 224.0.1.1, NTP en verder zie ik wat 239.255.255.250, uPNP verkeer.

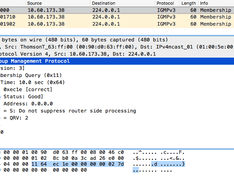

Voor mij lijkt het nog steeds alsof de STBs IGMPv2 gebruiken en de KPN querier IGMPv3 support, maar dit dus eigenlijk niet gebruikt wordt (zonder reports naar 224.0.0.22 kan het volgens mij geen v3 zijn).

Dit is wat ik na ruim een uur zie (alleen poort1:routerLAN,poort6:switch+stb,poort7:stb zitten in het VLAN met IGMP Proxy, maar poort 6 is een trunk met ook nog een ander VLAN):

NTU <-> pfSense 2.4.2 WAN

Protecli i3 VLAN 4|6 (+PFblocker/SNORT)

TPLINK SG3210:

poort 1 <-> pfSense 2.4.2 LAN

Protecli i3 trunk Routed IPTV|Public Subnet|GUEST WIFI

poort 2 <->

Airport Extreme general default VLAN|GUEST WIFI

poort 3 <->

D-Link DXS-1210-10TS trunk default VLAN|Public Subnet

poort 4 <->

Fritz!WLAN 1750E access default VLAN

poort 5 <-> Flukso access default VLAN

port 6 <->

TPLINK SG108e v2 trunk default VLAN|Routed IPTV

port 7 <-> HMB2260 v2 access Routed IPTV

Achter de AirPort Extreme (IGMP Snooping enabled), zitten een Officejet Pro en een Macbook in default VLAN wired en mogelijk wat WIFI devices (iPhones/iPads).

Achter de Fritz!WLAN 1750E zitten mogelijk wat WIFI devices (iPhones/iPads).

Achter de D-Link DXS-1210-10TS zitten de ESXi servers waarop virtuele pfSense routers draaien voor alle omgevingen (inclusief default VLAN), elk met eigen VLANs (External Facing DMZ, Internal Facing DMZ, LAN) en een eigen publiek IP (de fysieke router doet hier geen NAT voor, maar route deze door en doet PPPoE).

Achter de TPLINK SG108e zit een HMB2260 v2 (Routed IPTV VLAN) en in het default VLAN: LG OLED65C7V, Denon X-7200WA, Denon UD-3313UD en nVidia Shield TV.

De Fritz!WLAN moet er nog een keertje uit voor een Airport Extreme waar dan ook de GUEST WIFI als "general" naar toe kan.

[

Voor 76% gewijzigd door

|sWORDs| op 12-11-2017 00:19

]

:strip_icc():strip_exif()/u/337993/CooleSmurf2.jpg?f=community)

:strip_icc():strip_exif()/u/62859/crop606182b2b99e9_cropped.jpg?f=community)

:strip_icc():strip_exif()/u/38800/i_m_weasel-char.jpg?f=community)

/u/21578/crop5dbcb80db43bd.png?f=community)

:strip_icc():strip_exif()/u/106305/crop5fef6b1a0c373_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/212310/6.jpg?f=community)

/u/9354/imagesmall.png?f=community)

:strip_icc():strip_exif()/u/181161/IMG_725911.jpg?f=community)

:strip_icc():strip_exif()/u/191401/crop5db452b67938e_cropped.jpeg?f=community)

/u/60597/crop5e56eb57d66d4_cropped.png?f=community)

:strip_icc():strip_exif()/u/531751/crop581f1b12f3ef8_cropped.jpeg?f=community)

:strip_exif()/u/120076/crop662cc528d7e2f_cropped.webp?f=community)

:strip_icc():strip_exif()/u/94053/Bull.jpg?f=community)

:strip_icc():strip_exif()/u/134240/crop5bcd13bc87be3_cropped.jpeg?f=community)

/u/4024/burne.png?f=community)

:strip_icc():strip_exif()/u/427736/Radiohead-art-for-King-of-Limbs_-Calling-Rocks.jpg?f=community)

/u/4022/crop5abf5052151cb_cropped.png?f=community)

:strip_icc():strip_exif()/u/6607/klootviool2.jpg?f=community)

:strip_icc():strip_exif()/u/272543/crop5b8193a81e5ee_cropped.jpeg?f=community)

/u/42648/crop635863345e4c0.png?f=community)