Met een hamer in je hand lijkt alles op een spijker...

Over naar pfSense dan maarBigEagle schreef op maandag 24 december 2018 @ 20:41:

[...]

Probleem is al opgelost: nieuwe installatie van OPNsense gedaan.

Internet werkt, alleen IPTV nog niet.

Veuillez agréer, Madame, Monsieur, l'expression de mes sentiments distingués.

Wie weet...

Zal denk ik geen verschil maken, maar kan het altijd even proberen.

Vermoed dat ik wat over het hoofd zie uit de handleiding van Venxir. IPTV kastje zit in LAN netwerk, krijgt IP adres via DHCP, maar krijg daarna error 561. Moest mijn poging voor onderzoek verder staken, kinderen wilde TV kijken.

Update 1

Weer last dat de pppoe niet wilde starten op WAN. Qotom voorzien van pfsense i.p.v. opnsense. Zal morgen weer een test doen.

Update 2

pfsense werkt nu

[ Voor 25% gewijzigd door BigEagle op 26-12-2018 11:22 ]

Met een hamer in je hand lijkt alles op een spijker...

Vandaag weer verder gegaanik222 schreef op maandag 24 december 2018 @ 18:38:

@eymey Mooi dat IGMP werkt, op UDP zijn de options niet nodig inderdaad.

Wat betreft RTSP, daar is gewoon een conntrack module voor en ik zou eigenlijk verwachten dat die gewoon default geladen is in pfSense / OPNSense, kan alleen nu even niet op de CLI inloggen om het te controleren... Maar kan er niet nog een simpelere oorzaak zijn waarom dit niet werkt, mis je bijvoorbeeld geen routes?

Ik had ook al aan 'simpele' oorzaken gedacht, maar het moet écht aan het missen van 1 of andere NAT intelligentie liggen.

Ik zie zowel op m'n IPTV-LAN als op WAN_IPTV de conversatie over TCP met de RTSP server. Vervolgens zie ik alle RTP/RTP pakketten over UDP ook aan de WAN_IPTV kant binnen komen als ik een packet trace doe.

Alleen vanaf daar komen ze dus niet verder.....

Ik heb ook al wat ge-googled, maar ik kan dus helaas niets vinden over connection modules in de PFSense/OPNSense/FreeBSD wereld. Onder Linux inderdaad wel, maar FreeBSD dus niets.....

Marstek Venus 5.12kWh v154, CT002 V118, CT003 V118 DSMR5.5, PV 11xEnphase IQ7+ Z-O, 5xEnphase IQ7+ N-W - ~4,7Wp theoretisch, ~3,5Wp praktijk.

-Ankh- Camera Gear: Nikon D7000 | Nikon AF-S DX 16-85mm f3.5-5.6 AF-S DX VR & Tokina AT-X 116 Pro DX AF 11-16mm f2,8

Als ik het goed heb begrepen, heeft deze fitlet2 een processor die geen AES-NI ondersteund. Vanaf versie 2.5 van pfsense is dit een vereiste. Als je dus mee wilt in de versies van pfsense heb je niks aan dit device.Ankh schreef op vrijdag 28 december 2018 @ 09:10:

Zijn er hier mensen die de fitlet2 met pfsense (of opnsense) gebruiken? Ik heb een 200/200mbit verbinding en gebruik amper VPN. Ook heb ik genoeg aan 2 UTP poorten.

PSN: PcDCch

En als aanvulling, met 200/200 Mbit/s internet ga je ook niet blij worden als je geen AES-NI hebt en toch die paar keer VPN wilt gebruiken of besluit site2site VPN op te zetten. je CPU moet dan best veel afhandelen en voelt het allemaal niet zo snappy meer.Mozart schreef op vrijdag 28 december 2018 @ 09:34:

[...]

Als ik het goed heb begrepen, heeft deze fitlet2 een processor die geen AES-NI ondersteund. Vanaf versie 2.5 van pfsense is dit een vereiste. Als je dus mee wilt in de versies van pfsense heb je niks aan dit device.

OPNsense kan wel zonder AES-NI verder voor nu, alhoewel die 2 elkaar op de voet zitten, dus wie weet wat ze nog beslissen.

Er is er 1 met een J3455 processor en die ondersteunt gewoon AES-NI.Mozart schreef op vrijdag 28 december 2018 @ 09:34:

[...]

Als ik het goed heb begrepen, heeft deze fitlet2 een processor die geen AES-NI ondersteund. Vanaf versie 2.5 van pfsense is dit een vereiste. Als je dus mee wilt in de versies van pfsense heb je niks aan dit device.

-Ankh- Camera Gear: Nikon D7000 | Nikon AF-S DX 16-85mm f3.5-5.6 AF-S DX VR & Tokina AT-X 116 Pro DX AF 11-16mm f2,8

Tijdje geleden schreef ik dat mijn Qotom er de brui aan had gegeven. Gelukkig heeft de verkoper van AliExpress het opgelost en heb ik een nieuw apparaat gekregen (mocht wel zelf de retourkosten en nieuwe importkosten betalen, maar ach).Dennis schreef op donderdag 8 november 2018 @ 11:20:

Mijnes heeft het zojuist begeven: binnen een week.. Had hem nog niet als ontvangen gekenmerkt op AliExpress dus ik open gewoon een dispute als er geen snelle oplossing komt.

Draait nu (al twee weken) als een zonnetje, dus waarschijnlijk gevalletje pech geweest. Kan nu in ieder geval eindelijk genieten van mijn glasvezel 750mbit op volle snelheid (mijn tijdelijke OpenWRT router was gelimiteerd qua cpu)

Mag ik vragen wat jou IP TV instellingen zijn voor XS4all? Ik heb het wel werkend, maar ik heb twee/drie upstream adressen en meedere rules op de TV-Interface. Terwijl 1 up-stream en 2/3 rules voldoende zou moeten zijn. Thanks.ik222 schreef op zondag 9 december 2018 @ 20:03:

[...]

De issues die 2.4.4 gaf met IGMPProxy zijn opgelost in de 2.4.4-p1 versie. Ik draai sinds gisteren 2.4.4-p1 op mijn XS4ALL verbinding inclusief IPTV en dat werkt allemaal goed.

Wat betreft de issues met VLAN interface aanpassingen heb ik daar zelf geen last van omdat ik VMWare ESXi de VLAN's al uit elkaar laat halen. Maar goed sowieso ga je dat bijna nooit wijzigen, dus ook als daar een reboot voor nodig is lijkt met dat geen groot issue.

Nu wordt de PPPoE verbinding wel opnieuw opgezet na een reboot. En IPTV werkte nadat ik in de firewall log zag dat 217.166.x.x werd geblokkeerd. Zag in het KPN glasvezel topic een tip van ik222. De nieuwe firewall rules toegevoegd en hoppa! IPTV werkt (half uur getest, ook met interactieve TV en bestaande opnames terugkijken).

Morgen ga mijn Unifi USG 3 vervangen waarschijnlijk. Zal dan tevens mijn werkende configuratie documenteren.

Met een hamer in je hand lijkt alles op een spijker...

Dat had ik met IPFire, te veel beperkingen en IPFire hielp zichzelf laatst om zeep

After the first glass you see things as you wish they were. After the second you see things as they are not. Finally you see things as they really are, and that is the most horrible thing in the world...

Oscar Wilde

Vanuit de ITV WAN interface (VLAN4 WAN) sta ik in de firewall IGMP verkeer inclusief options toe met source 10.0.0.0/8 en destination 224.0.0.0/4, op deze regel staat "allow options" aan. En UDP met als destination 224.0.0.0/0 vanaf 213.75.0.0/26 en 217.166.0.0/16. Dat zijn dus 3 regels, of 2 als je een alias gebruikt voor de twee /16 subnets.MuVo schreef op donderdag 3 januari 2019 @ 16:37:

[...]

Mag ik vragen wat jou IP TV instellingen zijn voor XS4all? Ik heb het wel werkend, maar ik heb twee/drie upstream adressen en meedere rules op de TV-Interface. Terwijl 1 up-stream en 2/3 rules voldoende zou moeten zijn. Thanks.

Vanuit het subnet waar mijn settopboxen in hangen heb ik eerst een expliciete regel die ook weer IGMP verkeer richting 224.0.0.0/4 toestaat inclusief options. En dan daarna gewoon de regel die al het IPv4 & IPv6 verkeer naar buiten toestaat.

In de IGMPProxy configuratie heb ik bij de upstream interface ook weer 213.75.0.0/16 en 217.166.0.0/16 als subnets staan. En bij de downstream heb ik mijn LAN subnet er nog in staan, maar volgens mij staat pfSense tegenwoordig ook toe om dat veld.leeg te laten en dat is ook prima bij de downstream.

En dan uiteraard de nodige DHCP opties meegeven zoals op diverse plaatsen te vinden is hier.op het forum. Dat is alles wat je nodig hebt voor ITzv.

In werkelijkheid heb ik bij mij dan in de firewall nog iets meer regels omdat ik meerdere subnets gebruik. Dat betekent namelijk dat ik dan eerst intern verkeer moet blokkeren voordat de regel komt die al het verkeer richting internet toestaat. Dit omdat pfSense geen regels op basis van destination interface kent.

[ Voor 11% gewijzigd door ik222 op 03-01-2019 21:26 ]

Bedank voor de uitgebreide detailst!ik222 schreef op donderdag 3 januari 2019 @ 21:20:

[...]

Vanuit de ITV WAN interface (VLAN4 WAN) sta ik in de firewall IGMP verkeer inclusief options toe met source 10.0.0.0/8 en destination 224.0.0.0/4, op deze regel staat "allow options" aan. En UDP met als destination 224.0.0.0/0 vanaf 213.75.0.0/26 en 217.166.0.0/16. Dat zijn dus 3 regels, of 2 als je een alias gebruikt voor de twee /16 subnets.

Vanuit het subnet waar mijn settopboxen in hangen heb ik eerst een expliciete regel die ook weer IGMP verkeer richting 224.0.0.0/4 toestaat inclusief options. En dan daarna gewoon de regel die al het IPv4 & IPv6 verkeer naar buiten toestaat.

In de IGMPProxy configuratie heb ik bij de upstream interface ook weer 213.75.0.0/16 en 217.166.0.0/16 als subnets staan. En bij de downstream heb ik mijn LAN subnet er nog in staan, maar volgens mij staat pfSense tegenwoordig ook toe om dat veld.leeg te laten en dat is ook prima bij de downstream.

En dan uiteraard de nodige DHCP opties meegeven zoals op diverse plaatsen te vinden is hier.op het forum. Dat is alles wat je nodig hebt voor ITzv.

In werkelijkheid heb ik bij mij dan in de firewall nog iets meer regels omdat ik meerdere subnets gebruik. Dat betekent namelijk dat ik dan eerst intern verkeer moet blokkeren voordat de regel komt die al het verkeer richting internet toestaat. Dit omdat pfSense geen regels op basis van destination interface kent.

Even voor de duidelijkheid, je hebt hier twee regels aangemaakt zonder poort van Source (network) naar Destination (Single host or alias)? Dus:

- IPv4 UDP 213.75.0.0/26 * 224.0.0.0 * * none met "allow options aan"

- IPv4 UDP 213.116.0.0/16 * 224.0.0.0 * * none met "allow options aan"

Verder heb ik een upstream 10.15.0.0 adres weg gehaald, de overige twee die ik had staan komen overeen met jouw iinstellingen.

[ Voor 41% gewijzigd door ik222 op 04-01-2019 14:09 ]

Al bij al een mooi overzicht van hoe het bij KPN in elkaar zit!ik222 schreef op donderdag 3 januari 2019 @ 21:20:

[...]

Vanuit de ITV WAN interface (VLAN4 WAN) sta ik in de firewall IGMP verkeer inclusief options toe met source 10.0.0.0/8 en destination 224.0.0.0/4, op deze regel staat "allow options" aan. En UDP met als destination 224.0.0.0/0 vanaf 213.75.0.0/26 en 217.166.0.0/16. Dat zijn dus 3 regels, of 2 als je een alias gebruikt voor de twee /16 subnets.

Vanuit het subnet waar mijn settopboxen in hangen heb ik eerst een expliciete regel die ook weer IGMP verkeer richting 224.0.0.0/4 toestaat inclusief options. En dan daarna gewoon de regel die al het IPv4 & IPv6 verkeer naar buiten toestaat.

In de IGMPProxy configuratie heb ik bij de upstream interface ook weer 213.75.0.0/16 en 217.166.0.0/16 als subnets staan. En bij de downstream heb ik mijn LAN subnet er nog in staan, maar volgens mij staat pfSense tegenwoordig ook toe om dat veld.leeg te laten en dat is ook prima bij de downstream.

En dan uiteraard de nodige DHCP opties meegeven zoals op diverse plaatsen te vinden is hier.op het forum. Dat is alles wat je nodig hebt voor ITzv.

In werkelijkheid heb ik bij mij dan in de firewall nog iets meer regels omdat ik meerdere subnets gebruik. Dat betekent namelijk dat ik dan eerst intern verkeer moet blokkeren voordat de regel komt die al het verkeer richting internet toestaat. Dit omdat pfSense geen regels op basis van destination interface kent.

Ook goed om te zien dat je een aantal zaken qua wel/niet in de Firewall zetten hetzelfde hebt staan als ik (alleen dan voor een setup bij Tweak). Geeft toch wat meer gevoel dat het hout snijdt. Op internet kom je zo veel configs tegen (en vaak veeeel te ruim ingesteld qua firewall rules). Omdat er bij Tweak nog best wel wat multicast sources zijn en ook RTP unicast sources heb ik voor beide typen sources in OPNSense met aliassen gewerkt voor de Firewall rules. Ook wel handig

[ Voor 3% gewijzigd door eymey op 04-01-2019 17:10 ]

Marstek Venus 5.12kWh v154, CT002 V118, CT003 V118 DSMR5.5, PV 11xEnphase IQ7+ Z-O, 5xEnphase IQ7+ N-W - ~4,7Wp theoretisch, ~3,5Wp praktijk.

Poging 1 voor het vervangen van de Unifi USG 3 is mislukt.BigEagle schreef op donderdag 3 januari 2019 @ 19:23:

Kon maar niet wennen aan pfSense, daarom weer terug naar OPNsense en opnieuw alles opgebouwd. Ik heb nu een werkende opstelling voor IPTV + internet.

Nu wordt de PPPoE verbinding wel opnieuw opgezet na een reboot. En IPTV werkte nadat ik in de firewall log zag dat 217.166.x.x werd geblokkeerd. Zag in het KPN glasvezel topic een tip van ik222. De nieuwe firewall rules toegevoegd en hoppa! IPTV werkt (half uur getest, ook met interactieve TV en bestaande opnames terugkijken).

Morgen ga mijn Unifi USG 3 vervangen waarschijnlijk. Zal dan tevens mijn werkende configuratie documenteren.

Ik had in de Unifi controller DHCP uitgezet en in DHCP OPNsense aangezet. Kreeg wel netjes een IP adres van de OPNsense op mijn eigen PC (internet werkte!), alleen kreeg ik IPTV niet werkend. Ik vermoed dat de bestaande instellingen van Unifi controler en Unifi switches roet in het eten gooien (VLAN's, gastennetwerk, enz).

Die had ik gisteren niet gebruikt bij mijn werkende opstelling: kabels rechtstreeks vanaf de NTU naar de Qotom en een simpele Cisco switch voor eigen PC en IPTV kastje.

Had helaas geen tijd meer over en heb alles weer terug gebouwd. Ik bedacht mij net dat ik nog twee TP-Link switches liggen. Zo kan ik een 2de netwerk opbouwen zonder de bestaande Unifi configuratie helemaal af te moeten breken.

Of ik moet van mijn Routed IPTV wens afstappen en net als de huidige opstelling, met de Unifi USG 3, kiezen voor bridged IPTV.

[ Voor 3% gewijzigd door BigEagle op 04-01-2019 17:14 ]

Met een hamer in je hand lijkt alles op een spijker...

[ Voor 5% gewijzigd door Mythling op 04-01-2019 17:21 ]

Sinds de 2 dagen regel reageer ik hier niet meer

PSN: PcDCch

Ik heb het antwoord bekeken en dat is eigenlijk alleen maar beter nieuwsMozart schreef op vrijdag 4 januari 2019 @ 20:51:

Deze vraag heb ik in dit topic eerder al gesteld. Gaat wel over een andere variant maar ik denk dat het antwoord hetzelfde is. Check de specs van het device goed en lees het antwoord op mijn vraag: https://gathering.tweakers.net/forum/view_message/57486666

@Mozart Zou jij of iemand anders de proef op de som kunnen nemen en kunnen kijken of één van die mini-pcie sloten daadwerkelijk ook een pcie interface huist, of alleen sata of usb? Bijv. door een mini-pcie wifi kaartje uit een laptop eens te proberen. Mijn doel is namelijk om deze te gebruiken, maar daarvoor moeten de poorten wel daadwerkelijk pcie zijn:

[ Voor 27% gewijzigd door CurlyMo op 05-01-2019 13:10 ]

Sinds de 2 dagen regel reageer ik hier niet meer

Helaas kan ik dat niet testen. Het is inmiddels de productie firewall en ik wil geen trammelant met de vrouwCurlyMo schreef op vrijdag 4 januari 2019 @ 23:54:

[...]

Ik heb het antwoord bekeken en dat is eigenlijk alleen maar beter nieuwsAls één van de poorten mpcie is, dan kan je daar een mpcie naar dual sata op zetten en dan heb je alsnog die aparte controller voor 2 sata schijven.

@Mozart Zou jij of iemand anders de proef op de som kunnen nemen en kunnen kijken of één van die mini-pcie sloten daadwerkelijk ook een pcie interface huist, of alleen sata of usb? Bijv. door een mini-pcie wifi kaartje uit een laptop eens te proberen. Mijn doel is namelijk om deze te gebruiken, maar daarvoor moeten de poorten wel daadwerkelijk pcie zijn:

[Afbeelding]

PSN: PcDCch

Het blijkt de Ahteros AR9287 te zijn. Een volwaardige mini-pci express kaart. Zo'n sata controller zou dus moeten werken.

[ Voor 31% gewijzigd door CurlyMo op 05-01-2019 21:57 ]

Sinds de 2 dagen regel reageer ik hier niet meer

Bij mij was er ook nog een sata poort op het moederbord welke ik heb gebruikt voor een ssd. Kabel met voeding was al op het moederbord geprikt.CurlyMo schreef op zaterdag 5 januari 2019 @ 21:47:

Zijn er anders mensen die de Qotom kit hebben gekocht met de Wifi adapter? Zo ja, kan iemand vertellen wat voor een wifi adapter dit is?

Het blijkt de Ahteros AR9287 te zijn. Een volwaardige mini-pci express kaart. Zo'n sata controller zou dus moeten werken.

PSN: PcDCch

Klopt, maar voor mijn ESXi idee wil ik 3 SSD's / HDD's kunnen aansluitenMozart schreef op zaterdag 5 januari 2019 @ 22:53:

[...]

Bij mij was er ook nog een sata poort op het moederbord welke ik heb gebruikt voor een ssd. Kabel met voeding was al op het moederbord geprikt.

Maar ik ga verder in het ESXi topic.

[ Voor 6% gewijzigd door CurlyMo op 05-01-2019 23:13 ]

Sinds de 2 dagen regel reageer ik hier niet meer

Geen ervaring mee, maar ziet er goed uit. Wat ook slim is, dat ze 15 jaar beschikbaarheid garanderen. Dat is in de zakelijke markt een enorme plus.

Wat dat betreft biedt Qotom nog steeds wel meer waar voor je geld. Maar het is denk ik ook maar net wat je zoekt, wat je ermee gaat doen, etc. Potentieel lijkt Fitlet wel betere ondersteuning te hebben ja.

Marstek Venus 5.12kWh v154, CT002 V118, CT003 V118 DSMR5.5, PV 11xEnphase IQ7+ Z-O, 5xEnphase IQ7+ N-W - ~4,7Wp theoretisch, ~3,5Wp praktijk.

Op zich draait pfSense virtueel perfect. Dat draai ik al jaren. Maar het idee dat je zo'n unbreakable fitlet2 installeert met 5 jaar garantie en daarna alleen nog downtime bij een upgrade/reboot spreekt toch wel aan.

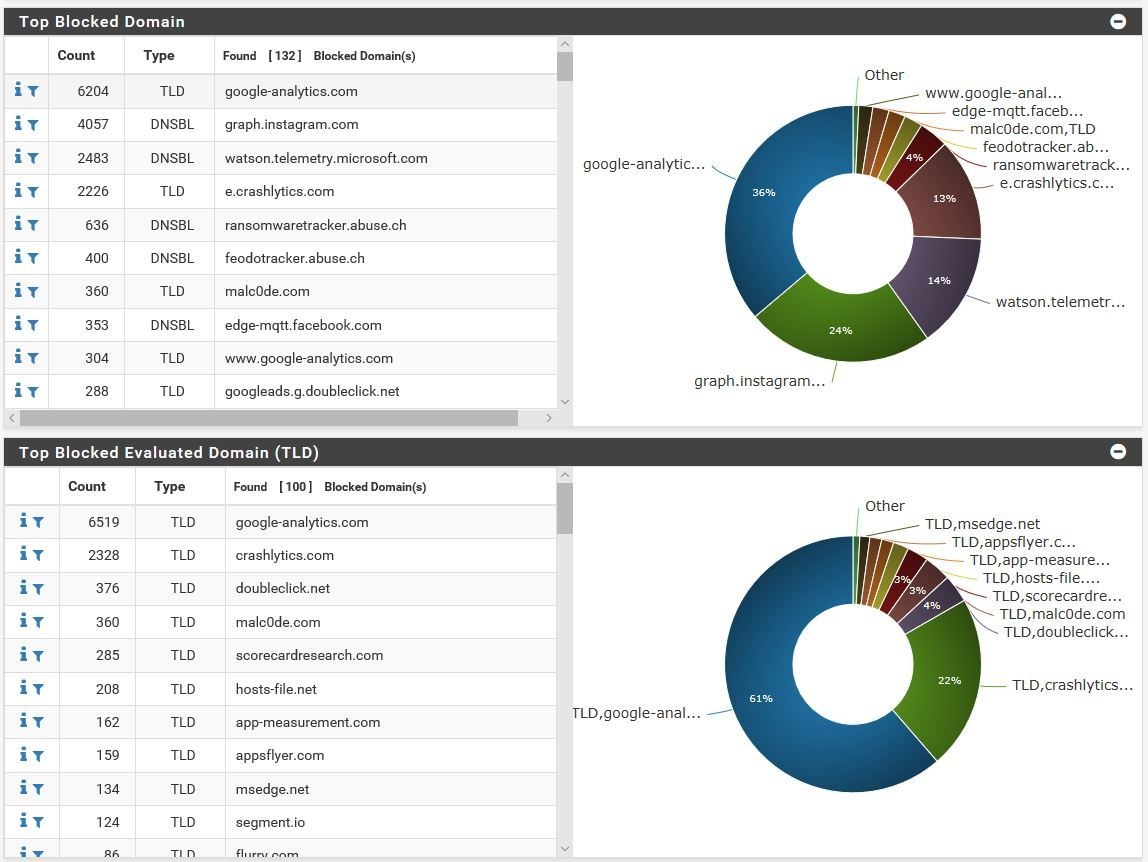

Btw; schaamteloze crosspost omdat het beter in dit draadje past: je kunt nu ook pihole functionaliteit implementeren op pfSense met pfBlockerNG. Scheelt weer een VM die je moet onderhouden. Je hebt nu nog het “pfBlockerNG-devel” package nodig, maar werkt gewoon stabiel.

[ Voor 83% gewijzigd door wian op 07-01-2019 13:20 ]

Ik twijfel dan alleen wel weer aan de performance (zeker bij ook wat IDS / IPS functionaliteit) in combinatie met mijn Gigabit verbinding bij Tweak. En oh ja, natuurlijk het probleem dat FreeBSD geen meerdere MAC adressen tegelijk wil gebruiken aan de WAN kant (via VLANs), wat ik voor IPTV bij Tweak nodig heb.

Marstek Venus 5.12kWh v154, CT002 V118, CT003 V118 DSMR5.5, PV 11xEnphase IQ7+ Z-O, 5xEnphase IQ7+ N-W - ~4,7Wp theoretisch, ~3,5Wp praktijk.

[ Voor 11% gewijzigd door Tom Paris op 07-01-2019 20:32 ]

Veuillez agréer, Madame, Monsieur, l'expression de mes sentiments distingués.

Ben nu pfSense en opnSense aan het vergelijken (vms). Lijkt allemaal erg op elkaar; nog geen specifieke voorkeur, hoewel opnSense af en toe de VPN naar PIA lijkt te droppen, om nog onduidelijke redenen. Eea lijkt bij pfSense allemaal net wat soepeler te willen werken qua configuratie.

Die Netgate is een leuk doosje, maar ik zou goed naar de specifieke prestaties kijken als je echt naar gigabit wilt. Die line speed haalt hij alleen met 1500 byte packets zonder filtering. Dat is niet per se een probleem, maar het is wel iets om in het achterhoofd te houden. De grafiekjes zijn een beetje... verraderlijk.

[ Voor 6% gewijzigd door ijdod op 08-01-2019 10:35 ]

Root don't mean a thing, if you ain't got that ping...

Ik blijf bij pfSense omdat het erg stabiel is, veel documentatie heeft en minder updates. Minder updates is voor mij een plus: minder kans dat er iets breekt en minder tijd kwijt aan systeembeheer.

Heb gisterenavond naar verschillende kleine hardware oplossingen gekeken: qotom, fitlet2 en protecli. Op zich allemaal mooie oplossingen. Maar ik heb al een krachtige mini-STX formfactor ESXi server in de meterkast staan en de virtuele pfSense werkt perfect. En de downtime die ik de afgelopen tijd heb gehad kwam niet door ESXi of kapotte hardware, maar omdat ik teveel tijd had en ging freubelen

Dus ik hou het maar bij mijn huidige opstelling. Voor nu

Ik krijg vanavond ook m'n nieuwe server met dual NIC, dus ga ook maar weer eens stoeien met pfSense. Draai nu een Unifi Security Gateway en dat draait als een tiet, maar meer inzicht en statistieken zijn altijd leuk!wian schreef op dinsdag 8 januari 2019 @ 11:46:

opnSense vind ik wel overzichtelijker/moderner/mooier en heeft veel updates. Maar iedere update is ook een risico dat er iets breekt.

Ik blijf bij pfSense omdat het erg stabiel is, veel documentatie heeft en minder updates. Minder updates is voor mij een plus: minder kans dat er iets breekt en minder tijd kwijt aan systeembeheer.

Heb gisterenavond naar verschillende kleine hardware oplossingen gekeken: qotom, fitlet2 en protecli. Op zich allemaal mooie oplossingen. Maar ik heb al een krachtige mini-STX formfactor ESXi server in de meterkast staan en de virtuele pfSense werkt perfect. En de downtime die ik de afgelopen tijd heb gehad kwam niet door ESXi of kapotte hardware, maar omdat ik teveel tijd had en ging freubelen

Dus ik hou het maar bij mij huidige opstelling. Voor nu

Owner of DBIT Consultancy | DJ BassBrewer

Bedankt, helder!ik222 schreef op vrijdag 4 januari 2019 @ 14:08:

Wel die 2 UDP regels inderdaad maar "allow options" staat daarop uit, dat heb je alleen nodig voor de IGMP regels. Voor IGMP heb ik op de ITV WAN interface een regel waarin source 10.0.0.0/8 en destination 224.0.0.0/4 staat, daarop staat "allow options" wel aan.

pfBlockerNG-devel heb ik nu al een ruime tijd draaien. Werkt perfect en heeft inderdaad interssante rapportages, bijvoorbeeld:wian schreef op maandag 7 januari 2019 @ 13:12:

Ik twijfel om zo'n fitlet2 te bestellen. Mijn doel is een zeer stabiele pfSense firewall te hebben, die weinig onderhoud nodig heeft en dus weinig downtime. De afgelopen kerstvakantie heb ik veel gerommeld en mijn ubiquiti USG weer vervangen door een virtuele pfSense. Dat werd niet in dank afgenomen thuis: geen internet, geen telefoon, geen TV. Dan merk je dat je thuis eigenlijk ook geen downtime meer wil hebben.

Op zich draait pfSense virtueel perfect. Dat draai ik al jaren. Maar het idee dat je zo'n unbreakable fitlet2 installeert met 5 jaar garantie en daarna alleen nog downtime bij een upgrade/reboot spreekt toch wel aan.

Btw; schaamteloze crosspost omdat het beter in dit draadje past: je kunt nu ook pihole functionaliteit implementeren op pfSense met pfBlockerNG. Scheelt weer een VM die je moet onderhouden. Je hebt nu nog het “pfBlockerNG-devel” package nodig, maar werkt gewoon stabiel.

Dat ziet er echt heel vet uit. Dat miste ik standaard in pfSense, maar eens proberen binnenkort!wian schreef op dinsdag 8 januari 2019 @ 13:17:

Kijk ook eens naar pftopNG. Is een pfSense package voor. Draait na installeren op een aparte poort en maakt mooie grafieken/statistieken.

Owner of DBIT Consultancy | DJ BassBrewer

Dat pakket ken ik, zeer interssant! Helaas nog niet de tijd genomen om het correct te configureren.wian schreef op dinsdag 8 januari 2019 @ 13:17:

Kijk ook eens naar pftopNG. Is een pfSense package voor. Draait na installeren op een aparte poort en maakt mooie grafieken/statistieken.

Ik heb inmiddels mijn Unifi USG vervangen voor OPNsense en in briged mode voor IPTV. Werkt prima en heb nu ook IDS en IPS aan staan.Mythling schreef op vrijdag 4 januari 2019 @ 17:20:

Volgens mij is routed TV op opnsense niet goed mogelijk. Ik heb alleen maar succesverhalen gehoord in combinatie met pfsense en zelf krijg ik het met opnsense ook niet goed aan de praat. Ik krijg per zender 3 goed beeld, een hapering, weer 2 seconden en daarna een error. Meerdere mensen met hetzelfde verhaal gezien (icm opnsense) zonder oplossing.

Met een hamer in je hand lijkt alles op een spijker...

Unifi icm. OPNSense gaat hier eigenlijk best prima (hier ook bezig een USG te vervangen door OPNSense of iets anders). Zelfs omprikken toen ik een keer hele ESXi setup door gepruts van mijn kant eventjes niet meer draaiend had om iig wel internet te hebben ging redelijk probleemloos. Wel werk ik op het 'hoofd' LAN gewoon in de default, untagged modus. Wat ik hier wel heb gedaan, is gewoon de USG helemaal uit het netwerk halen (dus WAN en LAN eruit en in m'n ESXi bakBigEagle schreef op vrijdag 4 januari 2019 @ 17:11:

[...]

Poging 1 voor het vervangen van de Unifi USG 3 is mislukt.

Ik had in de Unifi controller DHCP uitgezet en in DHCP OPNsense aangezet. Kreeg wel netjes een IP adres van de OPNsense op mijn eigen PC (internet werkte!), alleen kreeg ik IPTV niet werkend. Ik vermoed dat de bestaande instellingen van Unifi controler en Unifi switches roet in het eten gooien (VLAN's, gastennetwerk, enz).

Die had ik gisteren niet gebruikt bij mijn werkende opstelling: kabels rechtstreeks vanaf de NTU naar de Qotom en een simpele Cisco switch voor eigen PC en IPTV kastje.

Had helaas geen tijd meer over en heb alles weer terug gebouwd. Ik bedacht mij net dat ik nog twee TP-Link switches liggen. Zo kan ik een 2de netwerk opbouwen zonder de bestaande Unifi configuratie helemaal af te moeten breken.

Of ik moet van mijn Routed IPTV wens afstappen en net als de huidige opstelling, met de Unifi USG 3, kiezen voor bridged IPTV.

Hmm, bij welke provider is dit? Ik zie eigenlijk niet in hoe dit in OPNSense niet goed zou werken maar bv. PFSense wel.Mythling schreef op vrijdag 4 januari 2019 @ 17:20:

Volgens mij is routed TV op opnsense niet goed mogelijk. Ik heb alleen maar succesverhalen gehoord in combinatie met pfsense en zelf krijg ik het met opnsense ook niet goed aan de praat. Ik krijg per zender 3 goed beeld, een hapering, weer 2 seconden en daarna een error. Meerdere mensen met hetzelfde verhaal gezien (icm opnsense) zonder oplossing.

Zelf heb ik routed IPTV bij mijn provider (Tweak), goed werkend in die zin dat live TV (IGMP met multicast UDP) eigenlijk gewoon goed werkt. RTSP met UDP unicast inmiddels ook, als ik de gebruikte UDP poortnummers (gelukkig redelijjk dezelfde) gewoon 'hard' forward naar de settopbox.

Marstek Venus 5.12kWh v154, CT002 V118, CT003 V118 DSMR5.5, PV 11xEnphase IQ7+ Z-O, 5xEnphase IQ7+ N-W - ~4,7Wp theoretisch, ~3,5Wp praktijk.

Loop al een tijdje te proberen op Pfsense op mijn proxmox server te krijgen

ik heb een proxmox server in de kast staan zie de specs hieronder:

| # | Product | Prijs | Subtotaal |

| 1 | Intel Core i3-8100 Boxed | € 124,90 | € 124,90 |

| 1 | ASRock H370M-ITX/ac | € 110,36 | € 110,36 |

| 1 | Seagate Barracuda, 2TB | € 58,- | € 58,- |

| 1 | Sharkoon VS4-W Window | € 32,04 | € 32,04 |

| 1 | Crucial CT16G4DFD824A | € 114,90 | € 114,90 |

| 1 | be quiet! Pure Power 10 300W | € 43,99 | € 43,99 |

| 1 | WD Green SSD 2,5" V2 120GB | € 23,90 | € 23,90 |

| Bekijk collectie Importeer producten | Totaal | € 508,09 | |

Nu heeft mijn motherboard 2 NICS daarom had ik hem ook gekocht, dacht ik mooi kan ik pfsense opzetten en mooi aan de gang..

Nu heb ik deze handleiding gevolgd https://www.netgate.com/d...pfsense-with-proxmox.html..maar ik loop gewoon vast.. als ik dan de laptop met een ethernet kabel aansluit dan werkt het niet.

Want 1 wordt nu gebruikt als verbinding voor mijn server, en de andere wordt niet gebruikt.. en dacht van zo kan ik mooi pfsense opzetten

Oh wie kan mij vooruit helpen

1 NIC gebruik ik om mijn server met mijn netwerk te verbinding

1 NIC wordt niet gebruikt

Allen twee de NICs zie ik ook in proxmox..

Heb ze alle twee al keer aan de laptop gehangen alleen als ik de lan van mijn server eruit trek dan ligt die van mijn netwerk af en zie ik nog niks..

Dennis schreef op dinsdag 8 januari 2019 @ 23:32:

@k_ers Heb je twee NICs gekoppeld aan je virtual machine en zie je beide NICs ook in pfSense of kom je niet eens zo ver? Waar loop je vast dan? Omschrijf eens iets meer: je informatie is te summier om je goed te kunnen helpen.

Heb je ook al naar deze handleiding gekeken? Zo ja, wat lukt wel en wat lukt niet?k_ers schreef op woensdag 9 januari 2019 @ 05:59:

Bedankt dennis,

1 NIC gebruik ik om mijn server met mijn netwerk te verbinding

1 NIC wordt niet gebruikt

Allen twee de NICs zie ik ook in proxmox..

Heb ze alle twee al keer aan de laptop gehangen alleen als ik de lan van mijn server eruit trek dan ligt die van mijn netwerk af en zie ik nog niks..

[...]

https://www.netgate.com/d...pfsense-with-proxmox.html

PSN: PcDCch

Kan me voorstellen dat proxmox door het uitzetten van hardware offloading een lagere throughput heeft dan VMware. Maar wellicht merk je hier in de praktijk niets van omdat je een snelle processor gebruikt.

Hoe draai je zoiets op pfSense precies? Vanuit de CLI en Github zoals op hun website staat?wian schreef op dinsdag 8 januari 2019 @ 13:17:

Kijk ook eens naar pftopNG. Is een pfSense package voor. Draait na installeren op een aparte poort en maakt mooie grafieken/statistieken.

Super Micro X7SPA-HF-D525

• Intel® Atom™ D525 (Pineview-D) Dual Core, 1.8GHz (13W) processor

• Dual Intel 82574L Gigabit LAN ports

Edit:

Ik lees hier rond de 640Mb/s, maar mijn CPU ondersteund geen AES...

[ Voor 18% gewijzigd door iMars op 09-01-2019 12:42 ]

Gewoon via: System -> Package Manager -> Available Packages -> Search: ntopngwebgangster schreef op woensdag 9 januari 2019 @ 11:01:

[...]

Hoe draai je zoiets op pfSense precies? Vanuit de CLI en Github zoals op hun website staat?

in de handleiding hebben ze het eingelijk over 3 NICs (als ik het goed lees)

1 NIC gebruik je voor je Proxmox server/VMs

1 NIC gebruik ik voor de LAN (kabel vanaf de router naar de Pfsense vm)

1 NIC gebruik je om je Wan op te zetten (voor je netwerk zelf)

Dus dan heb ik in totaal 3 NICś nodig..

Dan zou ik als ik

https://tweakers.net/pric...gabit-server-adapter.html deze kaart erbij zou zetten helemaal klaar zijn.. dan kan ik mischien in de toekomst ook met Vlan aan de gang kunnen..

Mozart schreef op woensdag 9 januari 2019 @ 08:06:

[...]

Heb je ook al naar deze handleiding gekeken? Zo ja, wat lukt wel en wat lukt niet?

https://www.netgate.com/d...pfsense-with-proxmox.html

[ Voor 16% gewijzigd door k_ers op 09-01-2019 18:53 ]

Draai ook nog VM

-domoticz

-XPenology

-Win10Prof (test/speelomgeving)

dus dan zou ik helemaal opnieuw moeten beginnen.

maar toch bedankt

wian schreef op woensdag 9 januari 2019 @ 08:16:

@k_ers Of je gebruikt de gratis versie van VMWare ESXi 6.7. Hoef je ook niet hardware offloading uit te zetten. ESXi + pfSense is een bewezen combinatie.

Kan me voorstellen dat proxmox door het uitzetten van hardware offloading een lagere throughput heeft dan VMware. Maar wellicht merk je hier in de praktijk niets van omdat je een snelle processor gebruikt.

pc => RB Pi met Pihole => pc met Pfsense & OpenVPN => Router => Modem

Twee vragen:

• Als ik nu met m'n telefoon verbind kom ik op de router, en kan ik niet Pihole of de VPN/firewall gebruiken. Is de router tussen de Pihole en de pc met Pfsense zetten een optie, of werkt dat niet goed?

• Voor degenen met ervaring met Pfsense: is het makkelijk om van VPN endpoint op Pfsense te wisselen via je pc, b.v. via Putty?

Ik snap niet goed wat je wilt bereiken, kun je dat uitleggen? Dan wordt het makkelijker om antwoord te geven.DoinkDeClown schreef op woensdag 9 januari 2019 @ 20:11:

Ik gebruik een 3rd party VPN vanaf mijn pc, maar wil dit op gaan zetten als volgt:

pc => RB Pi met Pihole => pc met Pfsense & OpenVPN => Router => Modem

Twee vragen:

• Als ik nu met m'n telefoon verbind kom ik op de router, en kan ik niet Pihole of de VPN/firewall gebruiken. Is de router tussen de Pihole en de pc met Pfsense zetten een optie, of werkt dat niet goed?

• Voor degenen met ervaring met Pfsense: is het makkelijk om van VPN endpoint op Pfsense te wisselen via je pc, b.v. via Putty?

PSN: PcDCch

Managed switch en VLANs om op 1 poort zowel WAN als LAN te draaien.k_ers schreef op woensdag 9 januari 2019 @ 18:34:

Ik denk dat ik al weet waar het probleem zit..

in de handleiding hebben ze het eingelijk over 3 NICs (als ik het goed lees)

1 NIC gebruik je voor je Proxmox server/VMs

1 NIC gebruik ik voor de LAN (kabel vanaf de router naar de Pfsense vm)

1 NIC gebruik je om je Wan op te zetten (voor je netwerk zelf)

Dus dan heb ik in totaal 3 NICś nodig..

Dan zou ik als ik

https://tweakers.net/pric...gabit-server-adapter.html deze kaart erbij zou zetten helemaal klaar zijn.. dan kan ik mischien in de toekomst ook met Vlan aan de gang kunnen..

[...]

Veuillez agréer, Madame, Monsieur, l'expression de mes sentiments distingués.

ik heb geen Managed switchTom Paris schreef op woensdag 9 januari 2019 @ 21:20:

[...]

Managed switch en VLANs om op 1 poort zowel WAN als LAN te draaien.

of zie ik iets over het hoofd

KPN is Bridged TV (actief) aan het uitfaseren. Ik heb een nieuw modem gekregen omdat ze dachten dat ik een ongeschikt modem had voor routed TV. Voorlopig werkt bridged denk ik nog wel, maar de dagen zijn echt geteld.eymey schreef op dinsdag 8 januari 2019 @ 16:18:

Hmm, bij welke provider is dit? Ik zie eigenlijk niet in hoe dit in OPNSense niet goed zou werken maar bv. PFSense wel.

Zelf heb ik routed IPTV bij mijn provider (Tweak), goed werkend in die zin dat live TV (IGMP met multicast UDP) eigenlijk gewoon goed werkt. RTSP met UDP unicast inmiddels ook, als ik de gebruikte UDP poortnummers (gelukkig redelijjk dezelfde) gewoon 'hard' forward naar de settopbox.

Met OPNsense krijg ik routed TV gewoon niet goed aan de praat, ik heb vergelijkbare ervaringen als dit:

Ik vermoed de igmp-proxy. De OPNsense en pfsense implementaties zijn anders en aan de firewall zal het niet liggen denk ik.BigEagle schreef op maandag 24 december 2018 @ 21:00:

Update 2

pfsense werkt nuIPTV ook bijna: het beeld stopt na enkele seconden om weer even verder te gaan om dat weer te stoppen. Dan verschijnt de melding om te zappen. Ik ben er bijna en zal in het KPN glasvezel topic nog ff zoeken...

Anyway, ik heb dus nog geen succesverhalen gezien van Routed TV bij KPN met OPNsense, terwijl het met pfsense wel goed lijkt te gaan.

Als je serieus met je netwerk (en security) aan de slag wil heb je op termijn meer aan een managed switch.k_ers schreef op woensdag 9 januari 2019 @ 21:45:

[...]

ik heb geen Managed switch, dan zou het betekenen dat ik een nieuwe moet kopen... dan is het eenvoudiger op een PCI kaart te kopen denk ik?!

of zie ik iets over het hoofd

Veuillez agréer, Madame, Monsieur, l'expression de mes sentiments distingués.

Oke bedanktTom Paris schreef op woensdag 9 januari 2019 @ 22:24:

[...]

Als je serieus met je netwerk (en security) aan de slag wil heb je op termijn meer aan een managed switch.

https://tweakers.net/pric...gabit-(8-poorts)/reviews/ dan is neem ik aan zo switch goed voor mijn doel,

En ik kwam dit youtube filmpje tegen https://www.youtube.com/watch?v=5ohLAFHnOHg&t=521s hier spreken ze ook over Vlan

Routed ITV via OPNSense moet dus echt prima werken.

Ik heb Routed ITV wel aan de praat gekregen met een opstelling op mijn bureau, in de meterkast daarna geen succes.

@Mythling Wist ook niet dat KPN actief bezig zijn met het uitfaseren van briged ITV. Ik heb sinds twee weken wel thuis een nieuwe Experiabvox 10a liggen, maar nog niets mee gedaan.

Zal binnenkort een nieuwe poging doen met het inrichten van routed ITV, ik heb weer wat meer ervaring met OPNSense inmiddels

[ Voor 6% gewijzigd door BigEagle op 10-01-2019 07:07 ]

Met een hamer in je hand lijkt alles op een spijker...

Ik kan niet zomaar even OPNSense installeren hier omdat dan het hele netwerk eruit ligt. Anders had ik wel een howto gemaakt, ben er echt van overtuigd dat het gewoon werkt eigenlijk.

[ Voor 53% gewijzigd door ik222 op 10-01-2019 07:23 ]

Mja... en toch helpt het misschien om te lezen dat routed IPTV met OPNSense dus wel degelijk kán, iig bij mijn providerMythling schreef op woensdag 9 januari 2019 @ 21:55:

[...]

KPN is Bridged TV (actief) aan het uitfaseren. Ik heb een nieuw modem gekregen omdat ze dachten dat ik een ongeschikt modem had voor routed TV. Voorlopig werkt bridged denk ik nog wel, maar de dagen zijn echt geteld.

Met OPNsense krijg ik routed TV gewoon niet goed aan de praat, ik heb vergelijkbare ervaringen als dit:

[...]

Ik vermoed de igmp-proxy. De OPNsense en pfsense implementaties zijn anders en aan de firewall zal het niet liggen denk ik.

Anyway, ik heb dus nog geen succesverhalen gezien van Routed TV bij KPN met OPNsense, terwijl het met pfsense wel goed lijkt te gaan.

FreeBSD IGMPProxy is inderdaad lange tijd behoorlijk buggy geweest (daar had vooral ook PFSense last van, waarschijnlijk omdat dat ook een populaire distro is), maar die problemen lijken inmiddels verholpen. En ook in mijn setup werkt IGMPProxy dus iig ook prima. Ik heb wel echt specifiek in de debugging mode van IGMP Proxy en firewall logs gekeken wat ik allemaal open moest zetten, of in de altnets voor de down- en upstream van IGMPProxy.

Er kan natuurlijk altijd iets 'raars' zijn met de IGMP setup bij KPN, waardoor het misschien niet goed samen werkt met OPNSense, maar dat zou ik wel een rare vinden.

Ook wel een aardige: Ik bleek helemaal geen handmatige static routes meer te hoeven maken bij Tweak. Hun DHCP server geeft de benodigde static routes (met name nodig voor de begin gemist streams) nu netjes door.

[ Voor 5% gewijzigd door eymey op 10-01-2019 09:44 ]

Marstek Venus 5.12kWh v154, CT002 V118, CT003 V118 DSMR5.5, PV 11xEnphase IQ7+ Z-O, 5xEnphase IQ7+ N-W - ~4,7Wp theoretisch, ~3,5Wp praktijk.

Even voor het gemak mijn huidige situatie:

Router poort 1 - WAN

Router poort 2 - LAN (24 poort switch managed met alle wired clients maar ook de wireless clients via Acces Points)

Router poort 3 - x

Router poort 4 - x

Waar ik naar toe wil:

Router poort 1 - WAN

Router poort 2 - LAN (24 poort switch met alle wired clients)

Router poort 3 - WLAN (5 poort switch wireless clients via Acces Points)

Router poort 4 - x

Ik neem aan dat dit een kwestie van firewall rules is zodat verkeer heen en weer kan? Is dit heel complex? Heeft dit voordelen tegenover de AP in het LAN netwerk? Eventueel nog VLAN's voor het gasten netwerk zodat deze alleen naar buiten kan.

[ Voor 3% gewijzigd door CollisionNL op 10-01-2019 14:42 ]

Nee, het is niet heel moeilijk en het is een kwestie van configureren. Inderdaad betreft het firewall rules en interfaces, maar ook bijvoorbeeld DHCP. Eventueel nog DNS als je dat uitgebreid geconfigureerd hebt zoals ik maar als je alleen forward naar internet-DNS kost het vrijwel geen moeite.

Ik heb mijn netwerk thuis verdeeld in 6 VLANs:

- ManagementVLAN (VLAN1)

- Insecure

- Secure

- Voice

- Alarm

- Smarthome

Deze zitten inderdaad allemaal fysiek op hetzelfde netwerk maar zijn dus logisch gescheiden. Elk VLAN heeft zijn eigen access policy. Alarm bijvoorbeeld bevat mijn alarmsysteem en toekomstige beveiligingscamera's en kent de zwaarste restricties.

In Smarthome zitten zaken zoals de HUE bridge, de Logitech Harmony maar ook mijn gehele KNX-installatie. Ik werk daarin trouwens met DHCP maar daarin statische IP-adressen op basis van mac-adres.

Helaas heb ik hetzelfde probleem. Maar ik had net een momentje-alleen-thuis en heb bijna Routed TV werkend.ik222 schreef op donderdag 10 januari 2019 @ 07:21:

Ja, heb hier in huis 4 ITV kastjes waarvan er soms 3 gelijktijdig in gebruik zijn.

Ik kan niet zomaar even OPNSense installeren hier omdat dan het hele netwerk eruit ligt. Anders had ik wel een howto gemaakt, ben er echt van overtuigd dat het gewoon werkt eigenlijk.

Na enkele minuten stopt alleen het beeld en moet ik zappen. Bijna bijna...

Gelukkig kan ik dit testen met een ITV kastje in de slaapkamer en kan de ITV in de woonkamer verder kijken (bridged aangesloten).

Met een hamer in je hand lijkt alles op een spijker...

LAN

IPv4 - Default allow LAN to any rule

IPTV

Porto: IPv4 IGMP

Source: *

Port: *

Destination: *

Port: *

Porto: IPv4 UDP

Source: 213.75.0.0/16

Port: *

Destination: 224.0.0.0/8

Port: *

Porto: IPv4 UDP

Source: 217.166.0.0/16

Port: *

Destination: 224.0.0.0/8

Port: *

Porto: IPv4 UDP

Source: 213.75.0.0/16

Port: *

Destination: IPTV address

Port: *

En verder heb ik dit bij IGMP Proxy:

Interface: IPTV

Type: Upstream interface

Networks: 10.0.0.0/8, 213.75.0.0/16, 217.166.0.0/16

Interface: LAN

Type: Downstream interface

Networks: 192.168.1.0/24

[ Voor 20% gewijzigd door BigEagle op 10-01-2019 20:52 ]

Met een hamer in je hand lijkt alles op een spijker...

Voor LAN heb ik net een nieuwe rule aangemaakt voor IGMP (met ook de "allow options" aangezet). De standaard IPv4 - "Default allow LAN to any rule" staat nu zonder de "allow options".

De IPTV kast zal ik voor de zekerheid eens herstarten.

Update:

werkt niet, heb nu maar voor enkele seconden beeld. Zal er morgen mee verder gaan. Bedankt zover!

[ Voor 14% gewijzigd door BigEagle op 10-01-2019 20:53 ]

Met een hamer in je hand lijkt alles op een spijker...

Daar ga ik ongeveer ook heen, alleen door tijdsgebrek en de destijds girlfriend acceptance factor (Wifi moest toen voor oa werk ook altijd online zijn) heb ik het allemaal snel gebouwd. Ik ben nu bezig met het uitdenken/tekenen van mijn netwerk. Thanks voor de input je zal nog van me horen!Dennis schreef op donderdag 10 januari 2019 @ 16:51:

@CollisionNL Ja ik heb een vrij complexe structuur.

Ik heb mijn netwerk thuis verdeeld in 6 VLANs:

- ManagementVLAN (VLAN1)

- Insecure

- Secure

- Voice

- Alarm

- Smarthome

Deze zitten inderdaad allemaal fysiek op hetzelfde netwerk maar zijn dus logisch gescheiden. Elk VLAN heeft zijn eigen access policy. Alarm bijvoorbeeld bevat mijn alarmsysteem en toekomstige beveiligingscamera's en kent de zwaarste restricties.

In Smarthome zitten zaken zoals de HUE bridge, de Logitech Harmony maar ook mijn gehele KNX-installatie. Ik werk daarin trouwens met DHCP maar daarin statische IP-adressen op basis van mac-adres.

@Mozart Ik wil twee dingen bereiken:Mozart schreef op woensdag 9 januari 2019 @ 20:22:

[...]

Ik snap niet goed wat je wilt bereiken, kun je dat uitleggen? Dan wordt het makkelijker om antwoord te geven.

• PC (bekabeld) via 3rd party VPN (via OpenVPN) het Internet opgaan, maar eerst DNS filtering via Pihole.

• Met mobiel (wifi) Pi-hole als DNS (bonus als het via 3rd party VPN het Internet opgaat)

Is dat haalbaar?

Als je op je PC de DNS naar pi-hole laat wijzen ben je toch klaar?DoinkDeClown schreef op vrijdag 11 januari 2019 @ 06:35:

[...]

@Mozart Ik wil twee dingen bereiken:

• PC (bekabeld) via 3rd party VPN (via OpenVPN) het Internet opgaan, maar eerst DNS filtering via Pihole.

• Met mobiel (wifi) Pi-hole als DNS (bonus als het via 3rd party VPN het Internet opgaat)

Is dat haalbaar?

En hetzelfde op je mobiel?

Wie zet de VPN op?

PSN: PcDCch

er is echter 1 dingetje waar ik maar niet achter kom er is 1 website (t-mobile.nl) welke ik niet geresolved krijg door de dns als ik op de pc tijdelijk een andere dns server instel kan ik de site wel bereiken.

is er iemand die enig idee heeft hoe dit kan alle andere denkbare site's worden wel netjes geresolved ?

de optie :DNS Server Override Allow DNS server list to be overridden by DHCP/PPP on WAN staat aan

En heb geen eigen ingestelde DNS servers i.v.m dns leak bij vpn als ik dit wel instel

Volgens mij hebben wij dezelfde problemen, dus ik volg je voortgang met grote interesse. Laat maar weten als ik ergens mee kan helpen of als je de boel stabiel hebt!BigEagle schreef op donderdag 10 januari 2019 @ 20:49:

@ik222 De "allow options" staat bij advanced al aan bij de IGMP en de 3 UDP regels bij IPTV.

Voor LAN heb ik net een nieuwe rule aangemaakt voor IGMP (met ook de "allow options" aangezet). De standaard IPv4 - "Default allow LAN to any rule" staat nu zonder de "allow options".

De IPTV kast zal ik voor de zekerheid eens herstarten.

Update:

werkt niet, heb nu maar voor enkele seconden beeld. Zal er morgen mee verder gaan. Bedankt zover!

Momenteel is de pi-hole als DNS ingesteld op mijn router. Dus dat werkt voor pc en mobiel. OpenVPN heb ik op de pc. Maar gaan mijn DNS-lookups nu dan onversleuteld het web op? Dat is het probleem dat ik wil oplossen (vooral voor pc; mobiel zou bonus zijn). Misschien schiet mijn kennis/begrip van de situatie tekort, corrigeer me als ik ernaast zit..Mozart schreef op vrijdag 11 januari 2019 @ 07:57:

[...]

Als je op je PC de DNS naar pi-hole laat wijzen ben je toch klaar?

En hetzelfde op je mobiel?

Wie zet de VPN op?

NEE, eigenlijk niet!k_ers schreef op woensdag 9 januari 2019 @ 18:34:

Ik denk dat ik al weet waar het probleem zit..

in de handleiding hebben ze het eingelijk over 3 NICs (als ik het goed lees)

1 NIC gebruik je voor je Proxmox server/VMs

1 NIC gebruik ik voor de LAN (kabel vanaf de router naar de Pfsense vm)

1 NIC gebruik je om je Wan op te zetten (voor je netwerk zelf)

Dus dan heb ik in totaal 3 NICś nodig..

Dan zou ik als ik

https://tweakers.net/pric...gabit-server-adapter.html deze kaart erbij zou zetten helemaal klaar zijn.. dan kan ik mischien in de toekomst ook met Vlan aan de gang kunnen..

Als je hardware via Passthrough (VT-D in Intel termen) door wilt geven aan een VM dan moet dit een los apparaat zijn!

Je kan dus niet losse poorten doorgeven, maar alleen de hele netwerkkaart

Zo kan je ook geen losse poorten van een AHCI SATA Controller of SAS Controller doorgeven, maar alleen de hele Controller...

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Ondertussen switch besteld en binnen..k_ers schreef op donderdag 10 januari 2019 @ 05:59:

[...]

Oke bedanktga ik mijn verder in verdiepen..

https://tweakers.net/pric...gabit-(8-poorts)/reviews/ dan is neem ik aan zo switch goed voor mijn doel,

En ik kwam dit youtube filmpje tegen https://www.youtube.com/watch?v=5ohLAFHnOHg&t=521s hier spreken ze ook over Vlan

Nu snap ik het nog steeds niet goed, ik moet de vLan eerst op de proxmox server maken zoals https://www.google.nl/amp...nse-vlans-on-proxmox/amp/ deze handleiding ..

En dan proxmox instellen..en die vlans dan weer instellen op mijn switch?

Je stelt hier een heleboel vragen, maar daaruit blijkt niet echt dat je de materie begrijpt. We kunnen je wel vertellen wat je moet doen, maar je hebt er niets aan als je de achterliggende gedachten niet begrijpt. Dan wordt het een beetje alsof je perfect een doorbakken biefstuk kunt bakken maar niet weten wat je moet doen als hij medium moet zijn.

Dennis is snap wat je bedoelt en het is ook niet onvriendelijk, ik snap dat met de vlan verschillende sub nets kan maken op je netwerk.Dennis schreef op vrijdag 11 januari 2019 @ 22:57:

@k_ers Ik wil niet onvriendelijk zijn, maar heb je wel een idee wat je aan het doen bent en waarom je dat aan het doen bent?

Je stelt hier een heleboel vragen, maar daaruit blijkt niet echt dat je de materie begrijpt. We kunnen je wel vertellen wat je moet doen, maar je hebt er niets aan als je de achterliggende gedachten niet begrijpt. Dan wordt het een beetje alsof je perfect een doorbakken biefstuk kunt bakken maar niet weten wat je moet doen als hij medium moet zijn.

En daardoor 2 of meerdere verbindingen over 1 kabel kan laten gaan, alleen misschien een duw nog verder in de goede richting dat zou fijn zijn

Update!, Ondertussen heb ik pfsense aan de gang alleen met de vLan zit ik nog een beetje te knutselen hoe dit goed opgang te krijgen

[ Voor 6% gewijzigd door k_ers op 12-01-2019 13:21 ]

Switch-poort WAN-IN: VLAN10 UNTAGGEDk_ers schreef op zaterdag 12 januari 2019 @ 08:16:

[...]

Dennis is snap wat je bedoelt en het is ook niet onvriendelijk, ik snap dat met de vlan verschillende sub nets kan maken op je netwerk.

En daardoor 2 of meerdere verbindingen over 1 kabel kan laten gaan, alleen misschien een duw nog verder in de goede richting dat zou fijn zijn.. ondertussen knutsel ik lekker verder dat het misschien wel lukt.

Update!, Ondertussen heb ik pfsense aan de gang alleen met de vLan zit ik nog een beetje te knutselen hoe dit goed opgang te krijgen

Switch-poort(en) LAN-UIT: VLAN20 UNTAGGED

Switch-poort naar pfSense: VLAN10 TAGGED + VLAN20 TAGGED

Op Proxmox twee poorten aanmaken, 1 gekoppeld aan VLAN10 op je NIC en 1 op VLAN20, beide doorgeven aan pfSense en 'gewoon' behandelen als WAN en LAN (geen VLANs in pfSense).

Maar ik ben het wel eens met @Dennis, uit je vragen blijkt dat je een basisniveau netwerk kennis mist. Dat is niet erg, iedereen is ooit zo begonnen. Maar als je met VLANs, Virtualisatie en/of pfSense wat foutjes maakt creëer je mogelijk gevaarlijke situaties, zoals het koppelen van je LAN aan je WAN. Ik zou je adviseren een traditionele router neer te zetten net achter je modem, en vanaf daar verder te gaan experimenteren met je setup. Krijg je het na een tijdje werkend, stabiel en veilig, kan de router er tussenuit

Veuillez agréer, Madame, Monsieur, l'expression de mes sentiments distingués.

Mijn kennis is inderdaad basis, maar iedereen is daar begonnen om zo verder te kunnen zoals je al vermeld.Tom Paris schreef op zaterdag 12 januari 2019 @ 13:35:

[...]

Switch-poort WAN-IN: VLAN10 UNTAGGED

Switch-poort(en) LAN-UIT: VLAN20 UNTAGGED

Switch-poort naar pfSense: VLAN10 TAGGED + VLAN20 TAGGED

Op Proxmox twee poorten aanmaken, 1 gekoppeld aan VLAN10 op je NIC en 1 op VLAN20, beide doorgeven aan pfSense en 'gewoon' behandelen als WAN en LAN (geen VLANs in pfSense).

Maar ik ben het wel eens met @Dennis, uit je vragen blijkt dat je een basisniveau netwerk kennis mist. Dat is niet erg, iedereen is ooit zo begonnen. Maar als je met VLANs, Virtualisatie en/of pfSense wat foutjes maakt creëer je mogelijk gevaarlijke situaties, zoals het koppelen van je LAN aan je WAN. Ik zou je adviseren een traditionele router neer te zetten net achter je modem, en vanaf daar verder te gaan experimenteren met je setup. Krijg je het na een tijdje werkend, stabiel en veilig, kan de router er tussenuit

Ik blijf inderdaad mijn router ervoor gebruiken, het is voor nu gewoon om te kijken of het lukt en of ik het leuk blijf vinden.

En stel dat het allemaal beter gaat dan ga ik weer een stapje verder.

Server opzetten met proxmox en xpsynology en domoticz is me ook gelukt

DoinkDeClown schreef op vrijdag 11 januari 2019 @ 06:35:

[...]

@Mozart Ik wil twee dingen bereiken:

• PC (bekabeld) via 3rd party VPN (via OpenVPN) het Internet opgaan, maar eerst DNS filtering via Pihole.

• Met mobiel (wifi) Pi-hole als DNS (bonus als het via 3rd party VPN het Internet opgaat)

Is dat haalbaar?

Dit is niet verenigbaar. Als je de OpenVPN sessie opstart op je pc zal je DNS verkeer vanaf je pc via VPN gaan, maar dit kan dan niet eerst nog via de piHole. Je zult dan aan filtering op je pc moeten doen (via browser-plugin, of de 'lompe' manier via je hosts-file).DoinkDeClown schreef op vrijdag 11 januari 2019 @ 21:24:

[...]

Momenteel is de pi-hole als DNS ingesteld op mijn router. Dus dat werkt voor pc en mobiel. OpenVPN heb ik op de pc. Maar gaan mijn DNS-lookups nu dan onversleuteld het web op? Dat is het probleem dat ik wil oplossen (vooral voor pc; mobiel zou bonus zijn). Misschien schiet mijn kennis/begrip van de situatie tekort, corrigeer me als ik ernaast zit..

Andere optie is om de OpenVPN sessie op te starten op pfSense, en de piHole te gebruiken voor alle DNS queries in je netwerk. In pfSense geef je in je firewall-rules aan welke devices via VPN naar buiten gaan, dus sowieso je pc en de piHole. Al het andere verkeer (bijv. mobiel) gaat dan niet via VPN, maar hun DNS queries wel (want piHole gaat via VPN).

Veuillez agréer, Madame, Monsieur, l'expression de mes sentiments distingués.

Is goed!Mythling schreef op vrijdag 11 januari 2019 @ 17:50:

[...]

Volgens mij hebben wij dezelfde problemen, dus ik volg je voortgang met grote interesse. Laat maar weten als ik ergens mee kan helpen of als je de boel stabiel hebt!

Wat ik wel merk is dat ik na een herstart op het IPTV (vlan4) een IPv4 adres krijg (10.162.x.x) en dat deze soms even later weg is.

Ook bij de routes zijn deze weggevallen voor vlan4 (die van 10.162.x.x en 213.75.x.x). Heb jij dat ook?

Ben nog niets verder trouwens, beeld stopt na +/- 6 minuten. Is denk ik IGMP gerelateerd gezien de vele meldingen in de log files, zoals:

1

2

3

4

5

| igmpproxy[57587]: select() failure; Errno(4): Interrupted system call igmpproxy[79830]: select() failure; Errno(4): Interrupted system call igmpproxy[79830]: No interfaces found for source 0.0.0.0 igmpproxy[79830]: MRT_ADD_MEMBERSHIP failed; Errno(49): Can't assign requested address igmpproxy[79830]: MRT_DROP_MEMBERSHIP failed; Errno(49): Can't assign requested address |

Update:

Deze komt ik net ook tegen in de firewall logs:

Interface: LAN

Time: Jan 12 14:43:06

Source: 0.0.0.0

Destination: 224.0.252.130

Proto: igmp

Label: Default deny rule

0.0.0.0

Ik kom dezelfde ook tegen met als destination 224.0.252.142.

Update 2:

Als je de IGMP Proxy service herstart werkt alles weer 6 minuten.

[ Voor 16% gewijzigd door BigEagle op 12-01-2019 15:05 ]

Met een hamer in je hand lijkt alles op een spijker...

Met name dat wegvallen van het IP adres is wel erg vreemd...

IGMPProxy 1.3_2

IGMP Proxy is via plugins geinstalleerd (os-igmp-proxy)

[ Voor 47% gewijzigd door BigEagle op 12-01-2019 16:41 ]

Met een hamer in je hand lijkt alles op een spijker...

Mijn unifi netwerk configuratie is ook nog steeds actief. Ik zal eens kijken als dat omzeil met twee andere switches (IGMP snooping aware). Ik heb het namelijk IPTV werkend gehad met 1 losse (domme) switch.

Ik zal ook nog verder onderzoeken waarom de IPTV vlan4 zijn IP adres verliest.

Bedankt voor het meedenken zover! Wordt vervolgd!

[ Voor 11% gewijzigd door BigEagle op 12-01-2019 17:53 ]

Met een hamer in je hand lijkt alles op een spijker...

Bedankt, dat is helder. Ik wist niet of DNS via de Pi-hole op de LAN nog zou werken als ik via m'n mobiel met de router verbind (aangezien de Pi-hole "achter" de Pfsense/VPN zit).Tom Paris schreef op zaterdag 12 januari 2019 @ 14:01:

[...]

[...]

Dit is niet verenigbaar. Als je de OpenVPN sessie opstart op je pc zal je DNS verkeer vanaf je pc via VPN gaan, maar dit kan dan niet eerst nog via de piHole. Je zult dan aan filtering op je pc moeten doen (via browser-plugin, of de 'lompe' manier via je hosts-file).

Andere optie is om de OpenVPN sessie op te starten op pfSense, en de piHole te gebruiken voor alle DNS queries in je netwerk. In pfSense geef je in je firewall-rules aan welke devices via VPN naar buiten gaan, dus sowieso je pc en de piHole. Al het andere verkeer (bijv. mobiel) gaat dan niet via VPN, maar hun DNS queries wel (want piHole gaat via VPN).

Wordt in ieder geval een leuk hobbyprojectje, firewall pc met Pfsense opzetten.

Dit is de DHCP log:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

| Jan 12 19:13:31 dhclient: Deleting old routes Jan 12 19:13:31 dhclient: Comparing Routers: Old: 10.162.160.1 New: 10.162.160.1 Jan 12 19:13:31 dhclient: Comparing IPs: Old: 10.162.174.116 New: 10.162.174.116 Jan 12 19:13:31 dhclient: Starting delete_old_states() Jan 12 19:13:30 dhclient: New Routers (igb1_vlan4): 10.162.160.1 Jan 12 19:13:29 dhclient: New Routers (igb1_vlan4): 10.162.160.1 Jan 12 19:13:29 dhclient: New Broadcast Address (igb1_vlan4): 10.162.175.255 Jan 12 19:13:29 dhclient: New Subnet Mask (igb1_vlan4): 255.255.240.0 Jan 12 19:13:29 dhclient: New IP Address (igb1_vlan4): 10.162.174.116 Jan 12 19:13:29 dhclient: ifconfig igb1_vlan4 inet 10.162.174.116 netmask 255.255.240.0 broadcast 10.162.175.255 Jan 12 19:13:29 dhclient: Starting add_new_address() Jan 12 19:13:29 dhclient: TIMEOUT Jan 12 19:13:19 dhcpd: DHCPOFFER on 192.168.1.149 to xx:xx:xx:xx:xx:xx (OPNsense) via igb0 Jan 12 19:13:19 dhcpd: DHCPDISCOVER from xx:xx:xx:xx:xx:xx (OPNsense) via igb0 Jan 12 19:12:58 dhcpd: DHCPOFFER on 192.168.1.149 to xx:xx:xx:xx:xx:xx (OPNsense) via igb0 Jan 12 19:12:58 dhcpd: DHCPDISCOVER from xx:xx:xx:xx:xx:xx (OPNsense) via igb0 Jan 12 19:12:43 dhcpd: DHCPOFFER on 192.168.1.149 to xx:xx:xx:xx:xx:xx (OPNsense) via igb0 Jan 12 19:12:43 dhcpd: DHCPDISCOVER from xx:xx:xx:xx:xx:xx (OPNsense) via igb0 Jan 12 19:12:32 dhcpd: DHCPOFFER on 192.168.1.149 to xx:xx:xx:xx:xx:xx (OPNsense) via igb0 Jan 12 19:12:32 dhcpd: DHCPDISCOVER from xx:xx:xx:xx:xx:xx (OPNsense) via igb0 Jan 12 19:12:29 dhcpd: DHCPOFFER on 192.168.1.149 to xx:xx:xx:xx:xx:xx (OPNsense) via igb0 Jan 12 19:12:28 dhcpd: DHCPDISCOVER from xx:xx:xx:xx:xx:xx (OPNsense) via igb0 Jan 12 19:11:59 dhclient[32031]: DHCPREQUEST on igb1_vlan4 to 255.255.255.255 port 67 Jan 12 19:11:59 dhclient[32031]: igb1_vlan4 link state down -> up Jan 12 19:11:55 dhcpd: Server starting service. Jan 12 19:11:55 dhcpd: Sending on Socket/fallback/fallback-net Jan 12 19:11:55 dhcpd: Sending on BPF/igb0/40:62:31:02:c5:89/192.168.1.0/24 Jan 12 19:11:55 dhcpd: Listening on BPF/igb0/40:62:31:02:c5:89/192.168.1.0/24 Jan 12 19:11:55 dhcpd: Wrote 12 leases to leases file. Jan 12 19:11:55 dhcpd: For info, please visit https://www.isc.org/software/dhcp/ Jan 12 19:11:55 dhcpd: All rights reserved. Jan 12 19:11:55 dhcpd: Copyright 2004-2018 Internet Systems Consortium. Jan 12 19:11:55 dhcpd: PID file: /var/run/dhcpd.pid Jan 12 19:11:55 dhcpd: Internet Systems Consortium DHCP Server 4.4.1 Jan 12 19:11:55 dhcpd: Database file: /var/db/dhcpd.leases Jan 12 19:11:55 dhcpd: Config file: /etc/dhcpd.conf Jan 12 19:11:55 dhcpd: For info, please visit https://www.isc.org/software/dhcp/ Jan 12 19:11:55 dhcpd: All rights reserved. Jan 12 19:11:55 dhcpd: Copyright 2004-2018 Internet Systems Consortium. Jan 12 19:11:55 dhcpd: Internet Systems Consortium DHCP Server 4.4.1 Jan 12 19:11:54 dhclient[32031]: igb1_vlan4 link state up -> down Jan 12 19:11:54 dhclient[25051]: bound to 10.162.174.116 -- renewal in 1800 seconds. Jan 12 19:11:53 dhclient: Creating resolv.conf Jan 12 19:11:53 dhclient: New Classless Static Routes (igb1_vlan4): 213.75.112.0/21 10.162.160.1 213.75.112.0/21 10.162.160.1 Jan 12 19:11:53 dhclient: Adding new routes to interface: igb1_vlan4 Jan 12 19:11:53 dhclient: New Routers (igb1_vlan4): 10.162.160.1 Jan 12 19:11:53 dhclient: New Broadcast Address (igb1_vlan4): 10.162.175.255 Jan 12 19:11:53 dhclient: New Subnet Mask (igb1_vlan4): 255.255.240.0 Jan 12 19:11:53 dhclient: New IP Address (igb1_vlan4): 10.162.174.116 Jan 12 19:11:53 dhclient: ifconfig igb1_vlan4 inet 10.162.174.116 netmask 255.255.240.0 broadcast 10.162.175.255 Jan 12 19:11:53 dhclient: Starting add_new_address() Jan 12 19:11:53 dhclient: Deleting old routes Jan 12 19:11:53 dhclient: Comparing Routers: Old: 10.162.160.1 New: 10.162.160.1 Jan 12 19:11:53 dhclient: Starting delete_old_states() Jan 12 19:11:53 dhclient: BOUND Jan 12 19:11:53 dhclient[25051]: DHCPACK from 10.162.160.1 Jan 12 19:11:53 dhclient[25051]: DHCPREQUEST on igb1_vlan4 to 255.255.255.255 port 67 Jan 12 19:11:53 dhclient: ARPCHECK Jan 12 19:11:51 dhclient: ARPSEND Jan 12 19:11:51 dhclient[25051]: DHCPOFFER from 10.162.160.1 Jan 12 19:11:51 dhclient[25051]: DHCPDISCOVER on igb1_vlan4 to 255.255.255.255 port 67 interval 8 Jan 12 19:11:45 dhclient[25051]: DHCPDISCOVER on igb1_vlan4 to 255.255.255.255 port 67 interval 6 Jan 12 19:11:39 dhclient[25051]: DHCPDISCOVER on igb1_vlan4 to 255.255.255.255 port 67 interval 6 Jan 12 19:11:36 dhclient[25051]: DHCPDISCOVER on igb1_vlan4 to 255.255.255.255 port 67 interval 3 Jan 12 19:11:32 dhclient[25051]: DHCPDISCOVER on igb1_vlan4 to 255.255.255.255 port 67 interval 3 Jan 12 19:11:23 dhclient[25051]: DHCPREQUEST on igb1_vlan4 to 255.255.255.255 port 67 Jan 12 19:11:17 dhclient[25051]: DHCPREQUEST on igb1_vlan4 to 255.255.255.255 port 67 Jan 12 19:11:17 dhclient: Starting delete_old_states() |

Met een hamer in je hand lijkt alles op een spijker...

Misschien handig als je dit topic eens rustig doorleest : Het grote Proxmox VE topick_ers schreef op zaterdag 12 januari 2019 @ 13:40:

Mijn kennis is inderdaad basis, maar iedereen is daar begonnen om zo verder te kunnen zoals je al vermeld.

Ik blijf inderdaad mijn router ervoor gebruiken, het is voor nu gewoon om te kijken of het lukt en of ik het leuk blijf vinden.

En stel dat het allemaal beter gaat dan ga ik weer een stapje verder.

Server opzetten met proxmox en xpsynology en domoticz is me ook gelukten dat was in het begin vaak

..maar dat nu ook met gemak

En als alternatief kan je natuurlijk altijd nog kiezen voor : Het grote ESXi/vSphere Topic

Succes!

|| Stem op mooiere Topic Search linkjes! :) " || Pi-Hole : Geen advertenties meer voor je hele netwerk! >:) ||

Bedankt voor alle reactiesnero355 schreef op zaterdag 12 januari 2019 @ 21:18:

[...]

Misschien handig als je dit topic eens rustig doorleest : Het grote Proxmox VE topic

En als alternatief kan je natuurlijk altijd nog kiezen voor : Het grote ESXi/vSphere Topic

Succes!

Misschien is het handig om je vraag eens in de OPNSense community te posten, mogelijk kan men je daar beter helpen.

De dagen erna lopen experimenteren en tegen de nodige problemen/onduidelijkheden aangelopen, maar met behulp van de informatie op het web toch alles werkend kunnen inregelen; al het verkeer via VPN m.u.v. Prime Video wat gewoon via de ISP gaat. Fijn om zoveel instelmogelijkheden te hebben.

Vooralsnog is de setup flink overkill, maar heb graag ruimte capaciteit voor toekomstige wensen.

Ik heb em hier ook draaien sinds begin december '18 werkt perfect.HansH schreef op maandag 14 januari 2019 @ 14:30:

Vorige week de QOTOM Q550G6 binnen gekregen uit China met een Core i5-6200U. Zelf nog 8 GB RAM en een 128GB SSD erbij geprikt, daarna Pfsense geïnstalleerd.

De dagen erna lopen experimenteren en tegen de nodige problemen/onduidelijkheden aangelopen, maar met behulp van de informatie op het web toch alles werkend kunnen inregelen; al het verkeer via VPN m.u.v. Prime Video wat gewoon via de ISP gaat. Fijn om zoveel instelmogelijkheden te hebben.

Vooralsnog is de setup flink overkill, maar heb graag ruimte capaciteit voor toekomstige wensen.Idle verbruik ligt (gemeten) tussen de 5 en 6 Watt.

ben alleen aan het denken om nog een spare aan te schaffen mocht er eens iets misgaan.

daarnaast sinds een aantal dagen opeens het vreemde fenomeen dat na een dag gebruik de DNS resolver opeens niks meer doet. Na een reboot werkt het dan weer.

Vanochtend tot de conclusie gekomen dat het iets met DNSSEC te maken heeft schakel ik het vinkje uit werkt het wel.

edit. zie dat er bij Ziggo meedere topics lopen over dns issue's sinds een aantal dagen mogelijk ligt het hieraan wat ik wel vreemd blijf vinden is dat het na een reboot wel een aantal uren goed gaat.

edit 2. Ziggo ondersteund nog geen DNSSEC wellicht door het grote aantal fouten dat het dan stukloopt ? ( info: failed to prime trust anchor -- could not fetch DNSKEY rrset . DNSKEY IN)

Het lijkt er sterk op dat mijn ervaring met pfsense nog te wensen overlaat als ik op een pc die niet via VPN naar buiten hoort te gaan een dnsleaktest doe zie ik de dns van de vpn naar voren komen wat dus eigenlijk niet de bedoeling is

[ Voor 21% gewijzigd door jimmya3 op 14-01-2019 17:27 ]

https://www.netgate.com/docs/pfsense/highavailability/index.html

https://www.netgate.com/docs/pfsense/highavailability/configuring-high-availability.html

Ziet er leuk uit zo maar dacht meer aan een cold spare op de plank de config doe ik toch backuppen elke keer als er iets belangrijks wijzigd.CollisionNL schreef op maandag 14 januari 2019 @ 15:26:

@jimmya3 Als je aan twee bakken denkt wat dacht je van: Common Address Redundancy Protocol (CARP).

https://www.netgate.com/docs/pfsense/highavailability/index.html

https://www.netgate.com/docs/pfsense/highavailability/configuring-high-availability.html

Gebruik dan andere DNS servers zoals: 1.1.1.1 samen met 1.0.0.1 of als je liever Google gebruikt 8.8.8.8 samen met 8.8.4.4jimmya3 schreef op maandag 14 januari 2019 @ 14:47:

[...]

Ik heb em hier ook draaien sinds begin december '18 werkt perfect.

ben alleen aan het denken om nog een spare aan te schaffen mocht er eens iets misgaan.

daarnaast sinds een aantal dagen opeens het vreemde fenomeen dat na een dag gebruik de DNS resolver opeens niks meer doet. Na een reboot werkt het dan weer.

Vanochtend tot de conclusie gekomen dat het iets met DNSSEC te maken heeft schakel ik het vinkje uit werkt het wel.

edit. zie dat er bij Ziggo meedere topics lopen over dns issue's sinds een aantal dagen mogelijk ligt het hieraan wat ik wel vreemd blijf vinden is dat het na een reboot wel een aantal uren goed gaat.

edit 2. Ziggo ondersteund nog geen DNSSEC wellicht door het grote aantal fouten dat het dan stukloopt ? ( info: failed to prime trust anchor -- could not fetch DNSKEY rrset . DNSKEY IN)

PSN: PcDCch

:fill(white):strip_exif()/i/2007222016.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2007820596.jpeg?f=thumbmini)

:strip_exif()/u/14172/hamer2.gif?f=community)

:strip_exif()/u/34750/Trooper.gif?f=community)

:strip_icc():strip_exif()/u/35514/crop640841812c064_cropped.jpg?f=community)

/u/35508/crop61e6aa7b579e2_cropped.png?f=community)

/u/22486/jasonbrooks2.png?f=community)

:strip_icc():strip_exif()/u/252842/crop5c3460b3a1c08_cropped.jpeg?f=community)

:strip_exif()/u/128173/crop59a1592e54731_cropped.gif?f=community)

:strip_icc():strip_exif()/u/212310/6.jpg?f=community)

:strip_exif()/u/396800/D-_3427da0a9c293b63f2a66dea2e642102.gif?f=community)

:strip_icc():strip_exif()/u/404589/crop5e0c87bd9f0b3_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/182805/crop616173833257f_cropped.jpg?f=community)

/u/33305/crop60893dfd18ede_cropped.png?f=community)

:strip_icc():strip_exif()/u/467922/crop57c03d1ebae0a_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/537449/Doink2_klein.jpg?f=community)

/u/253902/crop5c6d5d687fb02_cropped.png?f=community)

:strip_exif()/u/49248/DPCkoeienUD.gif?f=community)

:strip_exif()/u/13633/hansa150x150.gif?f=community)