Naar de buren pompen zou je wel via utp of wifi kunnen doen ipv via het internetRobV schreef op maandag 11 augustus 2014 @ 23:39:

Of je het nou naar amazon, naar crashlplan of naar de buren pompt.. Je upload blijft de beperkende factor. En de backu hoeft nietmorgen klaar te zijn toch?

Sowieso is het wel handig om even kritisch te kijken welke data je echt niet kan missen voordat je blind je hele NAS gaat proberen te uploaden.

* Orion84 heeft (met tussenpozen) ruim een week nodig gehad (bijna klaar) om alles van belang naar Glacier te uploaden. En dan hebben we het over zo'n 800GB (vooral foto en videomateriaal), maar in totaal staat er op mijn NAS zo'n 2TB aan data.

Zodra die initiële upload eenmaal gedaan is, zijn het daarna enkel de gewijzigde en nieuwe bestanden.

* Orion84 heeft (met tussenpozen) ruim een week nodig gehad (bijna klaar) om alles van belang naar Glacier te uploaden. En dan hebben we het over zo'n 800GB (vooral foto en videomateriaal), maar in totaal staat er op mijn NAS zo'n 2TB aan data.

Zodra die initiële upload eenmaal gedaan is, zijn het daarna enkel de gewijzigde en nieuwe bestanden.

[ Voor 9% gewijzigd door Orion84 op 12-08-2014 09:32 ]

The problem with common sense is that it's not all that common. | LinkedIn | Flickr

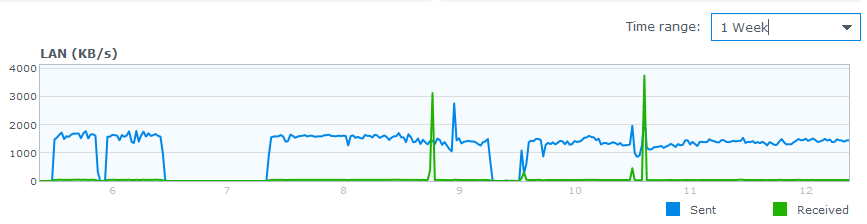

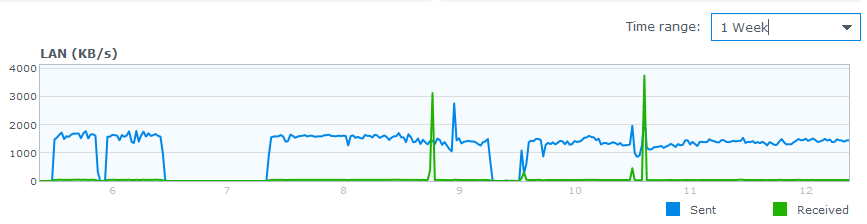

Ik wilde kijken naar mijn eigen verbruiksstatistieken, maar kwam erachter dat het vinkje 'enable usage history' in de resource monitor uit stond. Duh.Orion84 schreef op dinsdag 12 augustus 2014 @ 09:31:

* Orion84 heeft (met tussenpozen) ruim een week nodig gehad (bijna klaar) om alles van belang naar Glacier te uploaden.

[afbeelding]

* RobV zet snel vinkje aan

[ Voor 29% gewijzigd door RobV op 12-08-2014 10:00 ]

| Mijn joystick / simpit project | Blog | Elite Dangerous CMDR Cataclysm72

Mja.. en hoe gaat die dan om als alle bestanden encrypted zijn? Dan zijn dat ook gewijzigde bestanden? Is het mogelijk om een oudere versie van hetzelfde bestand op te halen dan?Orion84 schreef op dinsdag 12 augustus 2014 @ 09:31:

Zodra die initiële upload eenmaal gedaan is, zijn het daarna enkel de gewijzigde en nieuwe bestanden.

Daar gaat Glacier niet tegen beschermen inderdaad. Dat is een van de redenen dat ik Glacier op een wekelijks schema ga draaien en dan ook nog verspreid over meerdere jobs. Op maandag de foto's, dinsdag video, woensdag RAW video, donderdag RAW foto. Wat de kans al wat meer beperkt dat alles in één klap onbruikbaar wordt.maniak schreef op dinsdag 12 augustus 2014 @ 10:10:

[...]

Mja.. en hoe gaat die dan om als alle bestanden encrypted zijn? Dan zijn dat ook gewijzigde bestanden? Is het mogelijk om een oudere versie van hetzelfde bestand op te halen dan?

En sowieso komt er nog een lokale versioned en/of offline backup bij.

The problem with common sense is that it's not all that common. | LinkedIn | Flickr

Op Amazon S3 kun je eventueel versioning aanzetten.

kraades in "Synology NAS besmet met ransomware synolocker"

kraades in "Synology NAS besmet met ransomware synolocker"

Als je nu RAID-1 zou gebruiken en je zou er regelmatig een disk uittrekken als backup en terug een lege insteken en laten rebuilden. Met 4 schijven heb je er dus altijd 2 in RAID en 2 backups die je zelfs op een andere locatie kan stockeren. Is dit geen eenvoudigere oplossing om niet al die online backup en versioning te moeten doen?

In theorie werkt dit wel, maar het rebuilden van een RAID-1 van een paar TB duurt volgens mij 1 tot meerdere dagen... M.i. niet zo praktisch.

En je moet er zelf aan denken om het op tijd te doen (en natuurlijk zie je dat precies wanneer je een probleem hebt je het niet gedaan hebt).

Wil je nou automatisering of handmatig geklungel?

En je moet er zelf aan denken om het op tijd te doen (en natuurlijk zie je dat precies wanneer je een probleem hebt je het niet gedaan hebt).

Wil je nou automatisering of handmatig geklungel?

[ Voor 8% gewijzigd door Stefke op 12-08-2014 10:54 ]

a) teveel handmatige acties (en dus kans op fouten)Avenger 2.0 schreef op dinsdag 12 augustus 2014 @ 10:42:

Als je nu RAID-1 zou gebruiken en je zou er regelmatig een disk uittrekken als backup en terug een lege insteken en laten rebuilden. Met 4 schijven heb je er dus altijd 2 in RAID en 2 backups die je zelfs op een andere locatie kan stockeren. Is dit geen eenvoudigere oplossing om niet al die online backup en versioning te moeten doen?

b) het regelmatig rebuilden van je array trekt je performance omlaag

c) herstellen van een volume o.b.v. van een losse raid-1 schijf zie ik niet zo zitten.

Nee hoor, doet u mij maar lekker de online backup. Via de web interface naar een bestand zoeken en dat los terugzetten (of een hele folder). Ik krijg automatisch elke week een mailtje met een overzicht van hoeveel er gebackupt is en wanneer. En als de initiële seed (de eerste grote backup) is gedaan kost het nauwelijks bandbreedte.

| Mijn joystick / simpit project | Blog | Elite Dangerous CMDR Cataclysm72

Hoe betrouwbaar zijn die online back-up providers? Gaan die niet snuffelen in je data / een profiel van je maken o.b.v. wat je back-upped etc.? Hoe zeker is het dat zij hun beveiliging op orde hebben? Zeker v.w.b. de "gratis" aanbieders ben ik sceptisch.

Asustor AS6704T (32GB, 4x16TB MG08), OpenWrt (3x GL.iNet Flint 2 MT6000), Lyrion Media Server, Odroid H2/N2+/C4/C2, DS918+ (4x8TB WD RED)

Verwijderd

Heren,

Praten over backups kan in een los topic; dit topic gaat specifiek over de problemen met besmette Synology machines middels de SynoLocker-ransomware. Probeer het on-topic te houden.

Alvast jullie dank!

Praten over backups kan in een los topic; dit topic gaat specifiek over de problemen met besmette Synology machines middels de SynoLocker-ransomware. Probeer het on-topic te houden.

Alvast jullie dank!

^^ welk topic?

Fysiek een recente backup bij de hand kunnen hebben is natuurlijk erg fijn. Gewoon een schijf in eigen beheer, in plaats van accounts die via internet die als het goed is je meest waardevolle data bevat.

Met twee USB-drives kun je er één altijd aan je NAS laten hangen voor dagelijkse backups, en die schijf een keer per week of maand omwisselen. Dan leg je de ander ergens in een kluisje. Ben je veilig voor synolocker en een 1TB drive kost natuurlijk ook niets meer.

Dit zou natuurlijk ook kunnen met een normale USB-drive.Avenger 2.0 schreef op dinsdag 12 augustus 2014 @ 10:42:

Als je nu RAID-1 zou gebruiken en je zou er regelmatig een disk uittrekken als backup en terug een lege insteken en laten rebuilden. Met 4 schijven heb je er dus altijd 2 in RAID en 2 backups die je zelfs op een andere locatie kan stockeren. Is dit geen eenvoudigere oplossing om niet al die online backup en versioning te moeten doen?

Fysiek een recente backup bij de hand kunnen hebben is natuurlijk erg fijn. Gewoon een schijf in eigen beheer, in plaats van accounts die via internet die als het goed is je meest waardevolle data bevat.

Met twee USB-drives kun je er één altijd aan je NAS laten hangen voor dagelijkse backups, en die schijf een keer per week of maand omwisselen. Dan leg je de ander ergens in een kluisje. Ben je veilig voor synolocker en een 1TB drive kost natuurlijk ook niets meer.

[ Voor 198% gewijzigd door M-ThijZ op 12-08-2014 11:12 ]

Verwijderd schreef op dinsdag 12 augustus 2014 @ 11:10:

Heren,

Praten over backups kan in een los topic; dit topic gaat specifiek over de problemen met besmette Synology machines middels de SynoLocker-ransomware. Probeer het on-topic te houden.

Alvast jullie dank!

Ik heb maar even een apart topic aangemaakt: [Synology] Backup strategieën en toolsM-ThijZ schreef op dinsdag 12 augustus 2014 @ 11:10:

^^ welk topic?

Bij gebrek aan tijd nog wat kaal, alle hulp is welkom. Stuur me even een DM als je mede-TS wilt worden. Ik zal er later in elk geval ook mijn eigen opzet verder toelichten.

The problem with common sense is that it's not all that common. | LinkedIn | Flickr

Belangrijk uit het artikel imho:

Dit betekent dus ook minder duidelijkheid over of er wellicht op andere plekken zich iets bevind. Morgen komt mijn nieuwe HDD, die gooi ik in de NAS en daarna pomp ik alle data over. Weet ik zeker dat ik die meuk niet heb.Despite our best efforts, we have so far been unable to identify the exact infection vector used by SynoLocker.

Enige nadeel is dat ik alles weer opnieuw moet instellen maar ik weet in ieder geval zeker dat er niks versleuteld wordt als ik de NAS aan doe (geen idee of SynoLocker er ook bij mij op staat).

3600wp@115° oost | 825wp panels/750wp inv@13°/115° oost | 1475wp panels/1250wp inv@27°/205° graden zuid

Ecodan warmtepomp

Repo's: HA-Solar-control | HA-heatpump-planning | NR-HueTapDial-NextLevel

Deze dus:

Belangrijke veiligheidswaarschuwing over SynoLocker

Beste Synology-gebruikers,

Graag willen wij u informeren dat een ransomware genaamd "SynoLocker" momenteel enkele Synology NAS-gebruikers beïnvloedt. Deze ransomware vergrendelt getroffen servers, versleutelt bestanden van gebruikers en eist een vergoeding om toegang tot de versleutelde bestanden te krijgen.

We hebben bevestigd dat de ransomware alleen van invloed is op de Synology NAS-servers met oudere versies van DiskStation Manager door het uitbuiten van een beveiligingsprobleem, dat in december 2013 werd opgelost.

Getroffen gebruikers kunnen de volgende symptomen ervaren:

Als men zich aanmeldt bij DSM verschijnt er een scherm dat de gebruikers op de hoogte brengt dat de gegevens zijn gecodeerd en een vergoeding is vereist om toegangte krijgen tot deze gegevens.

Abnormaal hoog CPU-gebruik of een lopend proces genaamd "synosync" (kan worden gecontroleerd in Hoofdmenu> Broncontrole).

DSM 4.3-3810 of eerder; DSM 4.2-3236 of eerder; DSM 4.1-2851 of eerder; DSM 4.0-2257 of eerder is geïnstalleerd, maar het systeem zegt dat er geen updates beschikbaar zijn op Configuratiescherm > DSM bijwerken.

Als u de bovenstaande symptomen ervaart, sluit dan onmiddellijk het systeem af en neem contact op met onze technische support: https://myds.synology.com/support/support_form.php

Als u de bovenstaande symptomen niet bent tegengekomen, dan raden we aan om DSM 5.0, of onderstaande versie te installeren:

DSM 4.3-3827 of later

DSM 4.2-3243 of later

DSM 4.0-2259 of later

DSM 3.x of vroeger wordt niet beïnvloed

U kunt handmatig de laatste versie vanDownload Center downloaden en deze installeren op Configuratiescherm > DSM bijwerken > Handmatig DSM bijwerken.

Als u een vreemd gedrag opmerkt of vermoedt dat uw Synology NAS-server is getroffen door het bovenstaande probleem, neem dan contact met ons op security@synology.com.

Onze oprechte excuses voor de eventuele problemen of ongemakken dat dit probleem heeft veroorzaakt. We houden jullie op de hoogte over de laatste informatie bij het aanpakken van dit probleem.

Bedankt voor jullie begrip en geduld.

Met vriendelijke groet,

het Synology Development Team

Die kreeg ik vanmorgen, tikkeltje laat zeg maar

Het vertalen heeft blijkbaar een week geduurd, want ik had hem vorige week in het Engels.

[ Voor 31% gewijzigd door FrankRicard op 14-08-2014 11:45 ]

Ik kreeg net onderstaande email. Wel raar, want ik heb de laatste 5.0 update3 er ergens vorige week (of was het alweer een week eerder) erop gezet. Zouden ze deze mails sturen op basis van oudere informatie?

We hebben beveiligingsproblemen met de software ontdekt die momenteel op uw Synology-product is geïnstalleerd. Deze kwetsbaarheden kunnen leiden dat niet-geautoriseerde personen uw Synology-product negatief beïnvloeden.

Wij raden aan om de nieuwste versie van DSM zo spoedig mogelijk te installeren. Om dit te doen, gaat u naar ons Downloadcenter en downloadt u DSM 5.0-4493, DSM 4.3-3827, DSM 4.2-3250, of DSM 4.0-2263 naargelang uw huidige versie. Vervolgens, aanmelden op DSM en gaan naar Configuratiescherm > Bijwerken en herstellen > DSM bijwerken > Handmatig DSM bijwerken (voor DSM 4.3 en recenter, ga naar Configuratiescherm > DSM bijwerken > Handmatig DSM bijwerken) en installeer het patch-bestand handmatig.

Voor meer informatie over beveiligingsproblemen met Synology-producten, gaat u naar de pagina Synology Product Veiligheidsadvies.

De nieuwste versie van DSM is van essentieel belang om te garanderen uw Synology-product wordt beschermd tegen bedreigingen die in de vorige versies werden opgelost. In dit opzicht verstrekken we niet langer DDNS en QuickConnect services voor Synology-producten die met kwetsbare versies van DSM worden uitgevoerd. Om te kunnen blijven genieten van de Synology DDNS en QuickConnect service volgt u de bovenstaande instructies om uw Synology-product te updaten.

Wij verontschuldigen ons voor het ongemak dat dit probleem heeft veroorzaakt. Mocht u nog problemen ondervinden, neem dan gerust contact op met ons technische supportteam.

Met vriendelijke groet,

het Synology Development Team

We hebben beveiligingsproblemen met de software ontdekt die momenteel op uw Synology-product is geïnstalleerd. Deze kwetsbaarheden kunnen leiden dat niet-geautoriseerde personen uw Synology-product negatief beïnvloeden.

Wij raden aan om de nieuwste versie van DSM zo spoedig mogelijk te installeren. Om dit te doen, gaat u naar ons Downloadcenter en downloadt u DSM 5.0-4493, DSM 4.3-3827, DSM 4.2-3250, of DSM 4.0-2263 naargelang uw huidige versie. Vervolgens, aanmelden op DSM en gaan naar Configuratiescherm > Bijwerken en herstellen > DSM bijwerken > Handmatig DSM bijwerken (voor DSM 4.3 en recenter, ga naar Configuratiescherm > DSM bijwerken > Handmatig DSM bijwerken) en installeer het patch-bestand handmatig.

Voor meer informatie over beveiligingsproblemen met Synology-producten, gaat u naar de pagina Synology Product Veiligheidsadvies.

De nieuwste versie van DSM is van essentieel belang om te garanderen uw Synology-product wordt beschermd tegen bedreigingen die in de vorige versies werden opgelost. In dit opzicht verstrekken we niet langer DDNS en QuickConnect services voor Synology-producten die met kwetsbare versies van DSM worden uitgevoerd. Om te kunnen blijven genieten van de Synology DDNS en QuickConnect service volgt u de bovenstaande instructies om uw Synology-product te updaten.

Wij verontschuldigen ons voor het ongemak dat dit probleem heeft veroorzaakt. Mocht u nog problemen ondervinden, neem dan gerust contact op met ons technische supportteam.

Met vriendelijke groet,

het Synology Development Team

Wellicht gewoon nogmaals een algemene mailing. Als ze daadwerkelijk controleerden welke versie jij hadden zouden ze ook exact kunnen aangeven welke versie je moet installeren (en niet refereren aan al die laatste varianten)

De decryption keys zijn nu in de uitverkoop !

Ik vraag me af of er bedrijven zijn die daar iets mee te maken willen hebben. Bij het cryptolocker virus is op een gegeven moment de database in handen gekomen van FOX-IT (dacht ik) maar die hebben daar niet voor betaald vziw, en daar is die decrypcryptolocker.com site mee opgezet.

Misschien is het iets voor Synology zelf om de database te kopen, maar anderzijds wil je die gasten niet belonen voor het naaien van je klanten .....

Ik vraag me af of er bedrijven zijn die daar iets mee te maken willen hebben. Bij het cryptolocker virus is op een gegeven moment de database in handen gekomen van FOX-IT (dacht ik) maar die hebben daar niet voor betaald vziw, en daar is die decrypcryptolocker.com site mee opgezet.

Misschien is het iets voor Synology zelf om de database te kopen, maar anderzijds wil je die gasten niet belonen voor het naaien van je klanten .....

You don't need a parachute to go skydiving. You need a parachute to go skydiving twice.

Die gasten zijn ook niet dom, die hebben al lang n.a.v. statisstieken etc. berekend wat het omslagpunt is.u_nix_we_all schreef op donderdag 14 augustus 2014 @ 14:34:

De decryption keys zijn nu in de uitverkoop !

Ik vraag me af of er bedrijven zijn die daar iets mee te maken willen hebben. Bij het cryptolocker virus is op een gegeven moment de database in handen gekomen van FOX-IT (dacht ik) maar die hebben daar niet voor betaald vziw, en daar is die decrypcryptolocker.com site mee opgezet.

Misschien is het iets voor Synology zelf om de database te kopen, maar anderzijds wil je die gasten niet belonen voor het naaien van je klanten .....

Langer wachten levert extra risico en pakkans op, ook zal het aantal aanvragen enorm afgenomen zijn. Dus de nog te komen inkomsten wegen niet op tegen de verhoogde risico's. Op deze manier proberen ze nog wat geld te vangen voor het zaakje.

Beetje te vergelijken met toen TMG hyves.nl kocht. Zaakje was ook al aflopend.

Gisteren dan maar geplooid en 1,2 Bitcoin over geschreven naar die gasten.

Na de betaling komt er via het Tornetwerk:

SynoLocker™

Automated Decryption Service

Your payment has been processed!

The RSA private key required for decryption is (en dan de private key)

Nu wordt er gemeld dat deze key niet juist is wnr ik hem wil invullen. Ik krijg de melding: "RSA key is not valid! Try again after the page refresh."

Dus 500 euro kwijt nog ik kan nog steeds niet decrypten. Ik probeer die te bereiken via Bitmessage zoals gemeld, maar krijg geen antwoord.

Iemand een oplossing?

Na de betaling komt er via het Tornetwerk:

SynoLocker™

Automated Decryption Service

Your payment has been processed!

The RSA private key required for decryption is (en dan de private key)

Nu wordt er gemeld dat deze key niet juist is wnr ik hem wil invullen. Ik krijg de melding: "RSA key is not valid! Try again after the page refresh."

Dus 500 euro kwijt nog ik kan nog steeds niet decrypten. Ik probeer die te bereiken via Bitmessage zoals gemeld, maar krijg geen antwoord.

Iemand een oplossing?

Je hebt 1,2 bitcoin betaald, dus ik neem aan dat je 2 systemen hebt. De keys zijn wel uniek per systeem, dus je hebt ook 2 verschillende keys nodig. Of werkt de key op allebei je nassen niet ?Kameleman schreef op zaterdag 16 augustus 2014 @ 13:53:

Gisteren dan maar geplooid en 1,2 Bitcoin over geschreven naar die gasten.

Na de betaling komt er via het Tornetwerk:

SynoLocker™

Automated Decryption Service

Your payment has been processed!

The RSA private key required for decryption is (en dan de private key)

Nu wordt er gemeld dat deze key niet juist is wnr ik hem wil invullen. Ik krijg de melding: "RSA key is not valid! Try again after the page refresh."

Dus 500 euro kwijt nog ik kan nog steeds niet decrypten. Ik probeer die te bereiken via Bitmessage zoals gemeld, maar krijg geen antwoord.

Iemand een oplossing?

You don't need a parachute to go skydiving. You need a parachute to go skydiving twice.

De prijs voor de key was gestegen naar 1,2 bitcoin ipv 0,6 omdat mijn tijd was verstreken. Zo werd gemeld na het inloggen op hun website via de Tor-browser. Ik heb dus slechts 1 systeem.

Voor de grap de key al eens geplakt in kladblok om te kijken of er geen spatie te veel achter staat?Kameleman schreef op zaterdag 16 augustus 2014 @ 13:53:

The RSA private key required for decryption is (en dan de private key)

Nu wordt er gemeld dat deze key niet juist is wnr ik hem wil invullen. Ik krijg de melding: "RSA key is not valid! Try again after the page refresh."

Iemand een oplossing?

Komt soms vaker voor bij het copy-pasten van woorden..

[ Voor 7% gewijzigd door SmiGueL op 16-08-2014 14:51 ]

Delidded 4770K 4.7GHz @ H220 || Gigabyte Z87X-UD4H || 16GB @ 2400MHz || Gigabyte GTX 760 || 2x128GB Samsung 830 @ RAID-0 & WD 3 TB || Iiyama XB2483HSU-B1 || Synology DS916+ 3x6TB + 120GB SSD Cache || Synology DS213+ 6TB backup

Bedankt voor de tip, maar alle mogelijke missingen met de key nagekeken.

Is er een mogelijkheid om de files te decrypten op je eigen computer met de private of public key? Ik heb alle file's gekopieerd naar een externe LaCie. Kan ik het via een programma lokaal omzetten? Ik werk op een Mac, maar kan eventueel wel aan een windowscomputer geraken.

Beste Man-from-uncle,

Bedankt voor uw totaal nutteloze reactie. Als je niets deftig kan antwoorden heb ik liever dat je gewoon niets antwoord.

Bedankt voor uw totaal nutteloze reactie. Als je niets deftig kan antwoorden heb ik liever dat je gewoon niets antwoord.

[ Voor 41% gewijzigd door Verwijderd op 17-08-2014 22:49 ]

Het lijkt op het probleem wat JB_Walton op het synology-forum had.

Die heeft het wel weer in orde gekregen.

ref:

Link naar post daar

Ik plak het hier dan ook maar even:

Ik hoop dat het lukt, betalen en dan nog niets hebben is wel erg zuur

Die heeft het wel weer in orde gekregen.

ref:

Link naar post daar

Ik plak het hier dan ook maar even:

Ik hoop dat het lukt, betalen en dan nog niets hebben is wel erg zuur

Wellicht staat dit al ergens maar ik wil mijn ervaring van de decryptie hier posten.

Wellicht hebben anderen daar ook iets aan.

Ik ben ondertussen met mijn decryptie bezig (ongeveer 12 uur verder, 36.000.000 files gehad (volgens het aantal regels in decrypted..log !).

Met de software die zij hadden geleverd is het mij niet gelukt dit uit te voeren.

Instructie gevolgd, maar geen succes.

De software die zij leveren is synosync (volgens de bitmessage: speciaal voor mijn machine / type synology gemaakt ??)

Er stond ook al een versie van synosync op de DSM op /etc/synolock, echter een andere grootte (strange ?).

Oude synosync gekopieerd naar synosync-old.

Nieuwe synosync gekopieerd naar die map.

RSA_PUBLIC_KEY (stond er nog) en de RSA_PRIVATE_KEY ook in die map geplaatst.

Allereerst maar eens de nieuwe uitgeprobeerd in de expert mode (command line).

/etc/synolock/synosync "ENCRYPTED.FILE": error: invalid public key

Dus de public key past niet bij de synosync die ik heb gekregen?

Misschien toch maar gewoon de software draaien?

Gedaan volgens de instructie, maar na een uur wachten lijkt er niets te gebeuren.

Dus afgebroken.

Wel gek: Na het draaien van synosync lijkt de RSA_PUBLIC_KEY te worden verwijderd.

Dus voor de volgende test maar weer de Public Key in de etc/synolock gecopieerd en direct een .BAK versie aangemaakt.

Mijn gedachte: Blijkbaar is er iets met de synosync versie niet goed. Dus mijn eigen (old) synosync versie maar gestart.

Synosync copy naar -new.

Old naar synosync !

Command line regel gestart als eerder beschreven: EUREKA.

Vervolgens volgens de instructie het synosync opgestart en hij gaat volume1 langs.

Daar is hij nog steeds mee bezig.

Als ik al wat files controleer: allemaal weer goed !!

1 probleem: De grotere files (filmpjes boven 10 MB) worden niet ge-decrypt, terwijl tot een bepaalde grootte (? 100MB ?) wel ge-encrypt zijn.

Dus niet alles wordt ge-decrypt, maar dat zal ik straks nog wel proberen met de command line.

Tot zover.

Wellicht heeft iemand hier iets aan.

Gr.

Jan

@Kameleman, nog gelukt?

Anders dit misschien?

F-Secure heeft een script gemaakt wat je ook kunt gebruiken.

Voorwaarde is wel dat je een goede sleutel moet hebben gekregen ( maar die had je volgens mij )

Link naar F-secure

Dit script kan dan met de juiste key de bestanden herstellen.

Link naar script: https://github.com/F-Secure/Synounlocker

Anders dit misschien?

F-Secure heeft een script gemaakt wat je ook kunt gebruiken.

Voorwaarde is wel dat je een goede sleutel moet hebben gekregen ( maar die had je volgens mij )

Link naar F-secure

Dit script kan dan met de juiste key de bestanden herstellen.

Link naar script: https://github.com/F-Secure/Synounlocker

[ Voor 13% gewijzigd door frank_b op 26-08-2014 19:14 ]

Hmm, wij hebben de bestanden nog steeds niet terug.

Ook 1.2BTC betaald, voor mijn buurman was dat wel de moeite/geld waard.

Via BitMessage twee berichten terug gekregen, echter sinds 25-08-2014 geen reactie meer.

Nu lees ik net pas over het F-Secure script, heeft iemand dat al gebruikt?

SynoLocker is inmiddels van de NAS af, en de NAS is voorzien van verse schijven.

Ik weet niet goed hoe ik nu te werk moet, kan ik de oude schijven terug zetten?

Dan boot het systeem echter niet, omdat we een 'dummy' DSM Firmware hebben geplaatst (samen met Synology, helemaal in het begin)

Of kan ik via een andere NAS (Synology of QNAP of zo) het script starten en laten scannen op de schijf (eventueel via USB aansluiten)?

Of beter nog, in Linux via zo'n externe hdd dock

Ook 1.2BTC betaald, voor mijn buurman was dat wel de moeite/geld waard.

Via BitMessage twee berichten terug gekregen, echter sinds 25-08-2014 geen reactie meer.

Nu lees ik net pas over het F-Secure script, heeft iemand dat al gebruikt?

SynoLocker is inmiddels van de NAS af, en de NAS is voorzien van verse schijven.

Ik weet niet goed hoe ik nu te werk moet, kan ik de oude schijven terug zetten?

Dan boot het systeem echter niet, omdat we een 'dummy' DSM Firmware hebben geplaatst (samen met Synology, helemaal in het begin)

Of kan ik via een andere NAS (Synology of QNAP of zo) het script starten en laten scannen op de schijf (eventueel via USB aansluiten)?

Of beter nog, in Linux via zo'n externe hdd dock

[ Voor 3% gewijzigd door DaaNium op 02-09-2014 11:57 . Reden: Linux/hdd dock vraag er bij gezet ]

..maar ik denk dat het verhaal van kapitein Ortega best eens waar kan zijn..

dat is gewoon een python script, die schijven kan je gewoon aan linux hangen en dat script draaien

perfect, gaan we dat eens proberen  thnx

thnx

..maar ik denk dat het verhaal van kapitein Ortega best eens waar kan zijn..

ik ben wat aan het stoeien in Linux, maar ik snap er maar weinig van.

Is er iemand die me hier mee wil helpen?

Liefst gewoon via dit topic, dan heeft iemand anders er in de toekomst er ook nog iets aan

Ik heb Python geinstalleerd, samen met python-dev en pycrypto.

Maar als ik nu het script van F-Secure start, krijg ik dit te zien

Voor een Linux kenner misschien een kleinigheidje, voor een Linux leek echter een groot raadsel

Is er iemand die me hier mee wil helpen?

Liefst gewoon via dit topic, dan heeft iemand anders er in de toekomst er ook nog iets aan

Ik heb Python geinstalleerd, samen met python-dev en pycrypto.

Maar als ik nu het script van F-Secure start, krijg ik dit te zien

code:

1

2

3

4

5

| @Inspiron-5521:~/Downloads$ python synounlocker.py

File "synounlocker.py", line 5

<!DOCTYPE html>

^

SyntaxError: invalid syntax |

Voor een Linux kenner misschien een kleinigheidje, voor een Linux leek echter een groot raadsel

..maar ik denk dat het verhaal van kapitein Ortega best eens waar kan zijn..

DaaNium

Ik ben geen kenner maar er zit een verschil is python 2.x en 3.x, de syntax error lijkt mij een "vertaal" fout dus volgens mij heb je de verkeerde python versie.

heb je 3.x probeer het dan eens met 2.x

"This tool requires the pycrypto -package. It has been tested to work with Python 2.7.8 and pycrypto 2.6.1."

uit de readme

succes

Ik ben geen kenner maar er zit een verschil is python 2.x en 3.x, de syntax error lijkt mij een "vertaal" fout dus volgens mij heb je de verkeerde python versie.

heb je 3.x probeer het dan eens met 2.x

"This tool requires the pycrypto -package. It has been tested to work with Python 2.7.8 and pycrypto 2.6.1."

uit de readme

succes

[ Voor 31% gewijzigd door the-dark-force op 02-09-2014 22:37 ]

ok thnx, ik had inderdaad 3.x geinstalleerd. Ben nu 2.7.8 aan het installeren.

hoe kan ik trouwens controleren welke versie actief is?

of kan/moet ik ergens die 3.x er af gooien (net zoals in Windows, vraag ik voorzichtig )

)

[edit]

Als ik me niet vergis, heb ik nu dan 2.7.8 geinstalleerd:

@Inspiron-5521:~/Downloads$ python synounlocker.py

File "synounlocker.py", line 5

<!DOCTYPE html>

^

SyntaxError: invalid syntax

@Inspiron-5521:~/Downloads$ python

Python 2.7.6 (default, Mar 22 2014, 22:59:56)

[GCC 4.8.2] on linux2

Type "help", "copyright", "credits" or "license" for more information.

>>>

[edit2]

wat me ook op valt, en ik weet niet of het samen hangt, maar zie hier:

@Inspiron-5521:~$ apt-get install python-dev

E: Kon het vergrendelingsbestand '/var/lib/dpkg/lock' niet openen - open (13: Toegang geweigerd)

E: Kan de beheersmap (/var/lib/dpkg/) niet vergrendelen. Heeft u beheerdersrechten?

hoe kan ik trouwens controleren welke versie actief is?

of kan/moet ik ergens die 3.x er af gooien (net zoals in Windows, vraag ik voorzichtig

[edit]

Als ik me niet vergis, heb ik nu dan 2.7.8 geinstalleerd:

@Inspiron-5521:~/Downloads$ python synounlocker.py

File "synounlocker.py", line 5

<!DOCTYPE html>

^

SyntaxError: invalid syntax

@Inspiron-5521:~/Downloads$ python

Python 2.7.6 (default, Mar 22 2014, 22:59:56)

[GCC 4.8.2] on linux2

Type "help", "copyright", "credits" or "license" for more information.

>>>

[edit2]

wat me ook op valt, en ik weet niet of het samen hangt, maar zie hier:

@Inspiron-5521:~$ apt-get install python-dev

E: Kon het vergrendelingsbestand '/var/lib/dpkg/lock' niet openen - open (13: Toegang geweigerd)

E: Kan de beheersmap (/var/lib/dpkg/) niet vergrendelen. Heeft u beheerdersrechten?

[ Voor 68% gewijzigd door DaaNium op 02-09-2014 22:57 ]

..maar ik denk dat het verhaal van kapitein Ortega best eens waar kan zijn..

Verwijderd

Daar zit het probleem hem in; je moet het als root uitvoeren.Toegang geweigerd, Heeft u beheerdersrechten?

Concreet betekent dit dat je 'sudo' voor het commando moet zetten. Dus:

sudo apt-get install <blabla>

Waar begint dat synunlocker.py bestand mee? (Open het eens met notepad ofzo) Ik denk dat je een HTML file gedownload hebt en niet de python code.

What a caterpillar calls the end, the rest of the world calls a butterfly. (Lao-Tze)

Nvidiot

Als het een html bestand was had python het niet uitgevoerd tot line 5

DaaNium

Altijd eventuele voorafgaande foutmeldingen copy/pasten

python kan volgens mij zonder problemen naast elkaar geïnstalleerd zijn in een linux omgeving.

nog een tip: als je niet zeker weet wat je doet en of het goed gaat dupliceer dan de data voordat je het alsnog verliest.

Probeer de oplossing van CiPHER eens, een v.d. "goeien" op tweakers.

Als het een html bestand was had python het niet uitgevoerd tot line 5

DaaNium

Altijd eventuele voorafgaande foutmeldingen copy/pasten

python kan volgens mij zonder problemen naast elkaar geïnstalleerd zijn in een linux omgeving.

nog een tip: als je niet zeker weet wat je doet en of het goed gaat dupliceer dan de data voordat je het alsnog verliest.

Probeer de oplossing van CiPHER eens, een v.d. "goeien" op tweakers.

Ik heb meestal geen <!DOCTYPE spul in python code staan, vandaar de vraag

What a caterpillar calls the end, the rest of the world calls a butterfly. (Lao-Tze)

Nvidiot

Heb je ook wel weer een punt

het heeft wel een .py extensie...

DaaNium

als je alsnog fouten krijgt na het volgen van CiPHER's advies kijk dan even je .py script na zoals Nvidiot aangaf.

het moet hiermee beginnen:

en hiermee eindigen:

De opmaak kan iets anders zijn, tweakers houd niet van loze ruimtes

Heb je ook wel weer een punt

het heeft wel een .py extensie...

DaaNium

als je alsnog fouten krijgt na het volgen van CiPHER's advies kijk dan even je .py script na zoals Nvidiot aangaf.

het moet hiermee beginnen:

Python:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

| #!/usr/bin/env python ############################################################################ # Copyright 2014 F-Secure # # # # Licensed under the Apache License, Version 2.0 (the "License"); # # you may not use this file except in compliance with the License. # # You may obtain a copy of the License at # # # # http://www.apache.org/licenses/LICENSE-2.0 # # # # Unless required by applicable law or agreed to in writing, software # # distributed under the License is distributed on an "AS IS" BASIS, # # WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied. # # See the License for the specific language governing permissions and # # limitations under the License. # ############################################################################ import sys import os |

en hiermee eindigen:

Python:

1

| print " decrypted file will be written to <encrypted file name>.dec" |

De opmaak kan iets anders zijn, tweakers houd niet van loze ruimtes

[ Voor 56% gewijzigd door RobIII op 02-09-2014 23:55 . Reden: Code tags toegevoegd ]

Daarom heeft tweakers code tagsthe-dark-force schreef op dinsdag 02 september 2014 @ 23:37:

De opmaak kan iets anders zijn, tweakers houd niet van loze ruimtes

There are only two hard problems in distributed systems: 2. Exactly-once delivery 1. Guaranteed order of messages 2. Exactly-once delivery.

Je eigen tweaker.me redirect

Over mij

Ah perfect, ik wist al niet wat 'sudo' deed, ik was het zo nu en dan eens tegen gekomen.CiPHER schreef op dinsdag 02 september 2014 @ 23:02:

[...]

Daar zit het probleem hem in; je moet het als root uitvoeren.

Concreet betekent dit dat je 'sudo' voor het commando moet zetten. Dus:

sudo apt-get install <blabla>

Dit is hem, deels (want het is nogal een lang script)Nvidiot schreef op dinsdag 02 september 2014 @ 23:13:

Waar begint dat synunlocker.py bestand mee? (Open het eens met notepad ofzo) Ik denk dat je een HTML file gedownload hebt en niet de python code.

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

| <!DOCTYPE html>

<html lang="en" class=" ">

<head prefix="og: http://ogp.me/ns# fb: http://ogp.me/ns/fb# object: http://ogp.me/ns/object# article: http://ogp.me/ns/article# profile: http://ogp.me/ns/profile#">

<meta charset='utf-8'>

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<meta http-equiv="Content-Language" content="en">

<title>Synounlocker/synounlocker.py at master · F-Secure/Synounlocker · GitHub</title>

<link rel="search" type="application/opensearchdescription+xml" href="/opensearch.xml" title="GitHub">

<link rel="fluid-icon" href="https://github.com/fluidicon.png" title="GitHub">

<link rel="apple-touch-icon" sizes="57x57" href="/apple-touch-icon-114.png">

<link rel="apple-touch-icon" sizes="114x114" href="/apple-touch-icon-114.png">

<link rel="apple-touch-icon" sizes="72x72" href="/apple-touch-icon-144.png">

<link rel="apple-touch-icon" sizes="144x144" href="/apple-touch-icon-144.png">

<meta property="fb:app_id" content="1401488693436528">

...

...

...

<script async src="https://www.google-analytics.com/analytics.js"></script>

</body>

</html> |

Ik ga er weer eens mee aan de slag.

Heeft iemand trouwens al op deze manier iets kunnen de-crypten?

Ik maak me namelijk een beetje zorgen over de werking van dit script.

Zou ik voor elk bestand dan een commando moeten geven?

Of het script starten vanaf de NAS HDD, en dan loopt die de hele schijf na?

Ik hoop het laatste.

..maar ik denk dat het verhaal van kapitein Ortega best eens waar kan zijn..

Dan heb je niet het .py script te pakken, maar de code van de website. Daar ga je het niet mee redden. Het script vind je hier waarbij je de tekst even moet kopiëren en in een teksteditor plakken en opslaan als synounlocker.py.

Waar is Jos de Nooyer toch gebleven?

dankjewel, inderdaad gewoon een HTML bestand, ik zie het nu.

inmiddels krijg ik dit (maar de hdd is niet aangesloten) weer een stapje dichterbij

[edit]

Nu heb ik een beetje op Google zitten zoeken, daar hebben de meeste het er over dat een Tab en een Spatie in de mix gebruikt wordt.

Echter heb ik geen Tab's of Spaties er in volgens mij:

inmiddels krijg ik dit (maar de hdd is niet aangesloten) weer een stapje dichterbij

code:

1

2

3

4

5

6

| @Inspiron-5521:~/Downloads$ sudo python synounlocker.py

File "synounlocker.py", line 23

magic = "THE_REAL_PWNED_XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX_1337"

^

IndentationError: expected an indented block

@Inspiron-5521:~/Downloads$ |

[edit]

Nu heb ik een beetje op Google zitten zoeken, daar hebben de meeste het er over dat een Tab en een Spatie in de mix gebruikt wordt.

Echter heb ik geen Tab's of Spaties er in volgens mij:

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

| #!/usr/bin/env python ############################################################################ # Copyright 2014 F-Secure # # # # Licensed under the Apache License, Version 2.0 (the "License"); # # you may not use this file except in compliance with the License. # # You may obtain a copy of the License at # # # # http://www.apache.org/licenses/LICENSE-2.0 # # # # Unless required by applicable law or agreed to in writing, software # # distributed under the License is distributed on an "AS IS" BASIS, # # WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied. # # See the License for the specific language governing permissions and # # limitations under the License. # ############################################################################ import sys import os from Crypto.Cipher import PKCS1_v1_5, AES from Crypto.PublicKey import RSA from Crypto.Hash import SHA256, HMAC def checkHeader(fp): magic = "THE_REAL_PWNED_XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX_1337" fp.seek(256) # magic marker should be located 256 bytes from the beginning marker = fp.read(60) return marker == magic def generateKey(iv, base_string): key = iv + '\x00' * 16 for i in range(8192): key = SHA256.new(key + base_string).digest() return key def decrypt(enc_file_path, priv_key_file_path): # First check file is big enough to plausibly be generated by SynoLocker try: # size <= encrypted key + magic string + IV + HMAC if os.path.getsize(enc_file_path) <= 256 + 60 + 16 + 32: print "Error: file too small to be encrypted by SynoLocker!" return except os.error: print "Error: unable to access encrypted file!" return try: with open(enc_file_path, 'rb') as enc_file: if not checkHeader(enc_file): print "Error: file not recognized as encrypted by SynoLocker!" return try: with open(priv_key_file_path) as priv_key_file: priv_key = RSA.importKey(priv_key_file.read()) except: print "Error: unable to open private key file!" return rsa_cipher = PKCS1_v1_5.new(priv_key) # Read encrypted string from file enc_file.seek(0) enc_str = enc_file.read(256) dec_str = rsa_cipher.decrypt(enc_str, "ERROR_SENTINEL") if dec_str == "ERROR_SENTINEL": print "Error: failed to decrypt key from file!" return # Skip magic string enc_file.seek(60, os.SEEK_CUR) # Read IV iv = enc_file.read(16) # Read rest of file remaining = enc_file.read() # Split into encrypted contents and HMAC encrypted = remaining[:-32] # HMAC is the last 32 bytes of the file hmac = remaining[-32:] # Get key key = generateKey(iv, dec_str) # Check that HMAC matches h = HMAC.new(key, digestmod=SHA256) h.update(encrypted) if not h.digest() == hmac: print "Error: content verification failed!" return # Decrypt data cipher = AES.new(key, AES.MODE_CBC, iv) decrypted = cipher.decrypt(encrypted) # Write decrypted data to <encrypted file name>.dec try: with open(enc_file_path + ".dec", 'wb') as ofile: ofile.write(decrypted) except: "Error: unable to write decrypted file to disk!" return print "Successfully decrypted file!" return except: print "Error: unable to decrypt file!" return if __name__ == "__main__": if len(sys.argv) == 3: decrypt(sys.argv[1], sys.argv[2]) else: print "Usage: %s <path to encrypted file> <path to private key>" % sys.argv[0] print "" print " decrypted file will be written to <encrypted file name>.dec" |

[ Voor 81% gewijzigd door DaaNium op 03-09-2014 11:34 ]

..maar ik denk dat het verhaal van kapitein Ortega best eens waar kan zijn..

En als je de 'raw' pakt? Op deze link en dan opslaan als kiezen. Dan zou het script sowieso goed moeten zijn. Hoe roep je eigenlijk het script aan? op deze manier?

synounlocker.py <path to encrypted file> <path to private key file>

synounlocker.py <path to encrypted file> <path to private key file>

[ Voor 24% gewijzigd door kraats op 03-09-2014 12:00 ]

Waar is Jos de Nooyer toch gebleven?

Hmm, dan wil die nog steeds niet.kraats schreef op woensdag 03 september 2014 @ 11:58:

En als je de 'raw' pakt? Op deze link en dan opslaan als kiezen. Dan zou het script sowieso goed moeten zijn. Hoe roep je eigenlijk het script aan? op deze manier?

synounlocker.py <path to encrypted file> <path to private key file>

Ik heb nu dit gedaan:

code:

1

2

3

4

5

| @Inspiron-5521:/media/.../1.42.6-3810/Michel$ sudo python synounlocker.py test.xls key

File "synounlocker.py", line 23

magic = "THE_REAL_PWNED_XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX_1337"

^

IndentationError: expected an indented block |

Helaas nog steeds geen zin er in

[edit]

Op het Synology Forum installeren ze Python in Windows, ik denk dat ik mijn pijlen daar ook eens op ga richten, daar ben ik wat meer thuis dan in Linux.

http://forum.synology.com...ewtopic.php?f=108&t=89557

[edit2]

Via de download op het Synology forum heb ik een ander script gedownload, die werkte direct.

Lijkt er dus op dat die van bij F-Secure niet direct wil (kan ook aan mijn onkunde in Python liggen)

Anyway, hier de code die direct werkt:

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

| #!/usr/bin/env python

############################################################################

# Copyright 2014 F-Secure #

# #

# Licensed under the Apache License, Version 2.0 (the "License"); #

# you may not use this file except in compliance with the License. #

# You may obtain a copy of the License at #

# #

# http://www.apache.org/licenses/LICENSE-2.0 #

# #

# Unless required by applicable law or agreed to in writing, software #

# distributed under the License is distributed on an "AS IS" BASIS, #

# WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied. #

# See the License for the specific language governing permissions and #

# limitations under the License. #

############################################################################

import sys

import os

from Crypto.Cipher import PKCS1_v1_5, AES

from Crypto.PublicKey import RSA

from Crypto.Hash import SHA256, HMAC

def checkHeader(fp):

magic = "THE_REAL_PWNED_XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX_1337"

fp.seek(256) # magic marker should be located 256 bytes from the beginning

marker = fp.read(60)

return marker == magic

def generateKey(iv, base_string):

key = iv + '\x00' * 16

for i in range(8192):

key = SHA256.new(key + base_string).digest()

return key

def decrypt(enc_file_path, priv_key_file_path):

# First check file is big enough to plausibly be generated by SynoLocker

try:

# size <= encrypted key + magic string + IV + HMAC

if os.path.getsize(enc_file_path) <= 256 + 60 + 16 + 32:

print "Error: file %s too small to be encrypted by SynoLocker!" % enc_file_path

return

except os.error:

print "Error: unable to access encrypted file!"

return

try:

with open(enc_file_path, 'rb') as enc_file:

if not checkHeader(enc_file):

print "Error: file %s not recognized as encrypted by SynoLocker!" % enc_file_path

return

try:

with open(priv_key_file_path) as priv_key_file:

priv_key = RSA.importKey(priv_key_file.read())

except:

print "Error: unable to open private key file!"

return

rsa_cipher = PKCS1_v1_5.new(priv_key)

# Read encrypted string from file

enc_file.seek(0)

enc_str = enc_file.read(256)

dec_str = rsa_cipher.decrypt(enc_str, "ERROR_SENTINEL")

if dec_str == "ERROR_SENTINEL":

print "Error: failed to decrypt key from file!"

return

# Skip magic string

enc_file.seek(60, os.SEEK_CUR)

# Read IV

iv = enc_file.read(16)

# Read rest of file

remaining = enc_file.read()

# Split into encrypted contents and HMAC

encrypted = remaining[:-32]

# HMAC is the last 32 bytes of the file

hmac = remaining[-32:]

# Get key

key = generateKey(iv, dec_str)

# Check that HMAC matches

h = HMAC.new(key, digestmod=SHA256)

h.update(encrypted)

if not h.digest() == hmac:

print "Error: content verification failed!"

return

# Decrypt data

cipher = AES.new(key, AES.MODE_CBC, iv)

decrypted = cipher.decrypt(encrypted)

# Write decrypted data to <encrypted file name>.dec

try:

with open(enc_file_path, 'wb') as ofile:

ofile.write(decrypted)

except:

"Error: unable to write decrypted file to disk!"

return

print "Successfully decrypted %s !" % enc_file_path

return

except:

print "Error: unable to decrypt %s !" % enc_file_path

return

if __name__ == "__main__":

if len(sys.argv) == 3:

root = sys.argv[1]

if os.path.isdir(root):

path = os.path.join(root, "")

for path, subdirs, files in os.walk(root):

for name in files:

cryptofile = os.path.join(path, name)

decrypt(cryptofile, sys.argv[2])

else:

decrypt(sys.argv[1], sys.argv[2])

else:

print "Usage: %s <path to folder with encrypted files or path the encrypted file> <path to private key>" % sys.argv[0]

print ""

print " each encrypted file will be overwritten with the decrypted file"

print " files that are not encrypted will remain untouched" |

Bedankt allemaal voor de hulp, jullie hadden voor ons de reddende antwoorden!

PS Voor iemand die de rest niet heeft gelezen --> je MOET de private key hebben, anders heb je niets aan bovenstaand script!

[edit3]

Voor mensen die niet zo bekend zijn met Linux/Ubuntu, is onderstaande link ook een tip!

https://www.synology.com/nl-nl/knowledgebase/faq/579

Hier staat beschreven hoe je via een Ubuntu installatie je NAS HDD beschikbaar krijgt.

In Windows kreeg ik niet de gewenste data te zien (geprobeerd via een EXT2/3/4 reader. Daarmee kreeg ik de data niet te zien, waarschijnlijk omdat het een RAID configuratie was)

Best leuk, om wat met Linux te spelen, mooi en duidelijk op gezet, zelfs voor een doorgewinterde Windows man

Momenteel ben ik in VMWare alles van de NAS HDD naar een NTFS USB HDD aan het omzetten.

Dan vanuit Windows de boel gaan de-crypten. Ik ga er vanuit dat we morgen weer alles terug hebben

[ Voor 90% gewijzigd door DaaNium op 03-09-2014 22:06 ]

..maar ik denk dat het verhaal van kapitein Ortega best eens waar kan zijn..

Zou het gefixt zijn in deze versie?DS114 Release Notes

Version : 5.0-4493 Update 5

(2014/09/10)

Improvement

Improve the stability of file copy to encrypted shared folders.

Fixed Issues

Fixed a vulnerability that could allow servers to accept unauthorized access.

Wat? Het issue waar Synolocker gebruik van maakt(e) is al eerder gefixed.

Asustor AS6704T (32GB, 4x16TB MG08), OpenWrt (3x GL.iNet Flint 2 MT6000), Lyrion Media Server, Odroid H2/N2+/C4/C2, DS918+ (4x8TB WD RED)

Klopt, het is al eerder opgelost.

Maar ik kan me voorstellen dat bijna iedereen die er van gehoord heeft (van Synolocker), graag de laatste update mee pikt

Maar ik kan me voorstellen dat bijna iedereen die er van gehoord heeft (van Synolocker), graag de laatste update mee pikt

..maar ik denk dat het verhaal van kapitein Ortega best eens waar kan zijn..

Mijn NAS is up to date. Ik heb de poorten gewijzigd (5000), https ingeschakeld en nu krijg ik geen pop-ups met reclame meer wanneer ergens in de NAS op klik (menu, tekstvelden enzovoort). Is dit ook een malware gerealteerde iets op mijn NAS of juist op mijn pc? Zijn jullie dit probleem ook tegen gekomen?

[ Voor 16% gewijzigd door DerKleinePunkt op 27-11-2014 20:39 ]

Ein kleiner Punkt in einer grossen Welt

Reclame hoort er normaal niet  Zal wss een plug-in of 'tool-bar' ofzo in jouw browser zijn.

Zal wss een plug-in of 'tool-bar' ofzo in jouw browser zijn.

Let op:

~~~[html]Let op: Dit topic is uitsluitend bedoeld om de situatie rond de synolocker ransomware te bespreken. Offtopic reacties worden niet gewaardeerd.

Indien je ook slachtoffer denkt te zijn: vermeld dan minimaal welke DSM-versie je gebruikt en welke poorten er open staan. Zonder deze informatie kunnen we je niet goed verder helpen.~~~[/html]

~~~[html]Let op: Dit topic is uitsluitend bedoeld om de situatie rond de synolocker ransomware te bespreken. Offtopic reacties worden niet gewaardeerd.

Indien je ook slachtoffer denkt te zijn: vermeld dan minimaal welke DSM-versie je gebruikt en welke poorten er open staan. Zonder deze informatie kunnen we je niet goed verder helpen.~~~[/html]

:fill(white):strip_exif()/i/1320149533.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1367998010.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1230718074.jpg?f=thumbmini)

:fill(white):strip_exif()/i/1228828322.jpg?f=thumbmini)

:fill(white):strip_exif()/i/1258536436.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1289464687.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1331627922.jpeg?f=thumbmini)

/u/524336/crop57ffe766deaff_cropped.png?f=community)

:strip_icc():strip_exif()/u/10917/crop562b75f07b9fd_cropped.jpeg?f=community)

/u/197564/crop6072aa9bcdaaf.png?f=community)

:strip_icc():strip_exif()/u/17623/crop60195077a696c.jpeg?f=community)

:strip_icc():strip_exif()/u/16677/crop5db01361a1e1e_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/81151/1786-30Roi.jpg?f=community)

:strip_icc():strip_exif()/u/126677/crop5db3098e0d250.jpeg?f=community)

:strip_icc():strip_exif()/u/48963/dewi.jpg?f=community)

:strip_exif()/u/62088/sp_jh2.gif?f=community)

:strip_icc():strip_exif()/u/22063/DodgeViper3.jpg?f=community)

:strip_exif()/u/154471/crop5e09176a82484.gif?f=community)

:strip_icc():strip_exif()/u/40893/crop5fba5708c931d_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/403099/CPU.jpg?f=community)

/u/273244/downloads.png?f=community)

/u/85846/notepad4_resize.png?f=community)

:strip_icc():strip_exif()/u/103521/volvo-logo.jpg?f=community)

:strip_icc():strip_exif()/u/4547/crop60281945ae3f4_cropped.jpg?f=community)

/u/37667/Gundam1.png?f=community)

/u/396329/PAL-Region.png?f=community)

:strip_icc():strip_exif()/u/613119/crop64afc7cc00f42.jpg?f=community)