Basmeg schreef op dinsdag 17 december 2019 @ 00:46:

Ik heb een Mikrotik hEX s (RB760iGS) en een glasvezelabonnement bij Telfort. Internet en telefoon, geen TV. De ethernetkabel van de NT in ether1, de WAN poort van de Experiabox V10 in ether2 en m'n PC in ether3. De Mikrotik is geconfigureerd volgens onderstaand script. Het is nu of de telefoon werkt of m'n PC (internet) werkt. Ik krijg ze niet tegelijkertijd werkend. Ik vermoed dat het met routing te maken heeft maar ik kom er niet uit. Het lukt me niet om beide, telefoon en internet, via de Mikrotik te laten lopen. Wie kan mij helpen?

zie anders even mijn KPN config. evt kan je daar wat uit halen.

ik heb wel het mac adress over genomen bij het aan melden bij kpn.

en de vlan 7 stuur ik eigelijk direct via een VLAN via een IGMP switch naar de Experia box die heel zielug aleen SIP/voip server is.

daar is die goed genoeg voor

..

(helaas nog steeds geen sip gegevens van KPN gehad. hoop dat KPN ze SVP, ASAP geeft.)

jha ik weet KPN en Telford is anders op gebouwd. Bij kpn moet je nog een PPPoe sessie opstarten

bij Telford is dit niet nodig.

ik ben niet echt een expert. maar ik denk dat de fout als volgt is.

De NTu (media converter waar glas binnen komt) geeft 1 IP adress (of KPN) zo dat evt de KPN monteur de lijn kan testen zonder experia box.

ik zie idd dat bij Telford dat het allemaal iets minder Complex is.

bij KPN heb je te dealen met 3 VLans.

Vlan 6 voor internet

Vlan 4 voor TV

Vlan 7 voor Telefoon.

bij Telford loopt dit over Vlan 34, als ik het allemaal goed snap.

van de Teleford Site haal ik het volgende.

Glasvezel instellingen:

WAN Protocol: MAC Encapsulated Routing

WAN1 1p/VLAN ID: 1/34

WAN3 1p/VLAN ID: 5/4

PPPoE passthrough function: Enable

IP-adres: 192.168.2.254

Duplex Mode: Auto

Max Bit Rate: Auto

DHCP Server, pool Start IP: 192.168.2.1

DHCP Server, pool End IP: 192.168.2.252

Bron:Telford eigen modem

ik heb wat voor je gezocht, Telford werkt met IPoE ipv PPPoe..

daar waar ik voor KPN nog niets zie. en PPPoe gewoon nog steeds goed moet zijn. (Als iemand daar tips over kan geven spv dan wil ik uitraard al een config maken zo dat ik makkelijk over kan)

evt een IGMP in richten. of aan zetten. anders weet de switch niet welk verkeer waar heen moet, en loopt idd de boel vast. al heb je geen TV dus dat zou geen probleem mogen zijn.

daar over gesproken. mijn oma gaat ook over op KPN netwerk in januari. en er is al gezegd. als er problemen zijn mag u de apparatuur omruilen. dus ik ga er van uit dat er het een en ander gaat veranderen qua netwerk.

dus ik hou mijn hart vast. aan gezien de xs4all er ook bij komt en deze ook weer andere settings heeft.

KPN moet toch naar een standaard. en liefst houd ik mijn mooi configie

liever een ramp voor zijn. dan gezeur..

je heb er niets aan met met de Telford aansluiting maar hier onder is een dump van mijn KPN config.

zo als ik dat zelf altijd zeg. ik simuleer de KPN box. inclusief IGMP snooping. dus op alle poortjes TV en internet. wat tot een tijd geleden niet kon, maar via een software update toegevoegd is aan de Mikrotik Router OS.

-EDIT

ik zie dat je de vraag ook gesteld heb op Telford forum.

als ik had geweten dat het simpel weg daar aan lag. had ik een minder lang uitleg gemaakt.

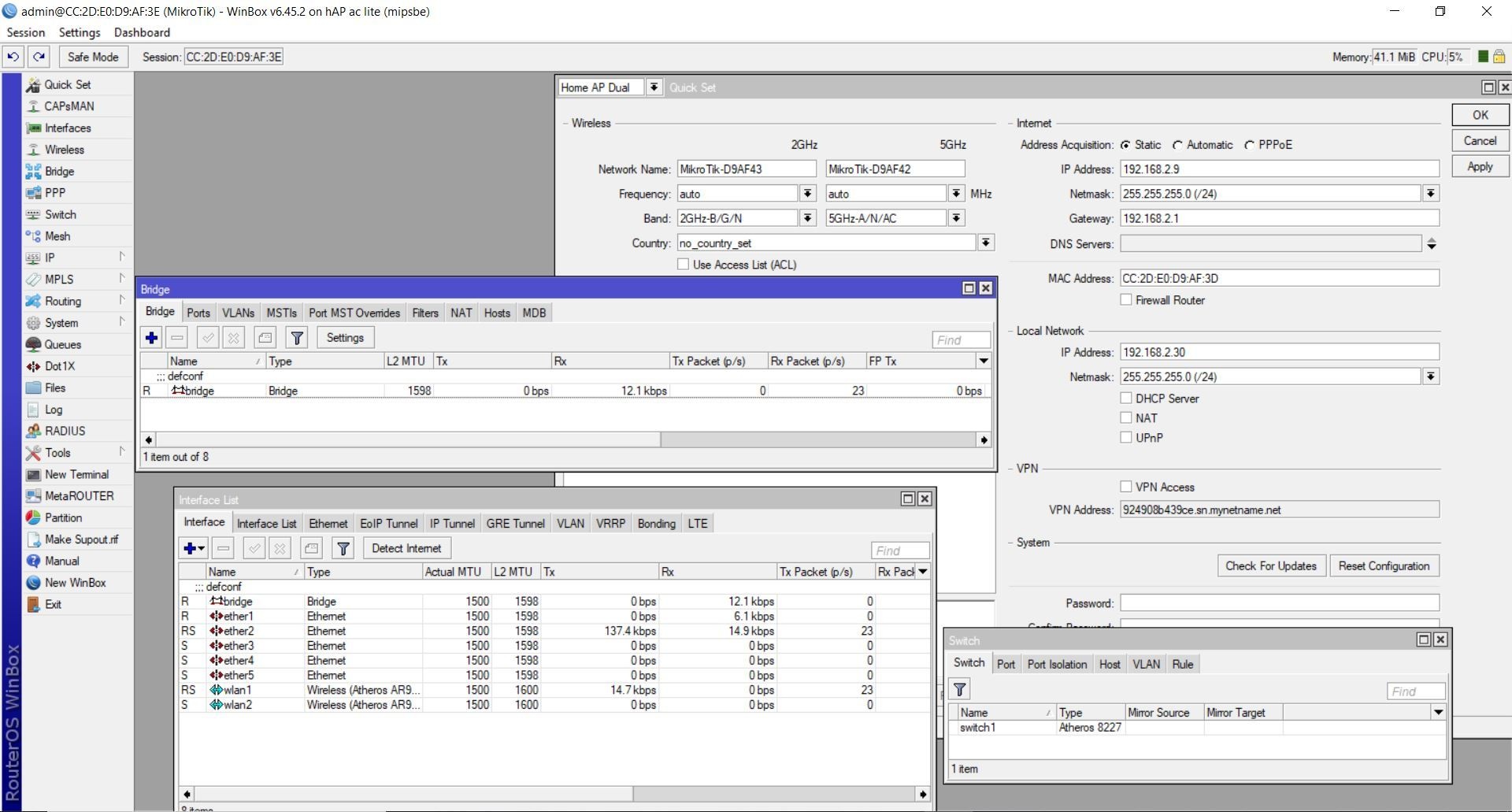

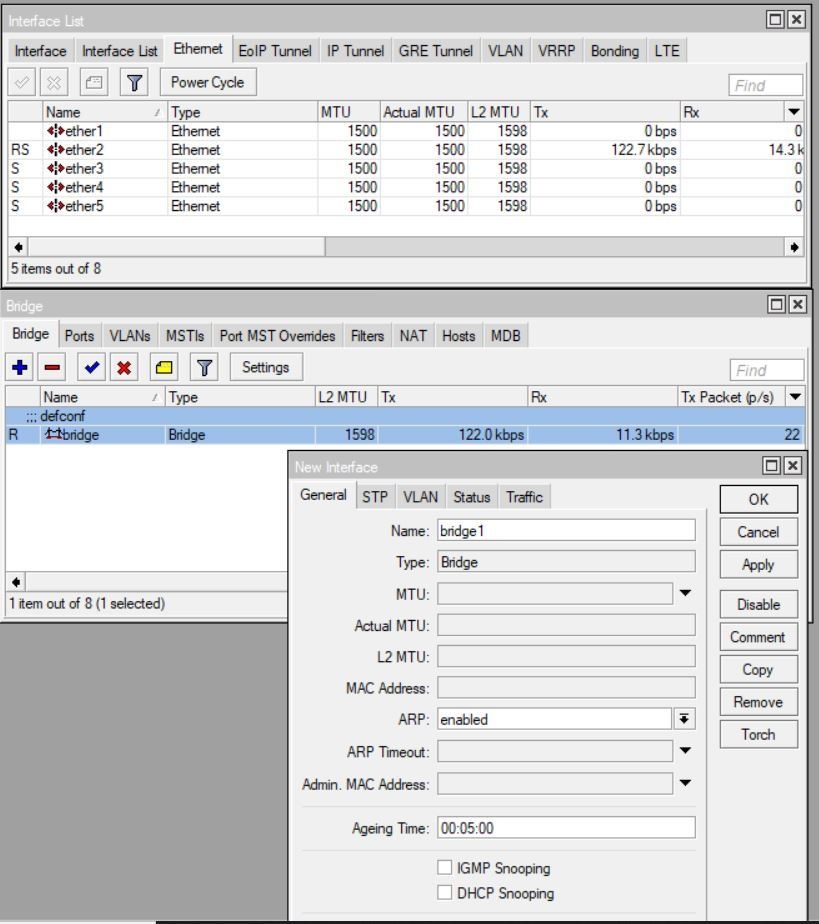

maar ik heb wel zitten denken. kan je niet gewoon de expira box opnemen in een bridge.

en dan je WAN port ( ether 1) een mac adress cloon doen. dus wan adress over nemen van je Experia box.

note: "mijn wan adress" is waar uitraard mijn WAN adress zou staan. maar heb ik nog even weg gehaald. en niet zomaar copy paste.

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

| # dec/03/2019 13:11:19 by RouterOS 6.45.7

# software id = K595-2MJ4

#

# model = RB4011iGS+5HacQ2HnD

# serial number =

/interface bridge

add igmp-snooping=yes name=bridge-iptv

add arp=proxy-arp igmp-snooping=yes name=bridge-local

add name=bridge-tel

/interface ethernet

set [ find default-name=ether1 ] arp=proxy-arp comment="GLASS Connectie" \

l2mtu=1598 loop-protect=off

set [ find default-name=ether2 ] comment="Slaapkamer Voor 1" l2mtu=1598

set [ find default-name=ether3 ] comment="Slaapkamer 1, achterkant"

set [ find default-name=ether4 ] comment="slaapkamer Voor 2. (voor zolder)"

set [ find default-name=ether5 ] comment="Slaapkamer 2 achter. "

set [ find default-name=ether6 ] comment="huis kamer"

/interface wireless

set [ find default-name=wlan1 ] antenna-gain=3 band=5ghz-n/ac channel-width=\

20/40mhz-Ce disabled=no frequency=5500 frequency-mode=superchannel \

mac-address=B8:69:F4:D2:AA:9F mode=ap-bridge multicast-helper=disabled \

name="wlan1 5G" radio-name=B869F4D2AA9F ssid="mijn ssid naamN" \

wireless-protocol=802.11 wmm-support=enabled wps-mode=disabled

set [ find default-name=wlan2 ] antenna-gain=3 band=2ghz-b/g/n channel-width=\

20/40mhz-Ce country=netherlands disabled=no frequency=auto \

frequency-mode=regulatory-domain mode=ap-bridge multicast-helper=disabled \

name="wlan2 2.4G" ssid="mijn ssid naamN" wireless-protocol=802.11 wmm-support=\

enabled wps-mode=disabled

/interface wireless nstreme

set "wlan1 5G" enable-polling=no

set "wlan2 2.4G" enable-polling=no

/interface vlan

add interface=ether1 mtu=1594 name=vlan1.4 vlan-id=4

add interface=ether1 loop-protect=off name=vlan1.6 vlan-id=6

add interface=ether1 loop-protect=off mtu=1594 name=vlan1.7 vlan-id=7

add disabled=yes interface=ether6 name=vlan6.6 vlan-id=6

add interface=ether6 name=vlan6.7 vlan-id=7

/interface pppoe-client

add add-default-route=yes allow=pap,mschap2 disabled=no interface=vlan1.6 \

keepalive-timeout=20 max-mru=1480 max-mtu=1480 name=pppoe user=\

Mijn macadress@internet

/interface ethernet switch port

set 0 default-vlan-id=0

set 1 default-vlan-id=0

set 2 default-vlan-id=0

set 3 default-vlan-id=0

set 4 default-vlan-id=0

set 5 default-vlan-id=0

set 6 default-vlan-id=0

set 7 default-vlan-id=0

set 8 default-vlan-id=0

set 9 default-vlan-id=0

set 10 default-vlan-id=0

set 11 default-vlan-id=0

/interface list

add name=WAN

add name=LAN

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk eap-methods="" \

management-protection=allowed mode=dynamic-keys supplicant-identity=\

MikroTik

add authentication-types=wpa-psk,wpa2-psk eap-methods="" \

management-protection=allowed mode=dynamic-keys name="gast wifi" \

supplicant-identity=""

/interface wireless

add keepalive-frames=disabled mac-address=BA:69:F4:B3:9C:F2 master-interface=\

"wlan2 2.4G" multicast-buffering=disabled name="gast wifi" \

security-profile="gast wifi" ssid="gast wifi" wds-cost-range=0 \

wds-default-cost=0 wps-mode=disabled

/ip dhcp-client option

add code=60 name=option60-vendorclass value="'IPTV_RG'"

add code=28 name=optie28 value="'192.168.10.255'"

/ip dhcp-server option

add code=60 name=option60-vendorclass value="'IPTV_RG'"

add code=28 name=option28-broadcast value="'192.168.10.255'"

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=aes-128-cbc

/ip pool

add name=thuisnetwerk ranges=192.168.10.10-192.168.10.99

add name=dhcp ranges=192.168.10.40-192.168.10.99

add name=guest ranges=192.168.100.100-192.168.100.254

add name=dhcp_pool7 ranges=1.88.192.2-1.88.192.254

add name=dhcp_pool8 ranges=1.88.192.2-1.88.192.254

/ip dhcp-server

add address-pool=thuisnetwerk disabled=no interface=bridge-local lease-time=\

1h30m name=dhcp-thuis

add address-pool=guest disabled=no interface="gast wifi" name="gast DHCP"

/ppp profile

set *0 only-one=yes use-compression=yes use-ipv6=no use-upnp=no

add name=default-ipv6 only-one=yes use-compression=yes use-upnp=no

/routing bgp instance

set default disabled=yes

/snmp community

set [ find default=yes ] addresses=0.0.0.0/0

/tool user-manager customer

set admin access=\

own-routers,own-users,own-profiles,own-limits,config-payment-gw

/interface bridge filter

# no interface

add action=drop chain=forward in-interface=*24

# no interface

add action=drop chain=forward out-interface=*24

/interface bridge port

add bridge=bridge-local interface=ether2

add bridge=bridge-local interface=ether3

add bridge=bridge-local interface=ether4

add bridge=bridge-local interface=ether5

add bridge=bridge-local interface="wlan1 5G"

add bridge=bridge-local interface="wlan2 2.4G"

add bridge=bridge-local interface=ether6

add bridge=bridge-local disabled=yes interface=*1A

add bridge=bridge-local disabled=yes interface=vlan6.6

add bridge=bridge-local interface=ether10

add bridge=bridge-tel interface=vlan1.7

add bridge=bridge-tel interface=vlan6.7

add bridge=bridge-iptv disabled=yes interface=vlan1.4

add bridge=bridge-local interface=vlan6.6

add bridge=bridge-local interface=ether7

add bridge=bridge-local interface=ether8

add bridge=bridge-local interface=ether9

/interface list member

add interface=ether1 list=WAN

add interface=bridge-local list=LAN

/ip address

add address=192.168.10.250/24 interface=ether2 network=192.168.10.0

add address=192.168.88.1/24 interface=ether1 network=192.168.88.0

add address=192.168.100.100 interface="gast wifi" network=192.168.100.1

/ip dhcp-client

add add-default-route=special-classless default-route-distance=254 \

dhcp-options=option60-vendorclass disabled=no interface=vlan1.4 \

use-peer-dns=no use-peer-ntp=no

/ip dhcp-server config

set store-leases-disk=15m

/ip dhcp-server network

add address=1.88.192.0/24 dns-none=yes gateway=1.88.192.1

add address=192.168.10.0/24 dns-server=8.8.8.8 domain=thuis.local gateway=\

192.168.10.250

add address=192.168.100.0/24 dns-server=192.168.100.1 gateway=192.168.100.1

/ip dns

set allow-remote-requests=yes cache-max-ttl=1d servers=8.8.8.8,8.8.4.4

/ip firewall address-list

add address=1.2.3.4 list=VERTROUWD

add address=2.3.4.5 list=VERTROUWD

/ip firewall filter

add action=accept chain=input in-interface=pppoe protocol=icmp

add action=accept chain=input connection-state=related

add action=accept chain=input connection-state=established

add action=reject chain=input in-interface=pppoe protocol=tcp reject-with=\

icmp-port-unreachable

add action=reject chain=input in-interface=pppoe protocol=udp reject-with=\

icmp-port-unreachable

add action=drop chain=forward comment=NETbios disabled=yes dst-port=137-139 \

in-interface=pppoe protocol=udp

add action=drop chain=forward comment=NETbios disabled=yes dst-port=137-139 \

in-interface=pppoe protocol=tcp

add action=drop chain=forward comment=NETbios disabled=yes out-interface=\

pppoe protocol=udp src-port=137-139

add action=drop chain=forward comment=NETbios disabled=yes out-interface=\

pppoe protocol=tcp src-port=137-139

/ip firewall nat

add action=masquerade chain=srcnat out-interface=pppoe src-address=\

192.168.0.0/16 to-addresses=0.0.0.0

add action=dst-nat chain=dstnat comment="nas interface" dst-address=\

mijn wan dst-port=80 protocol=tcp to-addresses=192.168.10.200

add action=dst-nat chain=dstnat comment=torrent dst-address=mijn wan adress \

dst-port=3799 protocol=tcp to-addresses=192.168.10.41 to-ports=3799

add action=dst-nat chain=dstnat comment=server dst-address=mijn wan \

dst-port=8080 protocol=tcp to-addresses=192.168.10.200 to-ports=8080

add action=masquerade chain=srcnat comment="ROUTED IPTV" dst-address=\

213.75.112.0/21 out-interface=vlan1.4

add action=dst-nat chain=dstnat dst-address=mijn wan to-addresses=\

192.168.10.63

add action=src-nat chain=src-nat src-address=192.168.10.63 to-addresses=\

mijn wan

add action=masquerade chain=srcnat out-interface=bridge-local

/ip route

add distance=1 gateway=10.0.0.0

/ip service

set www-ssl disabled=no

/ip ssh

set allow-none-crypto=yes forwarding-enabled=remote

/ip upnp

set enabled=yes show-dummy-rule=no

/ip upnp interfaces

add interface=bridge-local type=internal

add interface=pppoe type=external

add disabled=yes interface=ether1 type=external

/routing igmp-proxy interface

add interface=bridge-local

add alternative-subnets=213.75.167.0/24,217.166.224.0/22,213.75.0.0/16 \

interface=vlan1.4 upstream=yes

/system clock

set time-zone-name=Europe/Amsterdam

/system leds

add interface="wlan2 2.4G" leds="wlan2 2.4G_signal1-led,wlan2 2.4G_signal2-led\

,wlan2 2.4G_signal3-led,wlan2 2.4G_signal4-led,wlan2 2.4G_signal5-led" \

type=wireless-signal-strength

add interface="wlan2 2.4G" leds="wlan2 2.4G_tx-led" type=interface-transmit

add interface="wlan2 2.4G" leds="wlan2 2.4G_rx-led" type=interface-receive

/system logging

add action=disk disabled=yes topics=upnp

/tool sniffer

set filter-interface=all filter-stream=yes streaming-enabled=yes \

streaming-server=192.168.10.41

/tool user-manager database

set db-path=user-manager |

[/quote]

nescafe schreef op donderdag 5 december 2019 @ 19:42:

@

starpc

Ah okay, in general hadden de aanbevelingen niet zoveel met het upnp-probleem van doen. Kun je eens kijken of je dynamische nat-rules wel het goede dst-address hebben gekregen? Dat zou je eigen externe IP moeten zijn, maar ik heb dat ook wel eens zien verspringen.

Wat je ook kunt doen: de dynamische rules 'copyen', boven de dynamische rules slepen en net zo lang uitkleden (condities uitschakelen) tot je de counters ziet oplopen. Moeten er natuurlijk wel connecties worden gemaakt en van established connecties zul je de counter niet op zien lopen.

sorry dat ik een tijd niet gereageerd heb. maar het gaat mij even te boven, en snap niet echt wat u bedoelt.

uitraard waardeer u bijdragen.

ik moet nog veel leren over Router board.

zo wil ik ook nog steeds een apart wifi netwerk voor Gasten. wat nog steeds niet wil. maar goed. stap voor stap.. i know

@

SpikeHome en @

Dr. Horrible

ik heb een RB4011iGS+5HacQ2HnD aan de NTu van KPN hangen, zit er over te denken nog een Sfp te kopen en de glas lijn direct in de RB4011 te prikken.

had hier voor de RB2011 met wifi. ( onthoud mij even het hele model nummer)

ik ben voor de RB4011iGS+5HacQ2HnD gegaan om dat ik zo blij was met de RB2011. dat ik graag een upgrade wilde naar 5Ghz wifi .. aan gezien de rb2011 alleen 2,4 deed. maar wilde naar 5 jaar ook wel weer wat nieuws.

Het lukt ook niet om de goede te vinden #laat Deze zou de goede moeten zijn: https://www.fs.com/products/37922.html

Het lukt ook niet om de goede te vinden #laat Deze zou de goede moeten zijn: https://www.fs.com/products/37922.html

:fill(white):strip_exif()/i/2000549950.jpeg?f=thumbmini)

:strip_exif()/i/2005749774.png?f=thumbmini)

:fill(white):strip_exif()/i/2001690973.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000609859.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000752202.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000752204.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000549946.jpeg?f=thumbmini)

:strip_exif()/i/2001630061.png?f=thumbmini)

:fill(white):strip_exif()/i/2000550046.jpeg?f=thumbmini)

:strip_exif()/i/2001729163.png?f=thumbmini)

:fill(white):strip_exif()/i/2001894267.jpeg?f=thumbmini)

:strip_exif()/i/2001602173.png?f=thumbmini)

:fill(white):strip_exif()/i/2000627608.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2001033897.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2001603121.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000897642.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2002281701.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2002281691.jpeg?f=thumbmini)

:strip_exif()/i/2004729478.png?f=thumbmini)

:fill(white):strip_exif()/i/2000549949.jpeg?f=thumbmini)

:strip_exif()/i/2000645685.png?f=thumbmini)

:fill(white):strip_exif()/i/2001344711.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/2000600066.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1395229077.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1396256832.jpeg?f=thumbmini)

:strip_exif()/i/1395224034.png?f=thumbmini)

/u/85926/sheldon.png?f=community)

:strip_icc():strip_exif()/u/150290/csi.jpg?f=community)

:strip_icc():strip_exif()/u/38791/crop5e5e67ffc8b64_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/44551/crop593cf5fb54051.jpeg?f=community)

:strip_icc():strip_exif()/u/480920/crop560beea971308_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/19784/crop5602e6447372a_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/99267/crop5b68293ca4ee4.jpeg?f=community)

/u/127261/crop5dcd39ec2f45d_cropped.png?f=community)

:strip_exif()/u/216514/sgisurf.gif?f=community)

:strip_icc():strip_exif()/u/34345/crop604df19f86683.jpg?f=community)

:strip_exif()/u/215930/horrible.gif?f=community)

:strip_icc():strip_exif()/u/20352/crop6166daf8ea2c2_cropped.jpg?f=community)