Rolfie schreef op vrijdag 17 januari 2020 @ 17:48:

[...]

Tijdens eerste Citrix berichten niet, toen was er nog niets over bekend. Dinsdag avond, vondt ik de eerste informatie hierover, en woensdag middag zag ik bij het Citrix artikel 3 versies genoemd. Citrix artikel geeft dit ook aan.

16th January 2020 SD-WAN WANOP added/Citrix ADC 12.1 responder bug detail added

Dit had eigenlijk natuurlijk niet gemogen, bij deze fout. Het is niet dat we het over een klein risico hebben.

Het is niet voor niets, dat bedrijven de NetScaler van het Internet afhalen. Het vertrouwen is iets beschadigd.

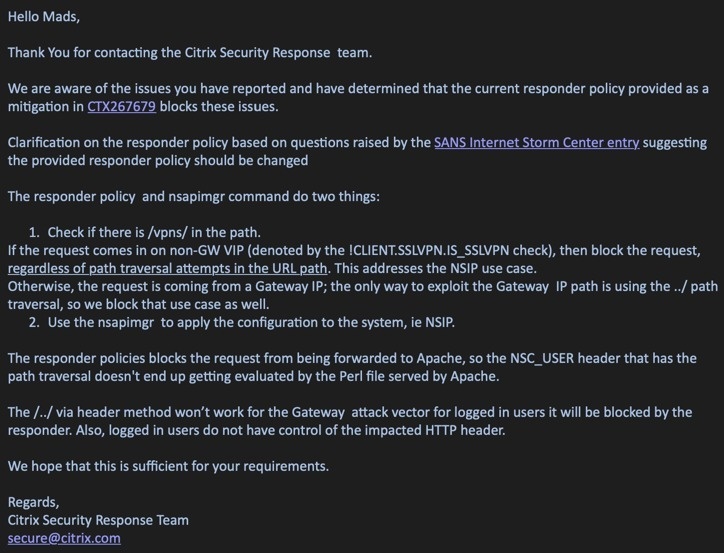

Het stond er wel degelijk in. Alleen later is het aangescherpt omdat sommige beheerders dachten slimmer te zijn en de responder policy direct op een vserver te zetten ipv globaal te binden. Daardoor heeft Citrix dat stukje aangepast en toegevoegd dat je het globaal moet binden

[...]

Deze had ik nog niet gezien. Maar ik ga hem ook niet verwijderen. Ik wil een rustig weekend hebben. Al zijn de Gateways alleen maar intern momenteel te gebruiken.

Risico is gewoon te groot.

Laten staan kan geen kwaad idd.

Stefanovic45 schreef op vrijdag 17 januari 2020 @ 18:32:

Ik vind het maar uiterst opmerkelijk dat dit onderwerp zoveel aandacht krijgt. Natuurlijk moet je de mitigation steps hebben doorgevoerd, maar dat geldt voor elk kritiek lek. Bij de RDS gateway is ook een mega gat ontdekt en daar hoor je niemand over. Het lijkt wel een heksenjacht tegenover Citrix.

Heel Nederland zet pro actief netscalers uit. Bij mij draaien ze nog omdat we er behoorlijk afhankelijk van zijn, er draaien 100den websites achter. We doen alleen SSL offloading, Maar ook daarmee is je netscaler kwetsbaar zo te lezen.

De mitigation steps zijn vorig jaar al door gevoerd dus ik maak me op zich geen zorgen, maar de aandacht in de media zet je toch aan het denken. Zou er niet meer spelen dan het grote publiek weet?

Omdat het ncsc onzin heeft verkondigd op hun webite. De rest van de wereld laat alles aan staan en blijft gewoon doorwerken. Maar een klein clubje in nl zal het allemaal wel beter weten.. onzin... Nee er speelt niet meer... Punt... En geloof @

Zwelgje en mij maar. We zitten we dieper in de materie en hebben de connecties.

Na iets meer onderzoek kom ik erachter dat het ncsc hun artikel ook gister avond heeft aangepast. Ze hebben het woordje “voor” voor de 12.1 versie gezet. Deze stond er eerst niet. Waarschijnlijk (let op dit is een AANNAME) hebben ze daarom gedacht, hey 12.1 ##.## werkt niet goed maar volgens citrix moet deze wel werken... Of ze hadden reacties van andere gehad (welke de responder op vserver hadden gebind ipv globaal) welke gezegd hadden, “nou die mitigation steps van citrix werken dus mooi niet.” We krijgen dat antwoord natuurlijk nooit van het ncsc.

Bob-B190 schreef op vrijdag 17 januari 2020 @ 19:41:

[...]

Ja dát weten we niet, wellicht wil het NCSC ook niemand wijzer maken en hebben ze nog meer gevonden, wellicht dat daarom de patch (ondanks de acties in december) nog op zich laat wachten. Beetje kort door de bocht om als beheerder het NCSC te beschuldigen van leugens. Ik weet wel wie ik eerder zou geloven...

Ahhh nog zo iemand. Misschien moet je de rest van de wereld maar even vragen waarom hun nog wel alles gewoon aan hebben staan. En waarom overheids instanties in NL alles uitzetten (gelukkig niet allemaal) omdat die het “advies” van het ncsc opvolgen....

Sorry mannen het zit diep bij mij. Mijn geliefde product wordt door het slijkt gehaald door ontwetende

[

Voor 8% gewijzigd door

Tylen op 17-01-2020 20:02

]

:strip_icc():strip_exif()/u/15793/zwelgje100.jpg?f=community)

:strip_icc():strip_exif()/u/12156/crop5e00838980023_cropped.jpeg?f=community)

/u/1098549/crop5db2cc0261bbf.png?f=community)

/u/96077/crop5b8d7c89bae9d_cropped.png?f=community)

:strip_icc():strip_exif()/u/312284/emu60red.jpg?f=community)

/u/89535/crop56f4e5c063de4.png?f=community)

:strip_icc():strip_exif()/u/21673/crop65674aee06c6d_cropped.jpg?f=community)

/u/169878/crop60f2c3c12a642_cropped.png?f=community)

:strip_icc():strip_exif()/u/97973/crop689da1cf6ac35.jpg?f=community)

/u/296398/crop618d33cd3b82c_cropped.png?f=community)

/u/11437/wandcontactdoos.png?f=community)

/u/207944/crop640ce0863a54b_cropped.png?f=community)