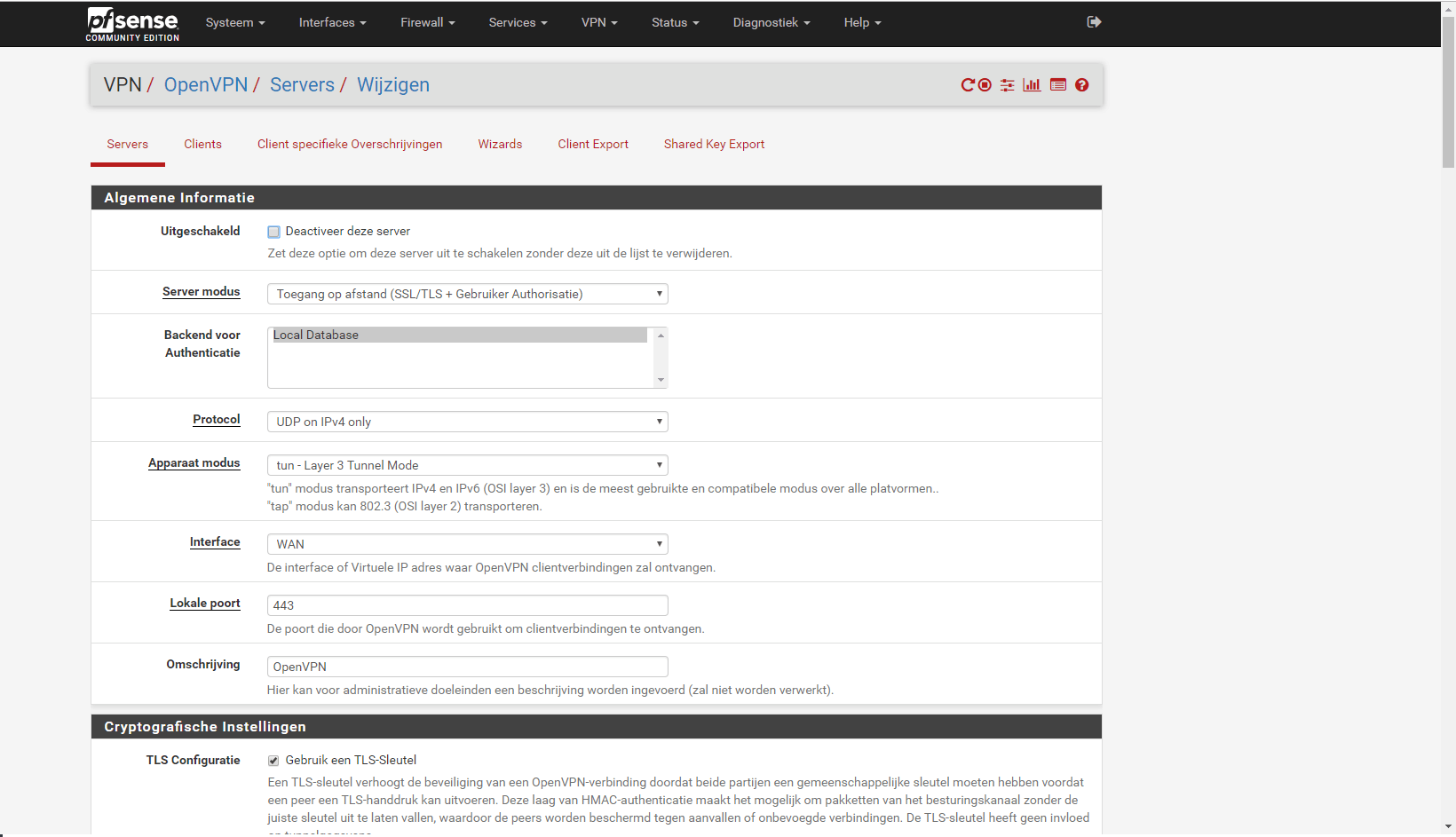

Ik ben een week gelden begonnen om een eigen router te bouwen Ik was zat van al die consumenten routers en had nog een oude pc (I7 975) over en heb daar PFsense op geïnstalleerd. Ik heb dit met name gedaan om een snellere openVPN verbinding te kunnen krijgen.

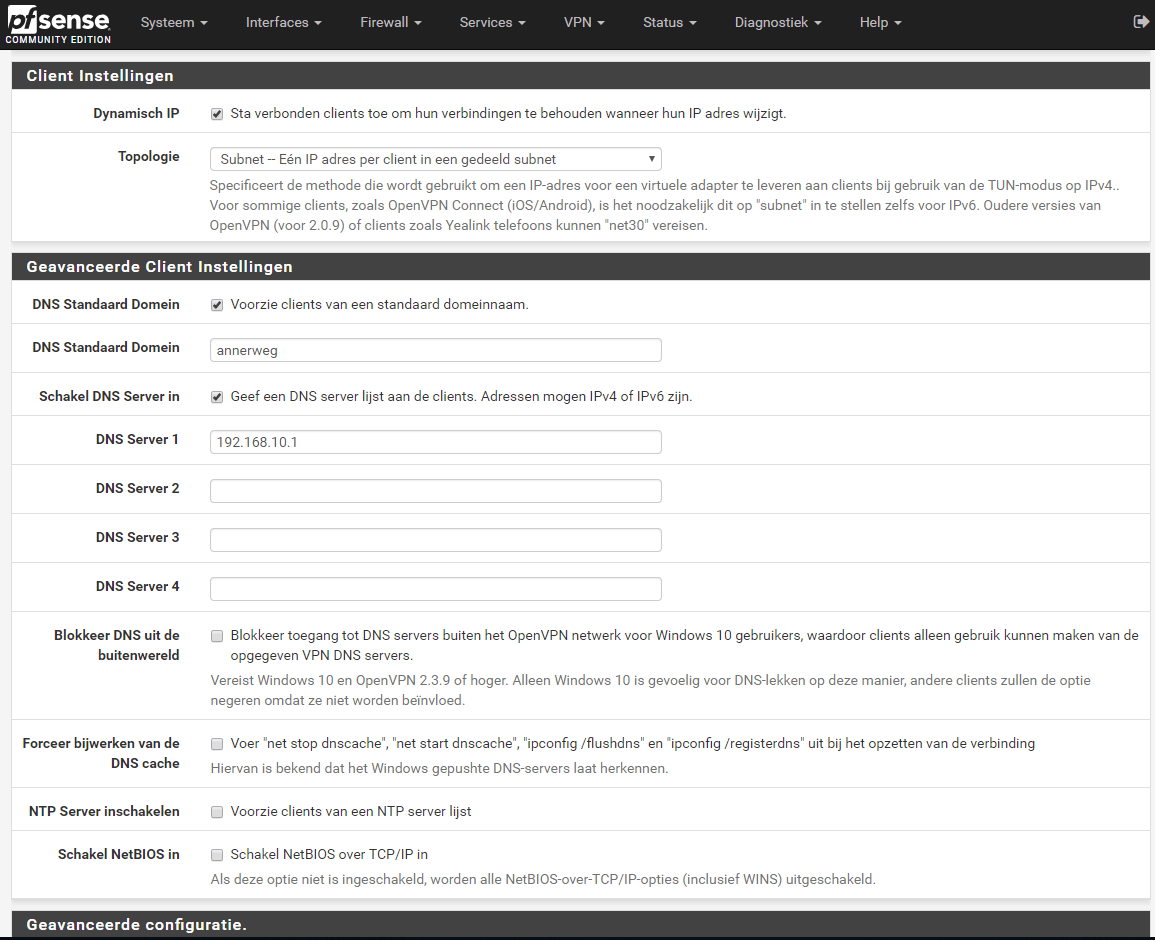

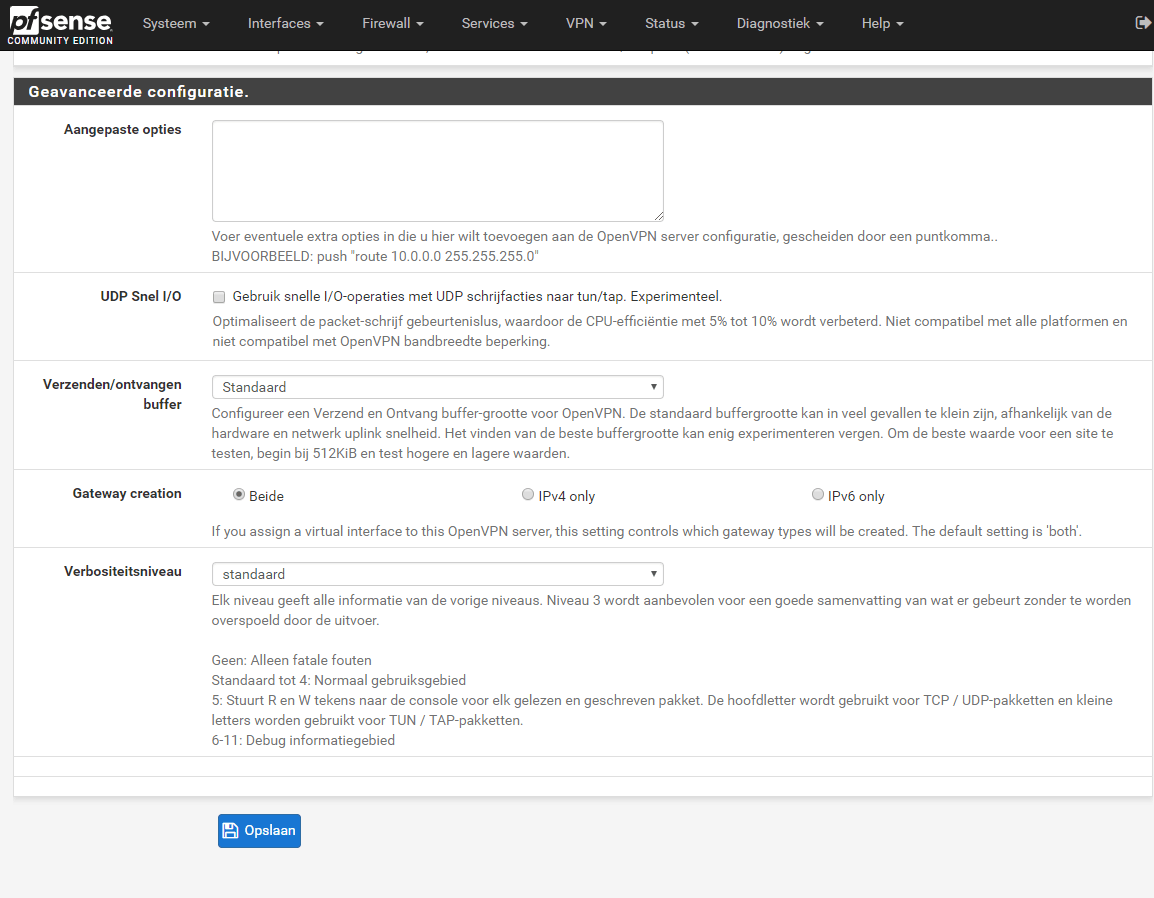

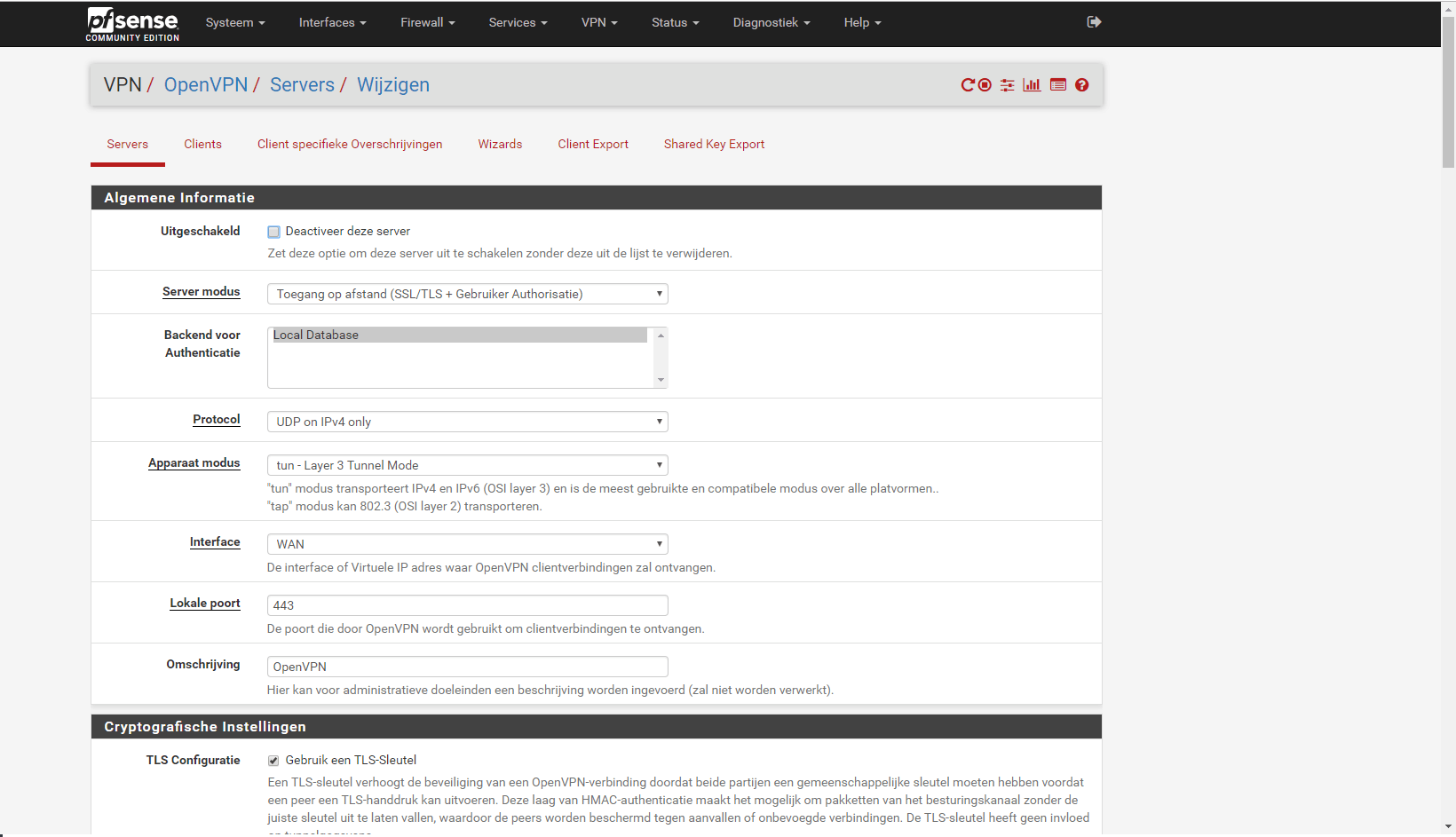

Met veel uitzoek werk heb ik de openvpn werkende gekregen in pfsense alleen valt de snelheid wat tegen. Ik haal tussen de 30 en 60 mbit verschilt per cliënt. Des te sneller de client des te sneller de openvpn verbinding is.

Ik heb 2 servers draaien. 1 waarin in alles door 1 tunnel gaat en 1 waar ik split tunnel gebruik.

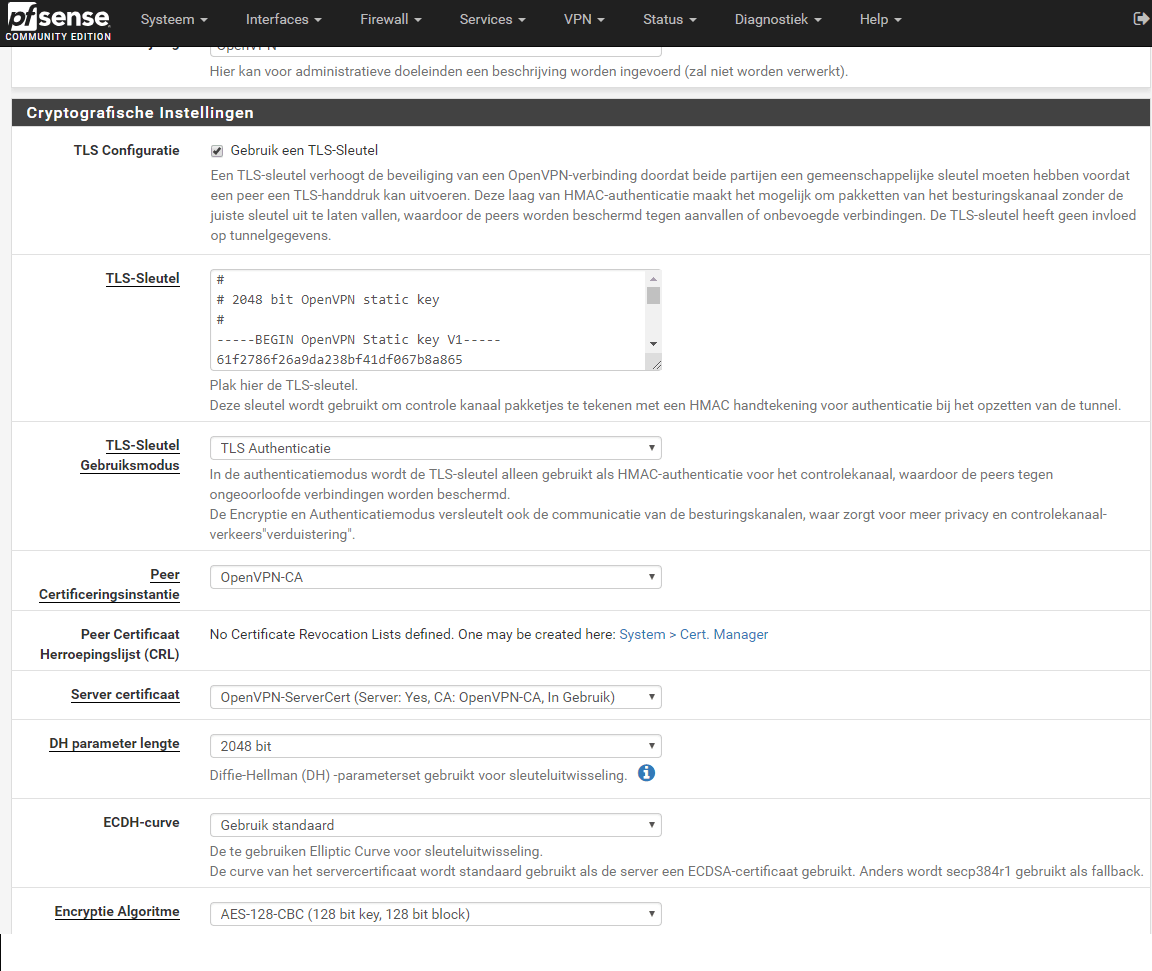

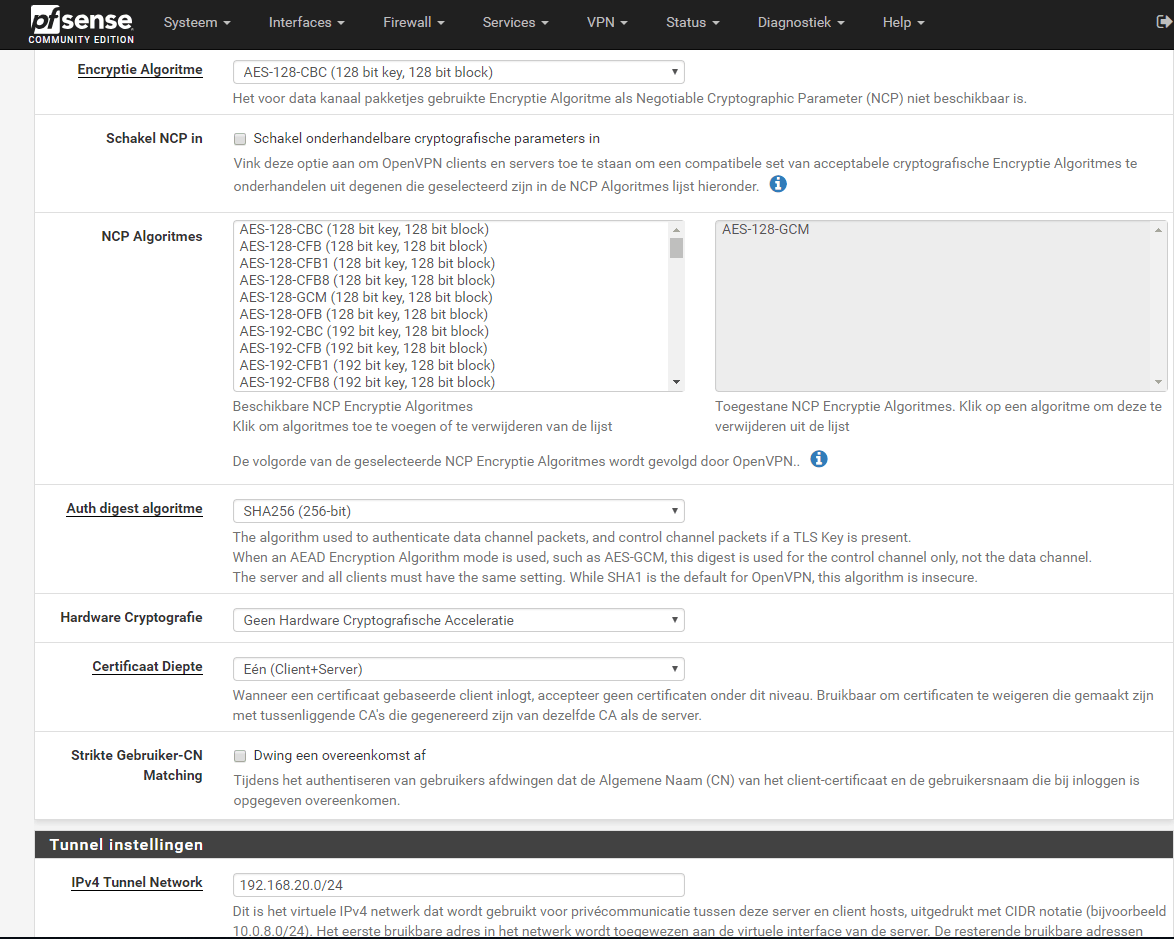

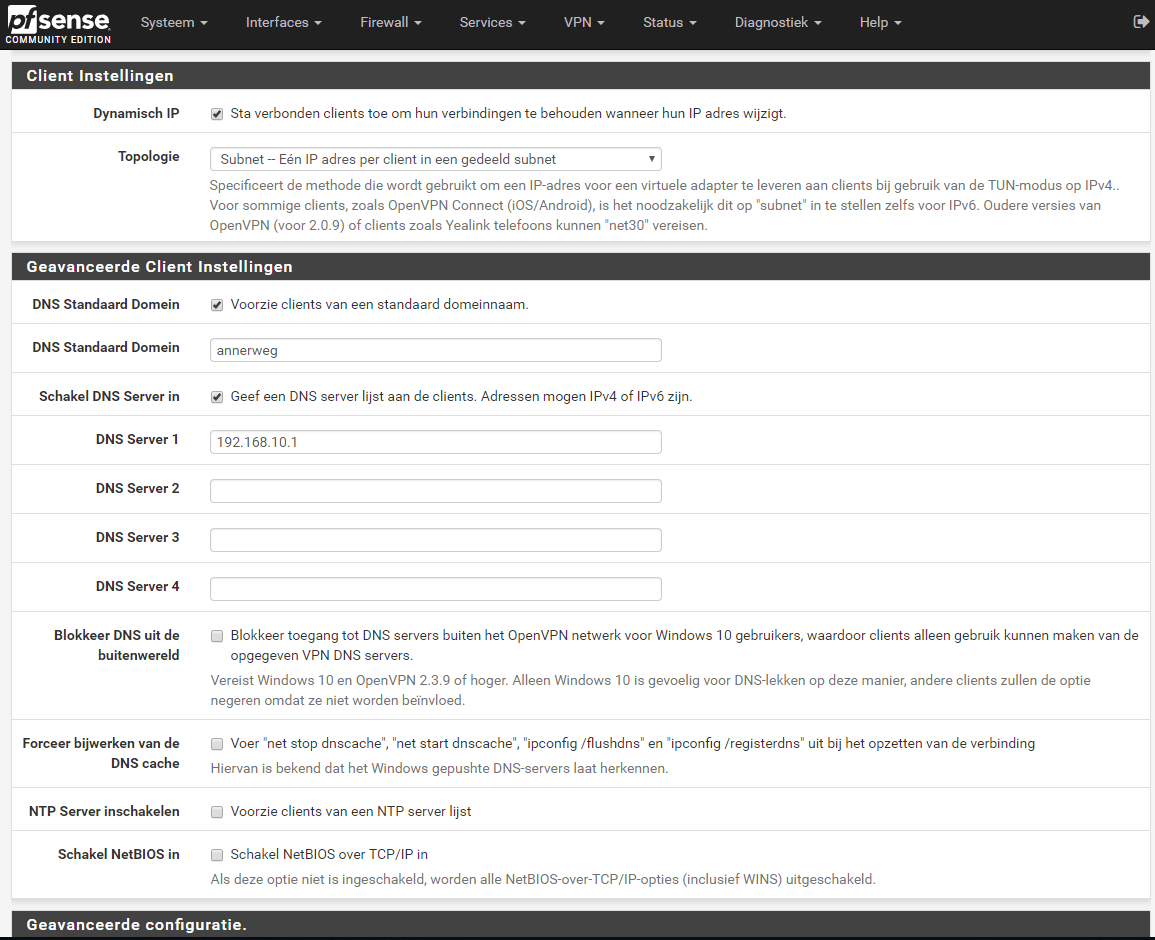

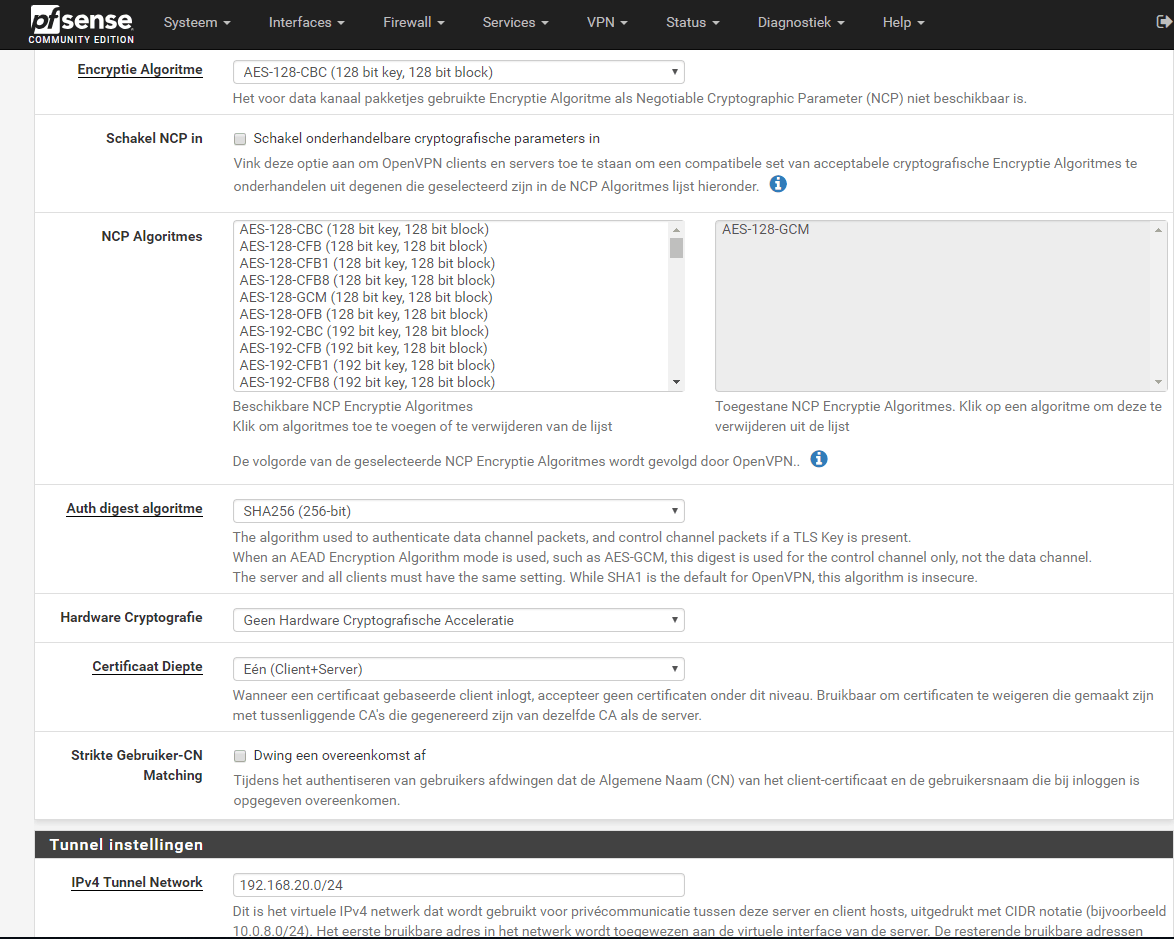

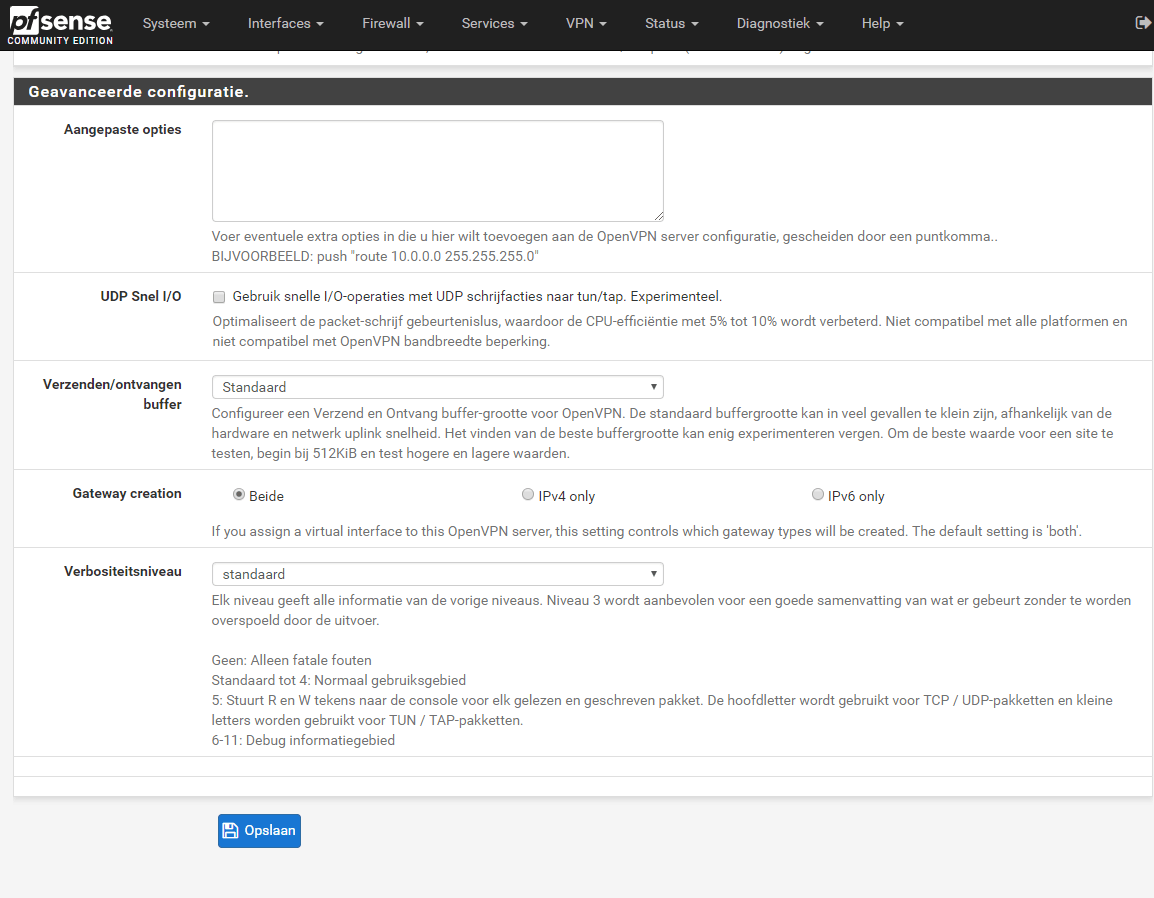

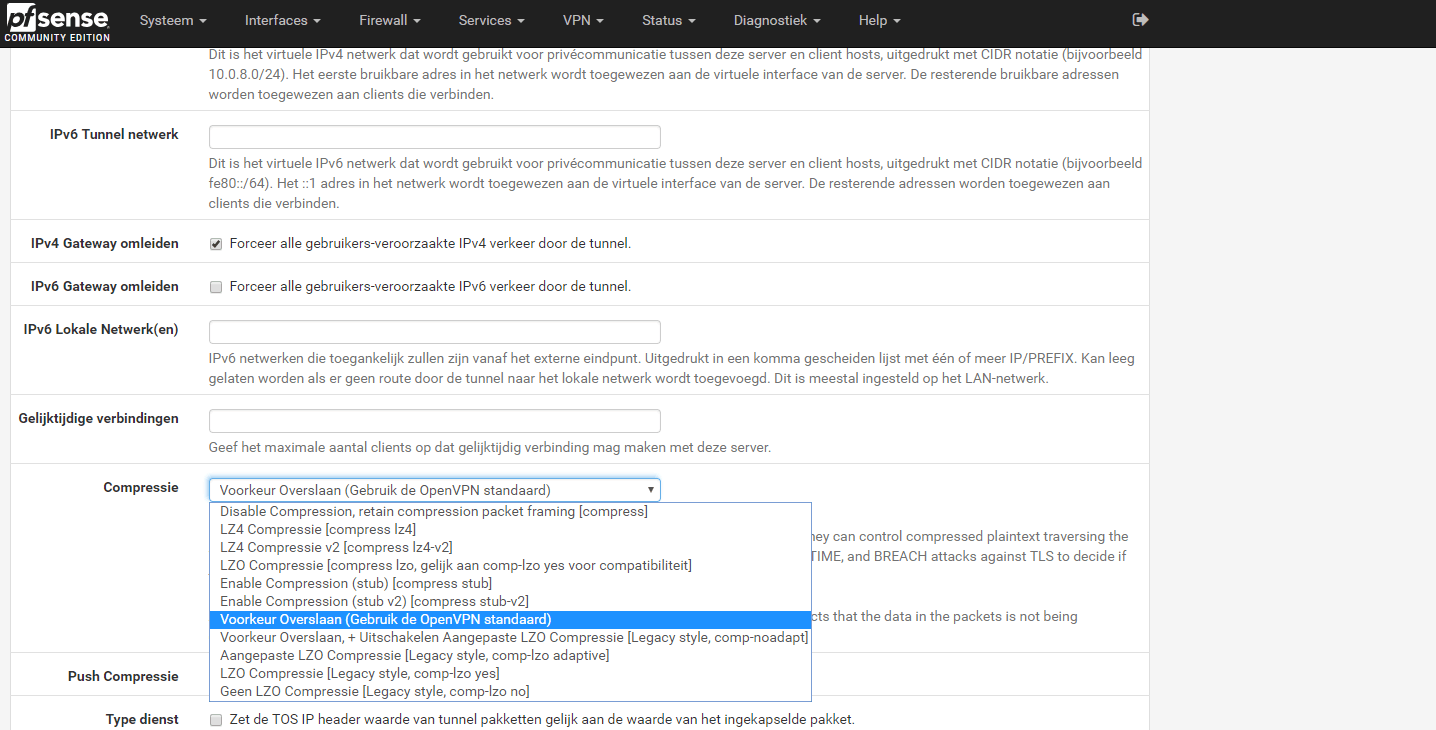

Hier onder staat mijn config van beide openvpnservers misschien dat ik daar nog iets kan veranderen dat de snelheid nog wat hoger word. Ik kan er niet goed achter komen via het internet wat ik kan veranderen,zodat het ook nog veilig blijft

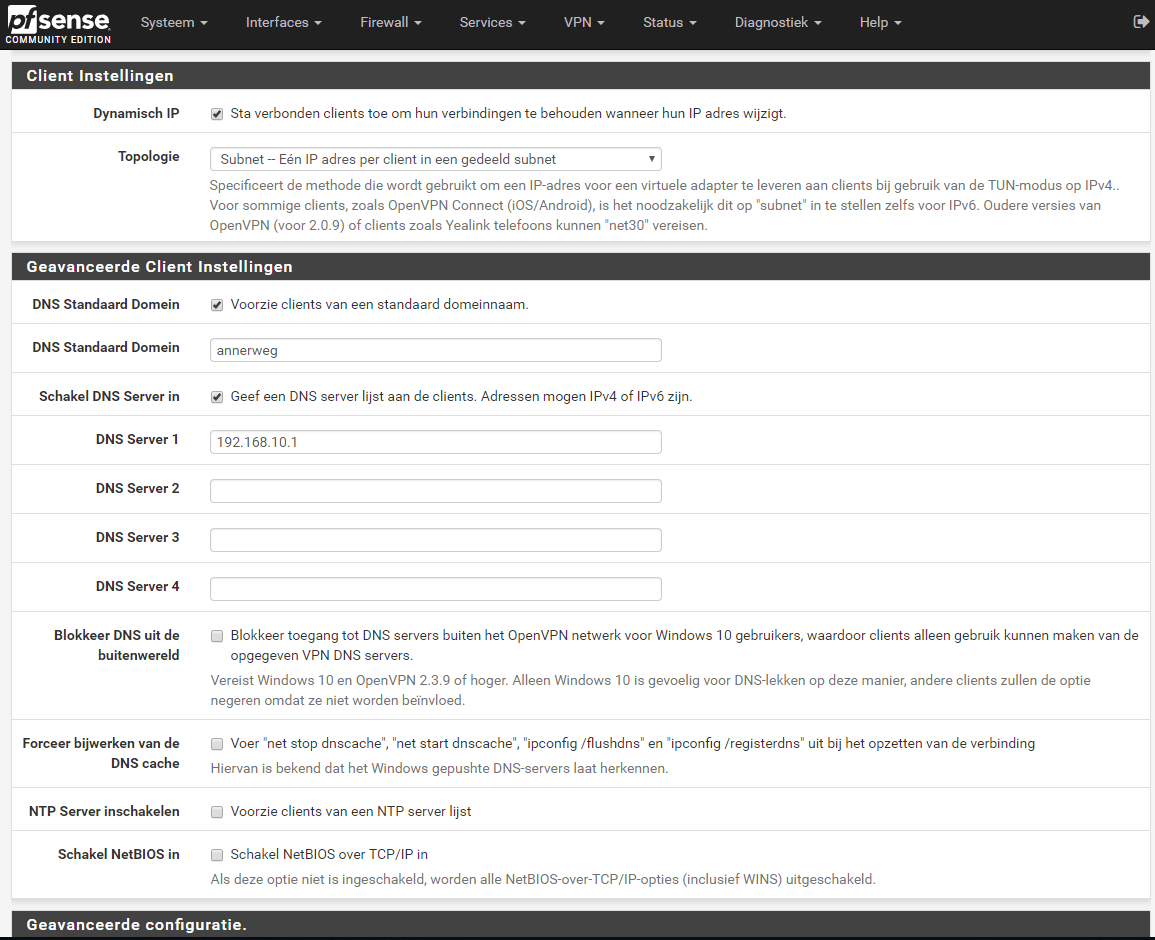

De tweede server is het zelfde alleen heeft die poort nummer 444 en subnet 192.168.30.0/24 ingesteld en dat het verkeer niet allemaal door de tunnel moet, maar alleen de subnetten 192.168.10.0/24,192168.20/24 en 192.168.30.0/24 door de tunnel gaan.

Dit staat er in config files op mijn laptop.

dev tun

persist-tun

persist-key

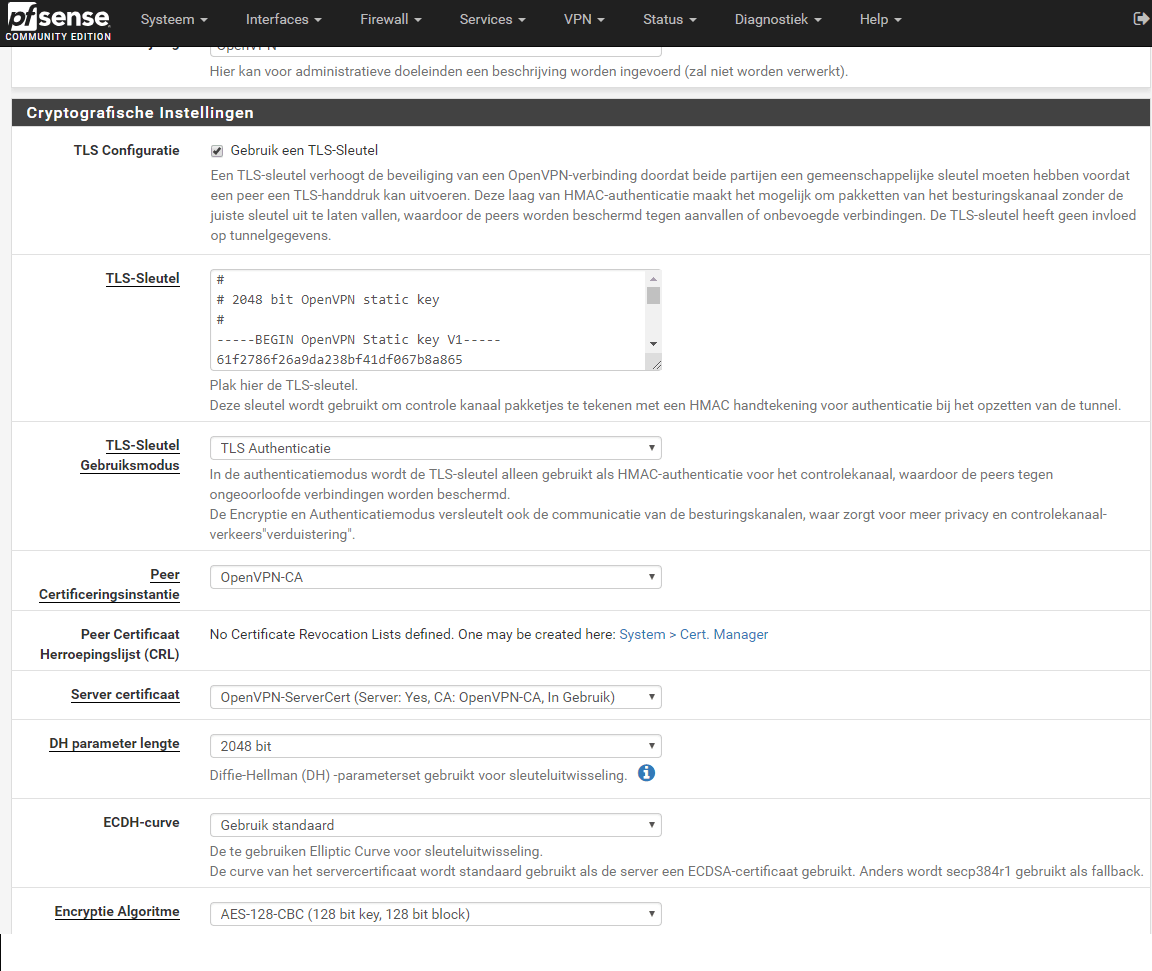

cipher AES-128-CBC

auth SHA256

tls-client

client

resolv-retry infinite

remote xxxxxxx 443 udp

verify-x509-name "OpenVPN-ServerCert" name

auth-user-pass

pkcs12 frieling-UDP4-443-openvpn.p12

tls-auth frieling-UDP4-443-openvpn-tls.key 1

remote-cert-tls server

dit is de tweede server

dev tun

persist-tun

persist-key

cipher AES-128-CBC

auth SHA256

tls-client

client

resolv-retry infinite

remote xxxxxxxx 444 udp

verify-x509-name "OpenVPN-ServerCert" name

auth-user-pass

pkcs12 frieling-UDP4-444-openvpn.p12

tls-auth frieling-UDP4-444-openvpn-tls.key 1

remote-cert-tls server

Veder heb ik voor beide servers nog de volgende bestanden

frieling-UDP4-443-openvpn-tls.key

frieling-UDP4-443-openvpn.p12

frieling-UDP4-444-openvpn-tls.key

frieling-UDP4-444-openvpn.p12

Ik krijg als ik op mijn laptop verbinding maak de met split tunnel config poort 444 de volgende fout melding. heb er al op lopen googelen maar kwam helaas geen oplossing tegen.

Mon Jan 21 19:36:52 2019 OpenVPN 2.4.6 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 26 2018

Mon Jan 21 19:36:52 2019 Windows version 6.2 (Windows 8 or greater) 64bit

Mon Jan 21 19:36:52 2019 library versions: OpenSSL 1.1.0h 27 Mar 2018, LZO 2.10

Enter Management Password:

Mon Jan 21 19:36:56 2019 TCP/UDP: Preserving recently used remote address: [AF_INET]xxxxxxxxxxxxxxx:444

Mon Jan 21 19:36:56 2019 UDP link local (bound): [AF_INET][undef]:1194

Mon Jan 21 19:36:56 2019 UDP link remote: [AF_INET]37.153.247.231:444

Mon Jan 21 19:36:56 2019 WARNING: this configuration may cache passwords in memory -- use the auth-nocache option to prevent this

Mon Jan 21 19:36:56 2019 [OpenVPN-ServerCert] Peer Connection Initiated with [AF_INET]37.153.247.231:444

Mon Jan 21 19:36:57 2019 open_tun

Mon Jan 21 19:36:57 2019 TAP-WIN32 device [Ethernet 2] opened: \\.\Global\{902FBD2F-42D4-4B7E-9E89-09C449122778}.tap

Mon Jan 21 19:36:57 2019 Set TAP-Windows TUN subnet mode network/local/netmask = 192.168.30.0/192.168.30.3/255.255.255.0 [SUCCEEDED]

Mon Jan 21 19:36:57 2019 Notified TAP-Windows driver to set a DHCP IP/netmask of 192.168.30.3/255.255.255.0 on interface {902FBD2F-42D4-4B7E-9E89-09C449122778} [DHCP-serv: 192.168.30.254, lease-time: 31536000]

Mon Jan 21 19:36:57 2019 Successful ARP Flush on interface [10] {902FBD2F-42D4-4B7E-9E89-09C449122778}

Mon Jan 21 19:36:57 2019 do_ifconfig, tt->did_ifconfig_ipv6_setup=0

Mon Jan 21 19:36:58 2019 TCP/UDP: Incoming packet rejected from [AF_INET]Mijn external ip adres :443[2], expected peer address: [AF_INET]Mijn external ip adres:444 (allow this incoming source address/port by removing --remote or adding --float)

Ik denk zelf dat deze fout: TCP/UDP: Incoming packet rejected from [AF_INET]Mijn external ip adres :443[2], expected peer address: [AF_INET]Mijn external ip adres:444 (allow this incoming source address/port by removing --remote or adding --float)[/b]

Door de firewall van mijn pfsense komt, maar heb zelf helaas niet kunnen vinden wat er anders ingesteld moet worden. Ik kan ondanks deze fout wel al mijn netwerk locaties benaderen.

Als er nog meer info nodig is van pfsense bijvoorbeeld firewall dan wil ik die hier ook wel plaatsen.

Wie zou is willen kijken of ik alles zo goed heb ingesteld en kan mij mischien vertellen waar deze fout melding van komt? Mijn andere pfsense openvpn server werkt prima zonder fout meldingen.

Met veel uitzoek werk heb ik de openvpn werkende gekregen in pfsense alleen valt de snelheid wat tegen. Ik haal tussen de 30 en 60 mbit verschilt per cliënt. Des te sneller de client des te sneller de openvpn verbinding is.

Ik heb 2 servers draaien. 1 waarin in alles door 1 tunnel gaat en 1 waar ik split tunnel gebruik.

Hier onder staat mijn config van beide openvpnservers misschien dat ik daar nog iets kan veranderen dat de snelheid nog wat hoger word. Ik kan er niet goed achter komen via het internet wat ik kan veranderen,zodat het ook nog veilig blijft

De tweede server is het zelfde alleen heeft die poort nummer 444 en subnet 192.168.30.0/24 ingesteld en dat het verkeer niet allemaal door de tunnel moet, maar alleen de subnetten 192.168.10.0/24,192168.20/24 en 192.168.30.0/24 door de tunnel gaan.

Dit staat er in config files op mijn laptop.

dev tun

persist-tun

persist-key

cipher AES-128-CBC

auth SHA256

tls-client

client

resolv-retry infinite

remote xxxxxxx 443 udp

verify-x509-name "OpenVPN-ServerCert" name

auth-user-pass

pkcs12 frieling-UDP4-443-openvpn.p12

tls-auth frieling-UDP4-443-openvpn-tls.key 1

remote-cert-tls server

dit is de tweede server

dev tun

persist-tun

persist-key

cipher AES-128-CBC

auth SHA256

tls-client

client

resolv-retry infinite

remote xxxxxxxx 444 udp

verify-x509-name "OpenVPN-ServerCert" name

auth-user-pass

pkcs12 frieling-UDP4-444-openvpn.p12

tls-auth frieling-UDP4-444-openvpn-tls.key 1

remote-cert-tls server

Veder heb ik voor beide servers nog de volgende bestanden

frieling-UDP4-443-openvpn-tls.key

frieling-UDP4-443-openvpn.p12

frieling-UDP4-444-openvpn-tls.key

frieling-UDP4-444-openvpn.p12

Ik krijg als ik op mijn laptop verbinding maak de met split tunnel config poort 444 de volgende fout melding. heb er al op lopen googelen maar kwam helaas geen oplossing tegen.

Mon Jan 21 19:36:52 2019 OpenVPN 2.4.6 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 26 2018

Mon Jan 21 19:36:52 2019 Windows version 6.2 (Windows 8 or greater) 64bit

Mon Jan 21 19:36:52 2019 library versions: OpenSSL 1.1.0h 27 Mar 2018, LZO 2.10

Enter Management Password:

Mon Jan 21 19:36:56 2019 TCP/UDP: Preserving recently used remote address: [AF_INET]xxxxxxxxxxxxxxx:444

Mon Jan 21 19:36:56 2019 UDP link local (bound): [AF_INET][undef]:1194

Mon Jan 21 19:36:56 2019 UDP link remote: [AF_INET]37.153.247.231:444

Mon Jan 21 19:36:56 2019 WARNING: this configuration may cache passwords in memory -- use the auth-nocache option to prevent this

Mon Jan 21 19:36:56 2019 [OpenVPN-ServerCert] Peer Connection Initiated with [AF_INET]37.153.247.231:444

Mon Jan 21 19:36:57 2019 open_tun

Mon Jan 21 19:36:57 2019 TAP-WIN32 device [Ethernet 2] opened: \\.\Global\{902FBD2F-42D4-4B7E-9E89-09C449122778}.tap

Mon Jan 21 19:36:57 2019 Set TAP-Windows TUN subnet mode network/local/netmask = 192.168.30.0/192.168.30.3/255.255.255.0 [SUCCEEDED]

Mon Jan 21 19:36:57 2019 Notified TAP-Windows driver to set a DHCP IP/netmask of 192.168.30.3/255.255.255.0 on interface {902FBD2F-42D4-4B7E-9E89-09C449122778} [DHCP-serv: 192.168.30.254, lease-time: 31536000]

Mon Jan 21 19:36:57 2019 Successful ARP Flush on interface [10] {902FBD2F-42D4-4B7E-9E89-09C449122778}

Mon Jan 21 19:36:57 2019 do_ifconfig, tt->did_ifconfig_ipv6_setup=0

Mon Jan 21 19:36:58 2019 TCP/UDP: Incoming packet rejected from [AF_INET]Mijn external ip adres :443[2], expected peer address: [AF_INET]Mijn external ip adres:444 (allow this incoming source address/port by removing --remote or adding --float)

Ik denk zelf dat deze fout: TCP/UDP: Incoming packet rejected from [AF_INET]Mijn external ip adres :443[2], expected peer address: [AF_INET]Mijn external ip adres:444 (allow this incoming source address/port by removing --remote or adding --float)[/b]

Door de firewall van mijn pfsense komt, maar heb zelf helaas niet kunnen vinden wat er anders ingesteld moet worden. Ik kan ondanks deze fout wel al mijn netwerk locaties benaderen.

Als er nog meer info nodig is van pfsense bijvoorbeeld firewall dan wil ik die hier ook wel plaatsen.

Wie zou is willen kijken of ik alles zo goed heb ingesteld en kan mij mischien vertellen waar deze fout melding van komt? Mijn andere pfsense openvpn server werkt prima zonder fout meldingen.

[ Voor 8% gewijzigd door Egbert Jan op 22-01-2019 03:10 ]

/u/456650/crop5669de30e11d2_cropped.png?f=community)

:strip_exif()/u/84191/crop5b47d97fd49ca_cropped.gif?f=community)