Gewoon in Winbox bij IP -> DHCP Server -> Options een toevoeging doen van wat je wil overbrengen naar de DHCP-clients.SpikeHome schreef op maandag 17 december 2018 @ 12:51:

weet iemand hoe ik in mikrotik dhcp options kan aanzetten voor tftp vanaf mijn nas te draaien?

Vb Optie 66 (=TFTP Server Name) kan je dan aanmaken en moet je coderen met het IP van je NAS waarop de TFTP bolt.

...wel even de correct syntax respecteren...

https://wiki.mikrotik.com.../DHCP_Server#DHCP_Options

Maar de bootfile optie 67 krijg ik steeds een error

ps voor die optie 150 staat er:

name customtftp

code 150

value 0xC0A806D2 (hexadecimaal)

voor 67 zou er moeten staan:

name bootfile

code 67

value pxelinux.0

edit:

gevonden je kan bij het netwerk aangeven bootfile

[ Voor 48% gewijzigd door SpikeHome op 17-12-2018 13:38 ]

[ Voor 7% gewijzigd door Thralas op 17-12-2018 18:48 ]

Ik heb vanaf de bekende netwerkje site een kant en klare config gevonden (gebaseerd op routed iptv en eth0 uplink) maar ondanks dat ik dit probeer te verbouwen krijg ik het maar niet werkend in mijn RB2011UiAS-2HnD-IN

Wie o wie kan mij hiermee op weg helpen? Ik kan mijn config wel posten maar deze deugt voor geen ene kant volgens mij.

Wie heeft er toevallig een kant en klare config liggen die ik zo kan inladen vanaf de fabrieksstand? Ik ben normaal niet zo van op deze manier een kant en klare config te vragen maar ik ben er voorlopig even klaar mee

Anders had ik het ook wel willen draaien.

Je moet $"caller-id" gebruiken, dan krijg je het externe ip adres.TF0 schreef op zaterdag 8 december 2018 @ 11:54:

Ik wil graag een mail krijgen als mensen inloggen op VPN, om zo eventueel ongeautoriseerde toegang te kunnen blokkeren.

Ik heb op dit moment in PPP / profile

code:

Dit werkt perfect en ik zie welke gebruiker inlogt.

Ik wil echter ook zien vanaf welk ip-adres er wordt verbonden. Dat zou moeten kunnen met $caller-id, maar dat werkt niet (https://wiki.mikrotik.com/wiki/Manual:PPP_AAA). De andere opties werken ook niet, behalve interface, maar die heb ik niet nodig.

Reden dat het caller-id zou moeten zijn is dat in ssh ppp/active/print het ip-adres onder "caller-id" staat.

Waarom werkt dit niet? Moet dit met een lokale/globale variabele?

Bijvoorbeeld:

1

| /tool e-mail send to="abc@def.com" subject="\[MikroTik] Iemand logde in op VPN" body="$user logde in op VPN vanaf $"caller-id"." |

Overigens, dit is de mijne:

1

| /tool e-mail send to="abc@def.com" subject="[Routernaam] Login op VPN" body="$"user" logde in vanaf IP $"caller-id" en kreeg als interne IP $"remote-address"." |

Nu ik er toch mee bezig ben: voor accounting/auditing vind ik het handig om de tijd en datum toe te voegen.

Dan heb je de datum en de tijd van inlog, niet van de e-mail.

Uitbreiding op bovenstaande code

1

| om $[/system clock get time], $[/system clock get date]." |

[ Voor 17% gewijzigd door Theone098 op 22-12-2018 13:15 ]

Nice! Dat werkt inderdaad.Theone098 schreef op zaterdag 22 december 2018 @ 12:53:

[...]

Je moet $"caller-id" gebruiken, dan krijg je het externe ip adres.

Bijvoorbeeld:

code:

Overigens, dit is de mijne:

code:

Nu ik er toch mee bezig ben: voor accounting/auditing vind ik het handig om de tijd en datum toe te voegen.

Dan heb je de datum en de tijd van inlog, niet van de e-mail.

Uitbreiding op bovenstaande code

code:

Ik had ondertussen onderstaande code geïmplementeerd:

1

2

3

4

| /ppp active print file=VPNUsers; :local output [/file get VPNUsers contents]; /tool e-mail send to="abc@def.com" subject="[MikroTik] Iemand logde in op VPN" body="$user logde in op VPN. \n $output " |

Daarmee krijg je een mailtje met alle gebruikers en allerlei data (gewoon de print van de /ppp active).

Als er een gebruiker is ingelogd dit:

1

2

3

4

5

6

7

| USER_VPN logde in op VPN. # dec/22/2018 16:42:28 by RouterOS 6.43.8 # software id = NX57-1W6R # Flags: R - radius # NAME SERVICE CALLER-ID ADDRESS UPTIME ENCODING 0 USER_VPN l2tp 123.456.78.9 192.168.10.39 0s cbc(aes... |

Had nog geen tijd om dit te delen.

Ook als ik de VPN verbinding verbreekt, krijg ik een mail met hetzelfde overzicht, die moet dan leeg zijn als ik mijn verbinding verbreek.

Enige nadeel is dat ik niet weet voor hoeveel gebruikers dit werkt, ik heb het met twee getest, wat genoeg is voor mijn situatie.

Stoer! Wat zijn je eerste indrukken? Bouw je een nieuwe configuratie of begin je helemaal vanaf 0 met je nieuwe router?mbenjamins schreef op zaterdag 22 december 2018 @ 15:30:

Vandaag de MikroTik RB4011iGS+5HacQ2HnD-IN binnen gekregen als vervanger voor MikroTik CRS109-8G-1S-2HnD-IN

uTorrent op mijn laptop (via wifi, Unifi Accesspoint verbonden met de Mikrotik router) zegt dat de poort netjes is geopend via UPNP, en hier zie ik spontaan 2 NAT regels verschijnen als ik uTorrent opstart:

Transmission op een Raspberry (via Netgear switch verbonden met de Mikrotik router) zegt dat de poort gesloten is. Ik zie echter, als ik transmission opstart, dat de volgende 2 NAT regels verschijnen in RouterOS:

Via IP/UPNP/Interfaces heb ik als external interface: vlan-internet ingevuld en als internal: bridge.

Mijn setup is simpel, glasvezel komt via SFP1 rechtstreeks in de Mikrotik router. Internet wordt door de provider via VLAN geleverd dus die is ingesteld. Het gekke is dus dat Transmission via UPNP zomaar SFP1 kiest terwijl uTorrent netjes vlan-internet kiest. Bij die laatste gaat het dus goed.

Vreemde situatie toch? Ligt dit aan de implementatie van UPNP van Transmission?

Als ik de upnp portforwards van transmission verwijder, vervolgens die van utorrent gewoon kopieer, IP en poort verander naar die van transmission, is het direct opgelost.

[ Voor 26% gewijzigd door Jazco2nd op 27-12-2018 20:58 ]

Je kan natuurlijk eens snel een capture nemen en met Wireshark de SSDP packets bekijken om te zien wat de request is richting de Mikrotik vanuit de torrent-client, en vervolgens wat de Mikrotik replied etc.Jazco2nd schreef op donderdag 27 december 2018 @ 15:13:

Vreemde situatie toch? Ligt dit aan de implementatie van UPNP van Transmission?

Als ik de upnp portforwards van transmission verwijder, vervolgens die van utorrent gewoon kopieer, IP en poort verander naar die van transmission, is het direct opgelost.

Ikzelf heb die UPNP af staan op m'n Mikrotik RB3011 en heb een statische setting waar ik een (fixed) reeks poorten forward naar de specifieke Torrent-machine (Deluge)

Ik heb geen idee wat SSDP packets zijn en hoe Wireshark werkt etc. Het werkt nu door handmatig te poort te openen. Ik zal nog wel andere software op de RPi zetten om te testen of UPNP portforwarding gewoon werkt en het dus niet aan de switch en router ligt. Transmission is sowieso door eigenwijze developers gemaakt en heeft wel meer eigenaardigheden.jvanhambelgium schreef op donderdag 27 december 2018 @ 22:07:

[...]

Je kan natuurlijk eens snel een capture nemen en met Wireshark de SSDP packets bekijken om te zien wat de request is richting de Mikrotik vanuit de torrent-client, en vervolgens wat de Mikrotik replied etc.

Ikzelf heb die UPNP af staan op m'n Mikrotik RB3011 en heb een statische setting waar ik een (fixed) reeks poorten forward naar de specifieke Torrent-machine (Deluge)

Als andere software hetzelfde gedrag vertoond zal ik me eens gaan verdiepen in Wireshark. Dank!

Klopt wel dat je wat artikels kan vinden rond "gekke" UPNP toestanden bij Transmission. Als het bij een andere client zoals µTorrent wel netjes "as expected" werkt lijkt het applicatie-specifiek...Jazco2nd schreef op vrijdag 28 december 2018 @ 23:52:

[...]

Transmission is sowieso door eigenwijze developers gemaakt en heeft wel meer eigenaardigheden.

Als andere software hetzelfde gedrag vertoond zal ik me eens gaan verdiepen in Wireshark. Dank!

Wat voor transceiver gebruik je? Een gewone multimode oid gaat namelijk niet werken. Je hebt een BiDi SFP transceiver nodig 1310nm tx/1490nm rx.sambaloedjek schreef op woensdag 12 december 2018 @ 20:16:

[...]

Heb enkele SFP modules geprobeerd, die goed werken met mijn CCR en Cisco switch, maar werken niet met RB4011. Een harde setting op 1gb link ipv auto werkt ook niet. Mikrotik beschrijft een workaround met harde settings maar dan aan beide kanten. Met een ISP aan de andere kant kan dit dus niet.

Ik hou mij aanbevolen voor advies welke SFP hier zou kunnen werken. Bij Mikrotik is dit ook niet bekend, behalve voor de dual LC. Deze laatste werkt niet met glas ISP hier.

Ik zal binnenkort even mijn setup posten, ik heb xs4all glas zonder ntu, binnenkomende fiber direct in pfsense machine.

[ Voor 7% gewijzigd door Navi op 29-12-2018 10:15 ]

Dat is ook mijn volgende router. Ziet er een zalig bakje uit.mbenjamins schreef op zaterdag 22 december 2018 @ 15:30:

Vandaag de MikroTik RB4011iGS+5HacQ2HnD-IN binnen gekregen als vervanger voor MikroTik CRS109-8G-1S-2HnD-IN

Het daarbij behorende Fritzbox 7581 router presteert al de 2 jaar dat ik hem gebruik maar matig.

Ik wil nu eindelijk de "grote stap" wagen en proberen met Mikrotik een stabiel netwerk te maken.

Ik ben me al een paar dagen aan het inlezen en heb de nodige tutorials voorbij zien komen.

1 minpunt van deze tutorials is dat er vaak geen datum bij staat, en je dus ook niet kunt zijn of de gebruikte apparatuur gedateerd is of niet.

Situatie bij mij thuis:

nieuwbouwhuis (1999) van 3 verdiepingen

glasvezel komt binnen in meterkast

ongeveer 15 netwerkkabels in huis

ik wil overal AC wifi

2 Arcadyan tv-ontvangers

Welk modem van Mikrotik kan ik nu het beste aanschaffen?

Eventueel aanvullen met een access point pricewatch: MikroTik wAP ac (wit) op de tweede of derde verdieping. Voor extra netwerkpoorten volstaat een eenvoudige (managed) switch.

Wat bedoel je met presteert matig? Stabiliteit/performance/WiFi?sssensss schreef op zaterdag 29 december 2018 @ 11:05:

Ik heb hier thuis een glasvezel-aansluiting en Xs4all als provider.

Het daarbij behorende Fritzbox 7581 router presteert al de 2 jaar dat ik hem gebruik maar matig.

Doen!Ik wil nu eindelijk de "grote stap" wagen en proberen met Mikrotik een stabiel netwerk te maken.

Over welke tutorials heb je het? Wat wil je instellen?Ik ben me al een paar dagen aan het inlezen en heb de nodige tutorials voorbij zien komen.

1 minpunt van deze tutorials is dat er vaak geen datum bij staat, en je dus ook niet kunt zijn of de gebruikte apparatuur gedateerd is of niet.

Begin inderdaad zoals hierboven door @Oortjes al aangegeven met een wireless router en extra accesspoint. Mogelijk heb je nog een extra accesspoint nodig.Situatie bij mij thuis:

nieuwbouwhuis (1999) van 3 verdiepingen

glasvezel komt binnen in meterkast

ongeveer 15 netwerkkabels in huis

ik wil overal AC wifi

2 Arcadyan tv-ontvangers

Modem?Welk modem van Mikrotik kan ik nu het beste aanschaffen?

Hoe wil je alles aansluiten? Wil je een "modem" gebruiken met fiber aansluiting?

Eerst het probleem, dan de oplossing

De Fritzbox geeft een hele reeks aan kleine verschillende probleempjes zo de afgelopen 2 jaar.

Ik heb hiervoor in een andere woning een glasvezelaansluiting gehad met daarop een Asus RT-AC66U router met ASUS WRT firmware erop, en dat liep een stuk beter als de Fritzbox 7581 die ik nu heb.

Al ik Google naar " Xs4all / KPN eigen router Mikrotik" dan kom ik allerlei tutorials tegen hoe je zonder Experiabox/Fritzbox en met een Mikrotik/Ubiquiti router internet en IPTV kunt gebruiken.

Bijv. van netwerkje.com en strooi.nl

Ik probeer nu dus duidelijk te krijgen welke apparatuur ik nu het best kan aanschaffen en hoe ik deze moet instellen.

Gelukkig!sssensss schreef op zaterdag 29 december 2018 @ 12:03:

@lier Ik bedoel welke router ik het best kan aanschaffen van Mikrotik.

Voor jou zal "probleempjes" heel duidelijk zijn, voor mij kan dat variëren van piepgeluiden tot rook en van slechte WiFi ontvangst tot reboots.De Fritzbox geeft een hele reeks aan kleine verschillende probleempjes zo de afgelopen 2 jaar.

Ik heb hiervoor in een andere woning een glasvezelaansluiting gehad met daarop een Asus RT-AC66U router met ASUS WRT firmware erop, en dat liep een stuk beter als de Fritzbox 7581 die ik nu heb.

En waarom wil jij dat? Wat is nu exact je probleem? En wat wil je oplossen?Al ik Google naar " Xs4all / KPN eigen router Mikrotik" dan kom ik allerlei tutorials tegen hoe je zonder Experiabox/Fritzbox en met een Mikrotik/Ubiquiti router internet en IPTV kunt gebruiken.

Bijv. van netwerkje.com en strooi.nl

Hangt ervan af wat je wensen en eisen zijn.Ik probeer nu dus duidelijk te krijgen welke apparatuur ik nu het best kan aanschaffen en hoe ik deze moet instellen.

Tip: doe net alsof de mensen op GoT je niet kennen en geen idee hebben van jouw netwerk. Beantwoord alle vragen en wellicht krijg je een goed antwoord op jouw vraag.

Eerst het probleem, dan de oplossing

Ik luister via een iMac altijd als ik thuis ben naar de radio. Dit doe ik door in een tabblad in Firefox de radiostream te laten lopen. Het geluid stuur ik dan als systeemgeluid via AirPlay naar een Sonos speaker.

Sinds ik het FB 7581 heb, wordt een aantal malen per dag het signaal onderbroken. De radio stream stopt dan, waardoor ik hem weer handmatig moet aanzetten.

Ik heb de Sonos speaker draadloos aangestuurd en met kabel, maar bij allebei de situaties heb ik even vaak een onderbroken signaal.

Dit probleem heb ik nooit gehad met met mijn Asus router.

Tevens komt het regelmatig voor bij de FB dat er dingen niet kloppen.

Ik kan zo niet een lijstje neerschrijven met wat ik de afgelopen 2 jaar ben tegen gekomen, maar dingen zoals dat mijn iPhone verbonden is met een bekabelde verbinding, portforwards die niet opgeslagen blijven, logs die na een rebooten verdwenen zijn, etc.

Geen wereldschokkende zaken, maar toch voor mij genoeg om eens verder te kijken, wat e nog meer allemaal is.

Zie ook hier, een topic met veel van de problemen.

Met een SFP module kun je rechtstreeks glas aansluiten, al heb ik met glas geen ervaring.

10Gb backbone over koper met SFP werkt prima

Ik heb zelf recentelijk de Hex S gekocht, omdat de router in de meterkast staat. Niet de meeste ideale plek voor een wifi-router. In de huiskamer staat een WAP AC.

Ik gebruik deze: https://www.ip-sa.com.pl/5335s-optic-p-1403.htmlNavi schreef op zaterdag 29 december 2018 @ 10:14:

[...]

Wat voor transceiver gebruik je? Een gewone multimode oid gaat namelijk niet werken. Je hebt een BiDi SFP transceiver nodig 1310nm tx/1490nm rx.

Ik zal binnenkort even mijn setup posten, ik heb xs4all glas zonder ntu, binnenkomende fiber direct in pfsense machine.

Wat prima werkt met alles behalve de RB4011.

Zie je niet toevallig dit over het hoofd? SFP+ interface compatibility settings with SFP optical transceiverssambaloedjek schreef op zondag 30 december 2018 @ 13:56:

Wat prima werkt met alles behalve de RB4011.

Ja het is bekend in de Mikrotik forum dat autoneg uit moet staan: aan beide kanten. Met een ISP aan de andere kant gaat dit helaas niet lukken. Waarschijnlijk ook de reden dat het niet werkt. Ben benieuwd wie dit wel werkend heeft gekregen.Thralas schreef op zondag 30 december 2018 @ 20:39:

[...]

Zie je niet toevallig dit over het hoofd? SFP+ interface compatibility settings with SFP optical transceivers

Sometimes you need to plan for coincidence

Nu is mijn oog gevallen op een pricewatch: MikroTik RB4011iGS+5HacQ2HnD-IN De 10x LAN poorten maakt dat ik een switch niet meer nodig heb.

Ik ben geen echte netwerkspecialist en lees dat RouterOS best complex is. Is het realistich voor mij om RouterOS te configureren? Hoe ervaren jullie de snelheid en de veiligheid? Wordt RouterOS goed bijgehouden qua patches etc,?

Asustor AS6704T (32GB, 4x16TB MG08), OpenWrt (3x GL.iNet Flint 2 MT6000), Lyrion Media Server, Odroid H2/N2+/C4/C2, DS918+ (4x8TB WD RED)

Ik heb een mikrotik genomen voor de 10 poorten, dus geen switch nodig, en omdat port mirroring in te stellen was.Videopac schreef op dinsdag 1 januari 2019 @ 10:30:

Ik heb nu een Netgear R7800 met OpenWrt, maar hier zitten wat bugs in m.b.t. latency, CPU scaling onder andere. Echt lekker en snel werkt het niet.

Nu is mijn oog gevallen op een pricewatch: MikroTik RB4011iGS+5HacQ2HnD-IN De 10x LAN poorten maakt dat ik een switch niet meer nodig heb.

Ik ben geen echte netwerkspecialist en lees dat RouterOS best complex is. Is het realistich voor mij om RouterOS te configureren? Hoe ervaren jullie de snelheid en de veiligheid? Wordt RouterOS goed bijgehouden qua patches etc,?

Het is idd best complex maar niet onoverkomelijk. Daar staat tov dat je bijna alles kan wat je wil.

Bij mij is het ingesteld en buiten een update of dns instelling kom ik niet meer in de interface. Updates komen regelmatig binnen. Meestal lees ik hier op tweakers dat er een update is en dan ga ik is kijken.

Evt kan je ook een Cloud Hosted Router downloaden en uitproberen in bv Virtualbox of VMware: https://mikrotik.com/download

Zit met precies hetzelfde! (Zelfde Router en toevallig ook een DS918+). Daarbij nu 14 LAN devices. Maak nog gebruik van een Netgear 8P Gb Switch. Nu kan ik deze vervangen voor grotere of aanvullen of router vervangen.Videopac schreef op dinsdag 1 januari 2019 @ 10:30:

Ik heb nu een Netgear R7800 met OpenWrt, maar hier zitten wat bugs in m.b.t. latency, CPU scaling onder andere. Echt lekker en snel werkt het niet.

Nu is mijn oog gevallen op een pricewatch: MikroTik RB4011iGS+5HacQ2HnD-IN De 10x LAN poorten maakt dat ik een switch niet meer nodig heb.

Ik ben geen echte netwerkspecialist en lees dat RouterOS best complex is. Is het realistich voor mij om RouterOS te configureren? Hoe ervaren jullie de snelheid en de veiligheid? Wordt RouterOS goed bijgehouden qua patches etc,?

Kan ook nog geen enkele review van de RB4011iGS+5HacQ2HnD-IN vinden. Had ooit eerder naar de CRS125-24G-1S-2HnD-IN gekeken in plaats van de Netgear, maar niet voor gekozen vanwege gebrek aan 5Ghz en matige wifi sterkte.

Hoor graag als je besloten hebt en van eventuele ervaringen!

Ik ben wat aan het lezen op het Mikrotik forum en het is niet allemaal hosanna wat ik daar lees.floriszz schreef op woensdag 9 januari 2019 @ 16:35:

[...]

Zit met precies hetzelfde! (Zelfde Router en toevallig ook een DS918+). Daarbij nu 14 LAN devices. Maak nog gebruik van een Netgear 8P Gb Switch. Nu kan ik deze vervangen voor grotere of aanvullen of router vervangen.

Kan ook nog geen enkele review van de RB4011iGS+5HacQ2HnD-IN vinden. Had ooit eerder naar de CRS125-24G-1S-2HnD-IN gekeken in plaats van de Netgear, maar niet voor gekozen vanwege gebrek aan 5Ghz en matige wifi sterkte.

Hoor graag als je besloten hebt en van eventuele ervaringen!

O.a. nieuwe versie RouterOS verwijdert zonder waarschuwing lomp bepaalde instellingen die niet in lijn zijn met de regels in bepaalde landen. Gevolg: router onbereikbaar.

https://forum.mikrotik.com/viewtopic.php?f=21&t=143805

Meerdere klachten over zeer trage wifi-verbindingen:

https://forum.mikrotik.com/viewtopic.php?f=7&t=123299

En er was vorig jaar een misbruikzaak waarbij een reeds gepatched veiligheidsprobleem misbruikt werd op routers die niet geupgrade waren. Dit vind ik minder een probleem: je zult zelf je spullen tijdig bij moeten werken.

Kortom: ik ben nog niet overtuigd.

Asustor AS6704T (32GB, 4x16TB MG08), OpenWrt (3x GL.iNet Flint 2 MT6000), Lyrion Media Server, Odroid H2/N2+/C4/C2, DS918+ (4x8TB WD RED)

In crowded spectrums (oftwel, veel omliggende andere WiFi netwerken) ja. Maar dat is niet specifiek voor MIkrotik, dan gaat de snelheid van iedere router de grond in.Videopac schreef op donderdag 10 januari 2019 @ 15:28:

[...]

Meerdere klachten over zeer trage wifi-verbindingen:

https://forum.mikrotik.com/viewtopic.php?f=7&t=123299

Sometimes you need to plan for coincidence

Dat snap ik, maar dat topic gaat over extreem lage snelheden (1 - 3 Mb/s) terwijl een budget TP-Link dingtje het al veel beter doet onder dezelfde omstandigheden.Hmmbob schreef op donderdag 10 januari 2019 @ 16:15:

[...]

In crowded spectrums (oftwel, veel omliggende andere WiFi netwerken) ja. Maar dat is niet specifiek voor MIkrotik, dan gaat de snelheid van iedere router de grond in.

Asustor AS6704T (32GB, 4x16TB MG08), OpenWrt (3x GL.iNet Flint 2 MT6000), Lyrion Media Server, Odroid H2/N2+/C4/C2, DS918+ (4x8TB WD RED)

Zeer onfortuinlijk (gezien longterm branch), maar echt niets nieuws onder de zon. MikroTik moet je niet updaten daags na een release als je er niet lokaal bij kan.Videopac schreef op donderdag 10 januari 2019 @ 15:28:

O.a. nieuwe versie RouterOS verwijdert zonder waarschuwing lomp bepaalde instellingen die niet in lijn zijn met de regels in bepaalde landen. Gevolg: router onbereikbaar.

Daar tegenover staat een update om de paar weken. Aan jou de keus wanneer je die installeert.

Dat topic slaat als een tang op een varken. 2.4 GHz en 20/40 MHz - dat ligt aan het spectrum, niet aan de hardware. Punt.Meerdere klachten over zeer trage wifi-verbindingen:

https://forum.mikrotik.com/viewtopic.php?f=7&t=123299

Dat vind ik persoonlijk nogeen aardig punt. MikroTik ging er destijds ook niet heel professioneel mee om (security advisory tikken, CVE requesten) - tegenwoordig hebben ze in ieder geval een security blog.En er was vorig jaar een misbruikzaak waarbij een reeds gepatched veiligheidsprobleem misbruikt werd op routers die niet geupgrade waren. Dit vind ik minder een probleem: je zult zelf je spullen tijdig bij moeten werken.

Maar gezien de track record wil je je managementinterfaces absoluut niet aan het internet hangen (afgezien van 't feit dat dat sowieso geen verstandig idee is).

Then again, je krijgt ook vele jaren updates. Bij veel fabrikanten krijg je die uberhaupt niet.

Bij een speedtest blijft hangen op een 130mb processor is dan 100%

Zou ik dan toch ook een 4011 moeten nemen!

Wat zijn jullie ervaringen?

Mijn RB2011 heeft geen moeite met 200Mbit van Ziggo.SpikeHome schreef op vrijdag 18 januari 2019 @ 09:35:

Sinds gisteren een 200mb verbinding van ziggo (was 50mb) maar merk dat de 2011 dat niet aan kan.

Bij een speedtest blijft hangen op een 130mb processor is dan 100%

Zou ik dan toch ook een 4011 moeten nemen!

Wat zijn jullie ervaringen?

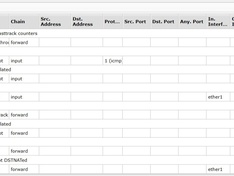

Dit zijn mijn firewall rules, ik heb het niet echt ingericht:SpikeHome schreef op vrijdag 18 januari 2019 @ 10:25:

@dreester gebruik je fasttrack?

Of zou ik teveel regels hebben?

En bij een speedtest wat gebruikt je cpu dan?

Bij een speedtest gaat de CPU naar rond de 22% bij een downloadsnelheid van 208Mbit/s.

Dit lijkt opgelost in de laatste beta:sambaloedjek schreef op woensdag 12 december 2018 @ 20:16:

[...]

Heb enkele SFP modules geprobeerd, die goed werken met mijn CCR en Cisco switch, maar werken niet met RB4011. Een harde setting op 1gb link ipv auto werkt ook niet. Mikrotik beschrijft een workaround met harde settings maar dan aan beide kanten. Met een ISP aan de andere kant kan dit dus niet.

Ik hou mij aanbevolen voor advies welke SFP hier zou kunnen werken. Bij Mikrotik is dit ook niet bekend, behalve voor de dual LC. Deze laatste werkt niet met glas ISP hier.

Heb het vanmiddag getest, werkt prima met een reguliere SFP mits je de juiste speed/duplex setting hebt aangegeven (ondanks auto negotiation aan/uit).What's new in 6.44beta61 (2019-Jan-17 13:24):

*) rb4011 - improved SFP+ interface linking to 1Gbps;

* Barca zweert ook bij fixedsys... althans bij mIRC de rest is comic sans

Netjes.dreester schreef op vrijdag 18 januari 2019 @ 17:34:

[...]

Dit zijn mijn firewall rules, ik heb het niet echt ingericht:

[Afbeelding: MTK_rulebase]

Bij een speedtest gaat de CPU naar rond de 22% bij een downloadsnelheid van 208Mbit/s.

Gebruik je vlans voor gast netwerken?

Ik zie wel dat je fasttrack gebruikt.

[ Voor 4% gewijzigd door SpikeHome op 21-01-2019 08:50 ]

* Barca zweert ook bij fixedsys... althans bij mIRC de rest is comic sans

Dank je,nescafe schreef op zaterdag 19 januari 2019 @ 20:06:

@SpikeHome, zoals je ziet gebruikt dreester gewoon de default config. Deze maakt automatisch gebruik van fasttrack. Als je problemen hebt met je config, reset dan eerst eens je configuration (wel met een beetje recente versie van RouterOS). Als het dan nog niet werkt, post je config hier zodat we ernaar kunnen kijken (/export hide-sensitive). De RB2011 moet 200Mbit via IPv4 makkelijk kunnen halen.

Ik heb verder geen problemen met mijn config.

Maar ik heb geen fasttrack aan staan, misschien moet ik dat wel gaan doen.

Gebruik wel vpn en vlans.

vpn is alleen om remote in te loggen op mijn netwerk dus niet tussen 2 locaties.

* Barca zweert ook bij fixedsys... althans bij mIRC de rest is comic sans

zal het nalopen anders de config hier plaatsen of pm?

* Barca zweert ook bij fixedsys... althans bij mIRC de rest is comic sans

Heb hier mijn firewall rsc file,nescafe schreef op maandag 21 januari 2019 @ 12:30:

Het maakt mij niet zoveel uit, maar als je het hier post kunnen meerdere users er naar kijken.

1

2

3

4

| # jan/15/2019 16:21:50 by RouterOS 6.43.4 # software id = S62Z-5GTT # # model = 2011UiAS-2HnD |

[ Voor 98% gewijzigd door SpikeHome op 28-01-2019 09:42 ]

Al je bridge ports (ether02 t/m sfp1-uplink) staan op hw=no, is hier een reden voor? Die zou ik op hw=yes zetten.

Als dat niet kan, beperk dan je (twee) bridge filter rules tot bridge=bridge-guest, al je al poort wlan-guest wilt filteren, maar misschien is het beter om hem uit je bridge te halen en als aparte interface te behandelen. Moet je wel weer een nieuwe range aanmaken. Je zou ook een bridge horizon kunnen gebruiken en client-to-client forwarding off om verkeer tussen clients van/naar deze interface te beperken.

Je IP filter mist een ultieme drop in de forward chain. Het beste pak je de filter config van defconf (/system default-configuration print) en voegt jouw custom rules eraan toe. Dan, met een beetje fasttracking kun je er prima mee vooruit en heb je geen RB4011 nodig, althans niet voor NAT performance.

Oh, je interface list heeft een unknown interface. Beetje slordig, niet schadelijk.

Tip voor de volgende keer, met /export hide-sensitive hoef je je wachtwoorden niet apart te maskeren.

[ Voor 5% gewijzigd door nescafe op 21-01-2019 14:47 ]

* Barca zweert ook bij fixedsys... althans bij mIRC de rest is comic sans

Super bedankt.nescafe schreef op maandag 21 januari 2019 @ 14:46:

Je L7 en queues zijn disabled, dus die zijn af

Al je bridge ports (ether02 t/m sfp1-uplink) staan op hw=no, is hier een reden voor? Die zou ik op hw=yes zetten.

Als dat niet kan, beperk dan je (twee) bridge filter rules tot bridge=bridge-guest, al je al poort wlan-guest wilt filteren, maar misschien is het beter om hem uit je bridge te halen en als aparte interface te behandelen. Moet je wel weer een nieuwe range aanmaken. Je zou ook een bridge horizon kunnen gebruiken en client-to-client forwarding off om verkeer tussen clients van/naar deze interface te beperken.

Je IP filter mist een ultieme drop in de forward chain. Het beste pak je de filter config van defconf (/system default-configuration print) en voegt jouw custom rules eraan toe. Dan, met een beetje fasttracking kun je er prima mee vooruit en heb je geen RB4011 nodig, althans niet voor NAT performance.

Oh, je interface list heeft een unknown interface. Beetje slordig, niet schadelijk.

Tip voor de volgende keer, met /export hide-sensitive hoef je je wachtwoorden niet apart te maskeren.

Ga vanavond wel even aan de gang ermee.

Ben nog niet superhandig met de mikrotik leer wel langzaam aan bij natuurlijk

Ik ben begonnen met een standaard router config en die uitgebouwd met vlans voor het gastnetwerk.

Dus waarom de poorten op hw=no staan zou ik zo niet weten (even kijken hoe ik die op yes kan krijgen)

En handig idd dat ik niet alles hoef te renamen

Heb alles na veel prutsen en proberen voor elkaar gekregen (was allang er blij mee)

Maar wel superfijn dat ik niet naar een 4011 gelijk hoef de 2011's bevallen goed.

De sfp-uplink gaat naar mijn zoons kamer waar ook een 2011 staat die alleen maar als switch en wifi gebruikt word met het gastnetwerk natuurlijk.

En bezig met een 3e aHAPac2 voor in de woonkamer waar de tv, mediabox op aangesloten word plus de wifi met 5ghz band natuurlijk

edit:

@nescafe

gisteren wat tests gedaan.

eerst fastrack enabeld en de unknows verwijderd.

met fastrack aan haal ik de 200 wel en de proc is dan 60 a 80%

Nu weet ik ook waarom ik fastrack niet meer gebruikte omdat dan de queues dan niet meer werkten.

Maar dat is niet zo een groot probleem.

Vanmorgen de reserve 2011 mee genomen naar mijn werk daar een 5GBit verbinding up en down.

Met ziggo speedtest alle tests gedaan.

Met een default config haal ik down 440Mbps (CPU 50%max) en upload 840Mbps (CPU 8%max) en dan staat fastrack standaard aan.

Als ik dan fastrack uitzet met de default config dan haal ik 200Mbps down en 230Mbps Up CPU 100% dan

Daarna de thuis config erop gegooid en dan haal ik down 380Mbps (cpu 40%max) en up 500Mbps (cpu 80%max)

met de thuis config zonder fastrack kom ik dan op 200Mbps down en 240Mbps Up de proc zit dan wel op bijna 100% up en down dus zou ik het net moeten werken.

Lijkt erop dat me config wel goed is dan toch

edit2:

thuis nog eens getest met en zonder fasttrack

zonder haal ik een 190Mbps down en up gewoon de max van 20Mbps CPU dan wel 100%

met fasttrack haal ik altijd 200Mbps down en CPU 50%

[ Voor 22% gewijzigd door SpikeHome op 23-01-2019 07:34 ]

Vanaf dat moment brak mijn configuratie, IPTV werkte niet meer. Geen idee waarom, ik heb toen de update naar 6.41 teruggedraaid en een restore van de config uitgevoerd en vanaf dat moment geen updates meer toegepast op de routerOS van die CRS.

Dit zat mij echter niet lekker dus via Polen een tweede CRS125-24G-1S laten komen om mee te testen zonder dat de rest van het huis er last van heeft. Ik heb nu de config over gezet naar bridged modus echter zit ik met de volgende vraag:

Ik heb nu twee bridges, bridgeLAN en bridgeIPTV. Ik lees overal dat ik een single bridge moet gebruiken, maar nergens zie ik configuraties icm de CRS125 en routerOS >v6.41 icm een single Bridge. Ik las ergens dat je maar 1 bridge kan hebben met HW offloading icm de CRS125. Wat is nu best practice? Twee aparte bridges voor IPTV verkeer en Lan verkeer of alle interfaces op een enkele bridge? Want ondertussen is er schijnbaar ook IGMP-snooping ondersteuning voor de CR125?!

Tevens, is er iemand die vlans's gebruikt icm de CRS125? Mikrotik zegt zelf dat vlans op de switch cpu moeten worden getagged echter lees ik hier weer dat dat juist niet moet worden gedaan en dat je vlan tagging moet configureren op de Bridge?

[ Voor 12% gewijzigd door WeaZuL op 08-02-2019 13:28 ]

NSLU2, SheevaPlug, Pogoplug, Espressobin and Odroid H2 addict

Wie komt er allemaal naar de MUM in Wenen (7-8 maart) en Amsterdam (29 april)? Ik heb mij ingeschreven voor beide, probeer waarschijnlijk Parijs er ook nog bij te nemen maar dat hangt een beetje af van de beschikbare vrije tijd

Somewhere in Texas there's a village missing its idiot.

Belangrijke gotcha is dat je dan volgens mij niet kunt IGMP snoopen.Petervanakelyen schreef op vrijdag 8 februari 2019 @ 17:30:Voor de CRS1xx en CRS2xx gebruik je dus nog steeds het /interface ethernet switch menu om je VLANs te configureren.

Zo'n CRS3XX was ook maar 7 euro duurder dan een CRS125 trouwens..

Maar vergeet ook niet dat de welbekende glasboeren (KPN, XS4ALL, etc.) zeggen te gaan 'stoppen' met het ondersteunen van een bridged IPTV-oplossing over enkele maanden.

Snap niet helemaal hoe ze dat bedoelen, maar het enige dat ik kan bedenken is dat internet en TV dan gewoon over één (V)LAN komt. Als ze dan ook meteen even PPPoE opdoeken...

Je kunt de tijd dus beter investeren in het werkend krijgen van een routed setup.

Ik heb nu twee bridges, bridgeLAN en bridgeIPTV. Ik lees overal dat ik een single bridge moet gebruiken, maar nergens zie ik configuraties icm de CRS125 en routerOS >v6.41 icm een single Bridge. Ik las ergens dat je maar 1 bridge kan hebben met HW offloading icm de CRS125. Wat is nu best practice? Twee aparte bridges voor IPTV verkeer en Lan verkeer of alle interfaces op een enkele bridge? Want ondertussen is er schijnbaar ook IGMP-snooping ondersteuning voor de CR125?!

Tevens, is er iemand die vlans's gebruikt icm de CRS125? Mikrotik zegt zelf dat vlans op de switch cpu moeten worden getagged echter lees ik hier weer dat dat juist niet moet worden gedaan en dat je vlan tagging moet configureren op de Bridge?

[/quote]

Ben je er al uit?

IGMP snooping en proxy werkt door een software update.. wel extra paketjes ophalen van de site van mikrotik.. de kasjes draaien hier routed. ik kreeg de V10 binnen en na wat uit zoek werk idd om dat KPN een scan gedaan heeft wie er nog ip Bridge mode draait. de RB2011 draai prima en TV doet het ook perfect..

maar de RB2011 word vervangen voor de RB4011 (2.4+5G wifi versie)

ik zou graag een draadloos netwerk willen maken voor gasten.

wat mij lukt na een paar tutorials.

- DHCP server aan maken

- Virtual SSID maken (gaste netwerk wifi)

- DHCP koppelen aan de virtual SSID wifi netwerk.

ik heb tutorials gevolgd voor de Vlan manier..

en alles werkt, Maar ! krijg het niet voor elkaar om netwerk te krijgen.

ik draai dus op een RB2011. ICM KPN glass

mijn verbinding komt via port 1 binnen. en word verwerkt in de vlan 1.6 naar een de local bridge.

waarschijnlijk zijn de meeste bekend met de set-up.. wie wil mij helpen om het laaste kleinen stukje te kunnen doen.. of wie heeft er een goede tutorial die werkt voor de KPN setup

Hoe heb je het igmp stuk werkende gekregen? Ik krijg alles wekende maar IPTV stopt na 5sec en de mdb tabel blijft leeg.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

| # feb/22/2019 21:32:37 by RouterOS 6.43.12 /interface bridge add admin-mac=4C:5E:0C:65:49:XX arp=proxy-arp auto-mac=no fast-forward=no igmp-snooping=yes mtu=1500 name=bridge-LAN add fast-forward=no name=bridge-Tel add admin-mac=4C:5E:0C:65:49:XX arp=proxy-arp auto-mac=no name=bridge-WAN-vlan4_macspoof protocol-mode=none /interface ethernet set [ find default-name=ether1 ] arp=proxy-arp name=ether1-WAN speed=100Mbps set [ find default-name=ether2 ] name=ether2 set [ find default-name=ether3 ] name=ether3 set [ find default-name=ether4 ] name=ether4 set [ find default-name=ether5 ] name=ether5 set [ find default-name=ether6 ] name=ether6 set [ find default-name=ether7 ] name=ether7 set [ find default-name=ether8 ] name=ether8 set [ find default-name=ether9 ] name=ether9-Experiabox set [ find default-name=ether10 ] name=ether10 set [ find default-name=sfp1 ] disabled=yes /interface wireless set [ find default-name=wlan1 ] antenna-gain=4 band=2ghz-g/n channel-width=20/40mhz-eC country=netherlands disabled=no frequency=auto frequency-mode=regulatory-domain mode=ap-bridge ssid=WiFiAP wireless-protocol=802.11 wps-mode=disabled /interface vlan add interface=ether1-WAN name=vlan1.4-TV vlan-id=4 add interface=ether1-WAN name=vlan1.6-Internet vlan-id=6 add interface=ether1-WAN name=vlan1.7-Tel vlan-id=7 add interface=ether9-Experiabox name=vlan9.7-Tel vlan-id=7 /interface wireless security-profiles set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys supplicant-identity=MikroTik wpa-pre-shared-key=.... wpa2-pre-shared-key=.... add authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys name=Gastnetwerk supplicant-identity=Router wpa-pre-shared-key=.... wpa2-pre-shared-key=.... /interface wireless add disabled=no keepalive-frames=disabled mac-address=4E:5E:0C:65:49:C4 master-interface=wlan1 multicast-buffering=disabled name=WiFi-Gastnetwerk security-profile=Gastnetwerk ssid=WiFi-Gast wds-cost-range=0 wds-default-cost=0 wps-mode=disabled /ip dhcp-client option add code=60 name=option60-vendorclass value="'IPTV_RG'" /ip pool add name=DHCP-LAN ranges=192.168.88.70-192.168.88.150 add name=Pool-Gastnetwerk ranges=192.168.77.10-192.168.77.100 /ip dhcp-server add address-pool=DHCP-LAN disabled=no interface=bridge-LAN lease-time=1d name=DHCP-LAN add address-pool=Pool-Gastnetwerk disabled=no interface=WiFI-Gastnetwerk lease-time=3d name=DHCP-Gastnetwerk /interface pppoe-client add add-default-route=yes allow=pap,mschap2 disabled=no interface=vlan1.6-Internet keepalive-timeout=20 max-mru=1500 max-mtu=1500 name=pppoe password=kpnkpn profile=PPPoE user=28-FF-3E-XX-XX-XX@internet /interface bridge port add bridge=bridge-WAN-vlan4_macspoof interface=vlan1.4-TV add bridge=bridge-LAN interface=ether2 add bridge=bridge-LAN hw=no interface=ether3 add bridge=bridge-LAN hw=no interface=ether4 add bridge=bridge-LAN hw=no interface=ether5 add bridge=bridge-LAN interface=ether6 add bridge=bridge-LAN interface=wlan1 add bridge=bridge-LAN interface=ether7 add bridge=bridge-LAN interface=ether8 add bridge=bridge-LAN interface=ether10 add bridge=bridge-Tel interface=vlan9.7-Tel add bridge=bridge-Tel interface=vlan1.7-Tel /ip address add address=192.168.88.1/24 comment="default configuration" interface=bridge-LAN network=192.168.88.0 add address=192.168.77.1/24 interface=WiFi-Gastnetwerk network=192.168.77.0 /ip dhcp-client add comment="default configuration" dhcp-options=hostname,clientid interface=ether1-WAN use-peer-dns=no use-peer-ntp=no add add-default-route=special-classless default-route-distance=254 dhcp-options=option60-vendorclass disabled=no interface=bridge-WAN-vlan4_macspoof use-peer-dns=no use-peer-ntp=no /ip dhcp-server network add address=192.168.77.0/24 dns-server=192.168.77.1,8.8.8.8 domain=gast.domein.nl gateway=192.168.77.1 netmask=24 ntp-server=192.168.88.1,66.175.209.17 add address=192.168.88.0/24 comment="default configuration" dns-server=192.168.88.4,192.168.88.1,8.8.8.8 domain=domein.nl gateway=192.168.88.1 netmask=24 ntp-server=192.168.88.1,66.175.209.17 /ip dns set allow-remote-requests=yes cache-max-ttl=1d cache-size=1024KiB query-server-timeout=1s query-total-timeout=3s servers=1.1.1.1,8.8.8.8 /ip firewall filter add action=drop chain=forward comment="Drop LAN -> Gastnetwerk" dst-address=192.168.77.0/24 src-address=192.168.88.0/24 add action=drop chain=forward comment="Drop Gastnetwerk -> LAN" dst-address=192.168.88.0/24 src-address=192.168.77.0/24 add action=fasttrack-connection chain=forward comment="use fasttrack" connection-state=established,related add action=accept chain=forward comment="default configuration (FORWARD Established, Related)" connection-state=established,related add action=drop chain=forward comment="default configuration (DROP other)" connection-state=invalid log-prefix="DROP " add action=accept chain=input comment="default configuration (Input established)" connection-state=established,related add action=accept chain=input comment="Allow ICMP" protocol=icmp add action=drop chain=input comment="default configuration (DROP other)" in-interface=pppoe log-prefix=DROP /ip firewall nat add action=masquerade chain=srcnat comment="IPTV Masquerade" out-interface=bridge-WAN-vlan4_macspoof add action=masquerade chain=srcnat comment="default configuration - NAT-ether1-gateway" out-interface=pppoe src-address=192.168.88.0/24 add action=masquerade chain=srcnat comment="NAT voor gastnetwerk" out-interface=pppoe src-address=192.168.77.0/24 /routing igmp-proxy set query-interval=30s /routing igmp-proxy interface add alternative-subnets=10.0.0.0/8,213.75.0.0/16,217.166.0.0/16 interface=bridge-WAN-vlan4_macspoof upstream=yes add interface=bridge-LAN |

Sometimes you need to plan for coincidence

eerst moet je naarBubbaNL schreef op vrijdag 22 februari 2019 @ 20:34:

Starpc,

Hoe heb je het igmp stuk werkende gekregen? Ik krijg alles wekende maar IPTV stopt na 5sec en de mdb tabel blijft leeg.

Bridge > poorts.. en dan je 'Vlan1.4" uit zetten .. niet wissen.. maar uit zetten.. dat is die rode X.

ik heb de Brigde local en op de IP tv brigde de IGMP Snoop functie aan gezet.

1

2

3

| /interface bridge add fast-forward=no igmp-snooping=yes name=bridge-iptv add arp=proxy-arp fast-forward=no igmp-snooping=yes name=bridge-local |

vervolgens heb ik onder Routing de IGMP proxy gemaakt, en de bridge-local daar bij toegevoed.

1

2

3

4

| /routing igmp-proxy interface

add alternative-subnets=213.75.167.0/24,217.166.224.0/22,213.75.0.0/16 \

interface=vlan1.4 upstream=yes

add interface=bridge-local |

onder IP client heb ik dit gedaan.. let op mijn IP range is zit in de "10.255"

1

2

3

4

5

6

| /ip dhcp-client option add code=60 name=option60-vendorclass value="'IPTV_RG'" add code=28 name=optie28 value="'192.168.10.255'" /ip dhcp-server option add code=60 name=option60-vendorclass value="'IPTV_RG'" add code=28 name=option28-broadcast value="'192.168.10.255'" |

onder IP Firewall en dan NAT.

heb ik deze NAT regel.. ik wil graag toevoegen dat ik hier op vast liep.. ik kreeg de IP tv niet aan de gang..

door het missen van deze simple NAT regel

1

2

3

| /ip firewall nat

add action=masquerade chain=srcnat comment="ROUTED IPTV" dst-address=\

213.75.112.0/21 out-interface=vlan1.4 |

in tegen stelling van www.netwerkje.nl

krijgen de kasjes een IP adress nog steeds via KPN.. iig hoef je niet te *sorry voor taal gebruik* kloten met MAC adressen. en Static IP adressen te geven aan de kasjes.

dit draaid sinds een maand prima op mijn RB2011 Wifi. ook op de niet Gigabit porten.

ik ga er is in duiken,Hmmbob schreef op vrijdag 22 februari 2019 @ 21:54:

@starpc en @BubbaNL Mijn config, KPN Glasvezel met Wifi+gastnetwerk. Gastnetwerk wordt niet op een apart VLAN gezet, maar in de firewall gescheiden op basis van IP-ranges.

code:

maar denk dat ik er wel uit ga komen.. ik laat weten of het mij gelukt is.. bedankt alvast

EDIT:

sorry werkt niet..

graag de losse onder delen. dit is niet echt werk baar. ik krijg geen internet op gaste netwerk op deze manier

Vergeet in ieder geval niet om IGMP toe te staan op je INPUT chain op de IPTV interface. Dat is impliciet in @Hmmbob's config (geen firewall op de interface, niet ideaal).

Voor wat betreft de regels van hierboven: DHCP option 60 is alleen nodig op de client richting de ISP, alle andere options kunnen weg (helemaal die broadcast opt).

Verder, die NAT-regel zou ik dst-address weghalen. Dat slaat nergens op en maakt het enkel foutgevoeliger.

Tx. Welke regels mis ik?Thralas schreef op maandag 25 februari 2019 @ 18:22:

Vergeet in ieder geval niet om IGMP toe te staan op je INPUT chain op de IPTV interface. Dat is impliciet in @Hmmbob's config (geen firewall op de interface, niet ideaal).

Sometimes you need to plan for coincidence

INPUT en FORWARD:

1

2

3

4

| /ip firewall filter add action=accept chain=forward comment="IPTV multicast" dst-address=224.0.0.0/8 in-interface=vlan-iptv protocol=udp add action=accept chain=forward comment="LAN -> IPTV" in-interface=br-lan out-interface=vlan-iptv add action=accept chain=input comment="IPTV multicast" dst-address=224.0.0.0/8 in-interface=vlan-iptv protocol=igmp |

Je hebt op zowel je FORWARD als INPUT chain voor je IPTV-interface nu geen firewall, vandaar dat je ze tot dusver nog niet nodig had.

FORWARD udp voor multicast is nodig vanwege de streams, heel veel netter kan die regel niet. IGMP allow op INPUT, want daar draait igmpproxy..

FORWARD eindig je wel met een DROP maar alleen op PPPoE, niet op het IPTV-vlan. Ik zou je firewall omschrijven totdat het werkt met een onvoorwaardelijke DROP aan het einde.

Sometimes you need to plan for coincidence

Nu heb ik gisteravond alsnog via Winbox verbinding kunnen maken, ondanks dat de service disabled was. Verschil was dat ik via Windows via Neighbourhood ben gegaan en op MAC-adres heb verbonden i.p.v. regulier via IP-adres. Ik wist überhaupt niet dat dit mogelijk was. Ik neem aan dat dit via internet niet te misbruiken is?

"We don't make mistakes; we just have happy accidents" - Bob Ross

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

| [admin@MikroTik] > /system default-configuration print

script: #| RouterMode:

#| * WAN port is protected by firewall and enabled DHCP client

#| * Ethernet interfaces (except WAN port ether1) are part of LAN bridge

[...]

/interface list add name=WAN comment="defconf"

/interface list add name=LAN comment="defconf"

[...]

/interface list member add list=LAN interface=bridge comment="defconf"

/interface list member add list=WAN interface=ether1 comment="defconf"

[...]

/ip neighbor discovery-settings set discover-interface-list=LAN

/tool mac-server set allowed-interface-list=LAN

/tool mac-server mac-winbox set allowed-interface-list=LAN |

By-default is mac access alleen toegestaan vanaf je LAN-bridge, alle poorten behalve ether1.

Zaak dus om even te controleren of je running config goed is afgeschermd

En anders is het probleem beperkt, niet het hele internet heeft L2-access naar jouw router. Hooguit de provider en/of bedrijven op een (niet zo strak afgestelde) access switch, wat helaas nog wel eens voorkomt.

[ Voor 7% gewijzigd door nescafe op 27-02-2019 10:34 ]

* Barca zweert ook bij fixedsys... althans bij mIRC de rest is comic sans

Ik ben geïnteresseerd in de Mikrotik Hex S (RB760iGS).

Deze heeft een poort met Passive PoE.

Nu zou ik ook graag een Ubiquiti AP-AC Lite willen aanschaffen die door de Mikrotik gevoed wordt.

Nu zag ik al dat de Ubiquiti 24 volt nodig heeft en er een 24 volt adapter meegeleverd wordt met de Mikrotik. Daarnaast kan de Mikrotik tot 57volt leveren via Passive PoE.

Betekend dit dat het gewoon gaat werken?

Moet er een sterkere stroomadapter aangeschaft worden?

Kan je het voltage op de PoE poort instellen?

Bedankt voor je hele snelle reactie! Ik wist niet precies waar ik dit zo snel kon vinden, mijn Google skills waren beetje FFFFFUUUU. Ik heb het nagekeken en deze staat inderdaad op default, oftewel LAN.nescafe schreef op woensdag 27 februari 2019 @ 10:33:

Dat kun je in de default configuration nazien (let op: deze is wel afhankelijk van de gekozen router mode in quickset of caps mode)

code:

[admin@MikroTik] > /system default-configuration print script: #| RouterMode: #| * WAN port is protected by firewall and enabled DHCP client #| * Ethernet interfaces (except WAN port ether1) are part of LAN bridge [...] /interface list add name=WAN comment="defconf" /interface list add name=LAN comment="defconf" [...] /interface list member add list=LAN interface=bridge comment="defconf" /interface list member add list=WAN interface=ether1 comment="defconf" [...] /ip neighbor discovery-settings set discover-interface-list=LAN /tool mac-server set allowed-interface-list=LAN /tool mac-server mac-winbox set allowed-interface-list=LAN

By-default is mac access alleen toegestaan vanaf je LAN-bridge, alle poorten behalve ether1.

Zaak dus om even te controleren of je running config goed is afgeschermd

En anders is het probleem beperkt, niet het hele internet heeft L2-access naar jouw router. Hooguit de provider en/of bedrijven op een (niet zo strak afgestelde) access switch, wat helaas nog wel eens voorkomt.

Heb direct ook overige wijzigingen doorgevoerd, door de WWW-service en Winbox alleen van binnenuit toe te staan. Ik heb nu alleen de WWW-SSL naar buiten open staan, met daarbovenop nog weer een acceslist. Geloof dat ik aardig veilig ben

"We don't make mistakes; we just have happy accidents" - Bob Ross

Een keukenapparaat wil via wifi een ip adres verkrijgen en gebruikt daarvoor DHCP, dit werkt prima met mijn Fritzbox router en ook met mijn Ubiquiti Edgerouter Lite.

Probeer ik het echter met de RB750Gr3 dan ontstaat er een constante DHCP handshake loop:

- Keukenapparaat stuurt een discover (zichtbaar in routeros log)

- RB750Gr3 stuurt een offer (zichtbaar in routeros log)

- Keukenapparaat stuurt een request (ook zichtbaar)

- RB750Gr3 stuurt een ack (ook zichtbaar)

En dan begint het riedeltje weer opnieuw, dus dat keukenapparaat stuurt wederom een discover.

Nou zou je op basis hiervan denken dat het aan het keukenapparaat ligt, echter snap ik er dan niets meer van dat het wel werkt met de Fritzbox en de Edgerouter Lite.

Snapt iemand hier iets van?

I love it when a plan comes together!

Heb je hier wat aan?daansan schreef op vrijdag 1 maart 2019 @ 21:17:

Ik heb een (in mijn ogen) vreemd probleem met een Mikrotik Router (RB750Gr3):

Een keukenapparaat wil via wifi een ip adres verkrijgen en gebruikt daarvoor DHCP, dit werkt prima met mijn Fritzbox router en ook met mijn Ubiquiti Edgerouter Lite.

Probeer ik het echter met de RB750Gr3 dan ontstaat er een constante DHCP handshake loop:

- Keukenapparaat stuurt een discover (zichtbaar in routeros log)

- RB750Gr3 stuurt een offer (zichtbaar in routeros log)

- Keukenapparaat stuurt een request (ook zichtbaar)

- RB750Gr3 stuurt een ack (ook zichtbaar)

En dan begint het riedeltje weer opnieuw, dus dat keukenapparaat stuurt wederom een discover.

Nou zou je op basis hiervan denken dat het aan het keukenapparaat ligt, echter snap ik er dan niets meer van dat het wel werkt met de Fritzbox en de Edgerouter Lite.

Snapt iemand hier iets van?

https://forum.mikrotik.com/viewtopic.php?t=7822

Niet zonder glazen bol.daansan schreef op vrijdag 1 maart 2019 @ 21:17:

Nou zou je op basis hiervan denken dat het aan het keukenapparaat ligt, echter snap ik er dan niets meer van dat het wel werkt met de Fritzbox en de Edgerouter Lite.

Snapt iemand hier iets van?

Even een pcap maken van de Edgerouter en MikroTik, en dan vergelijken maar.

Ik begin hier inderdaad ook al aan te denken, ga er mee aan de slag!Thralas schreef op vrijdag 1 maart 2019 @ 22:16:

[...]

Niet zonder glazen bol.

Even een pcap maken van de Edgerouter en MikroTik, en dan vergelijken maar.

I love it when a plan comes together!

Ik ben een beetje terughouden om mijn RB3011 te gaan upgraden, in de changelog een héél lange lijst met opgeloste zaken en dat is mooi, maar kan altijd een hoop nieuwe instabiliteit brengen...

Je leest alvast wel wat gekke dingen op de fora vandaar...

Op de moment draai ik 6.43.12

Succesvol draaiende inmiddels op:jvanhambelgium schreef op zaterdag 2 maart 2019 @ 13:46:

Al iemand de sprong genomen en 6.44 "Stable" uitgerold ?

Ik ben een beetje terughouden om mijn RB3011 te gaan upgraden, in de changelog een héél lange lijst met opgeloste zaken en dat is mooi, maar kan altijd een hoop nieuwe instabiliteit brengen...

Je leest alvast wel wat gekke dingen op de fora vandaar...

Op de moment draai ik 6.43.12

-RB3011

-hEX S

-wAP AC

-RB751G

-RB952G

-hAP AC Lite

-CHR op ESXi

-hAP AC²

jeetje, wat voor setup heb jij in hemelsnaamXoReP schreef op zaterdag 2 maart 2019 @ 19:44:

[...]

Succesvol draaiende inmiddels op:

-RB3011

-hEX S

-wAP AC

-RB751G

-RB952G

-hAP AC Lite

-CHR op ESXi

-hAP AC²

Sometimes you need to plan for coincidence

Onderhoud privé ook de routers/ap's van familieleden.

Mooie proeftuin zo 😉

De RB3011/wAP AC/hAP AC²/CHR zijn onderdeel van mijn home lab.

Daarnaast zakelijk ook steeds meer tikkies in omloop maar worden niet zo frequent geüpdate als mijn prive spul.

Geen probleem op mijn RB3011, het zijn vooral grote ipsec changes en dat gebruik ik niet.jvanhambelgium schreef op zaterdag 2 maart 2019 @ 13:46:

Al iemand de sprong genomen en 6.44 "Stable" uitgerold ?

Ik ben een beetje terughouden om mijn RB3011 te gaan upgraden, in de changelog een héél lange lijst met opgeloste zaken en dat is mooi, maar kan altijd een hoop nieuwe instabiliteit brengen...

Je leest alvast wel wat gekke dingen op de fora vandaar...

Op de moment draai ik 6.43.12

Ik VPN naar mn synology via port forwards maar nu hardware encryptie eindeljk in de stable zit in 6.44 ga ik dat maar eens omzetten.

Alle proemn in n drek

mijn config isThralas schreef op maandag 25 februari 2019 @ 18:22:

@BubbaNL @starpc Ik denk dat we hier best kunnen helpen, maar dan is het handig als je een export van je config post ipv. enkel om een stappenplan vraagt.

Vergeet in ieder geval niet om IGMP toe te staan op je INPUT chain op de IPTV interface. Dat is impliciet in @Hmmbob's config (geen firewall op de interface, niet ideaal).

Voor wat betreft de regels van hierboven: DHCP option 60 is alleen nodig op de client richting de ISP, alle andere options kunnen weg (helemaal die broadcast opt).

Verder, die NAT-regel zou ik dst-address weghalen. Dat slaat nergens op en maakt het enkel foutgevoeliger.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

| # mar/04/2019 09:56:37 by RouterOS 6.43.8

# software id =

#

# model = 2011UiAS-2HnD

# serial number =

/interface bridge

add fast-forward=no igmp-snooping=yes name=bridge-iptv

add arp=proxy-arp fast-forward=no igmp-snooping=yes name=bridge-local

add fast-forward=no name=bridge-tel

/interface ethernet

set [ find default-name=ether1 ] arp=proxy-arp name=ether1-gateway

set [ find default-name=ether3 ] speed=100Mbps

set [ find default-name=ether4 ] speed=100Mbps

set [ find default-name=ether5 ] speed=100Mbps

set [ find default-name=ether6 ] advertise=\

10M-half,10M-full,100M-half,100M-full,1000M-half,1000M-full

set [ find default-name=ether7 ] advertise=\

10M-half,10M-full,100M-half,100M-full,1000M-half,1000M-full

set [ find default-name=ether8 ] advertise=\

10M-half,10M-full,100M-half,100M-full,1000M-half,1000M-full

set [ find default-name=ether9 ] advertise=\

10M-half,10M-full,100M-half,100M-full,1000M-half,1000M-full

set [ find default-name=ether10 ] advertise=\

10M-half,10M-full,100M-half,100M-full,1000M-half,1000M-full

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n basic-rates-a/g=6Mbps,54Mbps \

disabled=no frequency=2437 mode=ap-bridge ssid="KPN 300N" \

wireless-protocol=802.11

/interface vlan

add name="VLAN10(gast)" vlan-id=10

add interface=ether1-gateway mtu=1594 name=vlan1.4 vlan-id=4

add interface=ether1-gateway name=vlan1.6 vlan-id=6

add interface=ether1-gateway name=vlan1.7 vlan-id=7

add comment=IPTV disabled=yes interface=ether10 name=vlan10.4 vlan-id=4

add comment=internet interface=ether10 name=vlan10.6 vlan-id=6

add comment=Telefoon interface=ether10 name=vlan10.7 vlan-id=7

/interface pppoe-client

add add-default-route=yes allow=pap,mschap2 disabled=no interface=vlan1.6 \

keepalive-timeout=20 max-mru=1480 max-mtu=1480 name=pppoe password=kpn \

user=***************@internet

/interface list

add exclude=dynamic name=discover

add name=vlan

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk mode=\

dynamic-keys supplicant-identity=MikroTik wpa-pre-shared-key=--------- \

wpa2-pre-shared-key=

/ip dhcp-client option

add code=60 name=option60-vendorclass value="'IPTV_RG'"

add code=28 name=optie28 value="'192.168.10.255'"

/ip dhcp-server option

add code=28 name=option28-broadcast value="'192.168.10.255'"

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=aes-128-cbc

/ip pool

add name=dhcp ranges=192.168.10.40-192.168.10.99

add name=guest ranges=192.168.100.100-192.168.100.254

add name=dhcp_pool7 ranges=1.88.192.2-1.88.192.254

add name=dhcp_pool8 ranges=1.88.192.2-1.88.192.254

/ip dhcp-server

add address-pool=dhcp disabled=no interface=bridge-local lease-time=1h30m \

name=dhcp-thuis

/routing bgp instance

set default disabled=yes

/snmp community

set [ find default=yes ] addresses=0.0.0.0/0

/tool user-manager customer

set admin access=\

own-routers,own-users,own-profiles,own-limits,config-payment-gw

/interface bridge filter

# no interface

add action=drop chain=forward in-interface=*24

# no interface

add action=drop chain=forward out-interface=*24

/interface bridge port

add bridge=bridge-local hw=no interface=ether2

add bridge=bridge-local hw=no interface=ether3

add bridge=bridge-local hw=no interface=ether4

add bridge=bridge-local hw=no interface=ether5

add bridge=bridge-local interface=wlan1

add bridge=bridge-iptv disabled=yes interface=vlan1.4

add bridge=bridge-local hw=no interface=ether6

add bridge=bridge-tel interface=vlan1.7

add bridge=bridge-tel interface=vlan10.7

add bridge=bridge-iptv hw=no interface=ether7

add bridge=bridge-iptv hw=no interface=ether8

add bridge=bridge-iptv hw=no interface=ether9

add bridge=bridge-iptv disabled=yes interface=*16

add bridge=bridge-local disabled=yes interface=*1A

add bridge=bridge-local disabled=yes interface=*18

add bridge=bridge-tel disabled=yes interface=*17

add bridge=bridge-local interface=ether10

add bridge=bridge-local interface=vlan10.6

add bridge=bridge-iptv interface=vlan10.4

/ip neighbor discovery-settings

set discover-interface-list=discover

/interface list member

add interface=ether2 list=discover

add interface=ether3 list=discover

add interface=ether4 list=discover

add interface=ether5 list=discover

add interface=ether6 list=discover

add interface=ether7 list=discover

add interface=ether8 list=discover

add interface=ether9 list=discover

add interface=ether10 list=discover

add interface=bridge-local list=discover

add interface=vlan1.4 list=discover

add interface=vlan1.7 list=discover

add interface=vlan10.7 list=discover

add interface=bridge-iptv list=discover

add interface=bridge-tel list=discover

add list=discover

add interface=vlan10.6 list=discover

/interface wireless access-list

add ap-tx-limit=8

/ip address

add address=192.168.10.250/24 interface=ether2 network=192.168.10.0

add address=192.168.88.1/24 interface=ether1-gateway network=192.168.88.0

/ip dhcp-client

add add-default-route=special-classless default-route-distance=254 \

dhcp-options=option60-vendorclass disabled=no interface=vlan1.4 \

use-peer-dns=no use-peer-ntp=no

add add-default-route=special-classless dhcp-options=optie28 interface=\

bridge-local use-peer-dns=no use-peer-ntp=no

/ip dhcp-server config

set store-leases-disk=15m

/ip dhcp-server lease

add address=192.168.10.47 client-id=1:0:8:9b:c9:5:45 mac-address=\

00:08:9B:C9:05:45 server=dhcp-thuis

/ip dhcp-server network

add address=1.88.192.0/24 dns-server=8.8.8.8 gateway=1.88.192.1

add address=192.168.10.0/24 dns-server=192.168.10.250 domain=thuis.local \

gateway=192.168.10.250

add address=192.168.100.0/24 dns-server=192.168.100.1 gateway=192.168.100.1

/ip dns

set allow-remote-requests=yes cache-max-ttl=1d servers=8.8.8.8,8.8.4.4

/ip dns static

add address=127.0.0.1 name=oneplus-shop.nl

/ip firewall filter

add action=accept chain=input in-interface=pppoe protocol=icmp

add action=accept chain=input connection-state=related

add action=accept chain=input connection-state=established

add action=reject chain=input in-interface=pppoe protocol=tcp reject-with=\

icmp-port-unreachable

add action=reject chain=input in-interface=pppoe protocol=udp reject-with=\

icmp-port-unreachable

add action=drop chain=forward comment=NETbios disabled=yes dst-port=137-139 \

in-interface=pppoe protocol=udp

add action=drop chain=forward comment=NETbios disabled=yes dst-port=137-139 \

in-interface=pppoe protocol=tcp

add action=drop chain=forward comment=NETbios disabled=yes out-interface=\

pppoe protocol=udp src-port=137-139

add action=drop chain=forward comment=NETbios disabled=yes out-interface=\

pppoe protocol=tcp src-port=137-139

/ip firewall nat

add action=masquerade chain=srcnat out-interface=pppoe src-address=\

192.168.0.0/16 to-addresses=0.0.0.0

add action=masquerade chain=srcnat out-interface=ether1-gateway

add action=dst-nat chain=dstnat comment="nas interface" dst-address=\

--------- dst-port=80 protocol=tcp to-addresses=192.168.10.47

add action=dst-nat chain=dstnat comment=torrent dst-address=---------- \

dst-port=3799 protocol=tcp to-addresses=192.168.10.47

add action=dst-nat chain=dstnat comment=server dst-address==---------- \

dst-port=8080 protocol=tcp to-addresses=192.168.10.47

add action=masquerade chain=srcnat comment=hairpin dst-address=\

192.168.10.0/24 src-address=192.168.10.0/24

add action=src-nat chain=srcnat comment=harpin src-address=192.168.10.47 \

to-addresses=----------

add action=masquerade chain=srcnat comment="ROUTED IPTV" out-interface=\

vlan1.4

/ip route

add distance=1 gateway=10.0.0.0

/ip traffic-flow

set cache-entries=4k

/ip upnp

set enabled=yes show-dummy-rule=no

/ip upnp interfaces

add interface=bridge-local type=internal

add interface=pppoe type=external

add interface=ether1-gateway type=external

/lcd

set backlight-timeout=5m enabled=no touch-screen=disabled

/lcd interface pages

set 0 interfaces=sfp1,ether1-gateway,ether2,ether3,ether4,ether5

/routing igmp-proxy interface

add alternative-subnets=213.75.167.0/24,217.166.224.0/22,213.75.0.0/16 \

interface=vlan1.4 upstream=yes

add interface=bridge-local

/system clock

set time-zone-autodetect=no

/system lcd

set contrast=0 enabled=no port=parallel type=24x4

/system lcd page

set time disabled=yes display-time=5s

set resources disabled=yes display-time=5s

set uptime disabled=yes display-time=5s

set packets disabled=yes display-time=5s

set bits disabled=yes display-time=5s

set version disabled=yes display-time=5s

set identity disabled=yes display-time=5s

set vlan10.7 disabled=yes display-time=5s

set vlan10.6 disabled=yes display-time=5s

set vlan10.4 disabled=yes display-time=5s

set vlan1.7 disabled=yes display-time=5s

set wlan1 disabled=yes display-time=5s

set sfp1 disabled=yes display-time=5s

set ether1-gateway disabled=yes display-time=5s

set ether2 disabled=yes display-time=5s

set ether3 disabled=yes display-time=5s

set ether4 disabled=yes display-time=5s

set ether5 disabled=yes display-time=5s

set ether6 disabled=yes display-time=5s

set ether7 disabled=yes display-time=5s

set ether8 disabled=yes display-time=5s

set ether9 disabled=yes display-time=5s

set vlan1.6 disabled=yes display-time=5s

set ether10 disabled=yes display-time=5s

set vlan1.4 disabled=yes display-time=5s

set "VLAN10(gast)" disabled=yes display-time=5s

set pppoe disabled=yes display-time=5s

set bridge-local disabled=yes display-time=5s

set bridge-iptv disabled=yes display-time=5s

set bridge-tel disabled=yes display-time=5s

/tool user-manager database

set db-path=user-manager |

ik ga over op een RB4011 wifi model. maar daar zit een gelijke config in..

ik zou een gaste net willen hebben maar ben op zit moment een betje onzeker geworden. want ik ben laast dus ook buiten geloten door de router. en kon gelukkig . via een laptop die ook in netwerk draaid.. nog wel de config terug zetten.

en heb ook een heel klein ding..

als ik iets download ( ja wat niet mag) dan gaat de ITV stotteren

[ Voor 3% gewijzigd door starpc op 14-03-2019 22:36 ]

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

| # mar/05/2019 12:52:19 by RouterOS 6.42.7

# software id = LX9S-J89A

#

# model = RouterBOARD 962UiGS-5HacT2HnT

# serial number = 8A7709E2221B

/interface bridge

add arp=proxy-arp name=bridge-local

/interface ethernet

set [ find default-name=ether1 ] arp=proxy-arp loop-protect=off

set [ find default-name=ether2 ] speed=1Gbps

/interface wireless

set [ find default-name=wlan1 ] antenna-gain=4 band=2ghz-g/n channel-width=20/40mhz-eC country=netherlands disabled=no distance=indoors frequency=auto mode=ap-bridge ssid=MikroTik2.4Ghz \

tx-power-mode=all-rates-fixed wireless-protocol=802.11 wps-mode=disabled

set [ find default-name=wlan2 ] antenna-gain=4 band=5ghz-a/n/ac country=netherlands disabled=no distance=indoors frequency=auto mode=ap-bridge ssid=MikroTik5Ghz tx-power-mode=all-rates-fixed \

wireless-protocol=802.11 wps-mode=disabled

/interface vlan

add interface=ether1 loop-protect=off name=vlan1.6 vlan-id=6

/interface pppoe-client

add add-default-route=yes allow=pap disabled=no interface=vlan1.6 keepalive-timeout=20 max-mru=1500 max-mtu=1500 name=pppoe-client password=1234 user=mac@internet

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk mode=dynamic-keys supplicant-identity=MikroTik wpa-pre-shared-key=--------- wpa2-pre-shared-key=key

/ip hotspot profile

set [ find default=yes ] html-directory=flash/hotspot

/ip pool

add name=thuisnetwerk ranges=192.168.1.10-192.168.1.99

/ip dhcp-server

add address-pool=thuisnetwerk disabled=no interface=bridge-local lease-time=1h30m name=dhcp-thuis

/ppp profile

set *0 only-one=yes use-compression=yes use-ipv6=no use-upnp=no

add name=default-ipv6 only-one=yes use-compression=yes use-upnp=no

/routing bgp instance

set default disabled=yes

/interface bridge port

add bridge=bridge-local interface=ether2

add bridge=bridge-local interface=ether3

add bridge=bridge-local interface=ether4

add bridge=bridge-local interface=ether5

add bridge=bridge-local interface=wlan1

add bridge=bridge-local interface=wlan2

/ip address

add address=192.168.1.1/24 interface=bridge-local network=192.168.1.0

/ip dhcp-server config

set store-leases-disk=15m

/ip dhcp-server network

add address=192.168.1.0/24 dns-server=192.168.1.1 domain=thuis.local gateway=192.168.1.1

/ip dns

set allow-remote-requests=yes cache-max-ttl=1d servers=8.8.8.8,8.8.4.4

/ip firewall filter

# no interface

add action=accept chain=input in-interface=pppoe-client protocol=icmp

add action=accept chain=input connection-state=related

add action=accept chain=input connection-state=established

# no interface

add action=reject chain=input in-interface=pppoe-client protocol=tcp reject-with=icmp-port-unreachable

# no interface

add action=reject chain=input in-interface=pppoe-client protocol=udp reject-with=icmp-port-unreachable

/ip firewall nat

# no interface

add action=masquerade chain=srcnat comment="Needed for internet" out-interface=pppoe-client src-address=192.168.0.0/16

/ip upnp

set show-dummy-rule=no

/ip upnp interfaces

add interface=bridge-local type=internal

add interface=pppoe-client type=external

/system clock

set time-zone-name=Europe/Amsterdam

/system routerboard settings

set silent-boot=no |

Hebben jullie nog aan/opmerkingen hierop, mis ik mogelijk nog security instellingen?

Verder valt de wifi tegen, op de begaande grond is nog wel oke, maar zodra ik de trap op ga gaat het behoorlijk naar beneden. Op de 2e verdieping valt het signaal helemaal weg.

Zijn daar mogelijk nog instellingen voor zodat ik beter bereik heb of moet ik er maar aan denken om nog een MikroTik te plaatsen, bijvoorbeeld op de tweede verdieping waar al een UTP kabel ligt en welke dan?

Nog een tweede 962UiGS-5HacT2HnT of MikroTik hAP ac2 of iets anders, over de hAP ac2 lees ik tegenvallende wifi berichten?

Om een idee te geven als ik een scan doe over hoeveel access points er hier zijn kom ik afhankelijk waar ik precies sta rond de 25 stuks. Heb al gelezen dat een scan doen en dan het beste kanaal kiezen kan werken, maar dat zie ik niet geregeld krijgen

Waarom? Al die optimalisaties op wireless zijn in den beginne niet nodig, zeker als je problemen hebt doe je er verstandig aan naar de basis te gaan (alleen country).

De nieuwe config maakt gebruik van een degelijke firewall met interface lists, het is dan alleen nog een kwestie van je interne range instellen via quickset (als dat werkt), vlan + pppoe-client toevoegen aan WAN en je kunt gaan (of dat moet ook met quickset kunnen..).

Op dit moment heb je maar enkele selectieve input drop rules en geen forward chain firewalling.

Routing en hotspot package kun je disablen/uninstallen wegens niet nodig.

Proxy-arp op bridge-local kan nodig zijn om ppp-clients in hetzelfde subnet toegang te geven tot je interne netwerk maar proxy-arp op ether1 lijkt onnodig en onwenselijk.

Tip: met /export hide-sensitive kun je automatisch secrets filteren uit je script.

Oh, zet ook even een administrative mac op je bridge. Dat mag de huidige waarde zijn, maar zorgt ervoor dat hij niet wijzigt tussen reboots.

[ Voor 7% gewijzigd door nescafe op 05-03-2019 13:39 ]

* Barca zweert ook bij fixedsys... althans bij mIRC de rest is comic sans

Verder hoe zet ik een administrative mac op mijn bridge?

Ondertussen ben ik de MikroTik een beetje door het huis aan het verplaatsen om te kijken wat een goede plek ik voor eventueel een tweede. Hoe dan ook als met één blijf werken heb ik op de 2e verdieping geen signaal meer, dus dat wordt er nog één extra plaatsen op de 1e of 2e verdieping.

Ook zijn de speedtest die ik doe op https://kpn-itns.speedtestcustom.com/ raar, de downlaod snelheid valt 9 van 10x een stuk lager uit dan ik zou verwachten, namelijk rond de 70Mbps de upload zit telkens tussen de 200 en 250Mbps. Ik heb een 200/200 glasvezel verbinding, de test doe ik trouwens via de utp kabel dus niet via wifi

[ Voor 22% gewijzigd door FabiandJ op 05-03-2019 15:03 ]

De config op netwerkje.com is gebaseerd op oudere default configs en daar ontbreken de genoemde zaken in, dus ik zou deze niet opnieuw als basis pakken, alleen de zaken eruit pikken die op KPN van toepassing zijn.

Voor wat betreft de administrative mac; je bent vrij om daarop te Googlen en/of rond te klikken in WinBox (Bridge > bridge-local).

Twee verdiepingen lijkt overigens wat opportunistisch (voor elke wireless router), kun je de router niet op de 1e verdieping plaatsen?

Edit: ook de snelheid zal met de nieuwe default config hoger uitvallen door het standaard ingeschakeld zijn van fasttrack.

[ Voor 7% gewijzigd door nescafe op 05-03-2019 15:09 ]

* Barca zweert ook bij fixedsys... althans bij mIRC de rest is comic sans

De router kan helaas niet op de 1e verdieping staan, op de begaande grond staat ook wat apparatuur wat ik met utp verbonden heb, als de router op de 1e verdieping staat kom ik niet meer beneden

Denk dat er eigenlijk niks anders op zit dan een tweede MikroTik erbij te plaatsen, ben er alleen nog niet uit welke dit dan gaat worden.

Ik heb op de begane grond en eerste verdieping een RBwAPG-5HacT2HnD hangen. Werkt aardig, plaatsing van de APs is hierbij wel van belang, Ik heb op zolder een RB962UiGS-5HacT2HnT liggen, werkt op zich goed maar blinkt niet uit in wifi. Ik heb het idee dat dat ook te maken heeft met de plaatsing, hij ligt momenteel op een bureau, met 5 CAT6 kabels aangesloten is het nog niet zo makkelijk om deze aan de muur te hangen.FabiandJ schreef op dinsdag 5 maart 2019 @ 15:40:

@nescafe Ah oke, zal er straks even mee verder gaan.

De router kan helaas niet op de 1e verdieping staan, op de begaande grond staat ook wat apparatuur wat ik met utp verbonden heb, als de router op de 1e verdieping staat kom ik niet meer beneden

Denk dat er eigenlijk niks anders op zit dan een tweede MikroTik erbij te plaatsen, ben er alleen nog niet uit welke dit dan gaat worden.

Vooralsnog zijn mijn bevindingen dat losse AP's icm een aparte switch/router beter resultaat geven als een switch/router met ingebouwde wifi. Maakt het geheel wel wat duurder en configuratie benodigd wat aandacht/voorbereiding, echter bevalt het hier goed en zijn er geen klachten.

Ik las op het MT forum dat men issues had met roaming tussen de AP's maar heb hier geen problemen mee. De wireless clients schakelen zelf tussen de AP's en blijven niet "plakken" is hier de ervaring.

[ Voor 3% gewijzigd door WeaZuL op 05-03-2019 17:00 ]

NSLU2, SheevaPlug, Pogoplug, Espressobin and Odroid H2 addict

Mijn RB3011, gisteren naar de laatste 6.44 gebracht heeft al langer dit fenomeen, ik had het opgelost (alhoewel ik niet meer weet hoe) en m'n upload WAN redelijk stabiel 28Mbps

D

e laatste dagen niet meer hoger te krijgen als 13Mbps !!

Download is geen probleem, ik haal zowat de max dat m'n xDSL kan leveren, zo'n 92Mbps en daarbij beweegt de CPU van de RB3011 niet eens (1%)

Meting via verschillende "speedtest" websites.

En het gekke is, als ik op de Mikrotik zelf bij tool -> ping speed een testje doe naar 1.1.1.1 of 8.8.8.8 haal ik wel 30-33Mbps. Dus het "ligt" ook niet bij de ISP.

Ik zie ook netjes tijdens de PPPoE negotiatie dat een MTU van 1480 afgesproken worden.

Op de fora zijn héél veel postings rond "PPPoE slow upload" of "PPPoE half speed" etc,etc te vinden maar eigenlijk geen consistente oplossing...erg bizar.

Mocht dit het probleem zijn, dan kan een expliciete mtu-clamping rule helpen. MT heeft deze een tijd geleden standaard ingebouwd maar het werkt niet altijd lekker.

1

2

3

4

5

| /ip firewall mangle

add action=change-mss chain=forward in-interface=all-ppp new-mss=clamp-to-pmtu \