Ik heb een beveiligingsvraag met betrekking op een zakelijke server (AD/DHCP/DNS/File) en wil hier graag een externe blik op hebben.

Deze vraag vloeit voort uit het feit dat externals nu inloggen via anydesk naar hun werkstation en vanuit hun werkstation extern aan het werk zijn. Het idee is dat de werkstations nu nog aan moeten blijven staan, want anders geen verbinding. Bij gebruik VPN kan men gewoon extern werken en kunnen de werkstations uitgeschakeld worden (laten we groen denken).

In het huidige geval zijn de hardware specificaties niet van toepassing, slechts de software :

De server draait op Windows Server 2008 R2 SBS, single server met AD/DNS/DHCP/File.

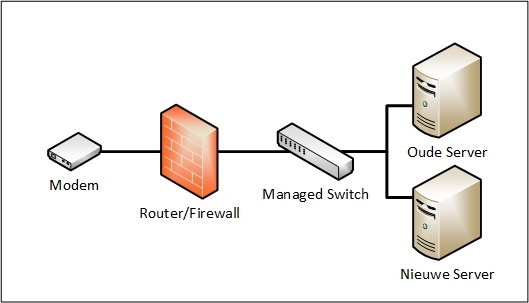

De lanpoorten op de server zijn onderverdeeld in WAN (Extern direct naar modem) en LAN (via switch naar intern netwerk).

Op het kabelmodem staat een softwarematige firewall welke minimaal is ingesteld (poorten worden doorgestuurd naar WAN).

Op de server draait pfSense in virtualbox, deze staat direct gekoppeld aan WAN en vangt al het verkeer hierop af, pfSense staat op de standaard beveiliging en daarbij zijn er geen programma's gekoppeld aan poorten (later hier meer over).

om extern te kunnen werken heb ik hiervoor een VPN opgezet. Deze VPN verloopt via pfSense in combinatie met openVPN. Hiervoor is de benodigde standaard TCP poort geopend, TCP 1194.

Al het verkeer van buitenaf naar poort 1194 word door pfSense afgevangen en behandeld door openVPN.

openVPN is als volgt ingesteld :

TLS Auth = on

DH Parameter = 2048

Encryption = AES-256-CBC / SHA1

Cert.depth = One

Tunneling is standaard ingesteld, betekend dat cliënt een IP aangewezen krijgen via het tunnel netwerk naar mijn interne netwerk (range tunnel is compleet anders dan range local).

Verder heb ik de verbosity level (level van logs) op de aanbevolen lvl3 staan, waarbij we een mooi overzicht creëren van wat er over de lijn gebeurd.

Voor de server is een servercertificaat onder bovenvermelde voorwaarden opgesteld, hetzelfde gebeurd ook voor de cliënts.

Voor de cliënts word er een account aangemaakt in pfSense, welke later kan worden gebruikt om via openVPN in te loggen.

Na een testgebruiker aangemaakt te hebben, inclusief certificaat, heb ik de software vanuit pfSense gedownload en geinstalleerd bij de testcliënt. Na installatie kan via de TAP ingelogd worden op de server.

Zodra men op de server uitkomt en netwerkschijven in wil zien (of programma's op wil starten) dient men nog het AD username/password in te vullen waarna men eigenlijk alles kan.

Voordat de gebruiker zijn credentials invult is niets benaderbaar zonder foutmelding dat men eerst moet inloggen.

Mijn vraag aan jullie is of bovenstaande veilig genoeg is om de meeste problemen af te vangen.

Zijn er misschien zaken waar ik op moet letten, bijvoorbeeld over de benaderbare documenten of de op te starten programma's.

Ik wil zoveel mogelijk beveiligingsproblemen afvangen, aangezien het hier toch om een zakelijke server gaat.

Deze vraag vloeit voort uit het feit dat externals nu inloggen via anydesk naar hun werkstation en vanuit hun werkstation extern aan het werk zijn. Het idee is dat de werkstations nu nog aan moeten blijven staan, want anders geen verbinding. Bij gebruik VPN kan men gewoon extern werken en kunnen de werkstations uitgeschakeld worden (laten we groen denken).

In het huidige geval zijn de hardware specificaties niet van toepassing, slechts de software :

De server draait op Windows Server 2008 R2 SBS, single server met AD/DNS/DHCP/File.

De lanpoorten op de server zijn onderverdeeld in WAN (Extern direct naar modem) en LAN (via switch naar intern netwerk).

Op het kabelmodem staat een softwarematige firewall welke minimaal is ingesteld (poorten worden doorgestuurd naar WAN).

Op de server draait pfSense in virtualbox, deze staat direct gekoppeld aan WAN en vangt al het verkeer hierop af, pfSense staat op de standaard beveiliging en daarbij zijn er geen programma's gekoppeld aan poorten (later hier meer over).

om extern te kunnen werken heb ik hiervoor een VPN opgezet. Deze VPN verloopt via pfSense in combinatie met openVPN. Hiervoor is de benodigde standaard TCP poort geopend, TCP 1194.

Al het verkeer van buitenaf naar poort 1194 word door pfSense afgevangen en behandeld door openVPN.

openVPN is als volgt ingesteld :

TLS Auth = on

DH Parameter = 2048

Encryption = AES-256-CBC / SHA1

Cert.depth = One

Tunneling is standaard ingesteld, betekend dat cliënt een IP aangewezen krijgen via het tunnel netwerk naar mijn interne netwerk (range tunnel is compleet anders dan range local).

Verder heb ik de verbosity level (level van logs) op de aanbevolen lvl3 staan, waarbij we een mooi overzicht creëren van wat er over de lijn gebeurd.

Voor de server is een servercertificaat onder bovenvermelde voorwaarden opgesteld, hetzelfde gebeurd ook voor de cliënts.

Voor de cliënts word er een account aangemaakt in pfSense, welke later kan worden gebruikt om via openVPN in te loggen.

Na een testgebruiker aangemaakt te hebben, inclusief certificaat, heb ik de software vanuit pfSense gedownload en geinstalleerd bij de testcliënt. Na installatie kan via de TAP ingelogd worden op de server.

Zodra men op de server uitkomt en netwerkschijven in wil zien (of programma's op wil starten) dient men nog het AD username/password in te vullen waarna men eigenlijk alles kan.

Voordat de gebruiker zijn credentials invult is niets benaderbaar zonder foutmelding dat men eerst moet inloggen.

Mijn vraag aan jullie is of bovenstaande veilig genoeg is om de meeste problemen af te vangen.

Zijn er misschien zaken waar ik op moet letten, bijvoorbeeld over de benaderbare documenten of de op te starten programma's.

Ik wil zoveel mogelijk beveiligingsproblemen afvangen, aangezien het hier toch om een zakelijke server gaat.

Wabbawabbawabbawabba

:strip_exif()/u/35172/elmo.gif?f=community)

:strip_icc():strip_exif()/u/384807/crop64230383615bf_cropped.jpg?f=community)

:strip_icc():strip_exif()/u/1206328/crop689314e7eddc1_cropped.jpg?f=community)

/u/11437/wandcontactdoos.png?f=community)

/u/459815/crop5e17a83fc69b7.png?f=community)