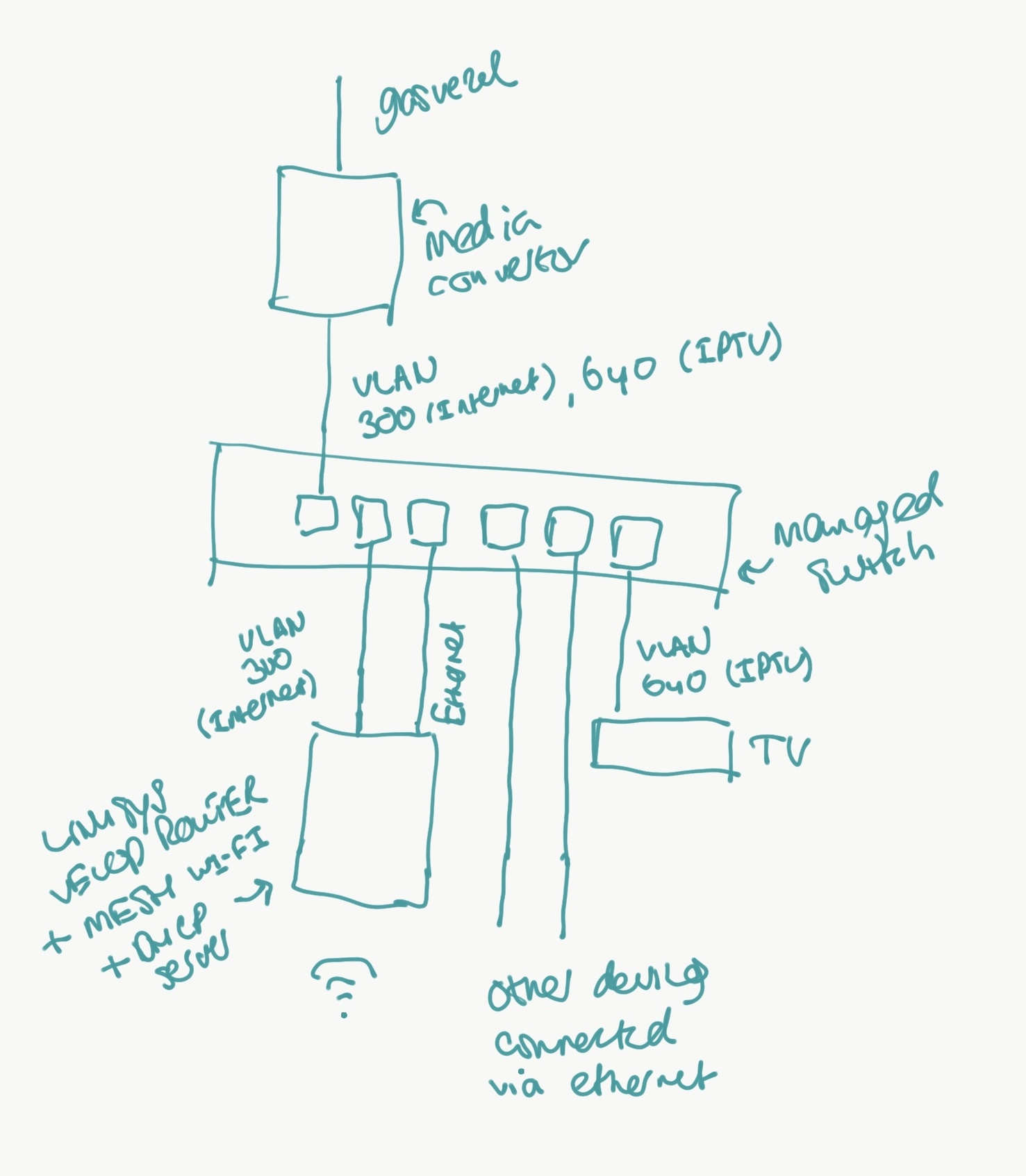

Ik maak gebruik van een managed switch om mijn internetsignaal om te zetten voordat deze naar mijn router gaat (met specifieke VLAN settings) en gebruik deze switch ook om mijn netwerk verder te verdelen. Daarom zit deze switch tegelijkertijd voor en na mijn router en daarmee dus ook deels voor mijn firewall. Zie bijgaand situatieschets.

Loop ik hiermee een veiligheidsrisico of zijn de poorten van elkaar afgescheiden dmv de VLAN settings? Is het beter om met twee losse switches te werken?

Context/Apparatuur:

- Internet glasvezel T-Mobile

- Media Convertor CTS CVT-3002-PLUS-DR

- Managed Switch TP-Link TL-5G106DE

- Linksys Velop Router + Mesh netwerk

- Geen separaat modem

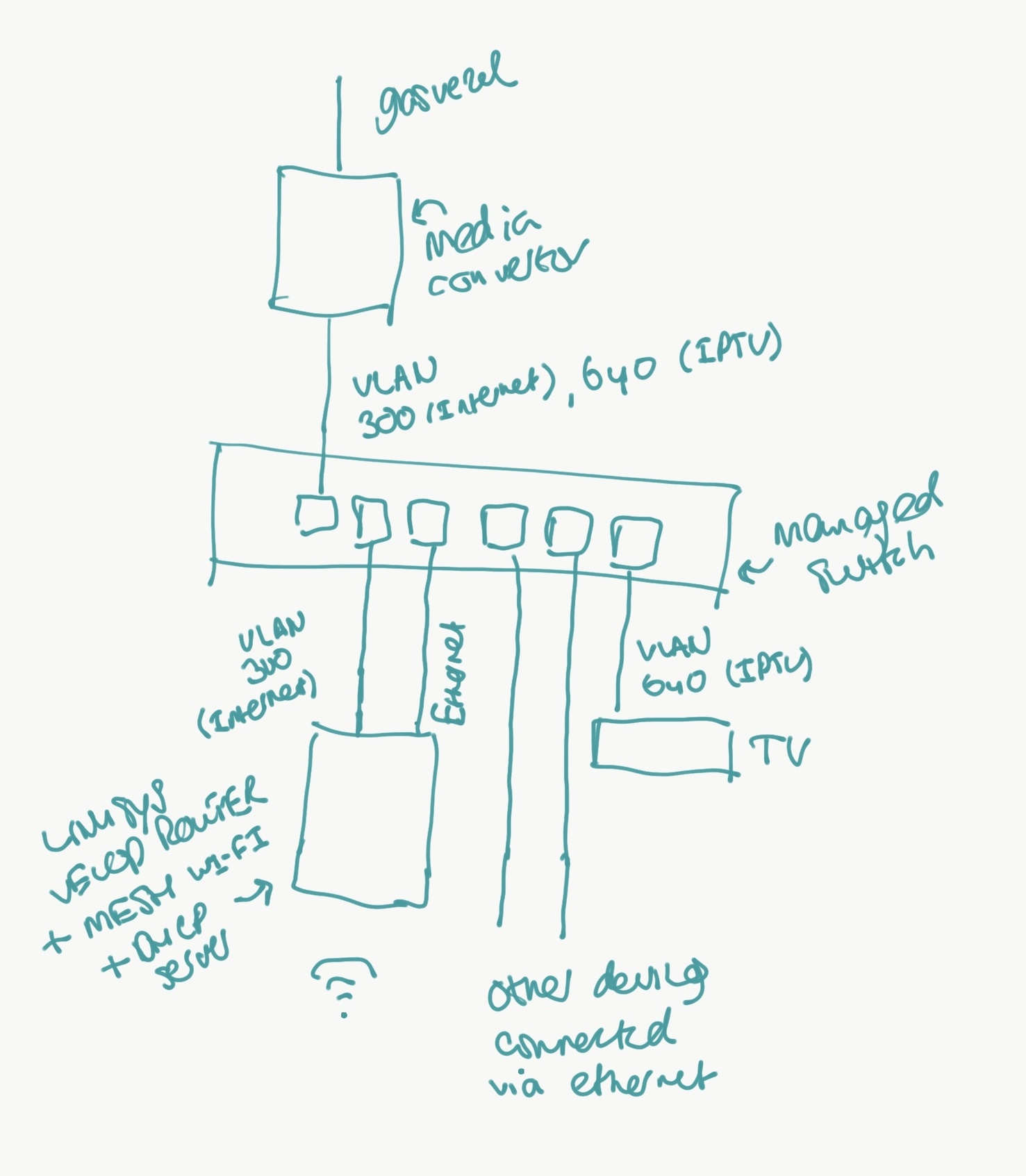

Loop ik hiermee een veiligheidsrisico of zijn de poorten van elkaar afgescheiden dmv de VLAN settings? Is het beter om met twee losse switches te werken?

Context/Apparatuur:

- Internet glasvezel T-Mobile

- Media Convertor CTS CVT-3002-PLUS-DR

- Managed Switch TP-Link TL-5G106DE

- Linksys Velop Router + Mesh netwerk

- Geen separaat modem

/u/459815/crop5e17a83fc69b7.png?f=community)

/u/33139/crop61a880c2eab36_cropped.png?f=community)

:strip_icc():strip_exif()/u/547196/crop5b5ecd5b528b3_cropped.jpeg?f=community)