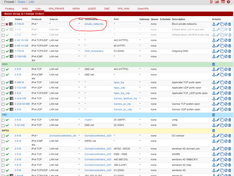

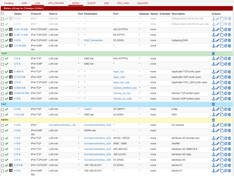

Bij mij thuis heb ik een virtuele Pfsense router draaien en heb ik verschillende vlannen (LAN, INFRA, DMZ enz).

Omdat ik niet zomaar al mijn interne verkeer naar buiten wil toestaan heb ik daar ook regels voor gemaakt. Echter worstel ik met het volgende:

Stel ik wil poort 443 richting het internet (WAN) openzetten dan heb ik daar de eerste actieve regel voor gemaakt.

Maar ik wil poort 443 richting mijn andere VLANnens bijvoorbeeld niet open hebben staan.

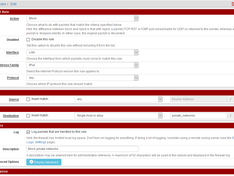

Moet ik dan per poort een block regel gaan maken per VLAN?

Ik ben eigenlijk opzoek naar iets van een optie om het open te zetten naar alles behalve RFC1918 subnetten maar dat lijkt er niet te zijn of mis ik iets?

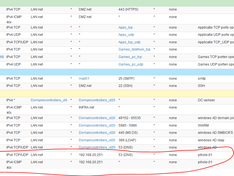

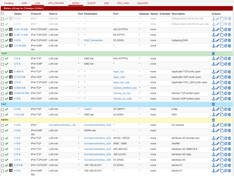

Omdat ik niet zomaar al mijn interne verkeer naar buiten wil toestaan heb ik daar ook regels voor gemaakt. Echter worstel ik met het volgende:

Stel ik wil poort 443 richting het internet (WAN) openzetten dan heb ik daar de eerste actieve regel voor gemaakt.

Maar ik wil poort 443 richting mijn andere VLANnens bijvoorbeeld niet open hebben staan.

Moet ik dan per poort een block regel gaan maken per VLAN?

Ik ben eigenlijk opzoek naar iets van een optie om het open te zetten naar alles behalve RFC1918 subnetten maar dat lijkt er niet te zijn of mis ik iets?

:strip_icc():strip_exif()/u/54374/kite.jpg?f=community)

:strip_icc():strip_exif()/u/38708/w03i.jpg?f=community)