Ik ben momenteel met de onderstaande case bezig, waarbij ik er niet helemaal uitkom. Aangezien hier op Tweakers genoeg slimme mensen zitten, hoop ik daarom dat iemand mij hier verder mee kan helpen.

Het gaat om de volgende case:

Gebruikers (engineers) moeten op een veilige manier verbinding kunnen leggen met netwerken van klanten, voor het leveren van ondersteuning. Deze verbindingen naar klanten zijn IPSec site-to-site VPN-verbindingen die opgebouwd gaan worden vanuit een Fortigate (FortiOS 6.0+).

Nu klinkt dit in eerste instantie natuurlijk heel makkelijk om op te zetten, aangezien IPSec VPN-tunnels regelmatig gebruikt worden om bijvoorbeeld branch offices te koppelen aan een HQ.

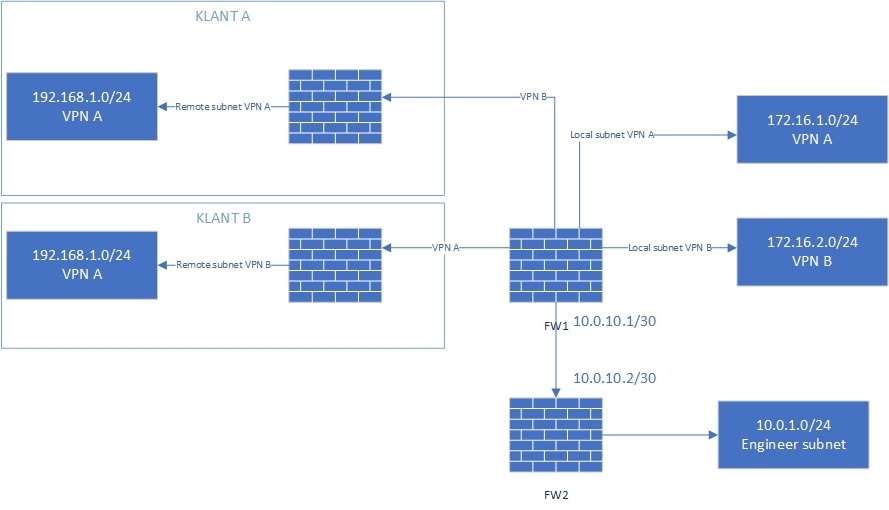

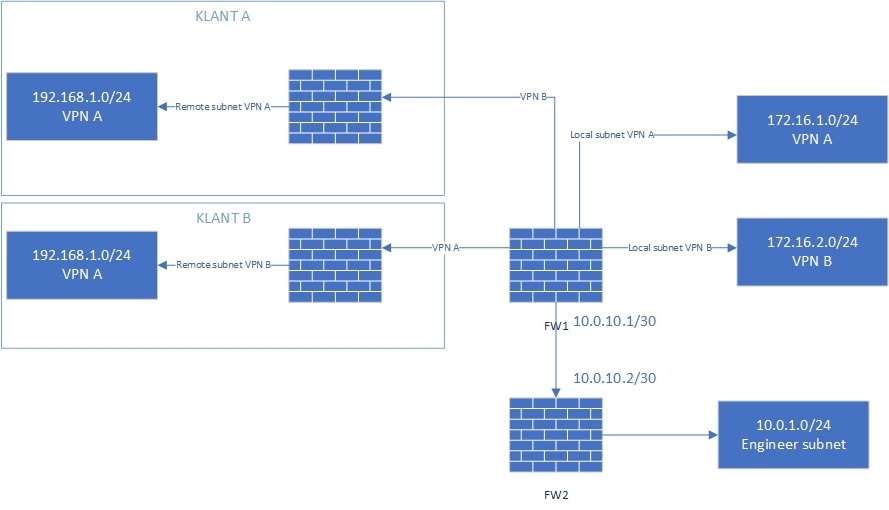

Nu komt dan eigenlijk het lastigere vraagstuk (zie de tekening hieronder): de engineer zit verbonden op een LAN subnet (10.0.1.0/24) op FW2 (VDOM binnen Fortigate). FW2 heeft een koppeling met FW1 (ook een VDOM binnen Fortigate) over het 10.0.10.0/30 subnet. FW 1 heeft twee local subnets, (172.16.1.0/24 voor VPN A en 172.16.2.0/24 voor VPN B ) waar de IPSec-tunnel naar gelegd is. Deze subnets kunnen communicatie opzetten naar de remote subnets van de klanten (192.168.1.0/24 voor VPN A en 192.168.2.0/24 voor VPN B ).

De engineer moet nu vanuit zijn netwerk (10.0.1.0/24), in staat gesteld kunnen worden om een verbinding op te zetten naar het netwerk van VPN A (klant A), maar ook met VPN B (klant B ). Dit zal echter nooit gelijktijdig zijn, een engineer zal maar met 1 VPN-tunnel tegelijk verbinding moeten maken. De twee VPN netwerken van de klanten, mogen daarbij echter GEEN verbinding met elkaar kunnen maken.

Mijn vraag daarbij is dus: hoe kan ik dit het beste opzetten? Mijn eerste ingeving was om te kijken of het mogelijk was om een SSL VPN tunnel op te zetten, waarbij de engineer kan kiezen of deze verbinding wil opzetten met VPN A of met VPN B. Dit is echter binnen Fortigate helaas niet mogelijk (tenzij er gebruik gemaakt wordt van meerdere user accounts die voor iedere klant verschillend zijn, maar dat is niet gewenst).

Overigens heb ik daar nog een beperking bij: de klant kent alleen de routes naar de voor hem bekende remote subnets (die standaard opgebouwd zijn bij het opzetten van de S2S VPN). De routetabel ziet er daarbij als volgt uit:

Device - Network - Via gateway

Klant A - 172.16.1.0 - IPSec S2S VPN

Klant B - 172.16.2.0 - IPSec S2S VPN

FW 1 en FW 2 zijn in eigen beheer, waarbij alle benodigde routes aanwezig zijn.

Daar kom ik dus volgens mij ook al een probleem in tegen, aangezien er voor verkeer van source 10.0.1.0/24 in VPN A en VPN B geen route bekend is. Hierdoor lijkt het mij dus alleen mogelijk om vanuit het local subnet van VPN A (172.16.1.0/24) en VPN B (172.16.2.0/24) communicatie op te zetten. Klopt mijn redenatie hierbij? Misschien dat ik iets met NAT/VIP moet gaan doen om dit werkend te krijgen? In de configuratie hiervan heb ik echter bij Fortigate geen/weinig ervaring.

Heeft misschien iemand hier op Tweakers ervaring met een vergelijkbaar vraagstuk, of is er misschien iemand die mij hiermee verder kan helpen? Je bent er vrij in om andere voorstellen te doen in de netwerkopbouw, aangezien dit een nog niet bestaande situatie betreft (enige beperking is dat de engineer niet direct op FW1 mag inprikken, maar via FW2 moet gaan).

Het gaat om de volgende case:

Gebruikers (engineers) moeten op een veilige manier verbinding kunnen leggen met netwerken van klanten, voor het leveren van ondersteuning. Deze verbindingen naar klanten zijn IPSec site-to-site VPN-verbindingen die opgebouwd gaan worden vanuit een Fortigate (FortiOS 6.0+).

Nu klinkt dit in eerste instantie natuurlijk heel makkelijk om op te zetten, aangezien IPSec VPN-tunnels regelmatig gebruikt worden om bijvoorbeeld branch offices te koppelen aan een HQ.

Nu komt dan eigenlijk het lastigere vraagstuk (zie de tekening hieronder): de engineer zit verbonden op een LAN subnet (10.0.1.0/24) op FW2 (VDOM binnen Fortigate). FW2 heeft een koppeling met FW1 (ook een VDOM binnen Fortigate) over het 10.0.10.0/30 subnet. FW 1 heeft twee local subnets, (172.16.1.0/24 voor VPN A en 172.16.2.0/24 voor VPN B ) waar de IPSec-tunnel naar gelegd is. Deze subnets kunnen communicatie opzetten naar de remote subnets van de klanten (192.168.1.0/24 voor VPN A en 192.168.2.0/24 voor VPN B ).

De engineer moet nu vanuit zijn netwerk (10.0.1.0/24), in staat gesteld kunnen worden om een verbinding op te zetten naar het netwerk van VPN A (klant A), maar ook met VPN B (klant B ). Dit zal echter nooit gelijktijdig zijn, een engineer zal maar met 1 VPN-tunnel tegelijk verbinding moeten maken. De twee VPN netwerken van de klanten, mogen daarbij echter GEEN verbinding met elkaar kunnen maken.

Mijn vraag daarbij is dus: hoe kan ik dit het beste opzetten? Mijn eerste ingeving was om te kijken of het mogelijk was om een SSL VPN tunnel op te zetten, waarbij de engineer kan kiezen of deze verbinding wil opzetten met VPN A of met VPN B. Dit is echter binnen Fortigate helaas niet mogelijk (tenzij er gebruik gemaakt wordt van meerdere user accounts die voor iedere klant verschillend zijn, maar dat is niet gewenst).

Overigens heb ik daar nog een beperking bij: de klant kent alleen de routes naar de voor hem bekende remote subnets (die standaard opgebouwd zijn bij het opzetten van de S2S VPN). De routetabel ziet er daarbij als volgt uit:

Device - Network - Via gateway

Klant A - 172.16.1.0 - IPSec S2S VPN

Klant B - 172.16.2.0 - IPSec S2S VPN

FW 1 en FW 2 zijn in eigen beheer, waarbij alle benodigde routes aanwezig zijn.

Daar kom ik dus volgens mij ook al een probleem in tegen, aangezien er voor verkeer van source 10.0.1.0/24 in VPN A en VPN B geen route bekend is. Hierdoor lijkt het mij dus alleen mogelijk om vanuit het local subnet van VPN A (172.16.1.0/24) en VPN B (172.16.2.0/24) communicatie op te zetten. Klopt mijn redenatie hierbij? Misschien dat ik iets met NAT/VIP moet gaan doen om dit werkend te krijgen? In de configuratie hiervan heb ik echter bij Fortigate geen/weinig ervaring.

Heeft misschien iemand hier op Tweakers ervaring met een vergelijkbaar vraagstuk, of is er misschien iemand die mij hiermee verder kan helpen? Je bent er vrij in om andere voorstellen te doen in de netwerkopbouw, aangezien dit een nog niet bestaande situatie betreft (enige beperking is dat de engineer niet direct op FW1 mag inprikken, maar via FW2 moet gaan).

XPS17 l702x 2670qm, 12GB, 128GB SSD, 500GB HDD, GT555m

/u/392096/i.png?f=community)

:strip_icc():strip_exif()/u/25852/bowmore_18k.jpg?f=community)

:strip_exif()/u/216514/sgisurf.gif?f=community)