Goedemorgen allen,

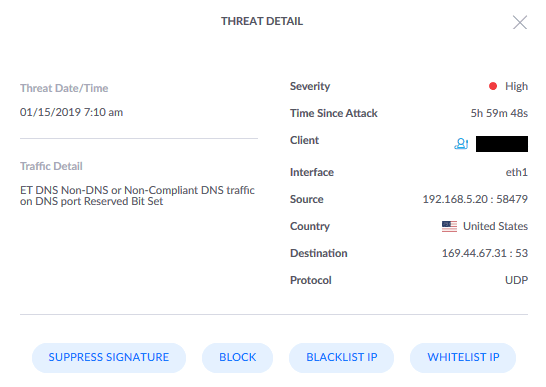

Vorige week heb ik mijn UniFi netwerk uitgebreid met een bijbehorende gateway. Deze gateway heeft IPS, oftewel 'inbraakbescherming'. Nu detecteert deze elke ochtend bij het opstarten van een specifieke PC op het netwerk, DNS verkeer wat daar niet vandaan hoort te komen. Ik ben bang dat er sprake is van malware, maar scannen levert niets op.

Nu is mijn vraag: hoe kan ik vaststellen om welk programma het gaat? De gateway kan uiteraard alleen vaststellen vanaf welk apparaat op het netwerk dit verkeer komt. Het apparaat in kwestie is een PC met Windows 7. Ik heb gezocht in het DNS cache, maar dit houdt niet bij welk programma deze queries doet.

Is hier iets voor in windows ingebouwd, of moet ik dit oplossen met een programma?

Vorige week heb ik mijn UniFi netwerk uitgebreid met een bijbehorende gateway. Deze gateway heeft IPS, oftewel 'inbraakbescherming'. Nu detecteert deze elke ochtend bij het opstarten van een specifieke PC op het netwerk, DNS verkeer wat daar niet vandaan hoort te komen. Ik ben bang dat er sprake is van malware, maar scannen levert niets op.

Nu is mijn vraag: hoe kan ik vaststellen om welk programma het gaat? De gateway kan uiteraard alleen vaststellen vanaf welk apparaat op het netwerk dit verkeer komt. Het apparaat in kwestie is een PC met Windows 7. Ik heb gezocht in het DNS cache, maar dit houdt niet bij welk programma deze queries doet.

Is hier iets voor in windows ingebouwd, of moet ik dit oplossen met een programma?

:strip_icc():strip_exif()/u/211182/chip-60x60.jpg?f=community)

/u/28468/librarian2.png?f=community)

/u/38159/DirkJan.png?f=community)