Ik heb gisteren mijn laptop geupgrade van Windows 10 Home naar Pro zodat ik BitLocker kan gaan gebruiken.

Werkt allemaal perfect maar heb toch een security vraagje.

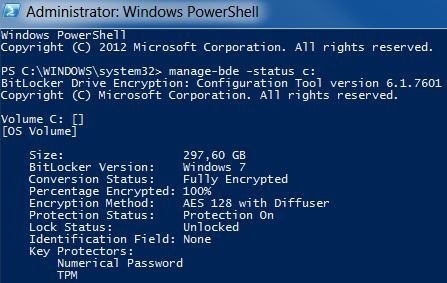

BitLocker is actief op de gehele SSD in de laptop i.c.m een TPM chip in de laptop.

Als je de laptop dus aanzet dan boot hij vanzelf door naar Windows 10 ook al is de disk volledig ge-encrypt. Je komt dan wel zonder iets te doen uit bij het loginscherm van Windows.

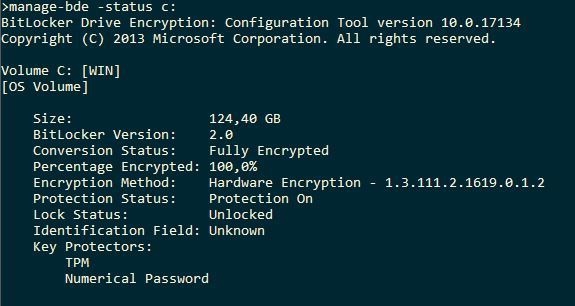

Een andere pc die ik heb heeft geen TPM chip en daarbij heb ik het zo ingesteld dat BitLocker ook actief is (zonder TPM) maar dat je voor het booten een wachtwoord moet opgeven. Ik heb daarvoor wel aanpassingen moeten maken in de lokale Group Policy editor.

Stel je voor dat iemand zo'n pc en laptop zou stelen dan kunnen ze dus de PC niet eens opstarten, of zien wat voor OS er op staat en ook de laatst gebruikte username niet zien. De laptop boot wel gewoon direct door zodat hij dus aan staat en je het loginscherm ziet van Windows 10. Men kan dus gewoon een netwerkkabeltje in de laptop doen om het aan het netwerk te hangen. Zolang men het Windows wachtwoord niet weet is er denk ik weinig aan de hand (1 lokaal admin account aanwezig op de laptop) Eigenlijk moet je dat toch niet willen voor maximale beveiliging? Dat zit blijkbaar niet standaard in de opties van BitLocker.

Welke van de twee manieren van beveiligen vinden jullie beter?

Werkt allemaal perfect maar heb toch een security vraagje.

BitLocker is actief op de gehele SSD in de laptop i.c.m een TPM chip in de laptop.

Als je de laptop dus aanzet dan boot hij vanzelf door naar Windows 10 ook al is de disk volledig ge-encrypt. Je komt dan wel zonder iets te doen uit bij het loginscherm van Windows.

Een andere pc die ik heb heeft geen TPM chip en daarbij heb ik het zo ingesteld dat BitLocker ook actief is (zonder TPM) maar dat je voor het booten een wachtwoord moet opgeven. Ik heb daarvoor wel aanpassingen moeten maken in de lokale Group Policy editor.

Stel je voor dat iemand zo'n pc en laptop zou stelen dan kunnen ze dus de PC niet eens opstarten, of zien wat voor OS er op staat en ook de laatst gebruikte username niet zien. De laptop boot wel gewoon direct door zodat hij dus aan staat en je het loginscherm ziet van Windows 10. Men kan dus gewoon een netwerkkabeltje in de laptop doen om het aan het netwerk te hangen. Zolang men het Windows wachtwoord niet weet is er denk ik weinig aan de hand (1 lokaal admin account aanwezig op de laptop) Eigenlijk moet je dat toch niet willen voor maximale beveiliging? Dat zit blijkbaar niet standaard in de opties van BitLocker.

Welke van de twee manieren van beveiligen vinden jullie beter?

:strip_exif()/u/88216/Goomba-animated.gif?f=community)

:strip_exif()/u/21255/blink_60.gif?f=community)