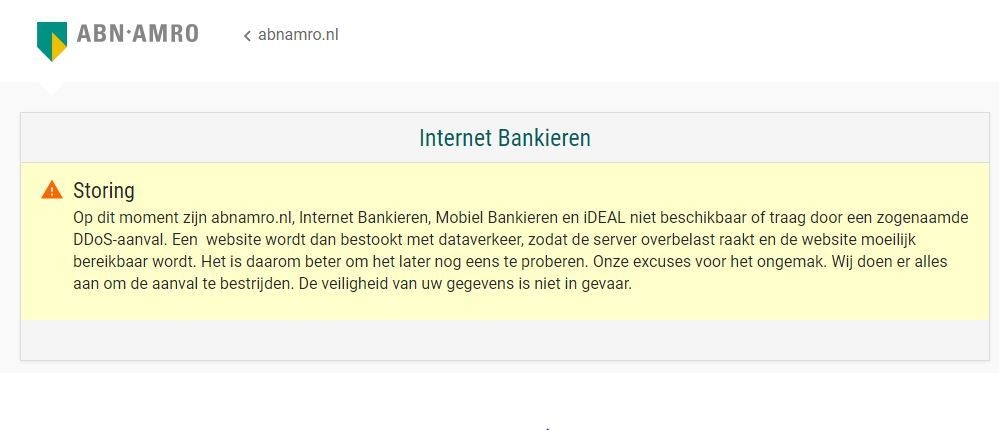

Gisteravond 9-3-2018 was het weer zo ver, de ABN-Amro site inclusies mobiele app en iDeal lagen eruit door een DDoS aanval. Dit heeft uren geduurd en net kom ik erachter dat de ABN site wederom plat ligt. Nu begrijp ik heel goed dat dit een invloed van buitenaf is maar er moeten toch remedies zijn om dit of te voorkomen of zo'n aanval snel af te slaan. Dit laatste zou je kunnen doen door in samenwerking met de ISP al het verkeer vanaf buitenlandse ip's te blokkeren als een DDoS aan de gang is.

Nog los van alle beveiligingsproblemen waar we mee kampen, legt dit toch een bom onder het hele internet. We worden meer en meer verplicht om alles digitaal te doen, maar we zien ook meer en meer de keerzijde hiervan. We zijn afhankelijk geworden van digitale diensten, maar de betrouwbaarheid en veiligheid laat eigenlijk te wensen over. Als een tiener het al voor elkaar krijgt om sites van banken, belastingdienst e.d. uren plat te leggen, hoeveel schade kan een professional of een vijandelijke natie wel niet aanrichten. In mijn optiek wordt hier veel te weinig rekening mee gehouden en gaan we heel zwart/wit gezegd onze digitale ondergang tegemoet.

Hoe kijken mede tweakers hier tegen aan, en hoe kunnen belangrijke dienstverleners als banken zich hier tegen wapenen?

Nog los van alle beveiligingsproblemen waar we mee kampen, legt dit toch een bom onder het hele internet. We worden meer en meer verplicht om alles digitaal te doen, maar we zien ook meer en meer de keerzijde hiervan. We zijn afhankelijk geworden van digitale diensten, maar de betrouwbaarheid en veiligheid laat eigenlijk te wensen over. Als een tiener het al voor elkaar krijgt om sites van banken, belastingdienst e.d. uren plat te leggen, hoeveel schade kan een professional of een vijandelijke natie wel niet aanrichten. In mijn optiek wordt hier veel te weinig rekening mee gehouden en gaan we heel zwart/wit gezegd onze digitale ondergang tegemoet.

Hoe kijken mede tweakers hier tegen aan, en hoe kunnen belangrijke dienstverleners als banken zich hier tegen wapenen?

:strip_icc():strip_exif()/u/85308/mirko.jpg?f=community)

/u/373849/cowava2.png?f=community)

:strip_exif()/u/135719/ezgif.com-optimize.gif?f=community)