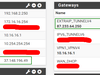

Omdat ik graag meer IPv4 adressen wilde hebben op mijn internetverbinding en waar ik woon via glasvezel alleen Caiway mogelijk is heb ik via het bedrijf extraip.com een routed subnet met 8 publieke IP adressen gehuurd zodat ik geen gebruik hoef te maken van een reverse proxy.

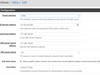

Zodra ik de GRE tunnel aanmaak volgende de handleiding hier:

https://doc.pfsense.org/index.php/GRE_Interfaces

Heb ik vanaf de volgende stap:

"This means that it is required to add and then enable it under Interfaces > (assign). When doing so, keep the IP types set to None on the Interface page as that is managed by the configuration here on the GRE tab."

Geen uitgaand ipv4 verkeer meer.

Ook wanneer ik dezelfde configuratie op een kale pfsense machine instel is het resultaat hetzelfde.

Ergens doe ik dus iets fout, maar waar?

https://i.imgur.com/SjZvP4W.png

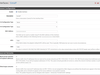

Dit zijn de instructies die ik heb ontvangen voor Mikrotik:

cd /sbin

./insmod /lib/modules/`uname -r`/kernel/net/ipv4/ip_gre.ko

./ip tunnel add tun_extra_ip mode gre local 62.45.210.XX remote 37.148.192.XX ttl 225

./ifconfig tun_extra_ip up

cd /sbin

./ifconfig tun_extra_ip 37.148.198.XX/29

./ifconfig eth0:22 37.148.198.XX/29 up

./ifconfig eth0:23 37.148.198.XX/29 up

./ifconfig eth0:24 37.148.198.XX/29 up

./ifconfig eth0:25 37.148.198.XX/29 up

De vraag is dan dus, waar doe ik iets fout?

Gebruikte pfsense versie is overigen 24.2

Zodra ik de GRE tunnel aanmaak volgende de handleiding hier:

https://doc.pfsense.org/index.php/GRE_Interfaces

Heb ik vanaf de volgende stap:

"This means that it is required to add and then enable it under Interfaces > (assign). When doing so, keep the IP types set to None on the Interface page as that is managed by the configuration here on the GRE tab."

Geen uitgaand ipv4 verkeer meer.

Ook wanneer ik dezelfde configuratie op een kale pfsense machine instel is het resultaat hetzelfde.

Ergens doe ik dus iets fout, maar waar?

https://i.imgur.com/SjZvP4W.png

Dit zijn de instructies die ik heb ontvangen voor Mikrotik:

cd /sbin

./insmod /lib/modules/`uname -r`/kernel/net/ipv4/ip_gre.ko

./ip tunnel add tun_extra_ip mode gre local 62.45.210.XX remote 37.148.192.XX ttl 225

./ifconfig tun_extra_ip up

cd /sbin

./ifconfig tun_extra_ip 37.148.198.XX/29

./ifconfig eth0:22 37.148.198.XX/29 up

./ifconfig eth0:23 37.148.198.XX/29 up

./ifconfig eth0:24 37.148.198.XX/29 up

./ifconfig eth0:25 37.148.198.XX/29 up

De vraag is dan dus, waar doe ik iets fout?

Gebruikte pfsense versie is overigen 24.2

/u/35508/crop61e6aa7b579e2_cropped.png?f=community)

:strip_icc():strip_exif()/u/480920/crop560beea971308_cropped.jpeg?f=community)

/u/493897/crop646cdc85cef85.png?f=community)

/u/136393/crop62b635dbafe16_cropped.png?f=community)

:strip_icc():strip_exif()/u/56188/2014-08-04-14.46.jpg?f=community)

:strip_icc():strip_exif()/u/137912/Bastiaankl.jpg?f=community)

/f/image/6UzWpzg5lD0E0oVjxk3V2DfG.png?f=fotoalbum_large)

/f/image/tsWOwsrVz2aH36iqebJfKCd3.png?f=fotoalbum_large)

:strip_icc():strip_exif()/u/433407/crop63b43ac484820_cropped.jpg?f=community)