Het BlueBorne topic!

Dit is een eerste aanzet voor een topic over BlueBorne. Graag wil ik zoveel mogelijk informatie verzamelen/delen over BlueBorne. Heb je aanvullende informatie of klopt er iets niet? Laat het mij dan graag per DM weten.

Daarom MEDEAUTEURS GEZOCHT!!!.

BlueBorne is een aanvalvector waarmee hackers Bluetooth-verbindingen kunnen gebruiken om binnen te dringen en volledige controle over apparaten (waarop de aanval wordt uitgevoerd) kan krijgen.

Beveiligingsbedrijf "Armis" is de ontwikkelaar van de aanvalvector BlueBorne.

BlueBorne heeft invloed op gewone computers, mobiele telefoons en IoT-apparaten. De aanval vereist niet dat het gerichte apparaat wordt gekoppeld aan het apparaat van de aanvaller, of zelfs in de detecteerbare modus moet worden ingesteld. Armis Labs heeft tot nu toe acht zero-day kwetsbaarheden geïdentificeerd, die het bestaan en het potentieel van de aanvalvector aangeven. Armis verwacht dat veel meer kwetsbaarheden zullen worden ontdekt, in de verschillende platforms met behulp van Bluetooth. Deze kwetsbaarheden zijn volledig operationeel en kunnen succesvol worden benut, zoals blijkt uit het onderzoek van Armis. De BlueBorne-aanvalsvector kan gebruikt worden om een groot aantal misdrijven uit te voeren, waaronder externe code uitvoering en Man-in-The-Middle-aanvallen.

Armis Labs heeft acht kwetsbaarheden geïdentificeerd die als onderdeel van de aanvalvector kunnen worden gebruikt. Deze kwetsbaarheden zijn volledig operationeel.

Dit zijn de kwetsbaarheden:

1. RCE-beveiligingslek van Linux kernel - CVE-2017-1000251

2. Linux Bluetooth stack (BlueZ) informatie Leak kwetsbaarheid - CVE-2017-1000250

3. Android-informatie Leak vulnerability - CVE-2017-0785

4. Android RCE-beveiligingslek # 1 - CVE-2017-0781

5. Android RCE vulnerability # 2 - CVE-2017-0782

6. De Bluetooth-ananas in Android - Logische fout CVE-2017-0783

7. De Bluetooth-ananas in Windows - Logische fout CVE-2017-8628 (accepteer eerst de voorwaarden op de MS site en klik dan deze link nogmaals aan)

8. RCE-beveiligingslek van Apple Low Energy Audio Protocol - CVE-2017-14315

BlueBorne is geen virus. Het is puur een aanvalmethode. Nu deze methode publiekelijk bekend is, ligt het in de lijn der verwachting, dat er wel een virus komt welke deze aanvalsmethode gebruikt/misbruikt.

Deze video laat zien wat eventueel er eventueel mogelijk is door middel van de deze aanval methode (aangevuld met andere)

Beveiligingsbedrijf "Armis" is de ontwikkelaar van de aanvalvector BlueBorne.

Download hier het BlueBorne whitepaper.

Ja, een aanval via deze methode is binnen 10 seconden uitgevoerd!

De kwetsbaarheden die door Armis worden beschreven, beïnvloeden alle apparaten die op Android, Linux, Windows en voor versie 10 van iOS-besturingssystemen draaien, ongeacht de Bluetooth-versie die in gebruik is. Dit betekent dat bijna elke computer, mobiel apparaat, slimme tv of andere IoT-apparaten die op een van deze besturingssystemen worden uitgevoerd, bedreigd worden door ten minste één van de acht kwetsbaarheden. Dit omvat een belangrijk deel van alle "connected" apparaten wereldwijd.

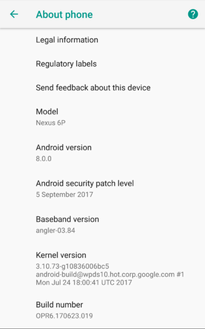

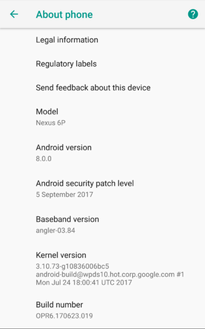

Een Android apparaat is veilig tegen BlueBorne als het apparaat "Android security patch level" van september 2017 heeft.

Windows 10 Mobile is vanaf Build 15063.608 niet (meer) vatbaar voor BlueBorne.

iOS is vanaf iOS versie 10 niet (meer) vatbaar voor BlueBorne.

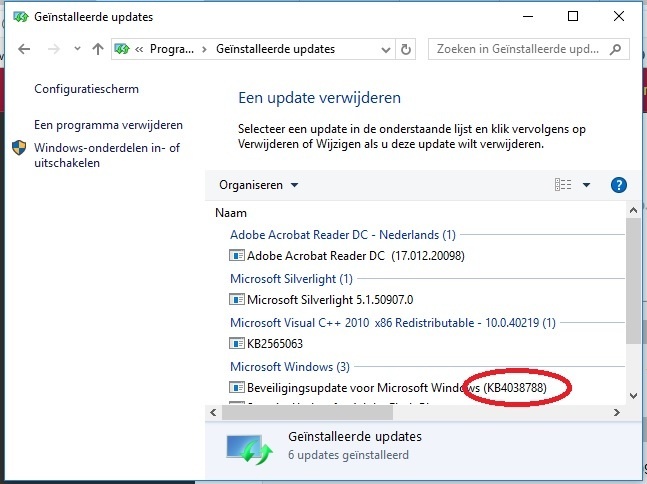

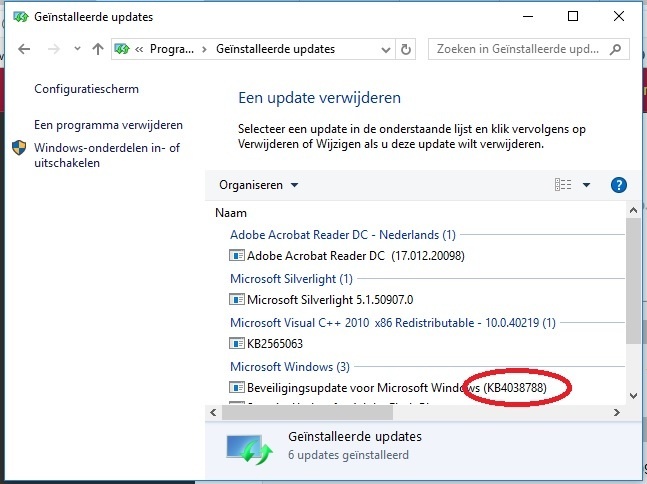

Veilig vanaf "Patch Tuesday" van 12-09-2017.

Ga naar =>Configuratiescherm =>Alle Configuratiescherm-onderdelen=>Programma's en onderdelen en controleer of voor jouw Windows versie de KB403XXXX uit de bovenstaande lijst is geïnstalleerd.

Informatie over Debian.

Informatie over redhat.

Informatie over Ubuntu.

BlueBorne is een samenvoeging van "Bluetooth" en "Airborne" (een aanval door de lucht via Bluetooth, maakt BlueBorne).

Armis heeft een kwetsbaarheidsscanner in de Google Playstore gezet om te controleren of jouw android apparaat kwetsbaar is al dan niet.

De scanner is hier te vinden.

Het communicatieprotocol "bluetooth" (zoek naar bluetooth op de Wiki pagina) is genoemd naar koning Harald Blauwtand.

De naam is gekozen omdat Harald in staat was verschillende volken en groepen in zijn rijk samen te laten werken.

De ironie hier beslaat meerdere kanten.

Naar schatting zal zo'n 40% van alle "connected" apparaten geen patch krijgen en hierdoor altijd vatbaar blijven voor BlueBorne.

Door een verkeerde implementatie van het bluetooth protocol, is BlueBorne ontstaan.

BInnenkort meer...

Over dit topic |

Dit is een eerste aanzet voor een topic over BlueBorne. Graag wil ik zoveel mogelijk informatie verzamelen/delen over BlueBorne. Heb je aanvullende informatie of klopt er iets niet? Laat het mij dan graag per DM weten.

Daarom MEDEAUTEURS GEZOCHT!!!.

Index |

BlueBorne? Wat is het? |

BlueBorne is een aanvalvector waarmee hackers Bluetooth-verbindingen kunnen gebruiken om binnen te dringen en volledige controle over apparaten (waarop de aanval wordt uitgevoerd) kan krijgen.

Beveiligingsbedrijf "Armis" is de ontwikkelaar van de aanvalvector BlueBorne.

BlueBorne heeft invloed op gewone computers, mobiele telefoons en IoT-apparaten. De aanval vereist niet dat het gerichte apparaat wordt gekoppeld aan het apparaat van de aanvaller, of zelfs in de detecteerbare modus moet worden ingesteld. Armis Labs heeft tot nu toe acht zero-day kwetsbaarheden geïdentificeerd, die het bestaan en het potentieel van de aanvalvector aangeven. Armis verwacht dat veel meer kwetsbaarheden zullen worden ontdekt, in de verschillende platforms met behulp van Bluetooth. Deze kwetsbaarheden zijn volledig operationeel en kunnen succesvol worden benut, zoals blijkt uit het onderzoek van Armis. De BlueBorne-aanvalsvector kan gebruikt worden om een groot aantal misdrijven uit te voeren, waaronder externe code uitvoering en Man-in-The-Middle-aanvallen.

Armis Labs heeft acht kwetsbaarheden geïdentificeerd die als onderdeel van de aanvalvector kunnen worden gebruikt. Deze kwetsbaarheden zijn volledig operationeel.

Dit zijn de kwetsbaarheden:

1. RCE-beveiligingslek van Linux kernel - CVE-2017-1000251

2. Linux Bluetooth stack (BlueZ) informatie Leak kwetsbaarheid - CVE-2017-1000250

3. Android-informatie Leak vulnerability - CVE-2017-0785

4. Android RCE-beveiligingslek # 1 - CVE-2017-0781

5. Android RCE vulnerability # 2 - CVE-2017-0782

6. De Bluetooth-ananas in Android - Logische fout CVE-2017-0783

7. De Bluetooth-ananas in Windows - Logische fout CVE-2017-8628 (accepteer eerst de voorwaarden op de MS site en klik dan deze link nogmaals aan)

8. RCE-beveiligingslek van Apple Low Energy Audio Protocol - CVE-2017-14315

Wat is BlueBorne niet |

BlueBorne is geen virus. Het is puur een aanvalmethode. Nu deze methode publiekelijk bekend is, ligt het in de lijn der verwachting, dat er wel een virus komt welke deze aanvalsmethode gebruikt/misbruikt.

Deze video laat zien wat eventueel er eventueel mogelijk is door middel van de deze aanval methode (aangevuld met andere)

Wie verzint dit? |

Beveiligingsbedrijf "Armis" is de ontwikkelaar van de aanvalvector BlueBorne.

BlueBorne whitepaper |

Download hier het BlueBorne whitepaper.

Moet ik mij zorgen maken? |

Ja, een aanval via deze methode is binnen 10 seconden uitgevoerd!

Welke apparaten zijn vatbaar voor BlueBorne? |

De kwetsbaarheden die door Armis worden beschreven, beïnvloeden alle apparaten die op Android, Linux, Windows en voor versie 10 van iOS-besturingssystemen draaien, ongeacht de Bluetooth-versie die in gebruik is. Dit betekent dat bijna elke computer, mobiel apparaat, slimme tv of andere IoT-apparaten die op een van deze besturingssystemen worden uitgevoerd, bedreigd worden door ten minste één van de acht kwetsbaarheden. Dit omvat een belangrijk deel van alle "connected" apparaten wereldwijd.

Patch voor Android |

Een Android apparaat is veilig tegen BlueBorne als het apparaat "Android security patch level" van september 2017 heeft.

Patch voor Windows 10 Mobile |

Windows 10 Mobile is vanaf Build 15063.608 niet (meer) vatbaar voor BlueBorne.

Patch voor iOS |

iOS is vanaf iOS versie 10 niet (meer) vatbaar voor BlueBorne.

Patch voor Windows |

Veilig vanaf "Patch Tuesday" van 12-09-2017.

| Product | Platform | Article | Download | Impact | Severity | Supersedence |

| Windows 10 for 32-bit Systems | KB4038781 | Security Update | Spoofing | Important | 4034668 | |

Windows 10 for x64-based Systems | KB4038781 | Security Update | Spoofing | Important | 4034668 | |

Windows 10 Version 1511 for 32-bit Systems | KB4038783 | Security Update | Spoofing | Important | 4034660 | |

Windows 10 Version 1511 for x64-based Systems | KB4038783 | Security Update | Spoofing | Important | 4034660 | |

Windows 10 Version 1607 for 32-bit Systems | KB4038782 | Security Update | Spoofing | Important | 4034658 | |

Windows 10 Version 1607 for x64-based Systems | KB4038782 | Security Update | Spoofing | Important | 4034658 | |

Windows 10 Version 1703 for 32-bit Systems | KB4038788 | Security Update | Spoofing | Important | 4034674 | |

Windows 10 Version 1703 for x64-based Systems | KB4038788 | Security Update | Spoofing | Important | 4034674 | |

Windows 7 for 32-bit Systems Service Pack 1 | KB4038777 | Monthly Rollup | Spoofing | Important | 4034664 | |

KB4038779 | Security Only | |||||

Windows 7 for x64-based Systems Service Pack 1 | KB4038777 | Monthly Rollup | Spoofing | Important | 4034664 | |

KB4038779 | Security Only | |||||

Windows 8.1 for 32-bit systems | KB4038792 | Monthly Rollup | Spoofing | Important | 4034681 | |

KB4038793 | Security Only | |||||

Windows 8.1 for x64-based systems | KB4038792 | Monthly Rollup | Spoofing | Important | 4034681 | |

KB4038793 | Security Only | |||||

Windows RT 8.1 | KB4038792 | Monthly Rollup | Spoofing | Important | 4034681 | |

Windows Server 2008 for 32-bit Systems Service Pack 2 | KB4034786 | Security Update | Spoofing | Important | 4019276 | |

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) | KB4034786 | Security Update | Spoofing | Important | 4019276 | |

Windows Server 2008 for Itanium-Based Systems Service Pack 2 | KB4034786 | Security Update | Spoofing | Important | ||

Windows Server 2008 for x64-based Systems Service Pack 2 | KB4034786 | Security Update | Spoofing | Important | 4019276 | |

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) | KB4034786 | Security Update | Spoofing | Important | 4019276 | |

Windows Server 2016 | KB4038782 | Security Update | Spoofing | Important | 4034658 | |

Windows Server 2016 (Server Core installation) | KB4038782 | Security Update | Spoofing | Important | 4034658 |

Hoe kan ik controleren of mijn Windows veilig is? |

Ga naar =>Configuratiescherm =>Alle Configuratiescherm-onderdelen=>Programma's en onderdelen en controleer of voor jouw Windows versie de KB403XXXX uit de bovenstaande lijst is geïnstalleerd.

Patch voor Linux |

Informatie over Debian.

Informatie over redhat.

Informatie over Ubuntu.

Hoe kan ik zelf zorgen dat BlueBorne bij mij niet kan landen? |

- Zorg dat al je apparaten up to date zijn met betrekking tot de beveiligingsupdates. Zijn die er (nog) niet? Ga door naar #2.

- Bluetooth uitschakelen en altijd uitgeschakeld houden.

- Het gebruik van een bluetooth firewalll. => Zoals bijvoorbeeld deze voor Android.

Waarom de naam BlueBorne? |

BlueBorne is een samenvoeging van "Bluetooth" en "Airborne" (een aanval door de lucht via Bluetooth, maakt BlueBorne).

Is mijn Android kwetsbaar? |

Armis heeft een kwetsbaarheidsscanner in de Google Playstore gezet om te controleren of jouw android apparaat kwetsbaar is al dan niet.

De scanner is hier te vinden.

Voor welke apparaten is er een patch? |

- Microsoft Windows (van 12-09-2017 => Patch Tuesday)

- Windows 10 Mobile is vanaf Build 15063.608 niet (meer) vatbaar voor BlueBorne.

- Alle iOS (Apple) apparaten, veilig vanaf iOS 10

- OnePlus 3 en 3T, veilig vanaf de nieuwste bèta dank voor de melding @Anonymoussaurus .

- Wileyfox Swift

- Synology NAS systemen veilig vanaf Synology DSM 6.1.3 build 15152.5

Ironie |

Het communicatieprotocol "bluetooth" (zoek naar bluetooth op de Wiki pagina) is genoemd naar koning Harald Blauwtand.

De naam is gekozen omdat Harald in staat was verschillende volken en groepen in zijn rijk samen te laten werken.

De ironie hier beslaat meerdere kanten.

Naar schatting zal zo'n 40% van alle "connected" apparaten geen patch krijgen en hierdoor altijd vatbaar blijven voor BlueBorne.

Door een verkeerde implementatie van het bluetooth protocol, is BlueBorne ontstaan.

BlueBorne Exploits |

- Linux Kernel < 4.13.1 - BlueTooth Buffer Overflow (PoC) thanx to @sh4d0wman voor de melding

More to come... |

BInnenkort meer...

[ Voor 255% gewijzigd door MrBreaker op 26-09-2017 14:58 . Reden: Update ]

You may enlighten me!

:strip_exif()/u/53157/thai4.gif?f=community)

/u/590416/crop5d8a8f12228ba_cropped.png?f=community)