Ik heb in mijn nieuwe huis een aantal loze leidingen laten voorzien van CAT6a kabel, en laten afmonteren op een CAT6A patchpanel in de meterkast. De patches worden aangesloten op een unmanaged switch, poort 24 gaat naar internet, poort 5 op patchpunt 5, welke uitkomt in de ruimte met mijn server, firewall etc.

Patch 5 heb ik in de ruimte aangesloten op een managed HP switch poort 2, en poort 1 van die switch zit op de 'internet' poort van de firewall. Poort 3 van de switch is aangesloten op poort 1 van de firewall (de 'interne / ka' poort). Op deze manier heeft mijn server, vm's etc internet.

Nu het probleem: als ik een lan kabel direct in de switch stop, krijg ik een intern ip, en heb ik internet. Als ik die kabel op een ander patchpunt aansluit, bijvoorbeeld in een andere kamer, krijg ik géén ip en internet...

Ik heb op de switch een nieuw vlan aangemaakt (vlan2) met de naam outside. Poort 1 en 2 zijn op dat vlan untagged.

Poort 3-24 staan untagged op vlan1 / default vlan.

Op de ASA heb ik dezelfde vlans; op poort 0 (internet) vlan2, poort 1 (inside/ka) vlan 1. Ik heb voor poort 1 al een dhcp relay ingesteld naar mijn dhcp server, maar dat heeft het probleem ook niet opgelost.

Welke denk/config fout heb ik hier gemaakt, en hoe kan ik dat oplossen?

Doel: via de wall-outlets/patch panel een dhcp lease krijgen ipv direct op de managed switch.

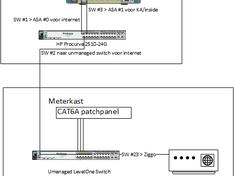

Netwerktekening:

Patch 5 heb ik in de ruimte aangesloten op een managed HP switch poort 2, en poort 1 van die switch zit op de 'internet' poort van de firewall. Poort 3 van de switch is aangesloten op poort 1 van de firewall (de 'interne / ka' poort). Op deze manier heeft mijn server, vm's etc internet.

Nu het probleem: als ik een lan kabel direct in de switch stop, krijg ik een intern ip, en heb ik internet. Als ik die kabel op een ander patchpunt aansluit, bijvoorbeeld in een andere kamer, krijg ik géén ip en internet...

Ik heb op de switch een nieuw vlan aangemaakt (vlan2) met de naam outside. Poort 1 en 2 zijn op dat vlan untagged.

Poort 3-24 staan untagged op vlan1 / default vlan.

Op de ASA heb ik dezelfde vlans; op poort 0 (internet) vlan2, poort 1 (inside/ka) vlan 1. Ik heb voor poort 1 al een dhcp relay ingesteld naar mijn dhcp server, maar dat heeft het probleem ook niet opgelost.

Welke denk/config fout heb ik hier gemaakt, en hoe kan ik dat oplossen?

Doel: via de wall-outlets/patch panel een dhcp lease krijgen ipv direct op de managed switch.

Netwerktekening:

[ Voor 11% gewijzigd door Lesilhouette op 25-05-2017 13:09 . Reden: Netwerktekening toegevoegd/aangepast ]

Gecertificeerd prutser!

:strip_icc():strip_exif()/u/304294/Angry%2520Pierre.jpg?f=community)