Hallo,

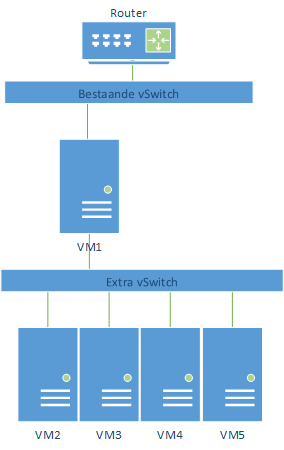

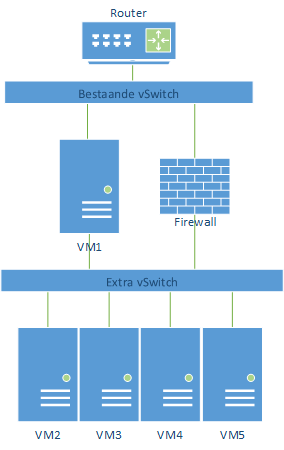

Mijn opstelling lan opstelling thuis is te vinden op de bijgevoegde afbeelding. Op dit moment heb ik een thuisnetwerk waar alle devices, bedraad en onbedraad met elkaar kunnen communiceren. Ik heb op het modem niet de mogelijkheid om een guest wifi aan te maken(en deze zo af te scheiden van het overige lan verkeer).

VM1 is een soort van proxy waar services (die draaien op VM2 t/m VM5) reversed proxied (dmv apache) achterhangen. VM1 is te bereiken vanaf het internet (port 80 en 443) en al het verkeer wordt gedwongen over https te communiceren. Op VM2 draait bijvoorbeeld nextcloud. Deze is dus ook reversed proxied achter VM1. Echter is de communicatie tussen VM1 en VM2 http en dus niet secure. Hier zit het probleem. Eventuele onbekende/besmette devices (bedraad/onbedraad) op het lan kunnen in theorie dit verkeer sniffen. Aangezien hier credentials worden doorgestuurd vind ik dit een serieus probleem en zoek ik hier een oplossing voor. Ik beheer de esxi server vanaf mijn desktop pc in mijn thuisnetwerk.

Mijn eisen zijn als volgt:

- zo simpel mogelijk, het liefste geen managed switch

- de services op het modem (dns / dhcp en firewall) wil ik daar zoveel mogelijk houden. Op die manier levert een 'vertrek' van de esxi doos geen problemen voor het netwerk op.

Kan dit probleem worden opgelost met vlans op de esxi doos? En zo ja, hoe? Wat zijn de beperkingen/consequenties?

Mijn opstelling lan opstelling thuis is te vinden op de bijgevoegde afbeelding. Op dit moment heb ik een thuisnetwerk waar alle devices, bedraad en onbedraad met elkaar kunnen communiceren. Ik heb op het modem niet de mogelijkheid om een guest wifi aan te maken(en deze zo af te scheiden van het overige lan verkeer).

VM1 is een soort van proxy waar services (die draaien op VM2 t/m VM5) reversed proxied (dmv apache) achterhangen. VM1 is te bereiken vanaf het internet (port 80 en 443) en al het verkeer wordt gedwongen over https te communiceren. Op VM2 draait bijvoorbeeld nextcloud. Deze is dus ook reversed proxied achter VM1. Echter is de communicatie tussen VM1 en VM2 http en dus niet secure. Hier zit het probleem. Eventuele onbekende/besmette devices (bedraad/onbedraad) op het lan kunnen in theorie dit verkeer sniffen. Aangezien hier credentials worden doorgestuurd vind ik dit een serieus probleem en zoek ik hier een oplossing voor. Ik beheer de esxi server vanaf mijn desktop pc in mijn thuisnetwerk.

Mijn eisen zijn als volgt:

- zo simpel mogelijk, het liefste geen managed switch

- de services op het modem (dns / dhcp en firewall) wil ik daar zoveel mogelijk houden. Op die manier levert een 'vertrek' van de esxi doos geen problemen voor het netwerk op.

Kan dit probleem worden opgelost met vlans op de esxi doos? En zo ja, hoe? Wat zijn de beperkingen/consequenties?

:strip_icc():strip_exif()/u/25852/bowmore_18k.jpg?f=community)

:strip_exif()/u/255700/1344065207428fac6d2aca1.gif?f=community)