Mijn vraag

Ik heb een ASUS RT-AC66U van Merlin-Asuswrt 380.59 firmware. Onder Administration - System heb ik de JFFS partitie enabled, aangevinkt dat hij die partitie mag formateren en de router gereboot (na een reboot zet hij die format optie weer op disabled, daarom staat die zo in het screenshot)

De Firewall staat (default) al aan:

Ik heb via deze site: https://github.com/RMerl/asuswrt-merlin/wiki/Using-ipset het script gebruikt om een block op een aantal landen te laten uitvoeren (althans, dat is de bedoeling) door mijn AC66U

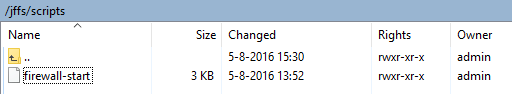

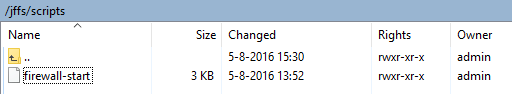

Via WinSCP heb ik contact gemaakt mijn mijn AC66u en op de genoemde locatie in de site een file aangemaakt 'firewall-start' (zonder extentie)

De rechten had ik overgenomen van de site via commando:chmod +x /jffs/scripts/firewall-start. Zelf nog wat extra rechten geprobeerd zoals te zien is.

Ik heb het script alleen maar aangevuld met een aantal extra landen zoals Korea, Rusland, Filipijnen, Oekraïne, Saudi Arabië etc... (regel #40 in het script)

Daarna de file opgeslagen, nogmaals de rechten erop gezet voor de zekerheid en de router laten rebooten.

In de SYSLOG zie ik echter niet dat het script wordt gestart:

Ik ben geen *ux kenner en weet even niet waarom het script niet wil starten. Hoort er soms wèl een extentie achter te staan?

Handmatig het script starten door met PuTTY naar de locatie te gaan waar die file staat en de filenaam in te typen, geeft als resultaat 'not found'

Wat zie ik over het hoofd?

Ik heb een ASUS RT-AC66U van Merlin-Asuswrt 380.59 firmware. Onder Administration - System heb ik de JFFS partitie enabled, aangevinkt dat hij die partitie mag formateren en de router gereboot (na een reboot zet hij die format optie weer op disabled, daarom staat die zo in het screenshot)

De Firewall staat (default) al aan:

Ik heb via deze site: https://github.com/RMerl/asuswrt-merlin/wiki/Using-ipset het script gebruikt om een block op een aantal landen te laten uitvoeren (althans, dat is de bedoeling) door mijn AC66U

Via WinSCP heb ik contact gemaakt mijn mijn AC66u en op de genoemde locatie in de site een file aangemaakt 'firewall-start' (zonder extentie)

De rechten had ik overgenomen van de site via commando:chmod +x /jffs/scripts/firewall-start. Zelf nog wat extra rechten geprobeerd zoals te zien is.

Ik heb het script alleen maar aangevuld met een aantal extra landen zoals Korea, Rusland, Filipijnen, Oekraïne, Saudi Arabië etc... (regel #40 in het script)

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

| #!/bin/sh

# Loading ipset modules

lsmod | grep "ipt_set" > /dev/null 2>&1 || \

for module in ip_set ip_set_nethash ip_set_iphash ipt_set

do

insmod $module

done

# Preparing folder to cache downloaded files

IPSET_LISTS_DIR=/jffs/ipset_lists

[ -d "$IPSET_LISTS_DIR" ] || mkdir -p $IPSET_LISTS_DIR

# Different routers got different iptables syntax

case $(uname -m) in

armv7l)

MATCH_SET='--match-set'

;;

mips)

MATCH_SET='--set'

;;

esac

# Block traffic from Tor nodes

if [ "$(ipset --swap TorNodes TorNodes 2>&1 | grep 'Unknown set')" != "" ]

then

ipset -N TorNodes iphash

[ -e $IPSET_LISTS_DIR/tor.lst ] || wget -q -O $IPSET_LISTS_DIR/tor.lst http://torstatus.blutmagie.de/ip_list_all.php/Tor_ip_list_ALL.csv

for IP in $(cat $IPSET_LISTS_DIR/tor.lst)

do

ipset -A TorNodes $IP

done

fi

[ -z "$(iptables-save | grep TorNodes)" ] && iptables -I INPUT -m set $MATCH_SET TorNodes src -j DROP

# Block incoming traffic from some countries. cn pk sa kr in ru ua ro th and ph is for China Pakistan Saudi Arabia Korea India Russia Ukraine Romania Thailand and Philippines See other countries code at http://www.ipdeny.com/ipblocks/

if [ "$(ipset --swap BlockedCountries BlockedCountries 2>&1 | grep 'Unknown set')" != "" ]

then

ipset -N BlockedCountries nethash

for country in pk cn ph sa kr in ru ua ro th

do

[ -e $IPSET_LISTS_DIR/$country.lst ] || wget -q -O $IPSET_LISTS_DIR/$country.lst http://www.ipdeny.com/ipblocks/data/countries/$country.zone

for IP in $(cat $IPSET_LISTS_DIR/$country.lst)

do

ipset -A BlockedCountries $IP

done

done

fi

[ -z "$(iptables-save | grep BlockedCountries)" ] && iptables -I INPUT -m set $MATCH_SET BlockedCountries src -j DROP

# Block Microsoft telemetry spying servers

if [ "$(ipset --swap MicrosoftSpyServers MicrosoftSpyServers 2>&1 | grep 'Unknown set')" != "" ]

then

ipset -N MicrosoftSpyServers iphash

for IP in 23.99.10.11 63.85.36.35 63.85.36.50 64.4.6.100 64.4.54.22 64.4.54.32 64.4.54.254 \

65.52.100.7 65.52.100.9 65.52.100.11 65.52.100.91 65.52.100.92 65.52.100.93 65.52.100.94 \

65.55.29.238 65.55.39.10 65.55.44.108 65.55.163.222 65.55.252.43 65.55.252.63 65.55.252.71 \

65.55.252.92 65.55.252.93 66.119.144.157 93.184.215.200 104.76.146.123 111.221.29.177 \

131.107.113.238 131.253.40.37 134.170.52.151 134.170.58.190 134.170.115.60 134.170.115.62 \

134.170.188.248 157.55.129.21 157.55.133.204 157.56.91.77 168.62.187.13 191.234.72.183 \

191.234.72.186 191.234.72.188 191.234.72.190 204.79.197.200 207.46.223.94 207.68.166.254

do

ipset -A MicrosoftSpyServers $IP

done

fi

[ -z "$(iptables-save | grep MicrosoftSpyServers)" ] && iptables -I FORWARD -m set $MATCH_SET MicrosoftSpyServers dst -j DROP |

Daarna de file opgeslagen, nogmaals de rechten erop gezet voor de zekerheid en de router laten rebooten.

In de SYSLOG zie ik echter niet dat het script wordt gestart:

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

| Aug 5 14:04:05 rc_service: ntp 430:notify_rc restart_upnp Aug 5 14:04:05 rc_service: ntp 430:notify_rc restart_diskmon Aug 5 14:04:05 disk_monitor: Finish Aug 5 14:04:05 disk monitor: be idle Aug 5 14:04:21 dnsmasq-dhcp[248]: DHCPREQUEST(br0) 192.168.0.198 a4:d1:xx:xx:xx:xx Aug 5 14:04:21 dnsmasq-dhcp[248]: DHCPACK(br0) 192.168.0.198 a4:d1:d2:xx:xx:xx Workings-iPad Aug 5 14:04:29 hour monitor: daemon is starting Aug 5 14:04:40 crond[251]: time disparity of 533524 minutes detected Aug 5 14:11:55 dropbear[464]: Child connection from 192.168.0.199:57523 Aug 5 14:12:06 dropbear[464]: Password auth succeeded for 'admin' from 192.168.0.199:57523 Aug 5 14:14:29 dropbear[464]: Exit (admin): Exited normally Aug 5 14:14:39 dropbear[482]: Child connection from 192.168.0.199:57684 Aug 5 14:14:45 dropbear[482]: Password auth succeeded for 'admin' from 192.168.0.199:57684 Aug 5 14:16:36 dropbear[482]: Exit (admin): Exited normally |

Ik ben geen *ux kenner en weet even niet waarom het script niet wil starten. Hoort er soms wèl een extentie achter te staan?

Handmatig het script starten door met PuTTY naar de locatie te gaan waar die file staat en de filenaam in te typen, geeft als resultaat 'not found'

Wat zie ik over het hoofd?

:strip_icc():strip_exif()/u/10384/up52.jpg?f=community)

:strip_icc():strip_exif()/u/105389/Letter%2520D%2520-%252060x60%2520rev%25202.jpg?f=community)