donny007 schreef op zondag 12 juni 2016 @ 19:37:

Hoe denk je dat allemaal netjes aan te gaan sluiten zonder patchpanelen (en de bijbehorende kastjes)? Ga je aan iedere individuele kabel een stekkertje knijpen en laat je die switch ergens op een plankje balanceren

?

Ik werk al 30 jaar in de petro-chemie, hoe zo iets netjes gemaakt moet worden weet ik echt wel hoor, en ben echt niet van plan om die spullen op een plankje te zetten.

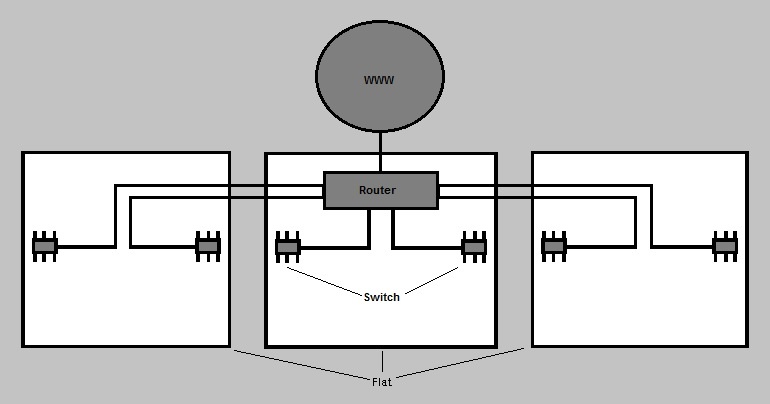

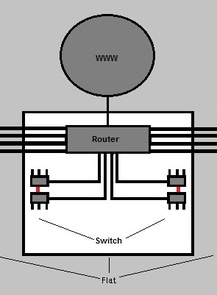

Nee gewoon onderaan elke plaats in de kelder waar de kabels naar boven gaan naar de appartementen, een

kast als deze bv aan de muur plaatsen, en daar in de switches vast schroeven.

En de kabels door kabelgoten laten lopen in de meterkasten, van verdieping naar verdieping, en daar een

netwerk opbouwdoosje plaatsen.

En zelfs patchpanelen zijn niet zo gek duur, voor 200 euro heb je er al 6 met 24 aansluitingen.

De installatie van alle bekabeling kun je beter uitbesteden aan een installatiebedrijf als ik dat zo zie...

Als UPS zul je moeten denken aan een centrale unit met netwerk-monitoring, zo'n back-ups is leuk voor je router thuis.

Ja dat is noodzakelijk voor bedrijfsomgevingen als bij ISPs, maar hier is geen netwerk monitoring nodig, daar er hier geen grote organisatie achter zit, met een complexe infra structuur, maar alles is te belopen binnen 100m, en het nog steeds een zeer betrekkelijk eenvoudig netwerk is.

Neem je dat dan wel op in je SLA? De meeste thuisgebruikers vinden 24h zonder internet al onacceptabel.

Als er een centrale van een ISP uitbrand, bliksem inslag, of wat dan ook, zit je ook zo 2~3 dagen zonder zonder internet, dat valt bij mij iig onder acceptabele risico's, en de ruimte waar de core router komt te staan, is een ruimte waar alleen een hydrofoor in staat, daar is best een oplossing voor, om daar een

goedkope waterdicht 19" rack te plaatsen.

En hoe denkt je brandverzekering daarover?

Allemaal dingen die makkelijk opgelost kunnen worden met een belletje naar de verzekering.

Rolfie schreef op zondag 12 juni 2016 @ 20:36:

En als jij er niet meer bent?

Of er is een virus uitbraak hierdoor?

Wat als ik in eens aangevallen wordt vanaf het Interne netwerk?

Ik kan zo maar verzinnen van de VVE hier wel eens aansprakelijk gesteld kan worden. Jurische punten wat je goed uitgewerkt moet hebben.

Als ik er niet meer ben, om kort te zijn, dan is het niet meer mijn probleem, maar van die €20.000 die men per jaar bespaart kan men daar best iemand voor inhuren.

Een ieder is verantwoordelijk om zelf een router te kopen, een virus is dus hun eigen probleem, daarnaast kunnen we ook gezamenlijk anti-virus pakketten kopen, voor als je 150+ licenties afneemt kan je echt een behoorlijke korting krijgen.

Gehackt worden door de firewall van je router is ongeveer net zo moeilijk als rechtstreeks vanaf het internet, op zich dus niet zo verschillend.

Welke logs denk je nodig te hebben? Ondersteund jouw switch / router / firewall wel wat jij nodig hebt?

Hoe wil je die gaan bewaren? Wie heeft er toegang tot de logfiles? Hoe garandeer jij dit? Dit is niet even een PC plaatsen ergens in een patch kast.

Privacy gaat hier extreem ver in. Waar je even overheen stapt.Even afgezien of dit als bewijs mag dienen.

Als het nodig is, en dat weet ik zo net nog niet, want dat geldt ook vanaf bedrijfsnetwerken, dan is dat zeker een ding waar een oplossing voor nodig is, maar dat is iets dat nu nog niet aan de orde is, we zitten nog steeds in de pre planningsfase.

Maar ga jij dit als een bedrijfsnetwerk dicht zetten, of ga je alles open houden.

Wie is die net admin? Vergeet dat hij niet zomaar alles mag zien en doen. Privacy komt hier weer om de hoek. En die is dit precies? Kan je hem nu bellen, als er nu een probleem is? Hoe snel is die persoon er dan?

Zoals ik het zie kan gewoon alles redelijk open blijven, net zoals je ISP dat doet, en vergeet niet dat de leverantcier van de verbinding ook een hoop van deze dingen kan doen, hoe het uitgewerkt moet worden moeten later gedaan worden.

Spare is niet het zelfde als redudantie. Hij moet geconfigureerd worden.

Dat kan ook van te voren gedaan worden, en als er een probleem is, dan uitgewisseld worden, redudatie is is leuk, en zeker te over wegen als het betaalbaar is, maar zie het niet als direct absoluut noodzakelijk, maar wel wenselijk, mits betaalbaar.

Ik zou een HP of Cisco zoeken die je kunt stacken. Deze zouden voldoende SFP ondersteunen om alle switches op locatie op beide switches in de stack aan te sluiten. Zodat alles redundant is. De HP wizard werkt momenteel niet goed. En voor Cisco moet ik even uitzoeken.

Locatie switches moeten manageble switches zijn. Hiervoor zou ik de HP1920 serie nemen. Al zou een 1950 een betere keuze zijn, omdat die 10Gb uplinks heeft. Toekomst zekerder.

Dat is de informatie die ik zoek, wat ik ongeveer nodig heb voor de core, en wat het dan kost.

10GB is nog niet nodig, en tegen die tijd dat ze nodig zijn, zijn de prijzen vast weer flink gezakt.

Als jij geen 150 publieke IP adressen kan krijgen wel. En ik verwacht niet dat je die even kan krijgen.

En dan zal jij dus een NAT tabel moeten gaan houden op die server die je wilt laten loggen.

Klopt, als het echt noodzakelijk is.

Het probleem is dat je niet meer een houtje touwtje oplossing aan het designen bent, waar je heel veel dingen vergeet. Deze dingen zijn juist heel belangrijk.

Nee geen houtje touwtje, maar gewoon voor onderzoek of het echt wel haalbaar is.

Ik vind het een geweldig iets wat je aan het doen bent. Maar je vergeet diverse dingen, of stapt over hele belangrijke punten heen. Een VVE is hiervoor gewoon aansprakelijk, als ze het als dienst neer zetten.

Dit vraag ik me dus af, of je als VVE wel aansprakelijk bent, als je gewoon een simpele shared netwerk aanbied.

Ik ben er zelf ooit ook mee bezig geweest om het voor een 8tal appartementen neer te zetten.

Mijn advies.... Niet aan beginnen. Ik zou het nooit meer doen.

Met 144 eigenaren, is er ook wat meer ruimte om waar noodzakelijk, pro advies in te huren, daar ook erg veel geld bespaart kan worden, de schaal is gewoon een flink stuk groter.

Daarbij kunnen ze ook support krijgen als er problemen zijn. Iemand verrot schelen als het Internet het even niet doet. Een goed en solide intra structuur.

Tja er zullen vast mensen met problemen komen, maar ik dacht zo, maak een lijst van mensen die handig zijn met computers, en men betaalt per opgelost probleem een x bedrag, en anders zijn er nog

diensten als deze, en daar valt vast ook nog wel een contract mee af te sluiten voor wat korting.

Hangt er weer vanaf... De core zou je redundant willen hebben, en de firewall kan je dan op beide core's aansluiten. Zodat als er een core uitvalt. er eigenlijk niemand last van heeft.

Of het echt noodzakelijk is vraag ik me af, als de reserve switch al geconfigureerd is, is het eigenlijk alleen maar een simpele swap noodzakelijk, maar zou graag de meer prijs daar ook van weten.

Ik mis nog iets van een Firewall?

dat is waarschijnlijk iets dat de fiber leverancier kan leveren.

Een server voor je logfiles?

Als het noodzakelijk is moet dan zijn daar verschillende

pakketten voor te koop.

Support op de hardware?

Wat als je firewall in eens vreemde dingen doet. Wie ga je dan bellen? Die "vriend"? Wat als die er niet uitkomt. Wordt het dan ook weer GOT, met 150 hijgende personen in je nek?

Gevaarlijke aanname. Hij is nu toch op vakantie? Die gaat de ondersteuning doen, als hij er niet is? Of geen tijd heeft.

Daarnaast, ik werk bij een grote outsourcing partner. En weet best een hoop van privacy, security, netwerking en architectuur. Maar ik zou mijn handen er niet aan willen branden, en ik zou ook niet mee willen doen als die mij aangeboden zou worden als Internet verbinding.

Mijn vriend kan het voor een zacht prijsje doen, maar indien noodzakelijk, kan daar een Pro service contract als backup voor worden afgesloten, hij weet zeker waar ik daar voor moet wezen.

Maar niet om ondankbaar te zijn, want deze discussie geeft me een hoop goede ideeën, maar we gaan wel erg vaak offtopic over mijn belangrijkste vraag.

Want zijn de maximale kosten voor een redelijke core setup, enkel en redundant?

:strip_exif()/u/54579/Static.gif?f=community)

:strip_icc():strip_exif()/u/25852/bowmore_18k.jpg?f=community)

:strip_icc():strip_exif()/u/8430/logo.jpg?f=community)

/u/106515/crop568c07fed5472.png?f=community)

:strip_icc():strip_exif()/u/414184/306367_1254323546133_60.jpg?f=community)

/u/98736/crop57f5f8979fbe3_cropped.png?f=community)

/u/91473/crop5daf533f49d3d_cropped.png?f=community)

/u/96077/crop5b8d7c89bae9d_cropped.png?f=community)

:strip_icc():strip_exif()/u/5964/crop56503163e97a5.jpeg?f=community)

/u/12038/crop69547035714ff_cropped.png?f=community)

:strip_icc():strip_exif()/u/31354/crop55b612dd47591_cropped.jpeg?f=community)

:strip_icc():strip_exif()/u/572004/fox.jpg?f=community)

:strip_icc():strip_exif()/u/339375/guy-fawkes.jpg?f=community)

:strip_icc():strip_exif()/u/94769/horus.jpg?f=community)

:strip_exif()/u/259931/stuiterbal2.gif?f=community)