Hoi,

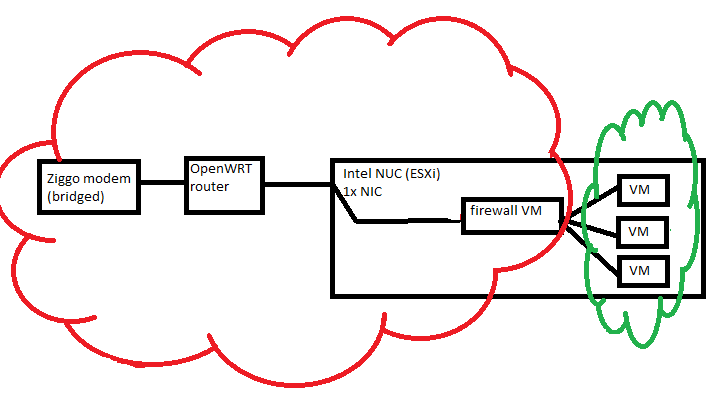

Onlangs een thuisserver (Intel NUC) opgezet met ESXi. Werkt allemaal erg leuk.

Ben nu bezig om wat taken van m'n NAS te verplaatsen naar VM's op de NUC.

Waar ik echter tegenaan loop is dat bepaalde zaken (domoticapakket Domoticz bijv.) toegankelijk moeten zijn vanaf internet. Nu is dat geen probleem, maar op de Synology zit een prachtige firewall die een 'GeoIP' functie heeft. Dit werkt voor mij ideaal, ik weet immers dat ik vanuit NL erbij wil, of landen waar ik op vakantie ben (die ik dan zo kan whitelisten in de firewall).

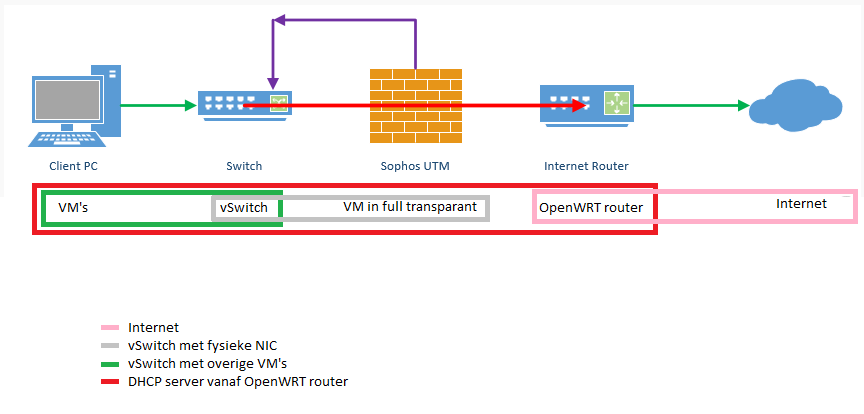

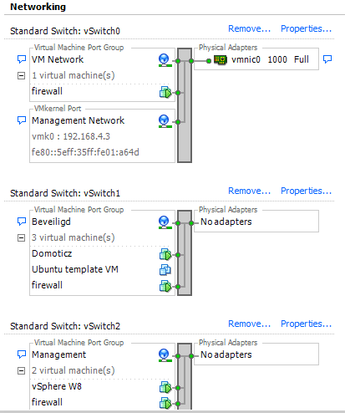

Nu ben ik echter op zoek naar zoiets voor op m'n ESXi server. Eerst was ik aan het zoeken hoe je dit met 'iptables' in Ubuntu e.d. doet, maar omdat ik vaker tegen dit probleem aan ga lopen ben ik nu eigenlijk op zoek naar een virtuele appliance die dit kan. Dan laat ik het verkeer van/naar de VM's door die appliance routeren.

Heeft iemand ervaring met zoiets? Ik zie wel pfSense en m0n0wall, maar heb daar nooit eerder mee gewerkt. Het liefste wil ik gewoon een duidelijke webinterface zoals bij OpenWRT / Synology waarin ik de regels kan opstellen en dan kan kan klikken: NL mag er wel bij, rest niet.

Ik heb overigens een router met OpenWRT waarin ik de portforwards geregeld heb, maar ik denk dat die het te zwaar krijgt als ik daarop de geo-filtering ga doen.

Iemand die een goede virtuele appliance weet die kan filteren op land van herkomst?

Onlangs een thuisserver (Intel NUC) opgezet met ESXi. Werkt allemaal erg leuk.

Ben nu bezig om wat taken van m'n NAS te verplaatsen naar VM's op de NUC.

Waar ik echter tegenaan loop is dat bepaalde zaken (domoticapakket Domoticz bijv.) toegankelijk moeten zijn vanaf internet. Nu is dat geen probleem, maar op de Synology zit een prachtige firewall die een 'GeoIP' functie heeft. Dit werkt voor mij ideaal, ik weet immers dat ik vanuit NL erbij wil, of landen waar ik op vakantie ben (die ik dan zo kan whitelisten in de firewall).

Nu ben ik echter op zoek naar zoiets voor op m'n ESXi server. Eerst was ik aan het zoeken hoe je dit met 'iptables' in Ubuntu e.d. doet, maar omdat ik vaker tegen dit probleem aan ga lopen ben ik nu eigenlijk op zoek naar een virtuele appliance die dit kan. Dan laat ik het verkeer van/naar de VM's door die appliance routeren.

Heeft iemand ervaring met zoiets? Ik zie wel pfSense en m0n0wall, maar heb daar nooit eerder mee gewerkt. Het liefste wil ik gewoon een duidelijke webinterface zoals bij OpenWRT / Synology waarin ik de regels kan opstellen en dan kan kan klikken: NL mag er wel bij, rest niet.

Ik heb overigens een router met OpenWRT waarin ik de portforwards geregeld heb, maar ik denk dat die het te zwaar krijgt als ik daarop de geo-filtering ga doen.

Iemand die een goede virtuele appliance weet die kan filteren op land van herkomst?

:strip_icc():strip_exif()/u/146731/crop562615a0aa64c.jpeg?f=community)

/u/96077/crop5b8d7c89bae9d_cropped.png?f=community)

/u/292595/Logo2%252060x60.png?f=community)

:strip_icc():strip_exif()/u/79614/Family-Guy-Victory-is-Ours.jpg?f=community)

:strip_icc():strip_exif()/u/6406/Image3.jpg?f=community)

/u/11437/wandcontactdoos.png?f=community)

:strip_exif()/u/89037/crop561ba346ae6b0.gif?f=community)