Ah wacht, iets meer nuance:

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

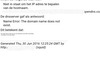

| Certificate:

Data:

Version: 3 (0x2)

Serial Number: 99484 (0x1849c)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, O=GeoTrust Inc., CN=RapidSSL SHA256 CA - G3

Validity

Not Before: Jan 8 05:52:13 2015 GMT

Not After : Dec 12 14:15:35 2016 GMT

Subject: OU=GT15483013, OU=See www.rapidssl.com/resources/cps (c)13, OU=Domain Control Validated - RapidSSL(R), CN=*.tweakers.net

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:e4:83:d2:38:79:51:98:a5:b9:fa:fe:db:8d:b0:

c9:9f:7b:8e:36:1f:38:f0:58:ea:da:80:bf:7a:19:

c1:ff:f8:cd:90:47:b7:3f:ce:72:1f:c5:1f:dc:54:

2c:33:dc:56:a5:0f:ac:bd:1a:d5:0e:49:44:98:f4:

a6:c7:31:60:25:3f:01:d8:75:33:f6:45:7f:ca:be:

eb:bd:77:af:3c:f0:dc:5b:af:4a:1e:1f:a0:6d:e9:

5a:e5:3a:d7:e9:d5:8c:e0:7d:8b:1c:53:5b:eb:b0:

27:ba:55:aa:1f:c1:f2:71:da:08:bf:48:04:25:89:

a7:56:19:32:b6:ca:69:3f:c3:2d:a2:6f:f2:dd:06:

e9:e4:01:95:1c:4b:77:c0:22:c1:18:5c:ac:47:c6:

2b:d5:69:4c:b6:93:fc:63:89:42:5a:38:44:ec:09:

c4:62:81:11:b8:ba:84:f2:ed:f8:65:0a:d5:9a:59:

7b:97:3a:44:1c:15:a9:af:92:c0:26:f8:7f:6a:c8:

44:77:b3:bc:08:15:7a:75:45:08:96:fb:8a:8f:8c:

86:e7:77:a2:4d:c5:30:dc:52:13:4b:26:4b:22:ba:

5d:6b:2b:bb:63:f2:de:e0:0b:a7:51:b0:52:04:61:

e2:9a:80:16:2c:5a:49:5f:eb:b5:14:ad:04:fd:01:

3e:df

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Authority Key Identifier:

keyid:C3:9C:F3:FC:D3:46:08:34:BB:CE:46:7F:A0:7C:5B:F3:E2:08:CB:59

Authority Information Access:

OCSP - URI:http://gv.symcd.com

CA Issuers - URI:http://gv.symcb.com/gv.crt

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication, TLS Web Client Authentication

X509v3 Subject Alternative Name:

DNS:*.tweakers.net, DNS:tweakers.net

X509v3 CRL Distribution Points:

Full Name:

URI:http://gv.symcb.com/gv.crl

X509v3 Basic Constraints: critical

CA:FALSE

X509v3 Certificate Policies:

Policy: 2.16.840.1.113733.1.7.54

CPS: https://www.rapidssl.com/legal

Signature Algorithm: sha256WithRSAEncryption

a7:92:f3:6e:48:91:09:9c:43:05:c5:95:99:be:c4:8f:b4:96:

65:20:1f:c5:9a:5d:b2:72:82:ef:37:7b:a0:75:3c:15:e6:72:

2a:1c:77:1e:97:c5:4e:63:c5:19:c8:9f:7e:27:ca:0a:b9:5b:

d6:d8:5c:b1:26:1e:74:b0:bc:41:b0:fe:a1:61:e0:d8:1a:3e:

39:4c:1c:4c:33:4b:40:8a:d0:e8:05:2a:61:67:ab:d3:41:8d:

ee:74:11:13:be:46:56:62:e4:db:0c:e6:9f:0d:84:6b:25:73:

89:70:3e:d1:79:9e:cd:74:09:f1:c7:8b:f6:79:51:6b:b3:ba:

74:4f:34:64:ed:62:75:41:9b:32:f3:8c:25:73:76:68:ce:a5:

f1:a1:e2:d5:33:49:54:7a:31:a8:91:2f:e5:f9:f8:18:cb:5e:

fc:a5:7f:36:01:c2:37:c6:fd:80:fa:69:a7:d8:8d:ac:e6:6b:

19:38:28:17:aa:f0:dd:c7:d4:45:d5:e5:72:14:e6:d0:3a:3c:

3b:0b:72:58:ac:dd:d5:1b:3a:2b:01:71:62:a5:0c:cf:19:0a:

59:ea:18:9b:cb:3d:39:7a:4c:3b:d8:cc:6d:29:eb:22:06:46:

02:79:57:ce:0a:f5:75:f0:6e:d2:dd:cb:9f:f1:19:38:ef:78:

55:a9:4a:c8 |

Er staat een Authority Information Access object in, waardoor het wel werkt in de desktop browsers - die halen de intermediate dan vanzelf op waar nodig.

Nee, ik zag enkel het leaf certificate. Als je de RapidSSL intermediate toevoegt werkt het prima, ook onder Android (en alle andere clients die niets met AIA doen).

/u/396789/lol1.png?f=community)

:strip_exif()/u/52705/233496.gif?f=community)

:strip_icc():strip_exif()/u/492360/crop60076319881d9_cropped.jpeg?f=community)

/u/116320/roberwt.png?f=community)

:strip_icc():strip_exif()/u/93041/wwvbw.jpg?f=community)

/u/107051/jeroenmadtrix60.png?f=community)

/u/8/oog3.png?f=community)

/u/283313/Windows8_Tweakers_transparant.png?f=community)

/u/125506/link-8bit.png?f=community)