Wij hebben hier een tweetal servers met PfSense die verkeer tussen verschillende VLAN's in ons bedrijfsnetwerk routeren (en filteren uiteraard, maar dat maakt even niet uit).

Deze twee servers delen op elk VLAN een IP adres om de beschikbaarheid te kunnen garanderen. Hiervoor wordt CARP gebruikt en hier heb ik eigenlijk nog nooit echt een probleem mee gehad, tot nu toe. Het gedeelde IP op elk vlan is altijd .254, het IP van de eerste firewall .253, en van de tweede .252.

We hebben hier switches van diverse merken, waaronder 6 switches van D-Link. 4 hiervan werken zonder problemen, maar 2 van deze switches weigeren te reageren op het door de firewall gedeelte IP adres, dat zich op het management VLAN van deze switches bevindt.

Nu begin ik zo langzamerhand te vermoeden dat er zich een of andere bug in de firmware van deze switches moet bevinden (allebei zijn ze up-to-date). De ene is een DGS-1210-10P en de andere een DGS-1210-28. Een andere DGS-1210-24 die ertussenin zit doet het echter prima Deze is echter 'hardware revision' D1 waar de probleemgevallen C1 zijn. Sterker nog, na het typen van het hele verhaal ben ik het nog eens nagegaan, maar alle werkende switches zijn van de revisie D1.

Deze is echter 'hardware revision' D1 waar de probleemgevallen C1 zijn. Sterker nog, na het typen van het hele verhaal ben ik het nog eens nagegaan, maar alle werkende switches zijn van de revisie D1.

Probleem:

- Als de switch als gateway 192.168.212.254 heeft (het gedeelde IP adres), dan reageert de switch niet op pings uit andere vlans (en dus ook niet op ander verkeer).

- Verander ik dit gateway adres naar .253, dan werkt het wel.

Debuggen:

- Een virtuele machine in het management vlan kan probleemloos de switch pingen vanaf de andere kant van ons terrein (er loopt nogal wat glasvezel over ons bedrijfsterrein). Het gaat dus niet ergens mis op weg naar deze switch (er zitten diverse switches tussen).

- Een laptop die aan een van de niet reagerende switches in het management subnet hangt, reageert netjes op pings uit andere vlans. (dit sluit ook uit dat het aan de firewall rules ligt, IMO).

- Pingen vanaf de switch (telnet) naar het shared IP geeft geen kik.

- Pingen vanaf de firewall naar de switch geeft wel een response, maar de ping komt vanaf het niet gedeelte IP adres, dus dat is opzich logisch. Verzend ik de ping vanaf het gedeelte IP, dan werkt het niet:

(de niet werkende switch hier zit op 192.168.212.110).

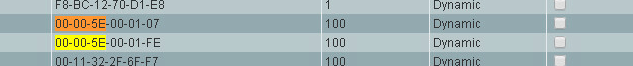

- De niet werkende switches kennen het MAC adres van het gedeelte IP, dus het gaat ook niet mis op ARP niveau.

- Idem voor de firewall. Ook die kent het MAC adres van de switch.

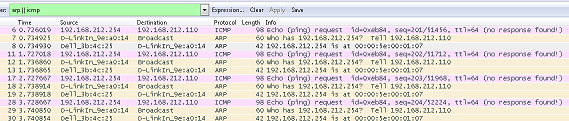

- Een packet capture aan de kant van de firewall leert dat de switch niet meer reageert op pings zodra de gateway van .253 naar .254 gaat.

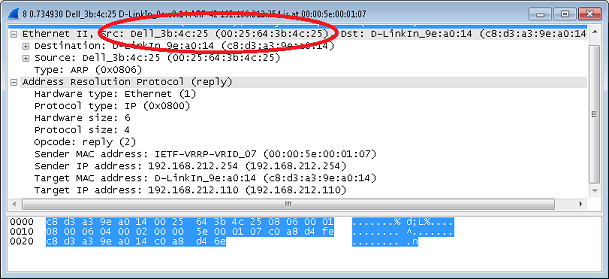

- Het ligt ook niet aan het MAC adres van het gedeelte IP (CARP IP's krijgen een MAC adres uit een specifieke reeks). Hang ik een ander MAC adres uit deze reeks (klik) aan een virtuele machine dan kan ik deze gewoon pingen vanaf de switch. Er zit dus geen filter in de switch die "ongeldige mac" adressen filtert oid.

Mijn conclusie is dat er een bug zit in de firmware, of in de hardware. De firmware geïnstalleerd op de C1 versie is 4.00.012 (dit is de meest recente versie) en op de D1 4.10.023. Ik vindt het wel heel toevallig dat ik "toevallig" problemen ondervind met twee switches die allebei revisie C1 zijn. Een van de switches die niet goed werkt blijkt een 'B1' revisie te hebben.

Heeft er iemand nog andere ideeën?

Deze twee servers delen op elk VLAN een IP adres om de beschikbaarheid te kunnen garanderen. Hiervoor wordt CARP gebruikt en hier heb ik eigenlijk nog nooit echt een probleem mee gehad, tot nu toe. Het gedeelde IP op elk vlan is altijd .254, het IP van de eerste firewall .253, en van de tweede .252.

We hebben hier switches van diverse merken, waaronder 6 switches van D-Link. 4 hiervan werken zonder problemen, maar 2 van deze switches weigeren te reageren op het door de firewall gedeelte IP adres, dat zich op het management VLAN van deze switches bevindt.

Nu begin ik zo langzamerhand te vermoeden dat er zich een of andere bug in de firmware van deze switches moet bevinden (allebei zijn ze up-to-date). De ene is een DGS-1210-10P en de andere een DGS-1210-28. Een andere DGS-1210-24 die ertussenin zit doet het echter prima

Probleem:

- Als de switch als gateway 192.168.212.254 heeft (het gedeelde IP adres), dan reageert de switch niet op pings uit andere vlans (en dus ook niet op ander verkeer).

- Verander ik dit gateway adres naar .253, dan werkt het wel.

Debuggen:

- Een virtuele machine in het management vlan kan probleemloos de switch pingen vanaf de andere kant van ons terrein (er loopt nogal wat glasvezel over ons bedrijfsterrein). Het gaat dus niet ergens mis op weg naar deze switch (er zitten diverse switches tussen).

- Een laptop die aan een van de niet reagerende switches in het management subnet hangt, reageert netjes op pings uit andere vlans. (dit sluit ook uit dat het aan de firewall rules ligt, IMO).

- Pingen vanaf de switch (telnet) naar het shared IP geeft geen kik.

- Pingen vanaf de firewall naar de switch geeft wel een response, maar de ping komt vanaf het niet gedeelte IP adres, dus dat is opzich logisch. Verzend ik de ping vanaf het gedeelte IP, dan werkt het niet:

code:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

| [2.1.5-RELEASE][root@pfsense01.<>.nl]/root(21): ping -S 192.168.212.254 192.168.212.110 PING 192.168.212.110 (192.168.212.110) from 192.168.212.254: 56 data bytes ^C --- 192.168.212.110 ping statistics --- 27 packets transmitted, 0 packets received, 100.0% packet loss [2.1.5-RELEASE][root@pfsense01.<>.nl]/root(22): ping -S 192.168.212.253 192.168.212.110 PING 192.168.212.110 (192.168.212.110) from 192.168.212.253: 56 data bytes 64 bytes from 192.168.212.110: icmp_seq=0 ttl=64 time=7.379 ms 64 bytes from 192.168.212.110: icmp_seq=1 ttl=64 time=8.451 ms 64 bytes from 192.168.212.110: icmp_seq=2 ttl=64 time=9.388 ms ^C --- 192.168.212.110 ping statistics --- 3 packets transmitted, 3 packets received, 0.0% packet loss round-trip min/avg/max/stddev = 7.379/8.406/9.388/0.821 ms |

(de niet werkende switch hier zit op 192.168.212.110).

- De niet werkende switches kennen het MAC adres van het gedeelte IP, dus het gaat ook niet mis op ARP niveau.

- Idem voor de firewall. Ook die kent het MAC adres van de switch.

- Een packet capture aan de kant van de firewall leert dat de switch niet meer reageert op pings zodra de gateway van .253 naar .254 gaat.

- Het ligt ook niet aan het MAC adres van het gedeelte IP (CARP IP's krijgen een MAC adres uit een specifieke reeks). Hang ik een ander MAC adres uit deze reeks (klik) aan een virtuele machine dan kan ik deze gewoon pingen vanaf de switch. Er zit dus geen filter in de switch die "ongeldige mac" adressen filtert oid.

Mijn conclusie is dat er een bug zit in de firmware, of in de hardware. De firmware geïnstalleerd op de C1 versie is 4.00.012 (dit is de meest recente versie) en op de D1 4.10.023. Ik vindt het wel heel toevallig dat ik "toevallig" problemen ondervind met twee switches die allebei revisie C1 zijn. Een van de switches die niet goed werkt blijkt een 'B1' revisie te hebben.

Heeft er iemand nog andere ideeën?

PV 4915wp op oost, 2680 wp op west, 1900 wp op zuid. pvoutput - AUX 8 kW bi bloc

:strip_icc():strip_exif()/u/64489/hoogtevorst.jpg?f=community)

:strip_icc():strip_exif()/u/66592/crop55f1a0794bbfa.jpeg?f=community)