Hey Tweakers,

Heb hier een redelijk ingewikkeld probleem (of allesinds voor mij )

)

"Probleem":

Ik wil vanaf VLAN 4 (192.168.4.5) pingen naar het firewall IP in VLAN 1 (192.168.2.254) deze ping komt aan op de firewall maar krijg geen antwoord terug, wat is hier de logische verklaring voor?

(pingen naar 192.168.4.254 gaat uiterraad wel).

Pakketje op de firewall (passeert dus via de L3 switch):

28024.0: trust(i) len=74:d07e28a3aa40->00121ebd8aa2/0800

192.168.4.5 -> 192.168.2.254/1

vhl=45, tos=00, id=5447, frag=0000, ttl=127 tlen=60

icmp:type=8, code=0

Pakketje op de firewall als de client zijn gateway wordt ingesteld op 192.168.4.254 (passeert niet via L3 switch)

32695.0: trust(i) len=78:000c29f5f1c0->00121ebd8aa2/8100/0800, tag 4

192.168.4.86 -> 192.168.2.254/1

vhl=45, tos=00, id=11669, frag=0000, ttl=128 tlen=60

icmp:type=8, code=0

(Het is dus als geen security regel in de firewall)

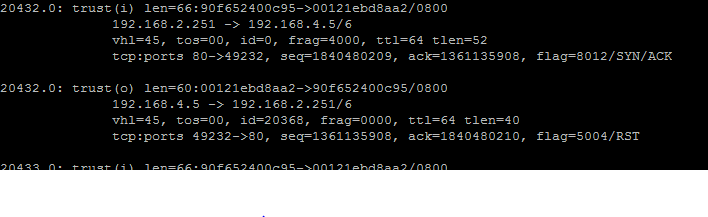

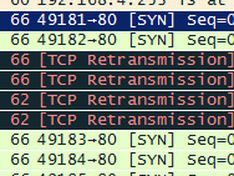

Waarschijnlijk een gerelateerd probleem:

Vanaf dezelfde client (192.168.4.5) kan ik pingen naar een AP (192.168.2.251) maar kan niet op de mgmt pagina, zelfde met bv. de NAS enkel pingen maar geen webpagina !? verander ik de gateway op de nas of de AP van .253 naar .254 kan ik nog steeds pingen maar ook op de beheer pagina...

een schets met wat extra uitleg vind je hier:

http://tweakers.net/ext/f/nVz0ieEqf8JZkvOVJgfx6vWp/full.jpg

topic is enkel om het probleem te begrijpen/bij te leren. Het is inderdaad niet echt de bedoeling dat de gewone gebruikers vlan naar het mgmt van de firewall kan. (Al kan ik dat ook blocken met ACL)

Bedankt voor het meedenken!

(Als ik iets vergeten ben/extra moet duiden hoor ik het wel).

Heb hier een redelijk ingewikkeld probleem (of allesinds voor mij

"Probleem":

Ik wil vanaf VLAN 4 (192.168.4.5) pingen naar het firewall IP in VLAN 1 (192.168.2.254) deze ping komt aan op de firewall maar krijg geen antwoord terug, wat is hier de logische verklaring voor?

(pingen naar 192.168.4.254 gaat uiterraad wel).

Pakketje op de firewall (passeert dus via de L3 switch):

28024.0: trust(i) len=74:d07e28a3aa40->00121ebd8aa2/0800

192.168.4.5 -> 192.168.2.254/1

vhl=45, tos=00, id=5447, frag=0000, ttl=127 tlen=60

icmp:type=8, code=0

Pakketje op de firewall als de client zijn gateway wordt ingesteld op 192.168.4.254 (passeert niet via L3 switch)

32695.0: trust(i) len=78:000c29f5f1c0->00121ebd8aa2/8100/0800, tag 4

192.168.4.86 -> 192.168.2.254/1

vhl=45, tos=00, id=11669, frag=0000, ttl=128 tlen=60

icmp:type=8, code=0

(Het is dus als geen security regel in de firewall)

Waarschijnlijk een gerelateerd probleem:

Vanaf dezelfde client (192.168.4.5) kan ik pingen naar een AP (192.168.2.251) maar kan niet op de mgmt pagina, zelfde met bv. de NAS enkel pingen maar geen webpagina !? verander ik de gateway op de nas of de AP van .253 naar .254 kan ik nog steeds pingen maar ook op de beheer pagina...

een schets met wat extra uitleg vind je hier:

http://tweakers.net/ext/f/nVz0ieEqf8JZkvOVJgfx6vWp/full.jpg

topic is enkel om het probleem te begrijpen/bij te leren. Het is inderdaad niet echt de bedoeling dat de gewone gebruikers vlan naar het mgmt van de firewall kan. (Al kan ik dat ook blocken met ACL)

Bedankt voor het meedenken!

(Als ik iets vergeten ben/extra moet duiden hoor ik het wel).

:strip_exif()/u/394153/crop562154b03b1b4_cropped.gif?f=community)