Hoi Tweakers,

Ik zit met een lekkere uitdaging hier thuis en na heeeeeeeeel veel proberen vraag ik het hier maar even want ik kom er echt niet meer uit.

Mijn netwerk ziet er zo uit :

Mikrotik router -> Router (die zich gedraagt als AP + Switch)

De standaard DHCP pool op de Mikrotik is 192.168.2.*, dat werkt prima. Maar ik wil eigenlijk dat "gasten"(want m'n WiFi staat open) een ander IP (uit een andere pool) krijgen en niet naar het 192.168.2.* netwerk kunnen. Nu heb ik al van alles geprobeerd maar hoe je het went of keert, dat ding deelt eerst een IP uit en gaat dan pas verder kijken. Tenzij je volgens mij een pre-routing Mangle regel maakt.

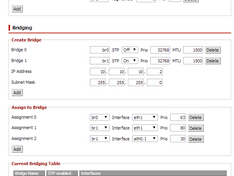

Ik wil dus eigenlijk een mangle rule (of meerdere) die kijkt of t MAC adres matcht met het MAC adres wat daar staat. Als dat zo is mag het verkeer gewoon door, en anders moet hij hem naar de 2e bridge(virtuele interface op die Mikrotik) sturen waar een andere DHCP pool aanhangt.

Het idee is er dus wel, ik kan alleen niet uitvinden hoe ik met een regel (voor de client het IP krijgt) hem een andere bridge in kan trappen. Heeft iemand van jullie enig idee? Of hebben jullie een ander geniaal idee hoe ik dat probleem met 'gasten' op kan lossen?

I hope so!

Ik zit met een lekkere uitdaging hier thuis en na heeeeeeeeel veel proberen vraag ik het hier maar even want ik kom er echt niet meer uit.

Mijn netwerk ziet er zo uit :

Mikrotik router -> Router (die zich gedraagt als AP + Switch)

De standaard DHCP pool op de Mikrotik is 192.168.2.*, dat werkt prima. Maar ik wil eigenlijk dat "gasten"(want m'n WiFi staat open) een ander IP (uit een andere pool) krijgen en niet naar het 192.168.2.* netwerk kunnen. Nu heb ik al van alles geprobeerd maar hoe je het went of keert, dat ding deelt eerst een IP uit en gaat dan pas verder kijken. Tenzij je volgens mij een pre-routing Mangle regel maakt.

Ik wil dus eigenlijk een mangle rule (of meerdere) die kijkt of t MAC adres matcht met het MAC adres wat daar staat. Als dat zo is mag het verkeer gewoon door, en anders moet hij hem naar de 2e bridge(virtuele interface op die Mikrotik) sturen waar een andere DHCP pool aanhangt.

Het idee is er dus wel, ik kan alleen niet uitvinden hoe ik met een regel (voor de client het IP krijgt) hem een andere bridge in kan trappen. Heeft iemand van jullie enig idee? Of hebben jullie een ander geniaal idee hoe ik dat probleem met 'gasten' op kan lossen?

I hope so!

Owner of DBIT Consultancy | DJ BassBrewer

:strip_icc():strip_exif()/u/25852/bowmore_18k.jpg?f=community)