In korte tijd heb ik een aantal vorige-generatie SonicWall's verzameld omdat er de afgelopen maanden veel wordt geupgrade naar next-gen units. De SonicWalls zijn allemaal disabled door Dell waardoor ze eigenlijk niet echt nuttig meer zijn: de meeste beveiligingsfuncties werken niet meer en alle licenties zijn gemigreerd naar de nieuwe units.

Kortom, een mooi moment om de SonicWalls eens goed aan de tand te voelen en te onderzoeken of het mogelijk is een ander OS te installeren. Tot nu toe heb ik echter nog verdomd weinig succes met de Sonicwall TZ210 waar ik momenteel mee aan het stoeien ben dus daarom hierbij de vraag aan jullie: wie vindt het een leuk project en wil met van me van gedachten wisselen hoe deze devices zover te krijgen dat ze doen wat ik wil :-)

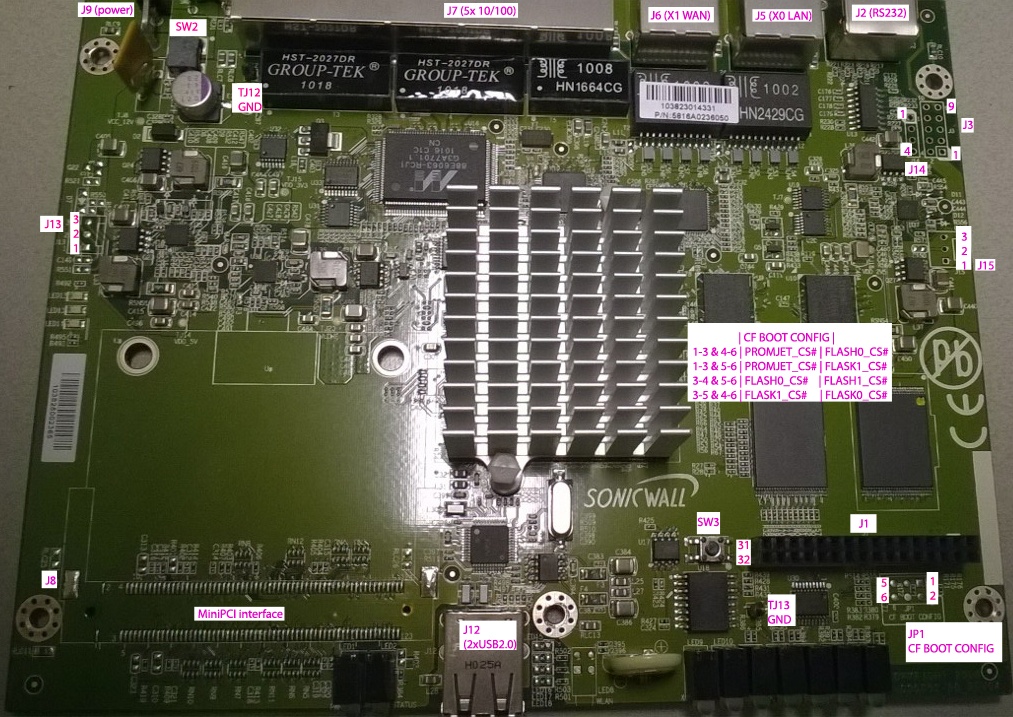

Om een beetje een idee te krijgen van de SonicWall TZ210:

De SonicWall CLI is niet heel behulpzaam en geeft werkelijk niets prijs over een achterliggend bestandssysteem dan wel distro. Met Binwalk heb ik getracht de firmware uit elkaar te trekken om te kijken of ik daar wat meer info uit kan halen maar ondanks dat Binwalk eigenlijk altijd heel goed werkt kan het helemaal NIETS met een Sonicwall firmware.

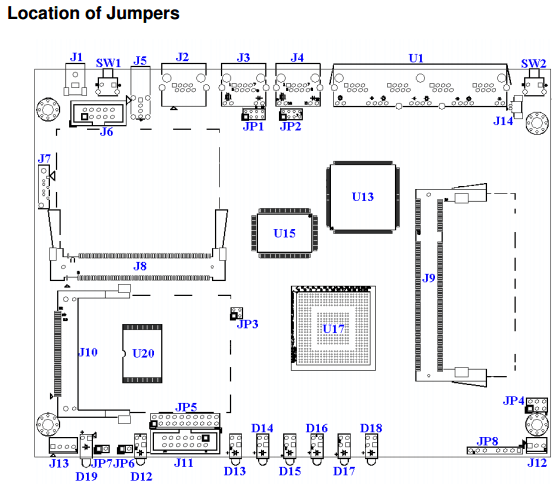

Nu zit er verder nog een leuke header op de PCB van de SonicWall maar Google levert helemaal NIETS op wat voor header het is en wat ik ermee kan. Iemand een idee?

Al met al zit ik een beetje vast en alle hulp is meer dan welkom

Oh, mocht het lukken, dan zijn we waarschijnlijk de eerste in de wereld die een SonicWall weten te hacken dus dat is een leuke bijkomstigheid

Update:

Voor de degenen die we opvatten als uitsluitend-Tweakers: vanwege de beperkte hoeveelheid beschikbare info heb ik ook op hardforum een soortgelijk bericht geplaats om ervoor te zorgen dat we onze krachten kunnen bundelen en met we bedoel ik dus iedereen die me helpt - onafhankelijk van je herkomst.

p.s. als het moet vraag ik bij Sonicwall de GPL Open Source code op maar dat kost wel weer $25 en ik weet niet hoeveel ik daar mee opschiet.

Kortom, een mooi moment om de SonicWalls eens goed aan de tand te voelen en te onderzoeken of het mogelijk is een ander OS te installeren. Tot nu toe heb ik echter nog verdomd weinig succes met de Sonicwall TZ210 waar ik momenteel mee aan het stoeien ben dus daarom hierbij de vraag aan jullie: wie vindt het een leuk project en wil met van me van gedachten wisselen hoe deze devices zover te krijgen dat ze doen wat ik wil :-)

Om een beetje een idee te krijgen van de SonicWall TZ210:

- Cavium MIPS64 500MHz Octeon CPU (Single Core, ik vermoed een CN5010-500BG564)

- 256MB RAM

- 32MB Flash memory

- 2x Gigabit ethernet (geen switch, maar allemaal individuele ethernet kaarten!)

- 5x Fast ethernet (geen switch, maar allemaal individuele ethernet kaarten!)

- 1x Console port (serieël)

De SonicWall CLI is niet heel behulpzaam en geeft werkelijk niets prijs over een achterliggend bestandssysteem dan wel distro. Met Binwalk heb ik getracht de firmware uit elkaar te trekken om te kijken of ik daar wat meer info uit kan halen maar ondanks dat Binwalk eigenlijk altijd heel goed werkt kan het helemaal NIETS met een Sonicwall firmware.

Nu zit er verder nog een leuke header op de PCB van de SonicWall maar Google levert helemaal NIETS op wat voor header het is en wat ik ermee kan. Iemand een idee?

Al met al zit ik een beetje vast en alle hulp is meer dan welkom

Oh, mocht het lukken, dan zijn we waarschijnlijk de eerste in de wereld die een SonicWall weten te hacken dus dat is een leuke bijkomstigheid

Update:

Voor de degenen die we opvatten als uitsluitend-Tweakers: vanwege de beperkte hoeveelheid beschikbare info heb ik ook op hardforum een soortgelijk bericht geplaats om ervoor te zorgen dat we onze krachten kunnen bundelen en met we bedoel ik dus iedereen die me helpt - onafhankelijk van je herkomst.

p.s. als het moet vraag ik bij Sonicwall de GPL Open Source code op maar dat kost wel weer $25 en ik weet niet hoeveel ik daar mee opschiet.

[ Voor 7% gewijzigd door -Elmer- op 25-03-2014 23:23 ]

:fill(white):strip_exif()/i/1258533915.jpeg?f=thumbmini)

:fill(white):strip_exif()/i/1366622212.jpeg?f=thumbmini)

:strip_icc():strip_exif()/u/189962/crop5bfbef968c084_cropped.jpeg?f=community)

/u/26742/000000751.png?f=community)

/u/61403/crop58bff192a74cb_cropped.png?f=community)