Allen,

Ik ben het spoor bijster met het volgende:

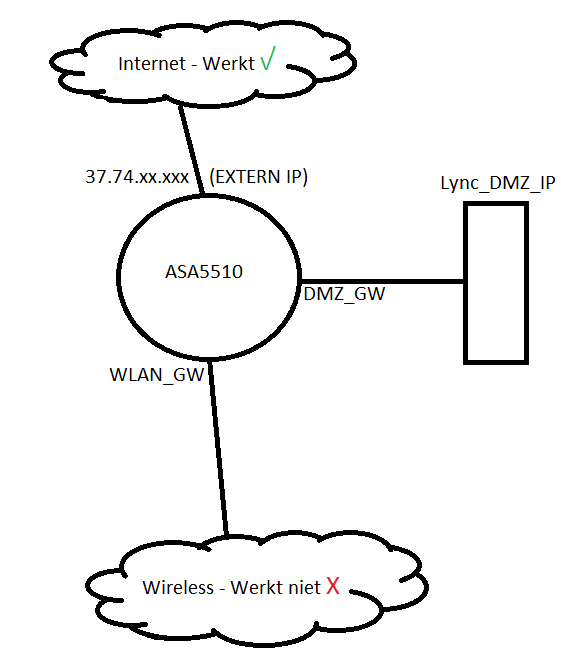

Ik heb een server die zowel intern als extern benadert wordt. Voor het externe gedeelte hebben we een NAT rule aangemaakt namelijk:

37.74.xx.xxx(EXTERN IP):443 -> 10.xx.xx.xx(INTERN IP):4443

Oftwel Poort 443 extern wordt getranslate naar poort 4443 intern. Dit werk prima als je bijvoorbeeld een telnet verbinding opzet vanaf een computer buiten ons netwerk:

telnet 37.74.xx.xxx(EXTERN IP) 443

Echter loop ik nu tegen het volgende probleem aan namelijk dat ik vanaf binnen ons netwerk ook dit EXTERNE adres moet benaderen op poort 443 i.p.v. via het interne adres. Dit i.v.m. certificaten namelijk dat hij de connectie met ons externe godaddy certificaat valideert i.p.v. ons eigen gegenereerde CA Root certificate. Beide certificaten zijn valide echter heb ik geen zin om dit certificaat op alle Android / Iphone toestellen te installeren aangezien het externe IP door mobile devices benadert wordt. Op dit moment krijg ik geen verbinding als ik

telnet 37.74.xx.xxx(EXTERN IP) 443 uitvoer.

Echter als ik Packet Tracer gebruik in de ASA5510 en mijn workstation IP als Source IP opgeef en het EXTERN IP als destination en TCP poort 443 gebruik hij wel gewoon aangeeft dat iig de firewall het verkeer doorlaat.

Lang verhaal maar ik hoop een beetje in de juiste richting geduwt te kunnen worden.. Thanks alvast

Ik ben het spoor bijster met het volgende:

Ik heb een server die zowel intern als extern benadert wordt. Voor het externe gedeelte hebben we een NAT rule aangemaakt namelijk:

37.74.xx.xxx(EXTERN IP):443 -> 10.xx.xx.xx(INTERN IP):4443

Oftwel Poort 443 extern wordt getranslate naar poort 4443 intern. Dit werk prima als je bijvoorbeeld een telnet verbinding opzet vanaf een computer buiten ons netwerk:

telnet 37.74.xx.xxx(EXTERN IP) 443

Echter loop ik nu tegen het volgende probleem aan namelijk dat ik vanaf binnen ons netwerk ook dit EXTERNE adres moet benaderen op poort 443 i.p.v. via het interne adres. Dit i.v.m. certificaten namelijk dat hij de connectie met ons externe godaddy certificaat valideert i.p.v. ons eigen gegenereerde CA Root certificate. Beide certificaten zijn valide echter heb ik geen zin om dit certificaat op alle Android / Iphone toestellen te installeren aangezien het externe IP door mobile devices benadert wordt. Op dit moment krijg ik geen verbinding als ik

telnet 37.74.xx.xxx(EXTERN IP) 443 uitvoer.

Echter als ik Packet Tracer gebruik in de ASA5510 en mijn workstation IP als Source IP opgeef en het EXTERN IP als destination en TCP poort 443 gebruik hij wel gewoon aangeeft dat iig de firewall het verkeer doorlaat.

Lang verhaal maar ik hoop een beetje in de juiste richting geduwt te kunnen worden.. Thanks alvast

/u/11437/wandcontactdoos.png?f=community)