Dag Tweakertjes,

Voor het eerst sinds de tijd van Yankee Doodle ben ik getroffen door een virus. Enigszins gezichtsverlies voor mijzelf, maar goed: shit happens. Ik zie virussen normaal gezien vanop 10 kilometer afstand dus ik vermoed dat de besmetting heel recent is.

Als ik m'n logfiles kijk, de meldingen beginnen bij deze lijn:

Euh, 14:49? Ik was van 14:00 tot 15:00 AFK. Wat is er gebeurd tijdens mijn lunchpauze? En waarom is er een regel die niet enforced wordt??? In ieder geval is m'n ego enigszins gered: de besmetting is inderdaad héél recent. Eens kijken wie, wat en waar:

Eerst en vooral merk ik dat anti-virus websites bezoeken me redirect. Nochtans: HOSTS is niet herschreven.

Bitdefender stuurt me richting een "Problem loading page" (dit is ook het geval op een niet-besmette machine, dus dit heeft er waarschijnlijk niets mee te maken), McAfee en Norton richting respectievelijk:

(code-tags opdat niemand er zomaar op zou klikken)

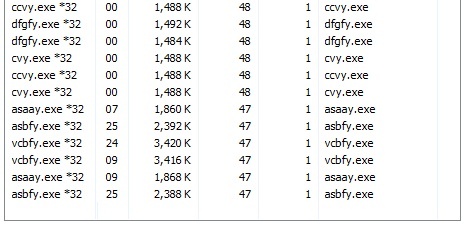

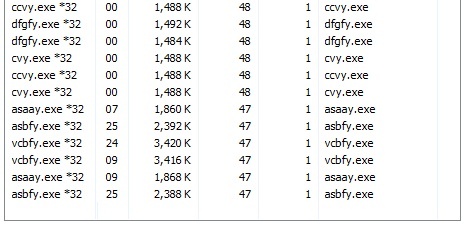

M'n PC lijkt wel traag te gaan. Eens kijken:

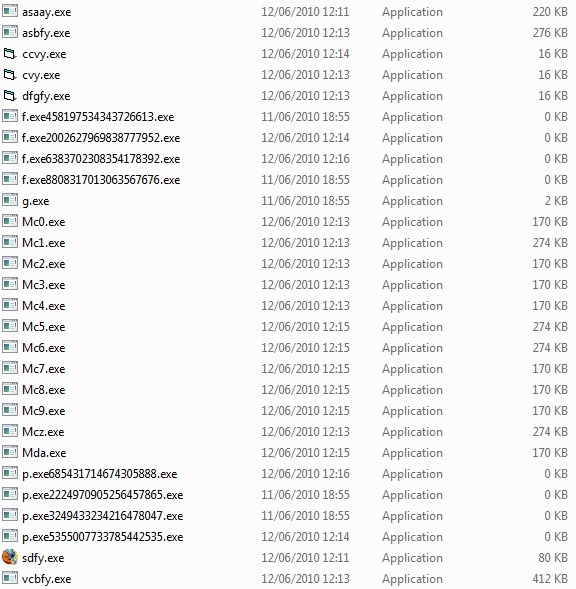

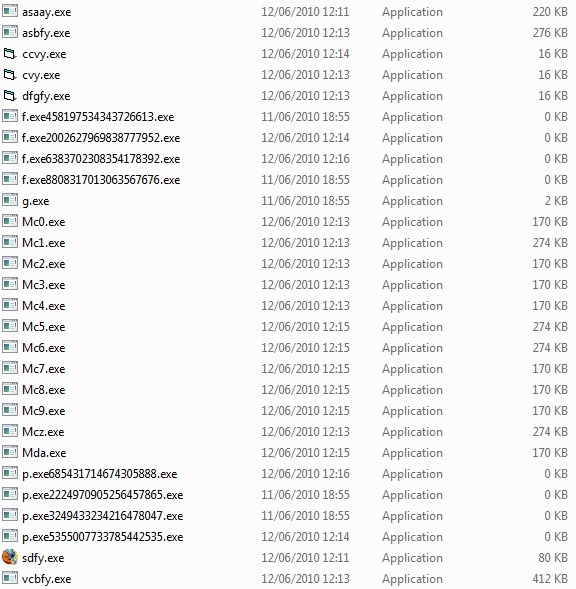

Ouch. Wat zijn de bronbestanden?

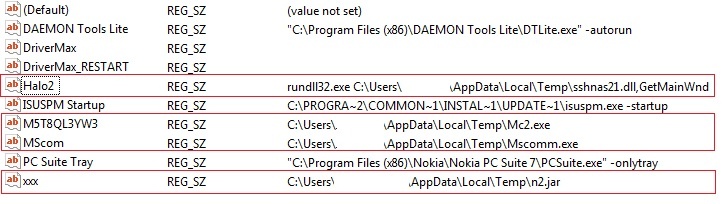

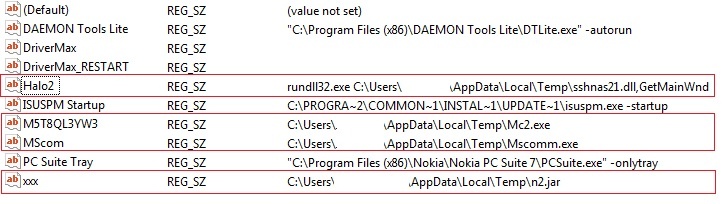

En het register:

Die .jar lijkt mij de bron van alle kwaad dus we gaan daar even dieper op in. In de leesbare stukken code vind ik een redirect naar de volgende URLs:

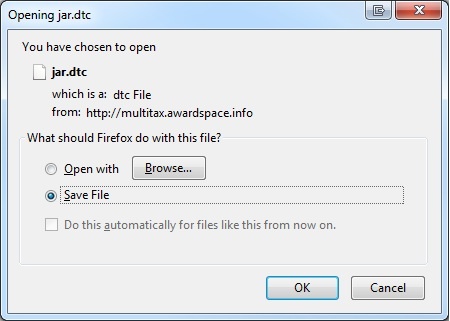

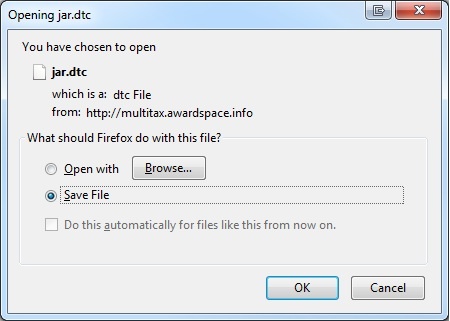

Die website, onbekend op Google, bestaat echt. Connecteren tracht een bestand te openen:

De inhoud lijkt evenwel identiek te zijn aan die van de .jar.

Wat is nu de zin van mijn TS? Eerst en vooral mijn onderzoek naar een virusbesmetting delen met eventueel geïnteresseerden. Ten tweede hoor ik graag van mijn medetweakers hoe ik besmet kan zijn tijdens mijn afwezigheid en welk virus dit eigenlijk is. Het virus buitengooien lukt me zelf wel, desnoods met een reïnstall (was al gepland, moet enkel nog de drivers in mijn image pompen).

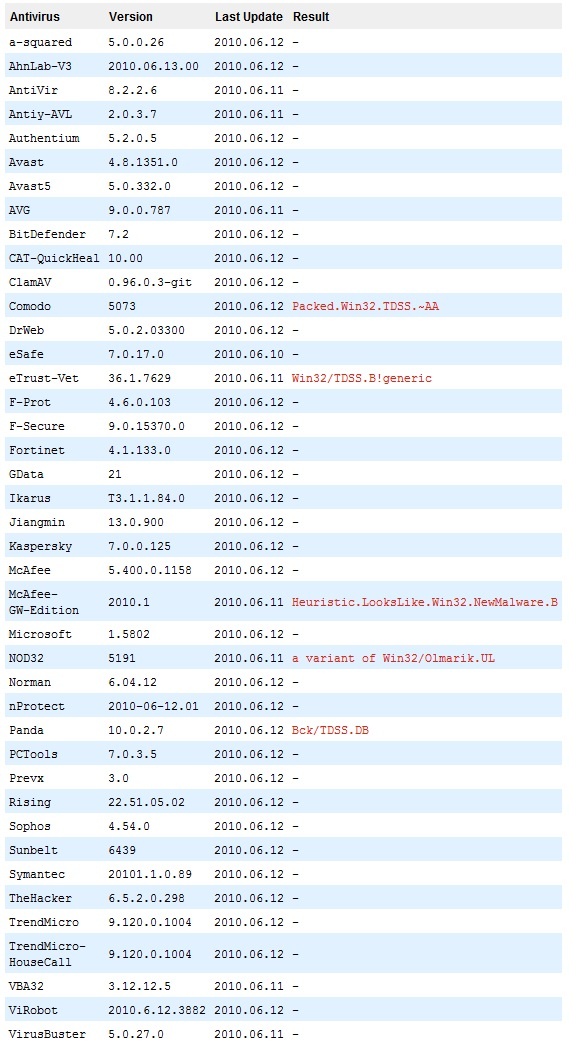

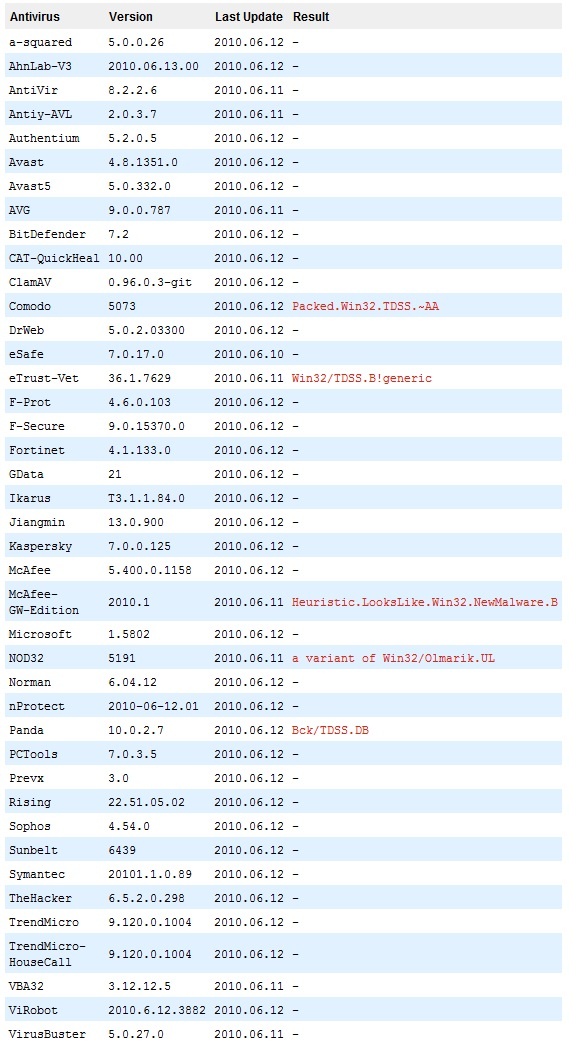

Na alles handmatig te cleanen één bestandje in quarantaine gezet en geupload naar http://www.virustotal.com:

Voor het eerst sinds de tijd van Yankee Doodle ben ik getroffen door een virus. Enigszins gezichtsverlies voor mijzelf, maar goed: shit happens. Ik zie virussen normaal gezien vanop 10 kilometer afstand dus ik vermoed dat de besmetting heel recent is.

Als ik m'n logfiles kijk, de meldingen beginnen bij deze lijn:

code:

1

| 12/06/2010 14:49:12 Would be blocked by Access Protection rule (rule is currently not enforced) W7YELLOW\<mijn naam> C:\Windows\Explorer.EXE C:\Users\<mijn naam>\AppData\Local\Temp\asaay.exe Common Standard Protection:Prevent common programs from running files from the Temp folder Action blocked : Execute |

Euh, 14:49? Ik was van 14:00 tot 15:00 AFK. Wat is er gebeurd tijdens mijn lunchpauze? En waarom is er een regel die niet enforced wordt??? In ieder geval is m'n ego enigszins gered: de besmetting is inderdaad héél recent. Eens kijken wie, wat en waar:

Eerst en vooral merk ik dat anti-virus websites bezoeken me redirect. Nochtans: HOSTS is niet herschreven.

Bitdefender stuurt me richting een "Problem loading page" (dit is ook het geval op een niet-besmette machine, dus dit heeft er waarschijnlijk niets mee te maken), McAfee en Norton richting respectievelijk:

code:

1

| http://www1.trytocleanit-45p.co.cc/ en http://scanner-album.com/ |

(code-tags opdat niemand er zomaar op zou klikken)

M'n PC lijkt wel traag te gaan. Eens kijken:

Ouch. Wat zijn de bronbestanden?

En het register:

Die .jar lijkt mij de bron van alle kwaad dus we gaan daar even dieper op in. In de leesbare stukken code vind ik een redirect naar de volgende URLs:

code:

1

2

| http://goods.jarro.co.cc http://11.jampers.co.cc |

Die website, onbekend op Google, bestaat echt. Connecteren tracht een bestand te openen:

De inhoud lijkt evenwel identiek te zijn aan die van de .jar.

Wat is nu de zin van mijn TS? Eerst en vooral mijn onderzoek naar een virusbesmetting delen met eventueel geïnteresseerden. Ten tweede hoor ik graag van mijn medetweakers hoe ik besmet kan zijn tijdens mijn afwezigheid en welk virus dit eigenlijk is. Het virus buitengooien lukt me zelf wel, desnoods met een reïnstall (was al gepland, moet enkel nog de drivers in mijn image pompen).

Na alles handmatig te cleanen één bestandje in quarantaine gezet en geupload naar http://www.virustotal.com:

[ Voor 5% gewijzigd door YellowOnline op 12-06-2010 15:57 ]

:strip_icc():strip_exif()/u/135404/crop586e284093763_cropped.jpeg?f=community)

:strip_exif()/u/306933/ezgif.com-optimize.gif?f=community)

:strip_icc():strip_exif()/u/4167/bacall8.jpg?f=community)